Apache Hive RBAC-Konfiguration mit SQL

Einleitung

Dieser Leitfaden behandelt häufige Probleme bei der Konfiguration der rollenbasierten Zugriffskontrolle (RBAC) in Apache Hive mit SQL, insbesondere die Herausforderungen bei der Einrichtung von Admin-Rollen und Berechtigungen mittels SQL-Abfragen. Wir gehen ein praxisnahes Beispiel zur Fehlerbehebung und Lösung dieser Probleme in einer Docker-basierten Hive-Umgebung durch.

Problem verstehen

Häufige Fehlermeldungen

Beim Versuch, RBAC in Hive mit Abfragen wie:

SHOW ROLES;

SET ROLE admin;

CREATE ROLE test_role;

GRANT ROLE test_role TO USER tester;

Zum Beispiel können bei einer Rollenerstellungsabfrage je nach Verbindungsart verschiedene Fehlermeldungen auftreten:

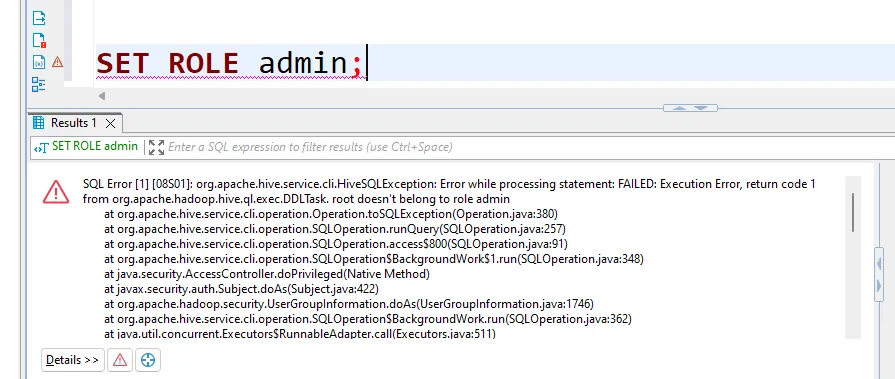

JDBC-Verbindung (z. B. DBeaver)

SQL Error [1] [08S01]: org.apache.hive.service.cli.HiveSQLException: Fehler beim Verarbeiten der Anweisung:

FAILED: Ausführungsfehler, Rückgabecode 1 von org.apache.hadoop.hive.ql.exec.DDLTask.

Aktueller Benutzer : root darf keine Rollen hinzufügen. Der Benutzer muss zur ADMIN-Rolle gehören und diese als aktuelle Rolle haben, für diese Aktion.

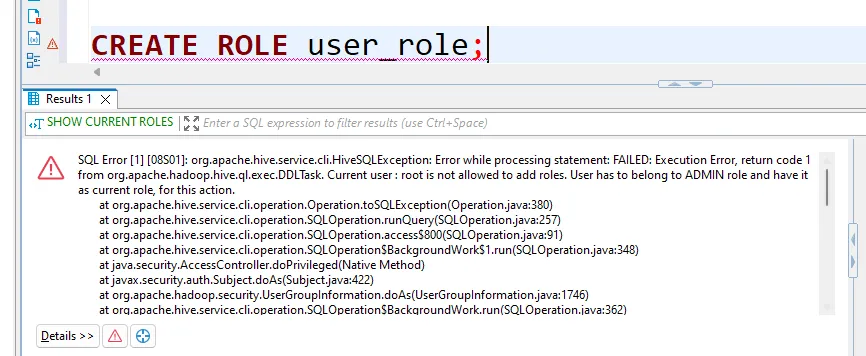

Hive CLI (z. B. beeline oder hive -e)

FAILED: Ausführungsfehler, Rückgabecode 1 von org.apache.hadoop.hive.ql.exec.DDLTask.

Abrufen der Rollen für null fehlgeschlagen: Erforderliches Feld 'principal_name' ist nicht gesetzt!

Struct:GetRoleGrantsForPrincipalRequest(principal_name:null, principal_type:USER)

Ursachen

Die Probleme resultieren typischerweise aus:

- Unvollständige Authentifizierungskonfiguration

- Falsche Einstellungen des Autorisierungsanbieters

- Fehlende Zuordnungen zwischen Benutzern und Rollen

- Unzureichende Berechtigungen für den Service-Account

Umgebungseinrichtung für die Apache Hive RBAC-Konfiguration mit SQL

Voraussetzungen

Stellen Sie vor dem Fortfahren sicher, dass Sie über folgendes verfügen:

- Administrativen Zugriff auf Ihre Hive-Umgebung

- Die Möglichkeit, die Hive-Konfigurationsdateien zu bearbeiten

- Zugriff auf den Neustart der Hive-Dienste

- Grundlegendes Verständnis von XML-Konfigurationsdateien

Auffinden der Konfigurationsdateien

Suchen Sie zunächst das Verzeichnis Ihrer Hive-Konfigurationsdatei hive-site.xml. Sie können diese Befehle ausführen, um die gängigen Speicherorte zu überprüfen:

ls /etc/hive/conf/hive-site.xml

ls /etc/hadoop/conf/hive-site.xml

ls /usr/lib/hive/conf/hive-site.xml

ls /opt/hive/conf/hive-site.xml

ls $HIVE_HOME/conf/hive-site.xml

Oder führen Sie diesen Befehl aus, um den richtigen Speicherort zu finden:

find / -name "hive-site.xml" 2>/dev/null

Dateiberechtigungsanforderungen

Stellen Sie sicher, dass die Dateiberechtigungen korrekt sind:

ls -l /opt/hive/conf/hive-site.xml

# Sollte etwa Folgendes anzeigen:

# -rw-r--r-- 1 root root 3342 Jan 31 16:04 /opt/hive/conf/hive-site.xml

Schritt-für-Schritt-Lösung für die Apache Hive RBAC-Konfiguration mit SQL

1. Backup der bestehenden Konfiguration

Erstellen Sie immer eine Sicherung, bevor Sie Änderungen vornehmen:

cp /opt/hive/conf/hive-site.xml /opt/hive/conf/hive-site.xml.backup

2. Aktualisieren Sie hive-site.xml

Erstellen Sie eine neue Konfigurationsdatei mit allen erforderlichen Einstellungen:

<?xml version="1.0" encoding="UTF-8" standalone="no"?>

<?xml-stylesheet type="text/xsl" href="configuration.xsl"?>

<configuration>

<!-- Metastore-Verbindung -->

<property>

<name>hive.metastore.uris</name>

<value>thrift://hive-metastore:9083</value>

</property>

<!-- Datenbankkonfiguration -->

<property>

<name>datanucleus.autoCreateSchema</name>

<value>false</value>

</property>

<property>

<name>javax.jdo.option.ConnectionURL</name>

<value>jdbc:postgresql://hive-metastore-postgresql/metastore</value>

</property>

<property>

<name>javax.jdo.option.ConnectionDriverName</name>

<value>org.postgresql.Driver</value>

</property>

<property>

<name>javax.jdo.option.ConnectionPassword</name>

<value>hive</value>

</property>

<property>

<name>javax.jdo.option.ConnectionUserName</name>

<value>hive</value>

</property>

<!-- Authentifizierungs- & Autorisierungskonfiguration -->

<property>

<name>hive.security.authorization.enabled</name>

<value>true</value>

</property>

<property>

<name>hive.server2.enable.doAs</name>

<value>false</value>

</property>

<property>

<name>hive.users.in.admin.role</name>

<value>root</value>

</property>

<property>

<name>hive.server2.authentication</name>

<value>NONE</value>

</property>

<property>

<name>hive.security.authorization.manager</name>

<value>org.apache.hadoop.hive.ql.security.authorization.StorageBasedAuthorizationProvider</value>

</property>

<property>

<name>hive.metastore.pre.event.listeners</name>

<value>org.apache.hadoop.hive.ql.security.authorization.AuthorizationPreEventListener</value>

</property>

<property>

<name>hive.security.metastore.authorization.manager</name>

<value>org.apache.hadoop.hive.ql.security.authorization.StorageBasedAuthorizationProvider</value>

</property>

<property>

<name>hive.security.authenticator.manager</name>

<value>org.apache.hadoop.hive.ql.security.HadoopDefaultAuthenticator</value>

</property>

<property>

<name>hive.metastore.execute.setugi</name>

<value>true</value>

</property>

</configuration>

3. Neustart von HiveServer2

# Finde den Speicherort von hiveserver2

which hiveserver2

# Dienst anhalten

hiveserver2 stop

# Auf vollständiges Herunterfahren warten

sleep 5

# Dienst starten

hiveserver2 start

# Auf den Start warten

sleep 10

Test und Überprüfung der Apache Hive RBAC-Konfiguration mit SQL

1. Überprüfen des Dienststatus

ps aux | grep hiveserver2

netstat -tulpn | grep 10000

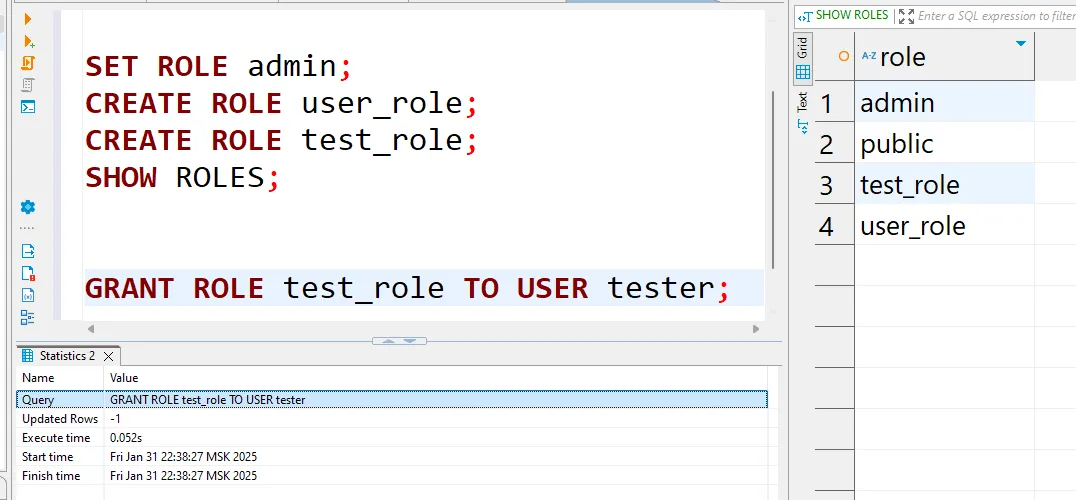

2. Test der RBAC-Konfiguration

Verwenden Sie DBeaver oder einen anderen JDBC-Client/-Verbindung:

SHOW ROLES;

SET ROLE admin;

CREATE ROLE user_role;

GRANT ROLE test_role TO USER tester;

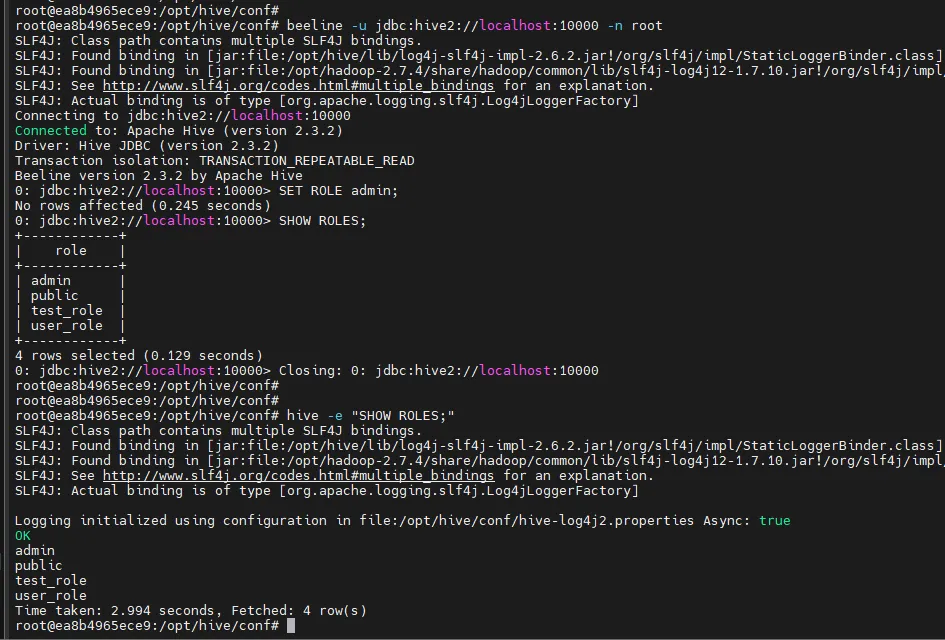

Verwendung von hive -e/beeline:

Fehlerbehebung bei der Apache Hive RBAC-Konfiguration mit SQL

Häufige Probleme und Lösungen

1. Fehler: Principal Name Null Wenn Sie Folgendes sehen:

Erforderliches Feld 'principal_name' ist nicht gesetzt!

Lösung: Überprüfen Sie, ob die Einstellung hive.security.authenticator.manager korrekt ist und HiveServer2 neu gestartet wurde.

2. Benutzer gehört nicht zur Admin-Rolle Wenn Sie Folgendes sehen:

root gehört nicht zur Role admin

Lösung: Überprüfen Sie die Eigenschaft hive.users.in.admin.role und stellen Sie sicher, dass Ihr Benutzername enthalten ist.

3. Konfiguration wird nicht wirksam

Lösung:

- Dateiberechtigungen überprüfen

- Neustart von HiveServer2 bestätigen

- Protokolle auf Startfehler überprüfen

Erweiterte Konfiguration für Apache Hive RBAC

Benutzerdefinierte Authentifizierungsanbieter

Für Umgebungen, die eine benutzerdefinierte Authentifizierung erfordern:

<property>

<name>hive.security.authenticator.manager</name>

<value>com.your.custom.AuthenticatorManager</value>

</property>

Mehrere Admin-Benutzer

Um mehrere Admin-Benutzer zu konfigurieren:

<property>

<name>hive.users.in.admin.role</name>

<value>root,admin1,admin2</value>

</property>

Weitere Überlegungen

Sicherheits-Best-Practices

- Regelmäßiger Passwortwechsel

- Implementierung eines ordnungsgemäßen Audit-Loggings

- Verwendung von SSL/TLS für Verbindungen

Auswirkungen auf die Leistung

- Überwachen Sie die Abfrageleistung nach Aktivierung von RBAC

- Passen Sie die Speichereinstellungen bei Bedarf an

Wartung

- Regelmäßige Sicherung der Konfigurationsdateien

- Dokumentation aller benutzerdefinierten Einstellungen

- Pflegen Sie eine Dokumentation der Zuordnungen zwischen Benutzern und Rollen

DataSunrise-Integration für Apache Hive:

Erweiterte Lösung für vereinfachtes RBAC, Sicherheit & Compliance

Obwohl die native Hive-RBAC-Konfiguration grundlegende Zugriffskontrollfunktionen bietet, erfordern Unternehmensumgebungen häufig robustere Sicherheits-, Compliance- und Prüfungsfunktionen. DataSunrise bietet eine umfassende Integration mit Apache Hive, die diese Fähigkeiten erweitert:

Hauptfunktionen

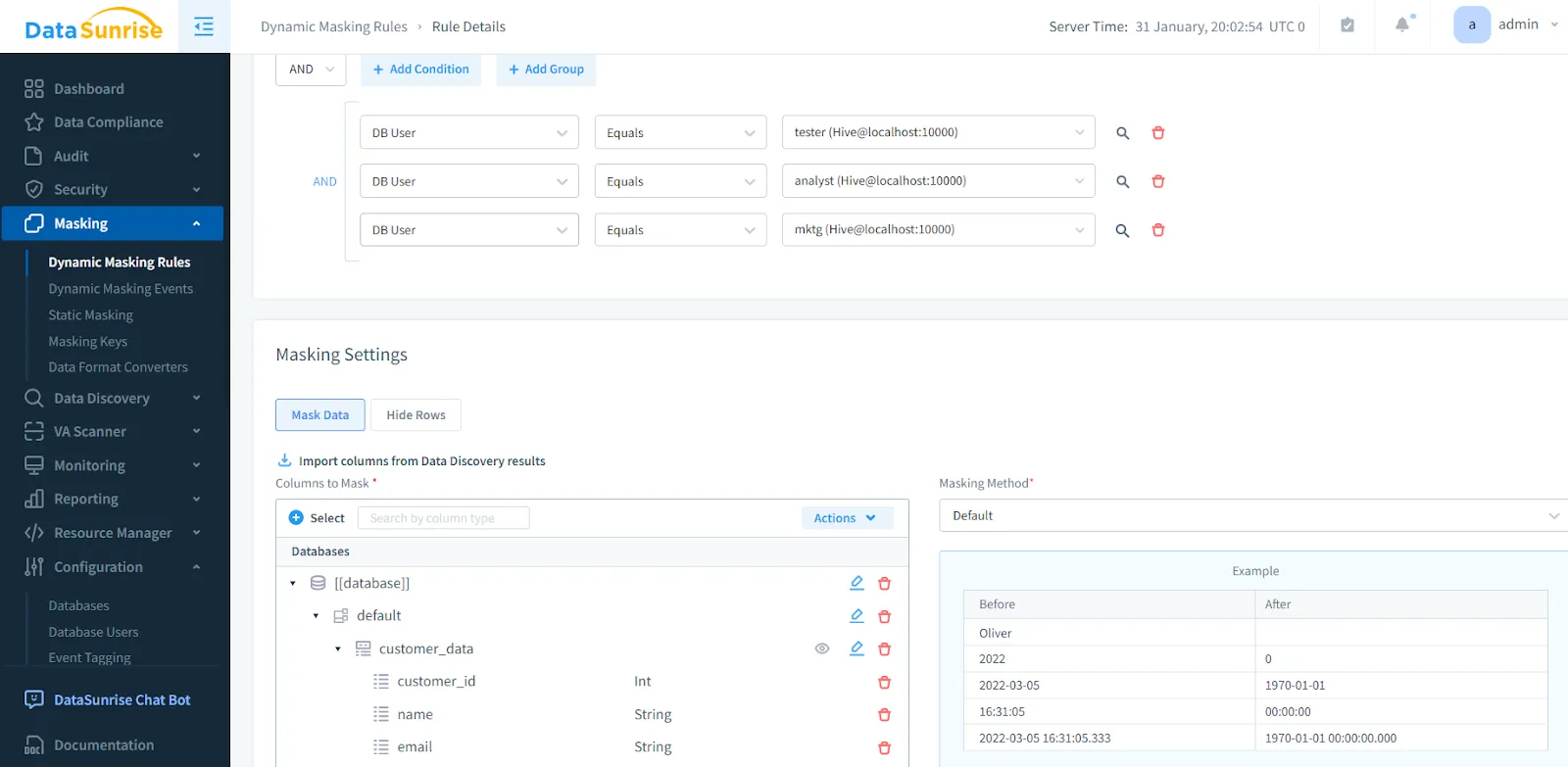

Erweitertes RBAC-Management

- Rollenbasierte Zugriffskontrollen mit umfangreichen Optionen für eine fein abgestufte Benutzer- und Berechtigungsverwaltung

Dynamischer Datenschutz

- Dynamisches Data Masking mit mehreren Techniken und Methoden, basierend auf Benutzerrollen und verschiedenen verfügbaren Parametern

- Datenbanksicherheit mit Echtzeitschutz

- Kontinuierlicher Datenschutz

Compliance und Audit

- Integrierte Unterstützung für GDPR, HIPAA, PCI-DSS und mehrere weitere Vorschriften

- Überwachung der Datenbankaktivität

- Umfassende Prüfprotokolle und Audit-Trails

Sicherheitsfunktionen

- Bedrohungserkennung und -prävention

- Schutz vor SQL-Injektionen

- Benutzerverhaltensanalyse

Erweiterte Funktionen

- Echtzeit-Benachrichtigungen

- Automatisierte Compliance-Berichterstattung

- Integration mit LLM- und ML-Tools

DataSunrise bietet eine umfassende, funktionsreiche Lösung für Organisationen, die Sicherheits- und Compliance-Funktionen auf Unternehmensniveau benötigen und baut auf den nativen RBAC-Fähigkeiten von Hive auf. Entdecken Sie die unterstützten Apache Hive-Funktionen oder erleben Sie es direkt, indem Sie eine Demo vereinbaren, um DataSunrise in Aktion zu sehen.

Referenzen

- Apache Hive Sicherheitsdokumentation

- Storage Based Authorization im Metastore-Server

- Einrichtung der Hive-Autorisierung

- SQL-Standardbasierte Hive-Autorisierung

Dieser Leitfaden basiert auf realen Erfahrungen mit Apache Hive 2.3.2 in einer Docker-Umgebung. Ihre spezifische Umgebung könnte unterschiedliche Anpassungen an diesen Konfigurationen erfordern.