Azure SQL Daten-Audit-Trail

In der heutigen, datengetriebenen Welt ist die Implementierung robuster Audit-Trails für die Azure SQL-Datenbank unverzichtbar geworden. Der IBM Cost of a Data Breach Report 2024 zeigt, dass Organisationen mit ordnungsgemäßen Audit-Protokollen Sicherheitsverletzungen 75 Tage schneller erkennen, was die Kosten um bis zu 31% reduziert. Der Security Intelligence Report von Microsoft zeigt, dass datenbankspezifische Angriffe im vergangenen Jahr um 67% zugenommen haben, was die Notwendigkeit umfassender Datenbank-Aktivitätsüberwachung Lösungen unterstreicht.

Dieser Artikel untersucht die nativ integrierten Audit-Trail-Funktionen der Azure SQL-Datenbank und wie diese Möglichkeiten mit spezialisierten Tools wie DataSunrise erweitert werden können, um unternehmensgerechtes Sicherheitsmonitoring zu bieten.

Verständnis des Azure SQL Daten-Audit-Trails

Ein Azure SQL Daten-Audit-Trail zeichnet Datenbankaktivitäten auf und zeigt, wer welche Daten wann abgerufen und welche Aktionen durchgeführt hat. Diese Protokolle unterstützen die Sicherheitsüberwachung, die Einhaltung von Vorschriften, forensische Untersuchungen und die Leistungsoptimierung.

Die Azure SQL-Datenbank bietet ein schlankes Auditing, das mit minimalem Aufwand aktiviert werden kann, während es eine umfassende Nachverfolgung der Aktivitäten ermöglicht.

Nativ integrierte Azure SQL Daten-Audit-Trail-Funktionen

Die Azure SQL-Datenbank beinhaltet integrierte Audit-Funktionen, die über das Azure-Portal, PowerShell, die Azure CLI oder T-SQL-Befehle konfiguriert werden können.

1. Typen der Überwachung in Azure SQL

- SQL Database Auditing: Zeichnet Ereignisse in Azure Storage, Log Analytics oder Event Hub auf

- SQL Server Audit (Extended Events): Bietet ein detaillierteres Auditing mit anpassbaren Filtern

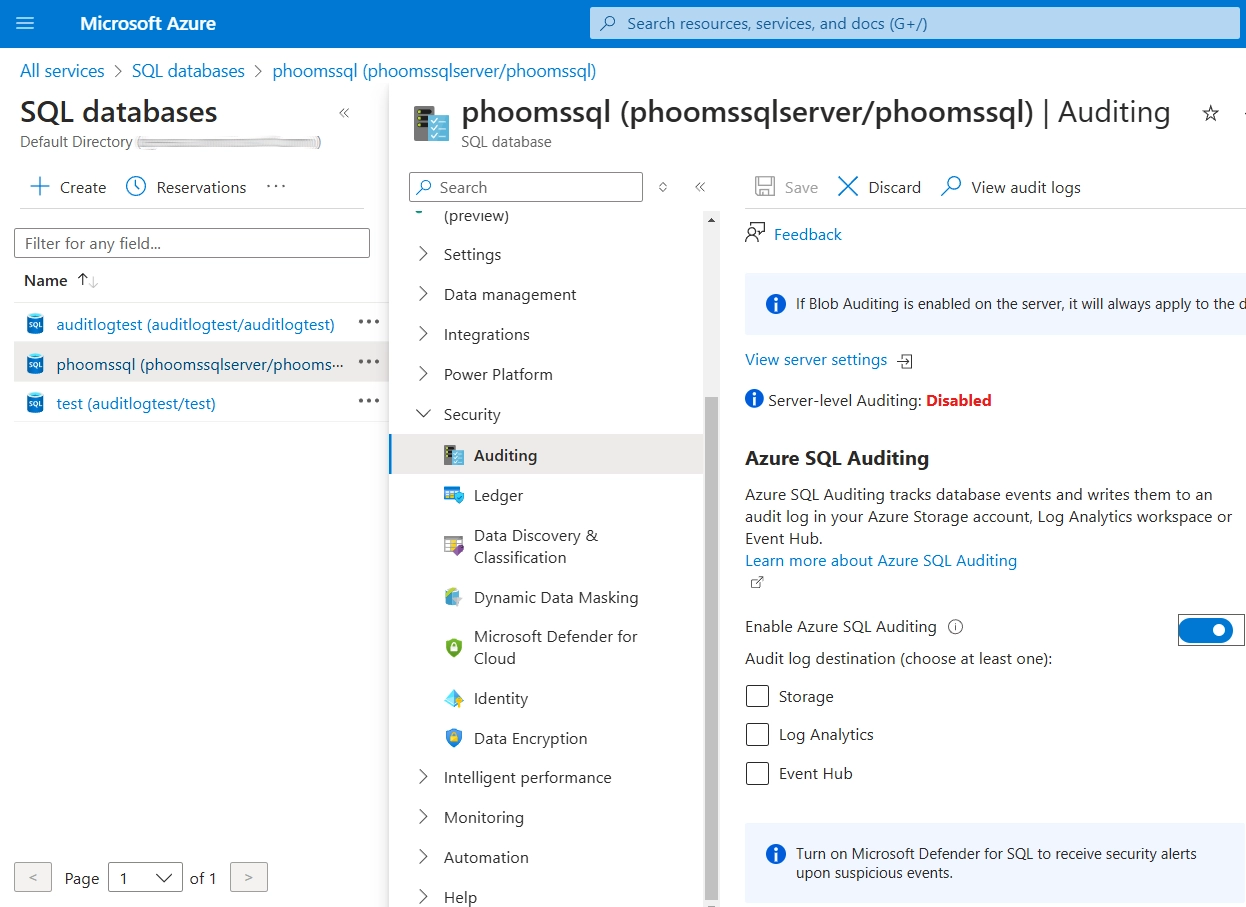

2. Aktivierung des Azure SQL Daten-Audit-Trails

Konfiguration über das Azure-Portal:

- Navigieren Sie zu Ihrer Azure SQL-Datenbank

- Wählen Sie “Auditing” unter Sicherheit

- Schalten Sie “Enable Azure SQL Database auditing” auf “ON”

- Wählen Sie Ihr bevorzugtes Ziel für das Audit-Protokoll

- Konfigurieren Sie die Aufbewahrungsdauer der Audit-Protokolle und die zu überwachenden Aktionen

Beispiel mit Azure PowerShell:

# Aktivieren des Auditings für eine Azure SQL-Datenbank Set-AzSqlDatabaseAudit -ResourceGroupName "DataResourceGroup" ` -ServerName "sql-server-east" ` -DatabaseName "CustomerDatabase" ` -State Enabled ` -StorageAccountName "auditstorage" ` -RetentionInDays 90

Beispielausgabe:

| ResourceGroupName | : DataResourceGroup |

| ServerName | : sql-server-east |

| DatabaseName | : CustomerDatabase |

| AuditState | : Enabled |

| StorageAccountName | : auditstorage |

| StorageKeyType | : Primary |

| RetentionInDays | : 90 |

| AuditActionsAndGroups | : {SUCCESSFUL_DATABASE_AUTHENTICATION_GROUP, FAILED_DATABASE_AUTHENTICATION_GROUP, BATCH_COMPLETED_GROUP} |

| IsStorageSecondaryKeyInUse | : False |

| IsAzureMonitorTargetEnabled | : False |

3. Wichtige Kategorien von Audit-Ereignissen

Azure SQL kann verschiedene Ereignisse überwachen, darunter Authentifizierungen, Datenzugriffe, Datenänderungen, Schemaänderungen, Berechtigungsänderungen und administrative Aktionen.

Beispiel eines Audit-Protokolleintrags:

{

"event_time": "2024-03-15T10:22:36Z",

"action_id": "SELECT",

"succeeded": true,

"server_principal_name": "[email protected]",

"database_name": "FinanceDB",

"statement": "SELECT TransactionID, Amount FROM dbo.Transactions WHERE Amount > 10000"

}

Beispielhafte Auditergebnisse für Datenzugriffsabfragen:

| event_time | action_id | database_name | server_principal_name | object_name | succeeded |

|---|---|---|---|---|---|

| 2024-02-25T14:22:15Z | SELECT | CustomerDB | [email protected] | Customers | true |

| 2024-02-25T14:21:03Z | SELECT | FinanceDB | [email protected] | Transactions | true |

| 2024-02-25T14:15:47Z | UPDATE | CustomerDB | app_service | CustomerAddresses | true |

| 2024-02-25T14:10:32Z | INSERT | SalesDB | sales_app | Orders | true |

| 2024-02-25T14:08:19Z | DELETE | ArchiveDB | [email protected] | OldRecords | true |

4. Anzeige und Analyse der Azure SQL Audit-Protokolle

- Azure-Portal: Anzeigen gefilterter Protokolle über den integrierten Protokollbetrachter

- Azure Storage Explorer: Durchsuchen und Herunterladen von Protokolldateien zur Offline-Analyse

- Log Analytics: Verwenden Sie KQL-Abfragen zur Analyse der Audit-Daten:

// Suche fehlgeschlagene Anmeldeversuche in den letzten 24 Stunden AzureDiagnostics | where Category == "SQLSecurityAuditEvents" | where TimeGenerated > ago(24h) | where action_id_s == "FAILED_LOGIN"

Beispielausgabe:

| TimeGenerated | server_principal_name_s | client_ip_s | application_name_s |

|---|---|---|---|

| 2024-02-25T09:12:36Z | [email protected] | 40.113.45.12 | Azure Data Studio |

| 2024-02-25T08:45:22Z | [email protected] | 52.187.30.45 | PowerBI |

| 2024-02-24T23:11:49Z | [email protected] | 104.45.67.89 | SQL Server Management Studio |

| 2024-02-24T19:27:15Z | [email protected] | 13.64.128.23 | SSMS 18.2 |

| 2024-02-24T17:03:52Z | sysadmin | 23.96.34.76 | .Net SqlClient |

5. Einschränkungen der nativen Azure SQL-Überwachung

Das native Auditing von Azure SQL hat Einschränkungen bei der Echtzeitwarnung, plattformübergreifender Konsistenz und fortgeschrittener Analytik. Die Sammlung von Audit-Daten in großen Mengen kann zu erheblichen Speicherkosten führen, und die Erstellung von Compliance-Berichten erfordert oft manuellen Aufwand.

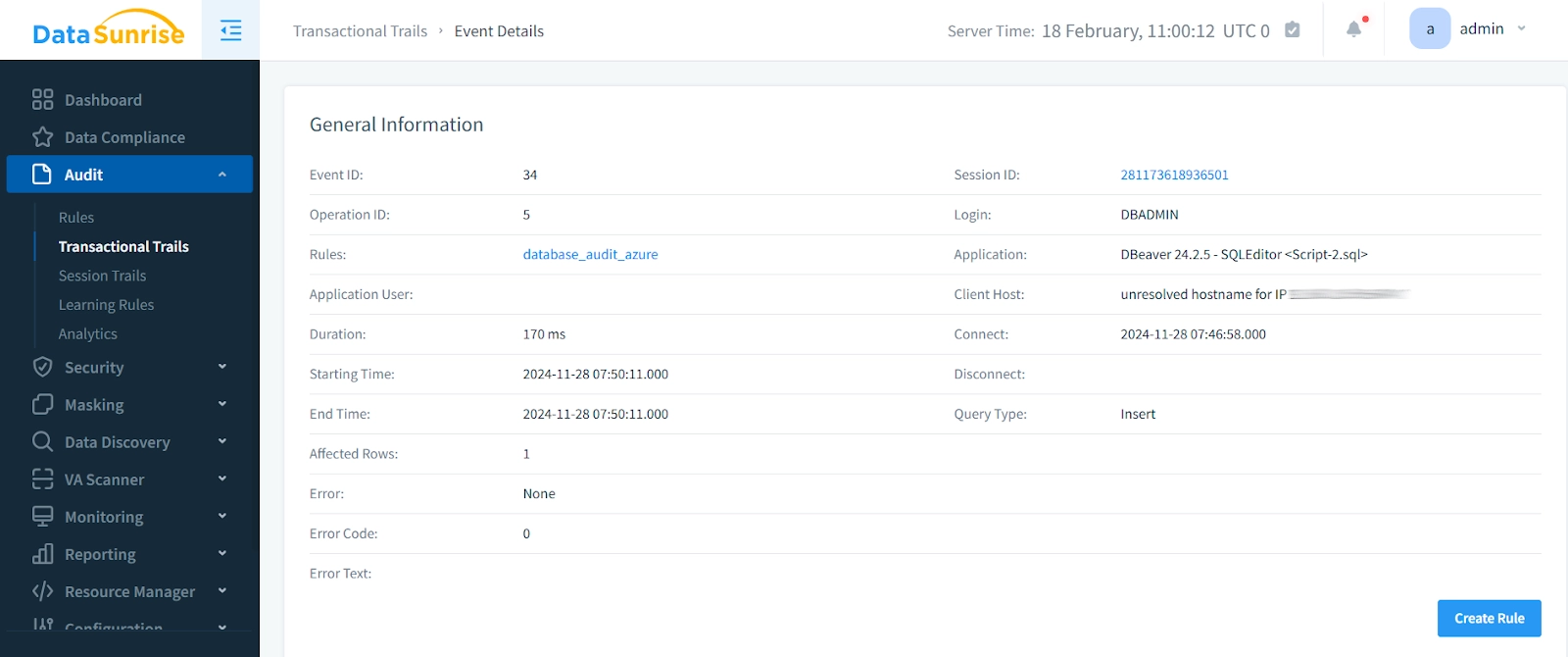

Erweiterter Azure SQL Daten-Audit-Trail mit DataSunrise

Die DataSunrise Database Security Suite erweitert die nativen Audit-Funktionen von Azure SQL für Organisationen mit erweiterten Sicherheitsanforderungen.

Einrichtung von DataSunrise für Azure SQL

- Verbinden Sie sich mit Ihrer Azure SQL-Datenbank

- Erstellen Sie benutzerdefinierte Audit-Regeln für spezifische Tabellen und Operationen

- Überwachen Sie Audit-Trails über das zentrale Dashboard

Wesentliche Vorteile von DataSunrise für Azure SQL

1. Echtzeitüberwachung und Alarmierung

DataSunrise bietet sofortige Benachrichtigungen über verdächtige Aktivitäten über anpassbare Kanäle, einschließlich E-Mail, Slack-Benachrichtigungen und MS Teams, mit schwellenwertbasierten Alarmen für abnormale Muster.

2. Erweiterte Sicherheitsanalytik

Die Plattform nutzt KI-gestützte Verhaltensanalysen, um Basiswerte zu etablieren und Anomalien zu erkennen, wodurch ausgefeilte Angriffsvektoren identifiziert werden, die in traditionellen Systemen möglicherweise unbemerkt bleiben.

3. Umfassendes Compliance-Rahmenwerk

Vorkonfigurierte Vorlagen für die wichtigsten Vorschriften (DSGVO, HIPAA, SOX, PCI DSS) vereinfachen die Einhaltung, mit automatisierten Berichten und Lückenanalysen.

4. Dynamischer Datenschutz

Kontextbezogenes Data Masking passt sich an Benutzerrollen an, während Tools zur Identifizierung sensibler Daten potenzielle Risiken innerhalb von Datenbanken aufdecken.

5. Einheitliche Verwaltungskonsole

Die zentralisierte Steuerung vereinfacht das Management über mehrere Datenbankumgebungen hinweg und gewährleistet eine konsistente Richtlinienanwendung.

Best Practices für die Implementierung

1. Leistungsoptimierung

- Konzentrieren Sie sich auf die Überwachung risikoreicher Operationen anstelle aller Aktivitäten

- Weisen Sie geeignete Ressourcen für die Sammlung und Speicherung der Audit-Daten zu

- Optimieren Sie Indizes in den Audit-Tabellen, wenn benutzerdefinierte Repositorien verwendet werden

- Überprüfen Sie regelmäßig die Abfrageleistung, um die Systemauswirkungen zu minimieren

2. Sicherheitsimplementierung

- Stellen Sie sicher, dass Audit-Administratoren nur über die minimal erforderlichen Berechtigungen verfügen

- Implementieren Sie eine End-to-End-Verschlüsselung für Audit-Protokolle

- Konfigurieren Sie unveränderbaren Speicher mit Write-Once-Read-Many (WORM) Funktionen

- Implementieren Sie strenge Zugriffskontrollen für die Audit-Protokoll-Repositorien

3. Compliance-Management

- Führen Sie detaillierte Dokumentationen der Audit-Konfigurationen

- Richten Sie die Aufbewahrungsrichtlinien an den regulatorischen Anforderungen aus

- Überprüfen Sie regelmäßig die Audit-Abdeckung und Wirksamkeit

4. Überwachung und Analyse

- Implementieren Sie regelmäßige Überprüfungsverfahren für Audit-Protokolle

- Erstellen Sie Basiswerte für den normalen Betrieb

- Entwickeln Sie Protokolle zur Untersuchung ungewöhnlicher Muster

5. Lösungen von Drittanbietern

- Erwägen Sie den Einsatz spezialisierter Tools wie DataSunrise für erweitertes Monitoring

- Nutzen Sie einheitliche Plattformen für das zentrale Sicherheitsrichtlinien Management

- Implementieren Sie KI-gesteuerte Analytik zur Erkennung von Bedrohungen (LLM und ML Tools)

- Nutzen Sie automatisierte Funktionen zur Erstellung von Compliance-Berichten

Fazit

Ein gut implementierter Azure SQL Daten-Audit-Trail ist essenziell für Sicherheit, Compliance und operative Exzellenz. Während die nativen Funktionen von Azure SQL eine solide Grundlage bieten, erweitern Lösungen wie DataSunrise diese Möglichkeiten um Echtzeitüberwachung, intelligente Analytik und automatisierte Compliance-Berichte.

Durch die Kombination von nativen Funktionen mit spezialisierten Tools können Organisationen ein umfassendes Audit-Ökosystem schaffen, das modernen Sicherheitsbedrohungen gerecht wird und gleichzeitig die Einhaltung von regulatorischen Anforderungen unterstützt.

Um mehr über die Implementierung fortschrittlicher Daten-Audit-Lösungen in Ihrer Datenbankumgebung zu erfahren, sollten Sie sich die DataSunrise-Demo ansehen, um diese Funktionen in Aktion zu erleben.