Datenbank-Aktivitätsverlauf

Einführung

Die Verfolgung des Datenbank-Aktivitätsverlaufs ist entscheidend, um potenzielle Bedrohungen zu erkennen, bevor sie zu ernsthaften Vorfällen werden. Durch die Überprüfung von Zugriffsmustern und Abfrageverhalten können Organisationen Anomalien aufdecken, Richtlinien durchsetzen und den Datenschutz stärken.

Das Führen eines Protokolls über Datenbankoperationen unterstützt die Sicherheit der Infrastruktur, stellt die fortlaufende Compliance sicher und hilft dabei, die Leistung zu optimieren. Aufzeichnungen darüber, wer wann auf welche Tabellen zugegriffen und welche Aktionen durchgeführt hat, geben den Teams die nötige Klarheit, um verdächtiges Verhalten zu untersuchen und Probleme schnell zu beheben.

Untersuchungen von Dtex Systems zeigen, dass 68 % der Fälle von Insider-Risiken durch proaktive Maßnahmen wie verfeinerte Zugriffsregeln und gezielte Schulungen verhindert werden konnten – ermöglicht durch eine bessere Sichtbarkeit der Benutzeraktivitäten.

Überblick über die Daten-Compliance | Regulatorische Rahmenbedingungen

Was der Datenbank-Aktivitätsverlauf protokolliert

Im Wesentlichen bezieht sich der Datenbank-Aktivitätsverlauf auf eine chronologische Aufzeichnung von Aktionen, die an einem Datenbanksystem durchgeführt wurden. Diese Aktionen umfassen typischerweise:

- INSERT-, UPDATE- und DELETE-Operationen

- Schema- oder Strukturänderungen

- Benutzersitzungsaktivitäten (Anmeldungen und Abmeldungen)

- Ausgeführte SQL-Abfragen

- Änderungen an Berechtigungen und Zugriffsversuchen

Diese Aufzeichnungen erfüllen mehrere Aufgaben. Während Sicherheitsüberprüfungen helfen sie dabei, Lücken in der Zugriffskontrolle aufzudecken. Für forensische Zwecke liefern sie eine zeitlich markierte Spur jeder bedeutenden Aktion. Und bei der Leistungsoptimierung heben sie langsame Abfragen oder problematische Sitzungen hervor.

Compliance-Rahmenwerke wie HIPAA und GDPR verlangen von Organisationen, Aktivitätsprotokolle zu führen, um Verantwortlichkeit und Rückverfolgbarkeit zu gewährleisten.

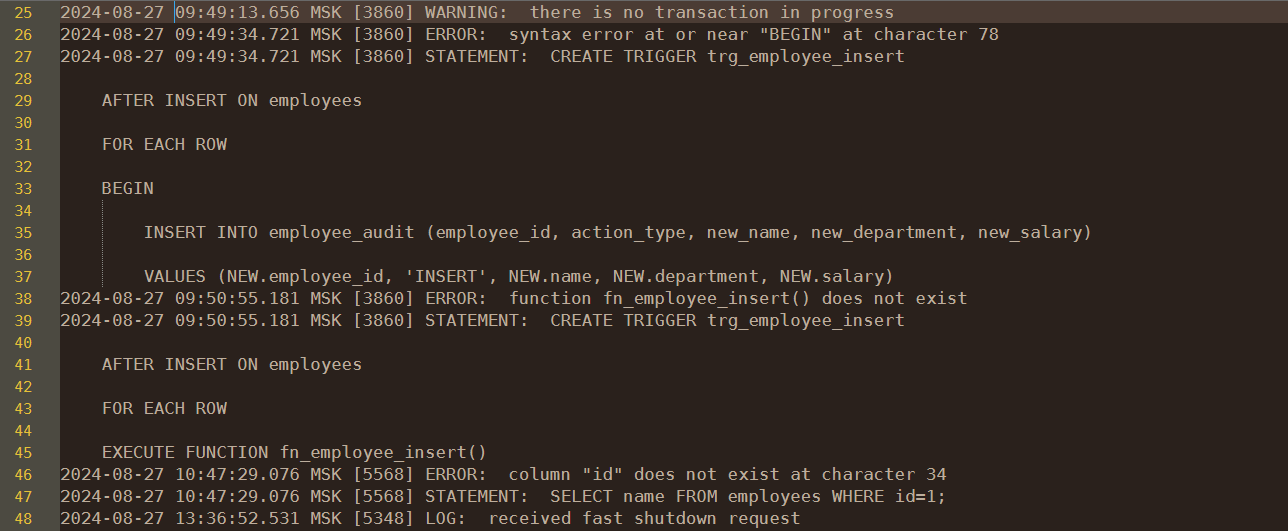

Protokollierung von Tabelleneinzelaktivitäten mit PostgreSQL

Für eine Zeilen-basierte Sichtbarkeit ermöglicht PostgreSQL den Teams, Trigger auf sensiblen Tabellen zu konfigurieren. Unten finden Sie ein Beispiel, das detaillierte Datenoperationen erfasst:

# pgAudit unter PostgreSQL 16 aktivieren

psql -U postgres -c "CREATE EXTENSION IF NOT EXISTS pgaudit;"

psql -U postgres -c "ALTER SYSTEM SET shared_preload_libraries = 'pgaudit';"

psql -U postgres -c "ALTER SYSTEM SET pgaudit.log = 'read,write';"

sudo systemctl restart postgresqlBasisprüfung, bevor die Protokolle in DataSunrise eingespeist werden.

-- PostgreSQL: Erfassung von Datenaktivitäten in sensitive_table

CREATE TABLE data_activity_log (

id SERIAL PRIMARY KEY,

table_name TEXT,

operation TEXT,

user_name TEXT,

old_data JSONB,

new_data JSONB,

activity_time TIMESTAMP DEFAULT current_timestamp

);

CREATE OR REPLACE FUNCTION log_data_activity()

RETURNS TRIGGER AS $$

BEGIN

INSERT INTO data_activity_log(table_name, operation, user_name, old_data, new_data)

VALUES (

TG_TABLE_NAME,

TG_OP,

session_user,

row_to_json(OLD),

row_to_json(NEW)

);

RETURN NEW;

END;

$$ LANGUAGE plpgsql;

CREATE TRIGGER trg_data_activity

AFTER INSERT OR UPDATE OR DELETE ON sensitive_table

FOR EACH ROW EXECUTE FUNCTION log_data_activity();

Diese Methode funktioniert gut für gezieltes Monitoring. Allerdings ist sie in unternehmensweiten Umgebungen nur ein Baustein in einer viel umfangreicheren Strategie zur Verwaltung des Datenbank-Aktivitätsverlaufs.

Abfrage zum Abrufen aktueller Aktivitäten (PostgreSQL-Beispiel)

-- Zeige die 10 aktuellsten Operationen aus dem Aktivitätsprotokoll

SELECT

id,

table_name,

operation,

user_name,

activity_time

FROM

data_activity_log

ORDER BY

activity_time DESC

LIMIT 10;

Diese Abfrage bietet einen schnellen Überblick über die zuletzt von Ihrem benutzerdefinierten PostgreSQL-Trigger erfassten Aktionen. Sie können das LIMIT anpassen oder Filter hinzufügen, um sich auf einen bestimmten Benutzer oder eine spezifische Tabelle zu konzentrieren.

Integrierte Überwachungsfunktionen in Datenbanken

Die meisten modernen DBMS-Plattformen werden mit Protokollierungsfunktionen ausgeliefert, die ein Basisverhalten des Systems erfassen. Dazu gehören in der Regel ausgeführte Abfragen, Sitzungsereignisse und Fehlerverfolgung.

So werden beispielsweise PostgreSQL-Protokolle typischerweise gespeichert in:

C:\Program Files\PostgreSQL\14\data\log

/var/log/postgresql/postgresql-16-main.log

Diese nativen Protokolle sind hilfreich für routinemäßige Diagnosen, allerdings fehlt ihnen oft die fortschrittliche Analyse. Für Organisationen, die detaillierte Berichte, Compliance-Formate oder Echtzeitwarnungen benötigen, reichen native Tools in der Regel nicht aus, ohne dass eine individuelle Konfiguration vorgenommen wird.

Auswirkung der Latenz in Abhängigkeit vom Protokollvolumen

Standardisiertes Audit-Ereignis-Schema (für SIEM & DB-übergreifende Korrelation)

Die Vereinheitlichung von Protokollen über PostgreSQL, SQL Server, MySQL und Cloud-Engines beginnt mit einem konsistenten Schema. Verwenden Sie das folgende Feldmodell, um native Ausgaben zu normalisieren, bevor Sie sie in Ihre SIEM- oder DataSunrise-Pipelines exportieren.

Beispiel für ein normalisiertes Ereignis (JSON)

{

"event_time": "2025-08-28T10:02:14Z",

"actor": "app_reader",

"role": "readonly",

"client_ip": "203.0.113.24",

"action": "select",

"object": "public.customers",

"statement": "SELECT * FROM customers WHERE id = ?",

"status": "success",

"rows_affected": 1,

"sensitivity_tags": ["PII"],

"session_id": "a9d2b4c1-58f0-4e2d-bc66-3d1f3a61e2a0",

"engine": "postgres"

}PostgreSQL: Leichtgewichtige Normalisierungs-View

-- Beispiel: Normalisiere native pgaudit-Zeilen in ein standardisiertes Schema -- Vorausgesetzt, es gibt eine Zwischenablage-Tabelle pgaudit_raw(line text) CREATE OR REPLACE VIEW audit_normalized AS SELECT (regexp_match(line, 'time=(.*?) '))[1]::timestamptz AS event_time, (regexp_match(line, 'user=(.*?) '))[1] AS actor, (regexp_match(line, 'db=(.*?) '))[1] AS database, (regexp_match(line, 'client=(.*?) '))[1] AS client_ip, lower((regexp_match(line, 'ps=(.*?) '))[1]) AS action, (regexp_match(line, 'obj=.*?(?:schema=(.*?); relname=(.*?);)'))[1] || '.' || (regexp_match(line, 'obj=.*?(?:schema=(.*?); relname=(.*?);)'))[2] AS object, (regexp_match(line, 'statement=(.*)$'))[1] AS statement, CASE WHEN line LIKE '%denied%' THEN 'denied' ELSE 'success' END AS status, NULL::int AS rows_affected, NULL::text[] AS sensitivity_tags, (regexp_match(line, 'session=.*?(\\S+)'))[1] AS session_id, 'postgres' AS engine FROM pgaudit_raw;

Tipp: Markieren Sie die Sensitivität (sensitivity_tags) bereits bei der Aufnahme mithilfe der DataSunrise-Discovery oder bestehender Datenkataloge. Dies ermöglicht PII-bewusste Alarmierungen (z. B. Massen-SELECT auf PII → hohe Priorität) ohne anfällige Regex zur Abfragezeit.

Effektiven Datenbank-Aktivitätsverlauf aufbauen

Wesentliche Checkliste

- ✔ Erfassung von Benutzeridentität, Rollen und Sitzungs-Kontext

- ✔ Protokollierung aller DML- und DDL-Änderungen mit Zeitstempeln

- ✔ Verfolgung fehlgeschlagener Anmeldungen und Versuche der Privilegien-Erweiterung

- ✔ Klassifizierung sensibler Objekte (PII, PHI, PCI) für hochpriorisierte Warnungen

- ✔ Sichere Speicherung der Protokolle mit Rotation, Aufbewahrung und Integritätsprüfungen

Entwicklungstimeline

Warum viele Organisationen über native Protokolle hinausblicken

Out-of-the-box-Überwachungstools decken die Grundbedürfnisse ab, doch oft ist das der Endpunkt. Echtzeit-Ereigniskorrelation, intelligente Filter und zentrale Dashboards erfordern in der Regel Drittanbieter-Plattformen.

So könnte beispielsweise ein Einzelhandelsunternehmen, das PostgreSQL verwendet, auf Protokolldateien angewiesen sein, um fehlgeschlagene Anmeldeversuche zu erfassen. Aber ohne Echtzeitwarnungen oder Sitzungs-Kontext erkennt das Team Brute-Force-Aktivitäten erst bei der wöchentlichen Protokollüberprüfung – in der Zwischenzeit ist das Angriffsfenster längst vorbei.

Zudem sind rohe Protokolle schwer zu durchsuchen und können Teams mit irrelevanten Informationen überfluten. Ohne Normalisierung oder integrierte Alarmierung wird die Vorfallreaktion reaktiv statt proaktiv.

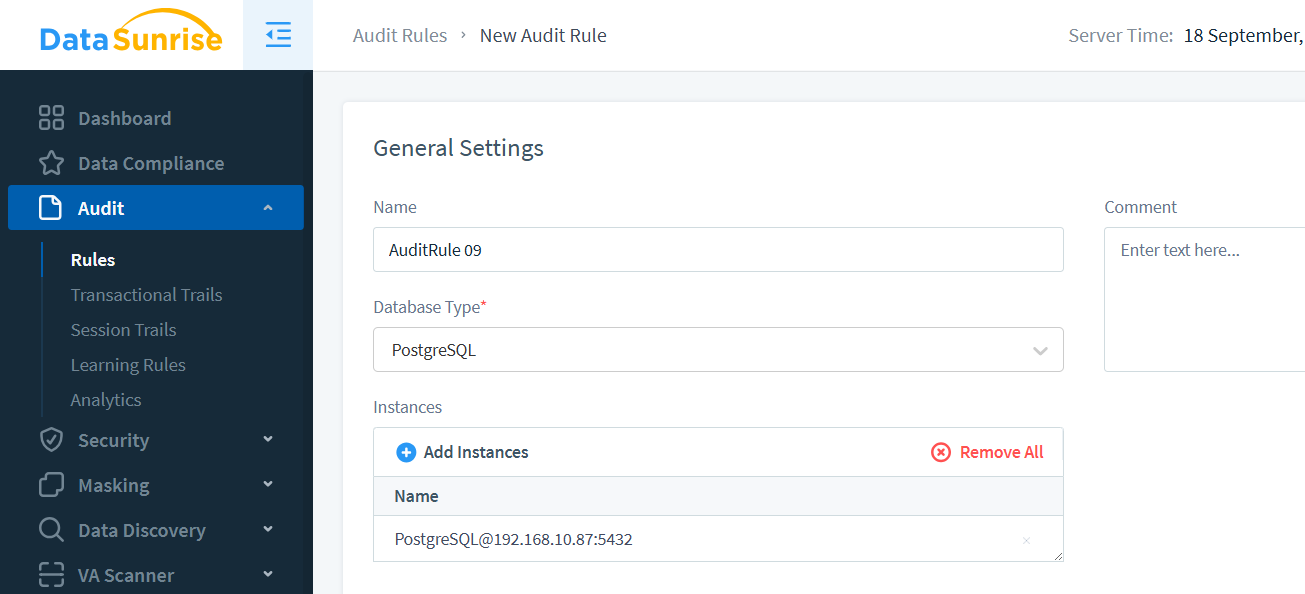

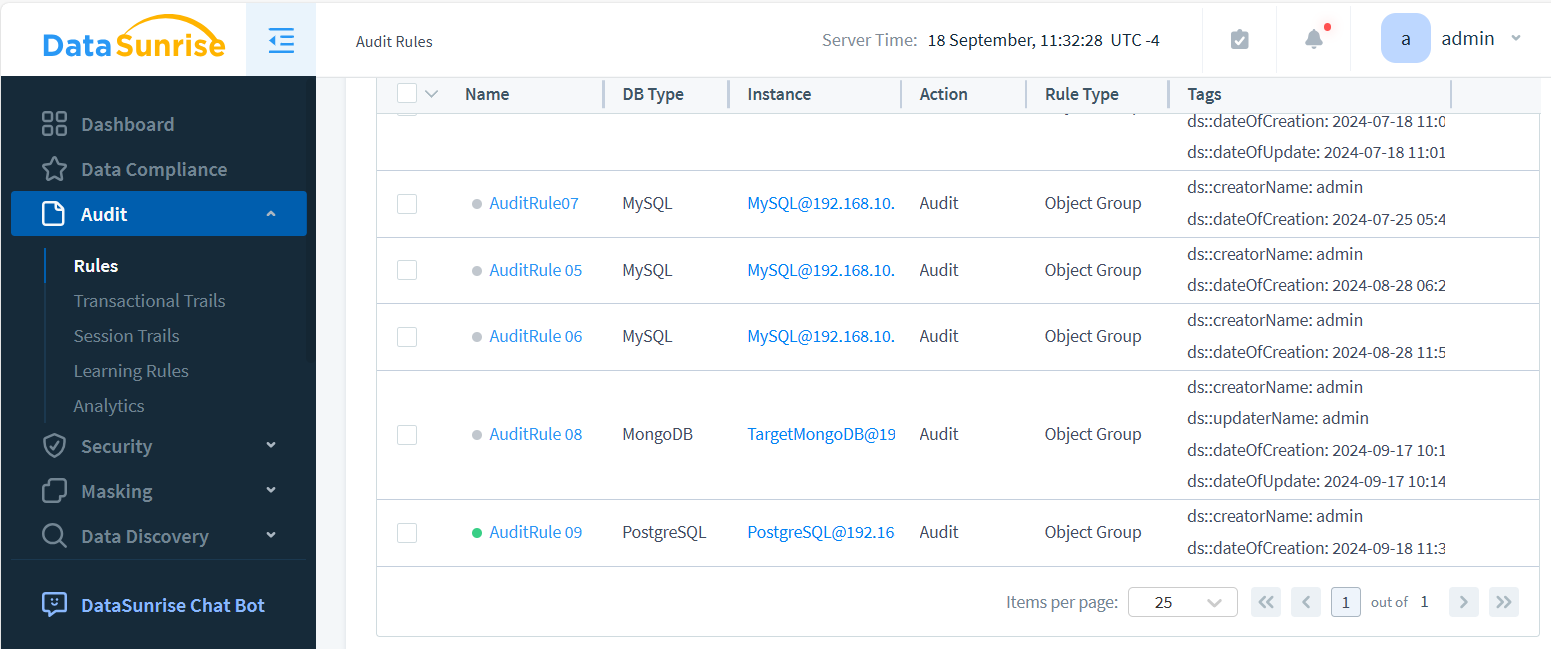

Einrichtung der Aktivitätsüberwachung in DataSunrise

Für Teams, die DataSunrise nutzen, ist die Erfassung des Datenbank-Aktivitätsverlaufs optimiert. Die Einrichtung umfasst folgende Schritte:

- Melden Sie sich in der DataSunrise-Konsole an

- Navigieren Sie zu “Instanzen” und wählen Sie “+ Neue Datenbank hinzufügen”

- Geben Sie die erforderlichen Verbindungsparameter ein

- Speichern und registrieren Sie die Datenbank

- Erstellen und aktivieren Sie eine neue Regel im Bereich “Audit”

- Wählen Sie die entsprechende Instanz aus und definieren Sie den Protokollierungszeitraum

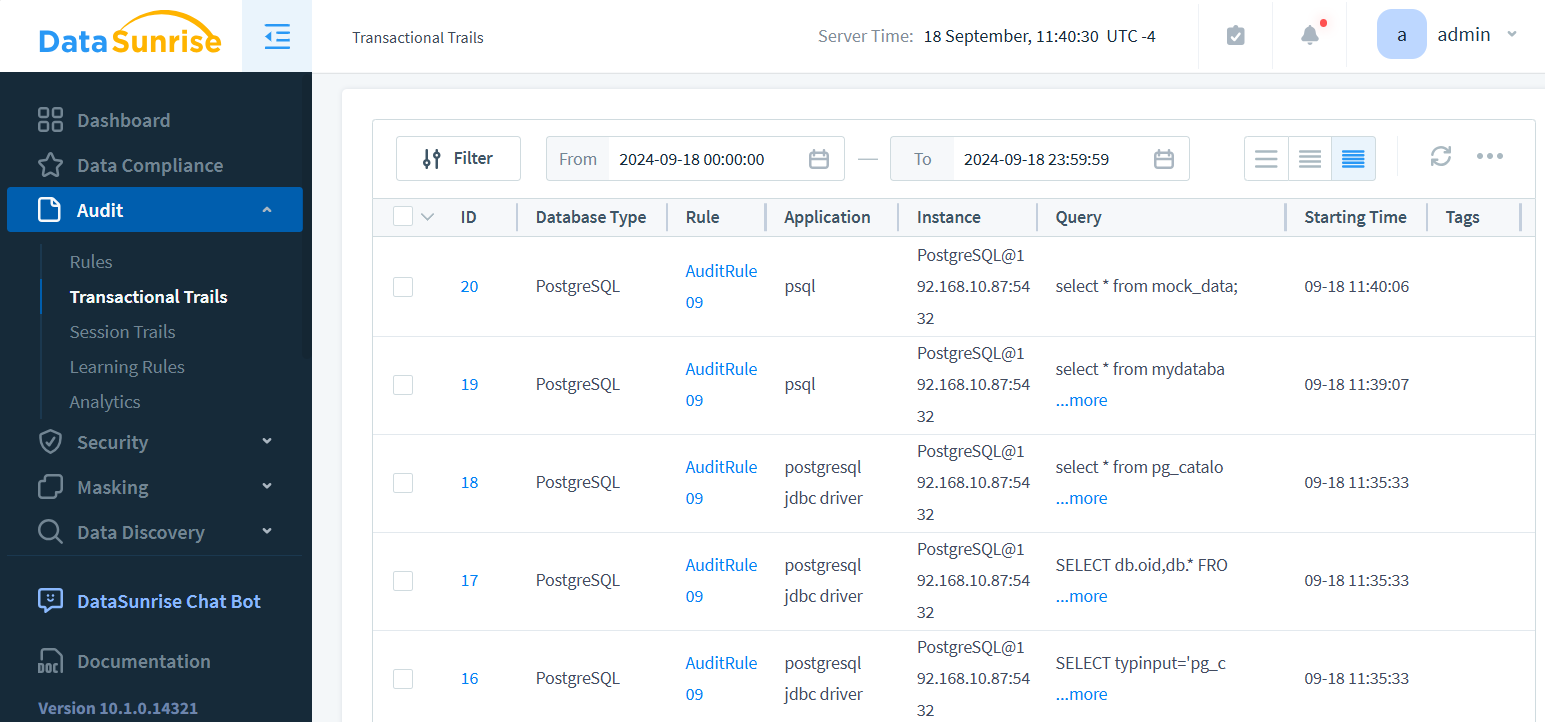

- Sehen Sie sich die Protokolle mithilfe des Tabs “Transaktionale Spuren” an

Vorteile von DataSunrise für Protokollierung und Sicherheit

DataSunrise verbessert Ihre Monitoring-Infrastruktur mit Funktionen auf Unternehmensebene, wie zum Beispiel:

- Zentrale Regeldefinition über unterschiedliche Umgebungen hinweg

- Standardisierte Protokolle aus mehreren Datenbank-Engines

- Erweiterte Filter für eine schnellere Analyse von Vorfällen

- Echtzeitwarnungen, die bei Regelverstößen ausgelöst werden

- Vorgefertigte Berichte, die mit Branchenvorschriften übereinstimmen

# Sende DataSunrise-Spuren direkt an Splunk

curl -k https://splunk.example:8088/services/collector \

-H "Authorization: Splunk $HEC_TOKEN" \

-d '{"event":'"${JSON_PAYLOAD}"'}'

Beispiel für einen DB-übergreifenden Aktivitätsverlauf

Datenbankadministratoren stehen häufig vor der Herausforderung, den Aktivitätsverlauf über verschiedene Plattformen hinweg abzurufen. Unten folgt ein Beispiel in SQL Server, das aktuelle Audit-Einträge aus einer konfigurierten Audit-Datei abruft:

-- SQL Server: Abfrage aktueller Audit-Ereignisse

SELECT

event_time,

server_principal_name,

database_name,

statement

FROM sys.fn_get_audit_file('C:\SQLAudits\*.sqlaudit', DEFAULT, DEFAULT)

WHERE event_time > DATEADD(HOUR, -1, GETDATE())

ORDER BY event_time DESC;

Diese Vorgehensweise funktioniert, jedoch hat jedes DBMS seine eigene Syntax, seinen eigenen Speicherort und spezielle Filtereigenschaften. Die Verwaltung mehrerer Protokollformate wird schnell umständlich. Hier kommt eine einheitliche Plattform wie DataSunrise ins Spiel – sie normalisiert unterschiedliche Audit-Quellen zu einem einzigen, durchsuchbaren und regelkonformen Aktivitätsverlauf.

Einheitliche Überwachung für Cloud und On-Premises

Egal, ob Ihre Infrastruktur auf Bare Metal, in Containern oder in Multi-Cloud-Umgebungen betrieben wird – DataSunrise passt sich an. Es bietet eine konsistente Sicht auf Ihren Datenbank-Aktivitätsverlauf, unabhängig davon, wo Ihre Workloads ausgeführt werden.

Dieses einheitliche Modell gibt Sicherheits- und Auditteams die vollständige Übersicht, die sie benötigen, um Richtlinien durchzusetzen und Probleme schnell zu erkennen.

Warum der Datenbank-Aktivitätsverlauf wichtig ist

Historische Aktivitätsprotokolle dienen nicht nur der Compliance – sie sind essenziell für die operative Gesundheit und die langfristige Risikominderung:

- Verborgene Risiken und internen Missbrauch aufdecken

- Abfragen optimieren und Engpässe erkennen

- Strukturierte Compliance-Berichte bei Bedarf erstellen

- Rückverfolgbarkeit im Falle eines Sicherheitsvorfalls sicherstellen

- Benutzeraktivitäten über Anwendungen und Rollen hinweg korrelieren

FAQ zum Datenbank-Aktivitätsverlauf

Was ist der Datenbank-Aktivitätsverlauf?

Der Datenbank-Aktivitätsverlauf ist die chronologische Aufzeichnung von Abfragen, Anmeldungen, Schemainformationen und Zugriffsversuchen. Er bietet Rückverfolgbarkeit für Untersuchungen, Sicherheitsüberwachung und Compliance-Prüfungen.

Wie unterscheidet er sich von der Standardprotokollierung?

Standardprotokolle erfassen häufig Fehler und operative Ereignisse. Der Aktivitätsverlauf verknüpft Aktionen direkt mit Benutzern und Datenobjekten, was ihn entscheidend für die Verantwortlichkeit und die Einhaltung regulatorischer Vorgaben macht.

Welche Compliance-Rahmenwerke verlangen eine Aktivitätsüberwachung?

HIPAA, GDPR, PCI DSS und SOX verlangen alle, dass Organisationen Aufzeichnungen über Benutzeraktivitäten führen. Diese Rahmenwerke legen großen Wert auf Rückverfolgbarkeit und Verantwortlichkeit beim Datenzugriff.

Beeinflusst die Protokollierung die Leistung?

- Minimal, wenn sie auf sensible Tabellen und Benutzer begrenzt ist.

- Bei hoher Protokollierungsmenge kann die Latenz steigen, die durch Rotation und Auslagerung der Protokolle gemindert wird.

- Unternehmenslösungen wie DataSunrise optimieren die Erfassung, um den Overhead zu reduzieren.

Was sind die Hauptvorteile der Nutzung einer Plattform wie DataSunrise?

- Zentralisierte Übersicht über DB-übergreifende Aktivitäten.

- Echtzeitwarnungen bei verdächtigem Zugriff.

- Vorkonfigurierte Compliance-Berichte.

- Integration mit SIEM- und Monitoring-Pipelines.

Fazit

Die Überwachung des Datenbank-Aktivitätsverlaufs ist nicht optional – sie ist essenziell. Ob Sie in einer regulierten Branche tätig sind oder in einer Zero-Trust-Umgebung arbeiten, die Transparenz über das Verhalten der Datenbank ist entscheidend, um die Datenintegrität und Sicherheit zu gewährleisten. Native Protokolle bieten nur grundlegende Telemetrie, während Tools wie DataSunrise diese Daten in umsetzbare Erkenntnisse verwandeln.

Mit DataSunrise können Teams Benutzeraktionen auditieren, Bedrohungen in Echtzeit erkennen und die kontinuierliche Compliance über jede Umgebung hinweg sicherstellen – egal, wo Ihre Workloads ausgeführt werden. Testen Sie unsere Demo oder werfen Sie einen Blick auf die Produktübersicht, um zu sehen, wie Sie von passivem Logging zu proaktiver Abwehr übergehen können.

Nächste