Datenbankaudit in YugabyteDB

Einführung

In der heutigen digitalen Landschaft ist die Implementierung robuster Datenbank-Audit-Trails entscheidend, um Sicherheit und Compliance in Datenbankoperationen zu gewährleisten. Darüber hinaus bietet YugabyteDB, eine verteilte SQL-Datenbank, integrierte Funktionen zur Überwachung von Datenbankaktivitäten. Gleichzeitig unterstützt sie ein erweitertes Monitoring durch Lösungen von Drittanbietern.

Native Audit-Funktionalitäten in YugabyteDB

YugabyteDB verwendet die PostgreSQL Audit Extension (pgaudit), um ein umfassendes Audit-Logging bereitzustellen. Diese Integration ermöglicht daher eine detaillierte Sitzungs- und Objekt-Audit-Protokollierung über das YB-TServer-Logging, was für die Erfüllung verschiedener Compliance-Anforderungen essenziell ist.

Einrichten des nativen Audit-Loggings

Um das Audit-Logging in YugabyteDB zu aktivieren, können Administratoren verschiedene Ansätze konfigurieren. Im Folgenden sind die wichtigsten Schritte zur Einrichtung aufgeführt:

Cluster-Startup-Konfiguration – Audit-Logging kann mithilfe von YB-TServer-Flags konfiguriert werden. Zum Beispiel:

--ysql_pg_conf_csv="pgaudit.log='all, -misc',pgaudit.log_parameter=on,pgaudit.log_relation=on"Aktivieren der pgaudit-Erweiterung – In Ihrer YSQL-Sitzung können Sie die Erweiterung mit folgendem Befehl erstellen:

CREATE EXTENSION IF NOT EXISTS pgaudit;Konfigurieren der Audit-Logging-Parameter – Legen Sie spezifische Optionen für das Audit-Logging fest. Zum Beispiel:

-- Aktivieren der DDL-Protokollierung SET pgaudit.log = 'DDL'; -- Protokolliere Parameter mit Anweisungen SET pgaudit.log_parameter = ON; -- Aktivieren des Client-seitigen Loggings SET pgaudit.log_client = ON; SET pgaudit.log_level = notice;

Beispielhafte Ausgaben des nativen Audit-Logs

Sobald pgaudit konfiguriert und aktiv ist, protokolliert YugabyteDB wichtige Aktivitäten in den YB-TServer-Logs. Diese Logs können anschließend analysiert oder mit Monitoring-Tools betrachtet werden. Im Folgenden finden Sie zwei Beispieltabellen, die typische Audit-Log-Einträge veranschaulichen:

Beispiel 1: Allgemeines Aktivitätsprotokoll

Diese Tabelle erfasst eine Vielzahl von Operationen (SELECT, INSERT, UPDATE, DELETE) über verschiedene Sitzungen hinweg.

| Zeitstempel | Benutzer | Datenbank | Sitzungs-ID | Befehl | Objekttyp | Objektname | Details |

|---|---|---|---|---|---|---|---|

| 2025-02-11 10:15:23 | admin | yugadb | 8a1b2c3d | SELECT | Tabelle | customer_data | SELECT auf Tabelle customer_data ausgeführt |

| 2025-02-11 10:17:45 | admin | yugadb | 8a1b2c3d | INSERT | Tabelle | orders | Neuen Bestell-Datensatz eingefügt |

| 2025-02-11 10:20:11 | analyst | yugadb | d4e5f6g7 | UPDATE | Tabelle | orders | Bestellstatus auf ‘shipped’ aktualisiert |

| 2025-02-11 10:22:05 | analyst | yugadb | d4e5f6g7 | DELETE | Tabelle | obsolete_data | Datensatz mit ID 123 gelöscht |

Beispiel 2: Detailliertes Protokoll von DDL- und Schreiboperationen

Diese Ausgabe konzentriert sich auf Operationen der Data Definition Language (DDL) und Datenänderungen, einschließlich zusätzlicher Parameter und Beziehungsdetails, wie mit pgaudit konfiguriert. Hier sind einige Beispiel-Einträge:

| Zeitstempel | Benutzer | Datenbank | Sitzungs-ID | Befehl | Objekttyp | Objektname | Abfrageparameter |

|---|---|---|---|---|---|---|---|

| 2025-02-11 11:05:10 | dba | yugadb | f7g8h9i0 | CREATE | Tabelle | sensitive_data | CREATE TABLE sensitive_data ( … ) |

| 2025-02-11 11:06:50 | dba | yugadb | f7g8h9i0 | ALTER | Tabelle | sensitive_data | ALTER TABLE sensitive_data ADD COLUMN … |

| 2025-02-11 11:10:32 | app_user | yugadb | j1k2l3m4 | INSERT | Tabelle | sensitive_data | INSERT INTO sensitive_data (username, email, …) |

| 2025-02-11 11:15:44 | app_user | yugadb | j1k2l3m4 | UPDATE | Tabelle | sensitive_data | UPDATE sensitive_data SET email = ‘…’ WHERE … |

Erweitertes Auditing mit detaillierten Beispielen

Umfassendes Beispiel einer Audit-Regel

-- Erstellen Sie eine Beispieltabelle für das Audit

CREATE TABLE sensitive_data (

user_id SERIAL PRIMARY KEY,

username TEXT,

email TEXT,

credit_card_last4 TEXT

);

-- Umfassendes Auditing konfigurieren

SET pgaudit.log = 'all';

SET pgaudit.log_parameter = ON;

SET pgaudit.log_relation = ON;

-- Führen Sie einige Beispieloperationen durch

INSERT INTO sensitive_data (username, email, credit_card_last4)

VALUES ('johndoe', '[email protected]', '1234');

UPDATE sensitive_data

SET email = '[email protected]'

WHERE username = 'johndoe';Erweitertes Auditing mit DataSunrise

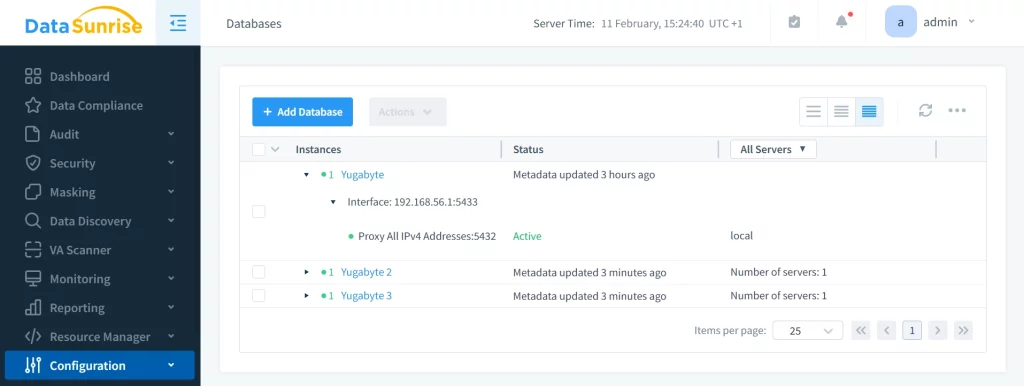

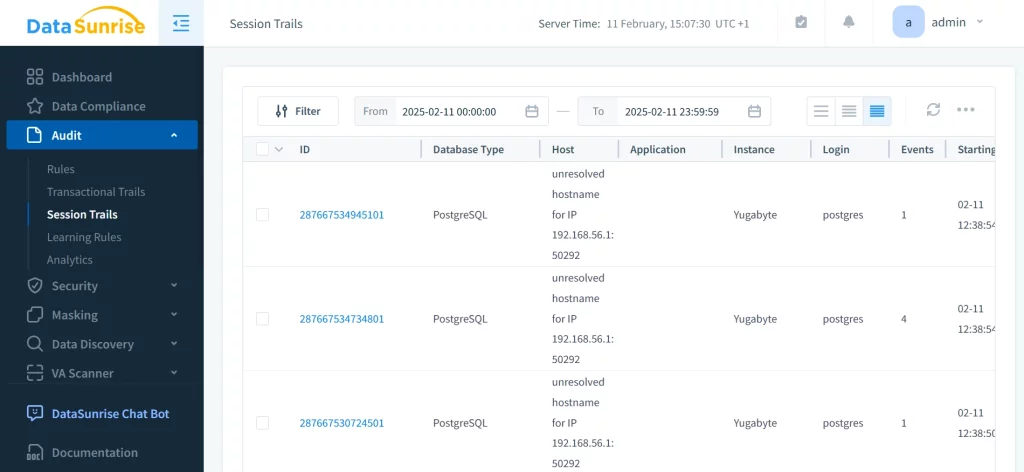

Während native Funktionalitäten grundlegendes Auditing bereitstellen, bietet die Datenbank-Aktivitätsüberwachung-Lösung von DataSunrise fortschrittliche Funktionen, die speziell für verteilte Datenbanken wie YugabyteDB entwickelt wurden. Somit bietet sie eine umfassendere Lösung.

Hauptmerkmale:

- Echtzeit-Aktivitätsüberwachung

- Umfassende Audit-Trails

- Dynamische Datenmaskierung

- Erweiterte Sicherheitsrichtlinien

- Automatisierte Compliance-Berichterstattung

Best Practices für das Auditing in YugabyteDB

- Performance-Optimierung – Um die Leistung zu optimieren, ist es entscheidend, selektive Audit-Regeln zu implementieren. Zum Beispiel:

- Gezielte Logging-Konfigurationen verwenden

- Den Einfluss auf die Systemleistung überwachen

-- Beispiel für selektives Logging SET pgaudit.log = 'DDL, WRITE'; -- Protokolliert nur DDL- und Schreiboperationen SET pgaudit.log_catalog = OFF; -- Reduziert Störungen durch Systemkatalogprotokolle - Sicherheitsaspekte – Darüber hinaus ist es wichtig, Audit-Logs zu schützen, granulare Zugriffskontrollen zu implementieren und die Logs regelmäßig zu überprüfen und zu rotieren. Diese Maßnahmen sind essenziell, um die Sicherheit Ihrer Audit-Daten zu gewährleisten.

Fazit

Zusammenfassend erfordert ein effektives Datenbankaudit in YugabyteDB einen ausgewogenen Ansatz zwischen nativen Funktionalitäten und erweiterten Lösungen. Während native pgaudit wesentliche Protokollierungsfunktionen bereitstellt, können Organisationen mit komplexen Compliance-Anforderungen erheblich von den fortschrittlichen Überwachungs- und Sicherheitsfunktionen spezialisierter Lösungen wie DataSunrise profitieren.

Für weitere Informationen zur Implementierung eines umfassenden Datenbankaudits in YugabyteDB konsultieren Sie die YugabyteDB-Sicherheitsdokumentation.

Wenn Sie mehr über ein umfassendes Datenbankaudit in YugabyteDB mit DataSunrise erfahren möchten, empfehlen wir dringend, unsere Online-Demo zu vereinbaren oder das Tool herunterzuladen, um es selbst zu erkunden.