Datenbankprüfung für AlloyDB for PostgreSQL

AlloyDB for PostgreSQL entwickelt sich rasant zum bevorzugten Motor für cloud-native, unternehmenskritische Workloads. Doch während sich die Datenbankschicht beschleunigt, nimmt auch die Raffinesse von Cyber-Bedrohungen und der regulatorische Druck zu. Eine wohl durchdachte Datenbankprüfung verschafft Ihrem Sicherheitsteam die einzige verlässliche Informationsquelle darüber, wer was, wann und wie verändert hat. In diesem Artikel untersuchen wir Echtzeit-Audit-Pipelines, dynamische Datenmaskierung, automatisierte Datenerkennung und Compliance-Tools – alles aus der Perspektive der Datenbankprüfung für AlloyDB for PostgreSQL.

Echtzeit-Audit trifft GenAI

Das Streaming von Audit-Logs in ein GenAI-Modell verwandelt rohe Ereignisse in umsetzbare Erkenntnisse. Stellen Sie sich vor, Sie speisen Cloud-Logging-Einträge in ein leichtgewichtiges LLM, das jede Anweisung nach Risiko klassifiziert, potenzielle Exfiltrationspfade vorhersagt und Anomalien in natürlicher Sprache zusammenfasst:

# Pseudocode für eine Cloud-Funktion mit Vertex AI

from google.cloud import logging_v2

from vertexai.language import TextGenerationModel

audit_client = logging_v2.Client()

llm = TextGenerationModel.from_pretrained("google/gemma-7b-security")

for entry in audit_client.list_entries(filter="resource.type=alloydb.googleapis.com/Instance"):

prompt = f"Classify and summarize: {entry.payload}\n\nSummary:"

print(llm.generate_text(prompt, temperature=0.2).text)

Wird GenAI richtig eingesetzt, fungiert es als intelligente Überlagerung – nicht als Ersatz – für bewährte, regelbasierte Kontrollen. Indem tausende von niedrigstufigen Ereignissen zu einer Handvoll menschenlesbarer Berichte zusammengefasst werden, verkürzen sich die Reaktionszeiten im Incident Response erheblich.

Dynamische Maskierung und automatisierte Datenerkennung

Bevor Audit-Logs überhaupt Ihr SIEM erreichen, können sensible Spalten on the fly maskiert werden. Mit der dynamischen Datenmaskierung instruieren Sie einen Proxy (oder eine AlloyDB-Verbindungs-Pool-Erweiterung), Sozialversicherungsnummern für nicht privilegierte Rollen durch XXX‑XX‑#### zu ersetzen, während Administratoren weiterhin die Rohwerte einsehen können.

Die Erkennung der Daten, die maskiert werden sollten, ist die halbe Miete. Tools wie Data Discovery durchsuchen Schema-Metadaten und Beispielzeilen, um automatisch PII-, PCI- oder Gesundheitsattribute zu kennzeichnen. Wird die Erkennung kontinuierlich ausgeführt, übernehmen neue Tabellen in einem frisch wiederhergestellten Klon von Beginn an die korrekten Maskierungs- und Audit-Richtlinien.

Sicherheit & Compliance durch Design

Audit-Logs tragen unmittelbar zu den Kontrollen bei, die von GDPR, HIPAA und PCI‑DSS gefordert werden. Die Kombination des nativen Loggings von AlloyDB mit einem Compliance-Dashboard wie dem Automatisierten Compliance-Reporting ermöglicht es Sicherheitsteams, jede Anforderung einer aktuellen Kontrollprüfung zuzuordnen. Da das Dashboard vom selben Rohlog-Stream gespeist wird, vermeiden Sie die typischen Abweichungen, wie sie häufig bei einmaligen PDF-Attestationsberichten auftreten.

Ein typischer Workflow:

- Protokolle sammeln (Cloud Audit Logs + pgAudit)

- Anreichern & Speichern in BigQuery

- Kontrollen validieren (LLM-Klassifikation + SQL-Assertions)

- Beweise exportieren in Ihr GRC-Portal

Mit diesen Bausteinen verwandelt sich das Bestehen einer externen Prüfung von einem quartalsweisen Feueralarm in einen kontinuierlich zertifizierbaren Prozess.

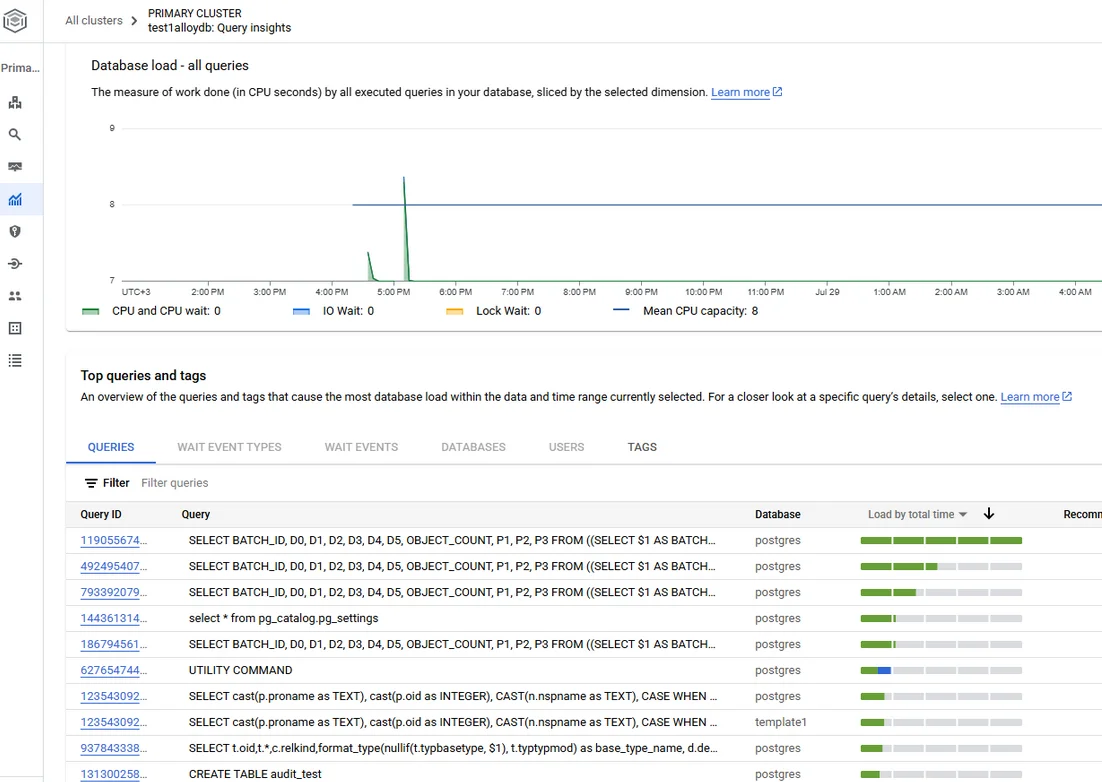

Konfiguration des nativen Audits in Google Cloud

Die native Audit-Protokollierung in AlloyDB for PostgreSQL basiert auf Cloud Audit Logs und der Open-Source-Erweiterung pgAudit.

1. Cloud Audit Logs aktivieren

Stellen Sie auf Projektebene oder Ordnerebene sicher, dass die Protokolle für Admin Activity und Data Access für die AlloyDB API aktiviert sind. Dies erfasst privilegierte API-Aufrufe wie Instanzerstellungen, Benutzeränderungen und IAM-Anpassungen. Die Logs werden in projects/PROJECT_ID/logs/cloudaudit.googleapis.com%2Fdata_access geschrieben und können nach BigQuery oder Pub/Sub exportiert werden.

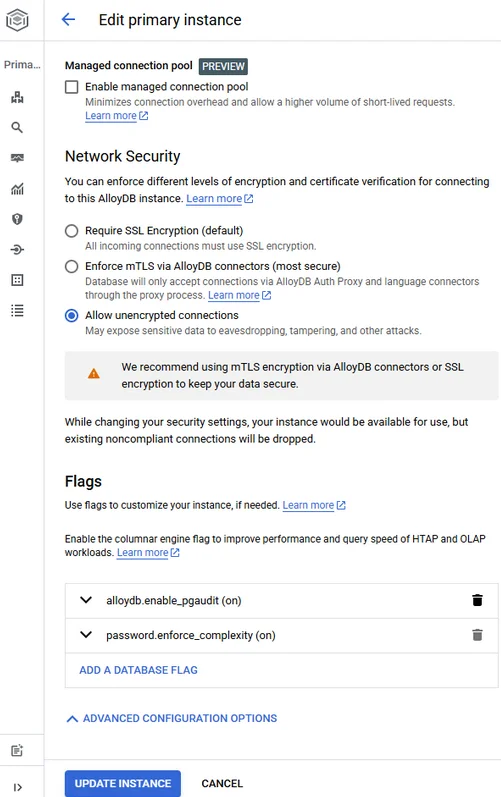

2. pgAudit aktivieren

Fügen Sie im AlloyDB-Cluster ein benutzerdefiniertes Datenbank-Flag hinzu:

ALTER SYSTEM SET shared_preload_libraries = 'pgaudit';

ALTER SYSTEM SET pgaudit.log = 'read, write, function';

SELECT pg_reload_conf();

Die Syntax entspricht exakt dem Standard von PostgreSQL – keine proprietären Überraschungen. Nach dem Neuladen erscheint jede SELECT, INSERT, UPDATE, DELETE und jeder Funktionsaufruf im Log-Stream alloydb.googleapis.com/pgAudit. Detaillierte Anweisungen finden Sie in Googles Dokumentation zur AlloyDB-Audit-Protokollierung und zum Anzeigen von pgAudit-Logs. Für eine schrittweise Aktivierung lesen Sie das Enable pgAudit-Tutorial und passen Sie die Detailgenauigkeit mit dem Konfigurationsleitfaden zum Logging-Verhalten an.

Tipp: Um Log-Fluten zu verhindern, beschränken Sie pgaudit.log_parameter und nutzen Sie Sitzungsrollen, sodass nur bestimmte Dienstkonten detaillierte Payloads erzeugen.

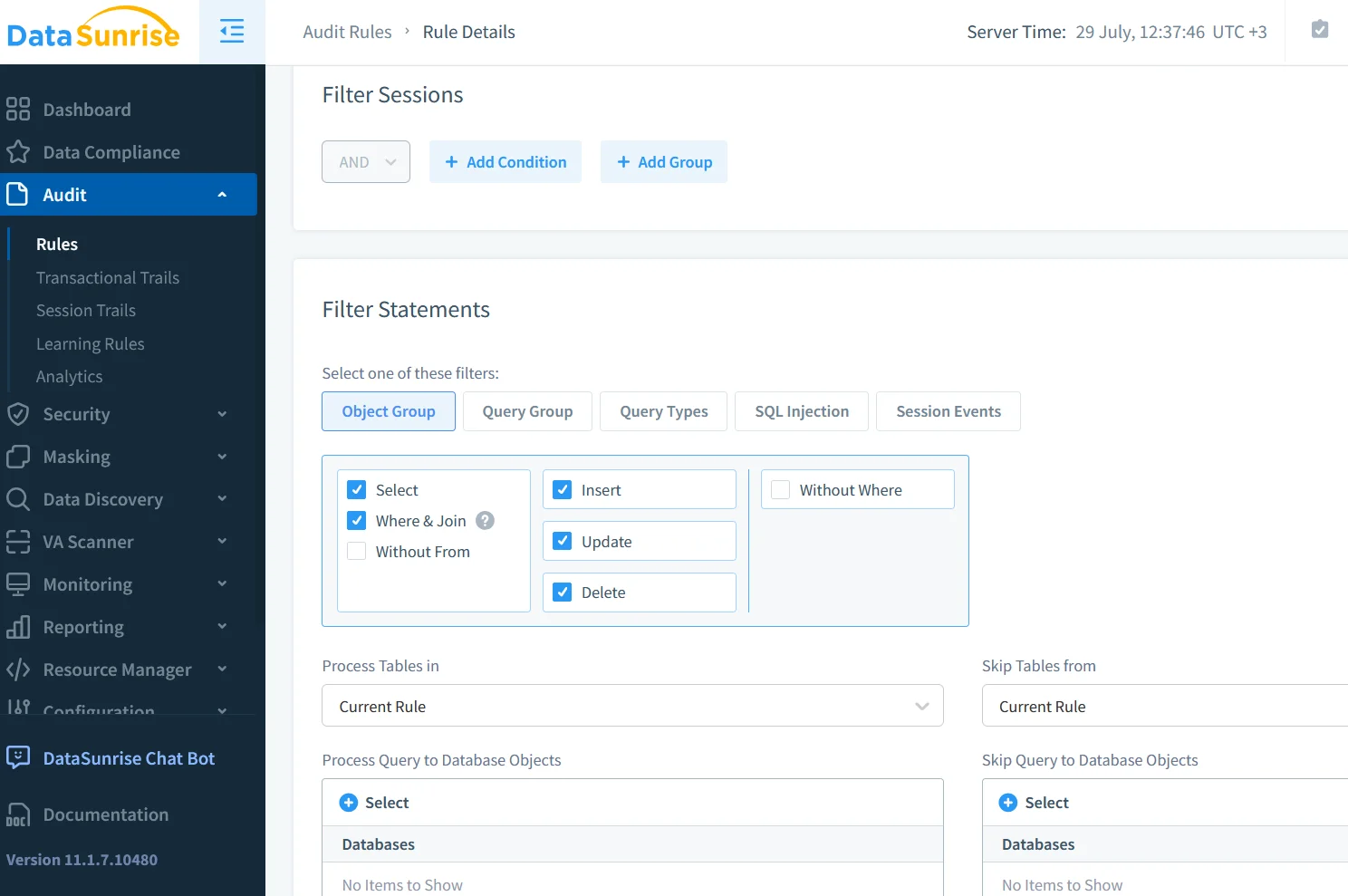

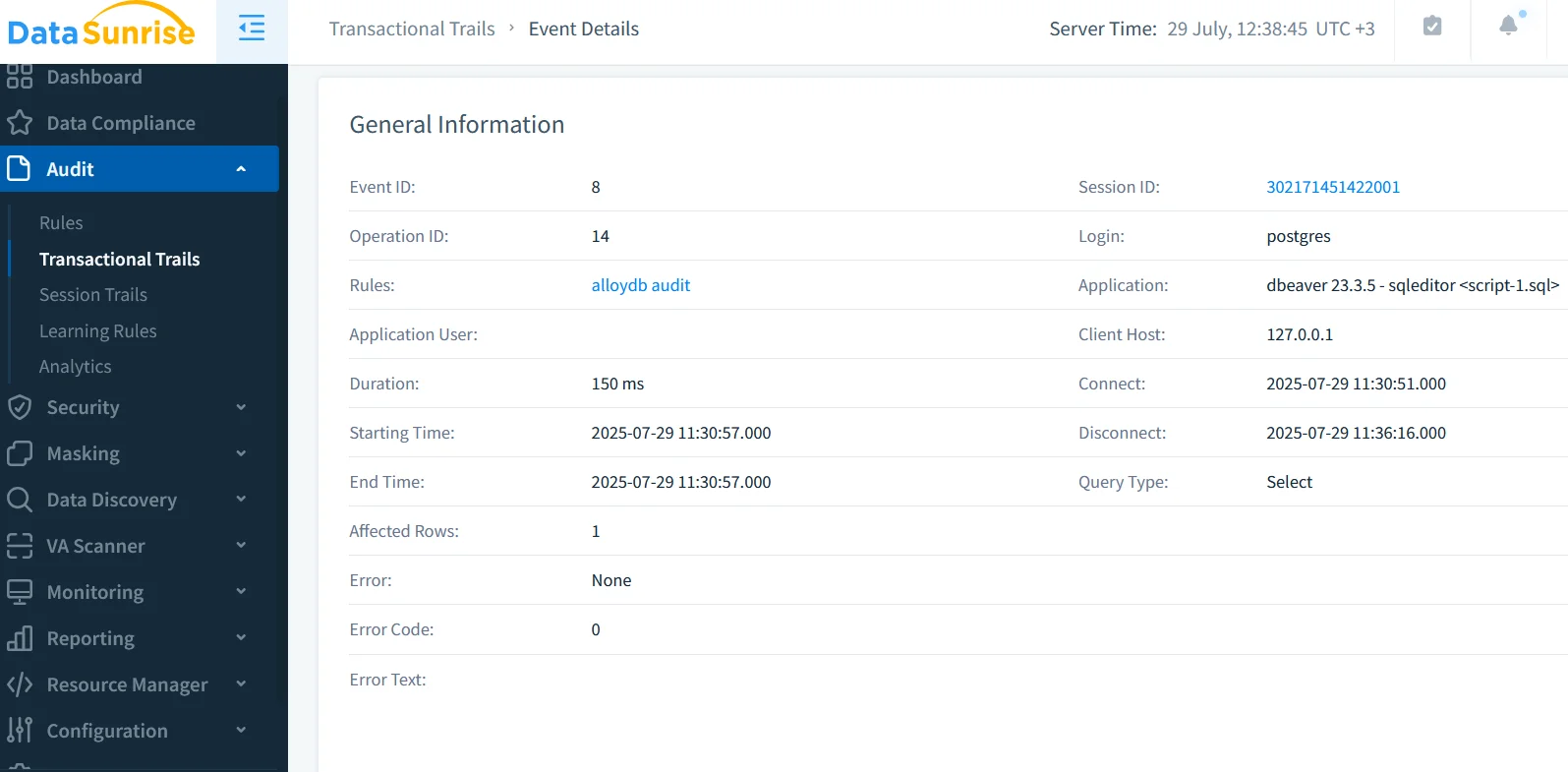

Erweiterung der Sichtbarkeit mit DataSunrise

Selbst mit nativen Logs benötigen Teams oft mehr Kontext – etwa SQL-Textumformulierungen, Risikobewertungen oder die Verknüpfung von Daten über verschiedene Datenbanken hinweg. Data Audit von DataSunrise führt einen transparenten Proxy ein, der den PostgreSQL-Dialekt von AlloyDB versteht und jedes Ereignis mit folgenden Informationen anreichern kann:

- Compliance-Prüfungen zur dynamischen Maskierung anhand von Geschäftsregeln.

- Echtzeit-Benachrichtigungen über Slack oder Teams bei Richtlinienverstößen.

- Analyseinblicke in das Benutzerverhalten zur Ermittlung typischer Abfragemuster.

Setzen Sie den Proxy im Modus Native Audit Trails ein (siehe DataSunrise for AlloyDB). Da Paket-Sniffing in verwalteten VPC-Netzwerken nicht möglich ist, beendet der Proxy die TLS-Verbindung des Clients und leitet den Datenverkehr über eine intern-interne Verbindung an AlloyDB weiter.

Konfigurationsschritte:

- Erstellen Sie einen privaten GKE-Cluster in derselben VPC wie AlloyDB.

- Installieren Sie per Helm das Chart

datasunrise/datasunrisemit dem Parameter--set mode=audit. - Registrieren Sie den AlloyDB-Endpunkt und erlauben Sie das IAM-basierte Service-Routing.

- Definieren Sie Audit-Richtlinien – ganz ohne Code.

Der Proxy schreibt sein eigenes strukturiertes JSON in Cloud Logging oder in jedes nachgelagerte SIEM und passt sich an die AlloyDB-Formate an, sodass Sie Datensätze über session_id verknüpfen können.

Alles zusammenführen — Beispielabfrage

Nachfolgend ein Beispiel einer BigQuery-Föderation, die native und DataSunrise-Logs zusammenführt, diese mit einem PaLM 2-Modell anreichert und Datenzugriffe mit hohem Risiko kennzeichnet:

CREATE TEMP FUNCTION classify(text STRING)

RETURNS STRING

LANGUAGE js AS """

// Aufruf von Vertex AI PaLM2 über Remote-Funktion

// (Pseudocode der Kürze halber)

return callLLM(text);

""";

WITH native AS (

SELECT protoPayload.serviceData.statement

FROM `alloydb_logs.cloudaudit_*`

WHERE REGEXP_CONTAINS(logName, 'pgAudit')

),

proxy AS (

SELECT jsonPayload.statement

FROM `security_proxy.datasunrise_audit_*`

)

SELECT statement,

classify(statement) AS risk_level

FROM (

SELECT * FROM native UNION ALL SELECT * FROM proxy

)

WHERE risk_level = 'HIGH';

In der Praxis würden Sie die GenAI-Ausgabe in einer materialisierten Ansicht speichern, um Dashboards oder automatisiertes Ticketing zu unterstützen.

Fazit

Datenbankprüfung für AlloyDB for PostgreSQL ist längst kein nachträglicher Gedanke mehr – sie ist eine aktive, KI-gesteuerte Steuerungsebene. Durch die Kombination der integrierten Audit-Ströme von Google Cloud mit den Proxy-basierten Einblicken von DataSunrise und der zusätzlichen GenAI-Zusammenfassung erhalten Sicherheitsteams eine Echtzeit-Situationsanalyse, ohne im Log-Rauschen zu ertrinken. Das Ergebnis ist ein optimierter Weg zu kontinuierlicher Compliance und letztlich zu einer widerstandsfähigeren Datenplattform.

Auf der Suche nach den nächsten Schritten? Untersuchen Sie Verhaltensanalysen zur Erkennung von Anomalien oder erkunden Sie Techniken der dynamischen Datenmaskierung, um bereits heute sensible Spalten zu schützen.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen