Tools und Techniken zum Datenmaskieren für MariaDB

Moderne Datenbankumgebungen dienen selten nur einem einzigen Zweck. Eine typische MariaDB-Installation unterstützt Anwendungen, Analysen, Support-Teams, automatisierte Aufgaben und externe Integrationen. In vielen Fällen arbeiten all diese mit denselben Datensätzen. Wenn diese Datensätze persönliche, finanzielle oder regulierte Informationen enthalten, wird uneingeschränkte Sichtbarkeit schnell zu einem Risiko.

Für einen Überblick über die Architektur und Anwendungsfälle von MariaDB siehe die offizielle Dokumentation: https://mariadb.org/

Datenmaskierung begegnet diesem Problem, indem empfindliche Werte transformiert werden, bevor sie von Benutzern oder Anwendungen empfangen werden. Im Gegensatz zur Verschlüsselung erhält Maskierung die Datenbankstruktur und das Abfrageverhalten intakt. Gleichzeitig begrenzt sie, was Benutzer tatsächlich sehen können. Dadurch ergänzt Maskierung ganz natürlich breitere Datensicherheits-

und Datenbanksicherheitsstrategien.

Unterdessen wächst der regulatorische Druck weiterhin, und das Insider-Risiko wird schwerer zu ignorieren. Daher hat sich die Datenmaskierung von einer „netten“ Funktion zu einer betrieblichen Anforderung entwickelt. In regulierten Umgebungen verbinden Organisationen Maskierung eng mit Daten-Compliance-Vorschriften

und dem Schutz von personenbezogenen Daten (PII).

Dieser Artikel erklärt, wie Teams Datenmaskierung in MariaDB mit nativen Techniken implementieren können. Außerdem zeigt er, wie zentralisierte Plattformen Maskierung in eine richtliniengesteuerte, prüfbare und compliance-konforme Kontrolle erweitern – beispielsweise durch dynamische Datenmaskierung.

Was ist Datenmaskierung?

Datenmaskierung ist eine Technik zum Datenschutz, die sensible Werte durch modifizierte, verschleierte oder synthetische Äquivalente ersetzt. Das Ziel ist es, das Risiko einer Exposition zu verringern, während die Daten weiterhin für Entwicklung, Analyse und operative Arbeitsabläufe nutzbar bleiben. In der Praxis arbeitet Maskierung Hand in Hand mit breiteren Datensicherheits-

Initiativen.

Organisationen können Maskierung auf verschiedene Arten umsetzen. Beispielsweise können Teams sie statisch auf Datenkopien anwenden, dynamisch zur Abfragezeit durchsetzen oder je nach Benutzeridentität, Rolle oder Zugriffsweg anpassen. Obwohl jede Methode unterschiedliche betriebliche Anforderungen bedient, verfolgen alle das gleiche Ziel: unnötige Sichtbarkeit sensibler Werte zu begrenzen.

Die meisten Organisationen nutzen Maskierung zum Schutz personenbezogener Daten (PII), Finanzdaten, Authentifizierungsgeheimnisse und geschäftskritische Attribute. Diese Datentypen tauchen in vielen Arbeitsabläufen und Benutzergruppen auf. Daher wird selektive Sichtbarkeit essenziell und unterstützt direkt Daten-Compliance-Vorschriften.

Im Gegensatz zu Zugriffskontrollen geht Datenmaskierung davon aus, dass der Zugriff stattfindet. Statt Abfragen zu blockieren, steuert sie, was Benutzer in den Abfrageergebnissen sehen. Dieser Ansatz reduziert Risiken, ohne die normale Datenbanknutzung zu stören.

Native Techniken zur Datenmaskierung in MariaDB

MariaDB bietet kein dediziertes, integriertes Framework für Datenmaskierung. Stattdessen wird Maskierung typischerweise durch standardmäßige SQL-Konstrukte angenähert. Diese Ansätze können für Demonstrationen, begrenzte Umgebungen oder eng gefasste Anwendungsfälle nützlich sein, basieren jedoch auf manueller Disziplin statt durchgesetzter Richtlinien.

Views mit transformierten Spalten

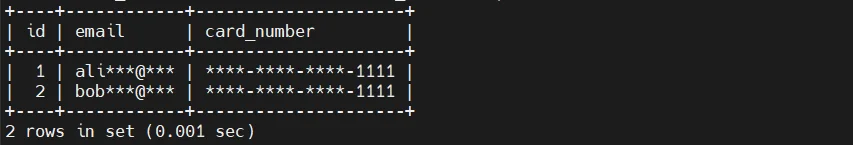

Eine der häufigsten Techniken besteht darin, maskierte Daten über SQL-Views zu exponieren, welche sensible Spalten vor der Rückgabe der Ergebnisse transformieren.

/*CREATE VIEW masked_customers AS

SELECT

id,

CONCAT(SUBSTRING(email, 1, 3), '***@***') AS email,

'****-****-****' AS card_number

FROM customers;*/

Bei diesem Modell wird erwartet, dass Anwendungen und Benutzer die View anstelle der zugrundeliegenden Tabelle abfragen. Die Transformationslogik ist direkt in die View-Definition eingebettet, was das Maskierungsverhalten eng an das Schema-Design und die Abfrage-Routing bindet. Dadurch hängt der Datenschutz von konsistenten Nutzungsmustern statt von durchgesetzten Kontrollen ab.

Beschränkungen

- Wirksam nur, wenn alle Zugriffe strikt über die View erfolgen

- Schützt nicht vor direktem Tabellenzugriff oder Ad-hoc-Abfragen

- Erfordert fortlaufende Pflege bei Schemaänderungen

- Wird bei vielen Tabellen und Datenbanken schwer zu verwalten

Gespeicherte Funktionen für bedingte Maskierung

Ein weiterer Ansatz ist die Verwendung gespeicherter Funktionen, um Maskierungslogik zu kapseln und diese konditional je nach Benutzerkontext oder Sitzungsvariablen anzuwenden.

/*CREATE FUNCTION mask_email(email VARCHAR(255))

RETURNS VARCHAR(255)

DETERMINISTIC

RETURN CONCAT(SUBSTRING(email, 1, 3), '***@***');*/

Diese Funktion kann dann in SELECT-Anweisungen oder Views referenziert werden, wodurch die gleiche Maskierungslogik über Abfragen wiederverwendbar wird. In komplexeren Setups kann zusätzliche Logik eingeführt werden, um das Maskierungsverhalten je nach verbundenem Benutzer oder Rolle zu variieren. Die Durchsetzung hängt jedoch vollständig davon ab, wie Abfragen formuliert und ausgeführt werden.

Beschränkungen

- Erfordert disziplinierte und konsistente Abfragenutzung

- Maskierungslogik muss manuell überall angewendet werden, wo sie benötigt wird

- Keine zentrale Durchsetzung oder Übersicht

- Leicht zu umgehen durch direkte Abfragen der Basistabellen

Separate maskierte Kopien von Daten

Für Nicht-Produktionsumgebungen wie Entwicklung oder Tests erstellen Organisationen oft dauerhaft maskierte Kopien produktiver Daten.

/*CREATE TABLE customers_masked AS

SELECT

id,

SHA2(email, 256) AS email,

NULL AS card_number

FROM customers;*/

Dieser Ansatz erzeugt einen Datensatz, bei dem sensible Werte irreversibel verändert wurden und der somit sicherer mit Entwicklern oder externen Teams geteilt werden kann. Der Maskierungsprozess ist allerdings vom Live-Datenzugriff entkoppelt und muss bei Datenaktualisierungen wiederholt werden.

Beschränkungen

- Führt zu Daten-Duplikation und zusätzlichem Speicherbedarf

- Maskierte Datensätze veralten, wenn Produktionsdaten sich ändern

- Kein Schutz für Produktionszugriffe oder Live-Abfragen

- Maskierungsregeln müssen bei jeder Datenaktualisierung erneut angewendet werden

Obwohl diese nativen Techniken unbeabsichtigte Exposition in eingeschränkten Szenarien reduzieren können, bieten sie keine konsistente, skalierbare oder prüfbare Datenmaskierung. Mit wachsender Umgebung und diversifizierten Zugriffsmustern wird die alleinige Abhängigkeit von SQL-basierter Maskierung zunehmend fragil und schwer zu verwalten.

Zentralisierte Datenmaskierung für MariaDB mit DataSunrise

DataSunrise hebt die Maskierung in MariaDB über SQL-Ebene-Workarounds hinaus, indem es eine zentralisierte, richtliniengesteuerte Sicherheitsebene einführt. Anstatt Maskierungslogik in Abfragen, Views oder Schemas einzubetten, wird die Maskierung extern durchgesetzt. Dadurch schützen Teams Daten, ohne Anwendungscode zu ändern oder die Datenbankstruktur anzupassen. Dieses Modell richtet Maskierung ganz natürlich an breiteren Datensicherheits- und Datenbanksicherheitspraktiken aus.

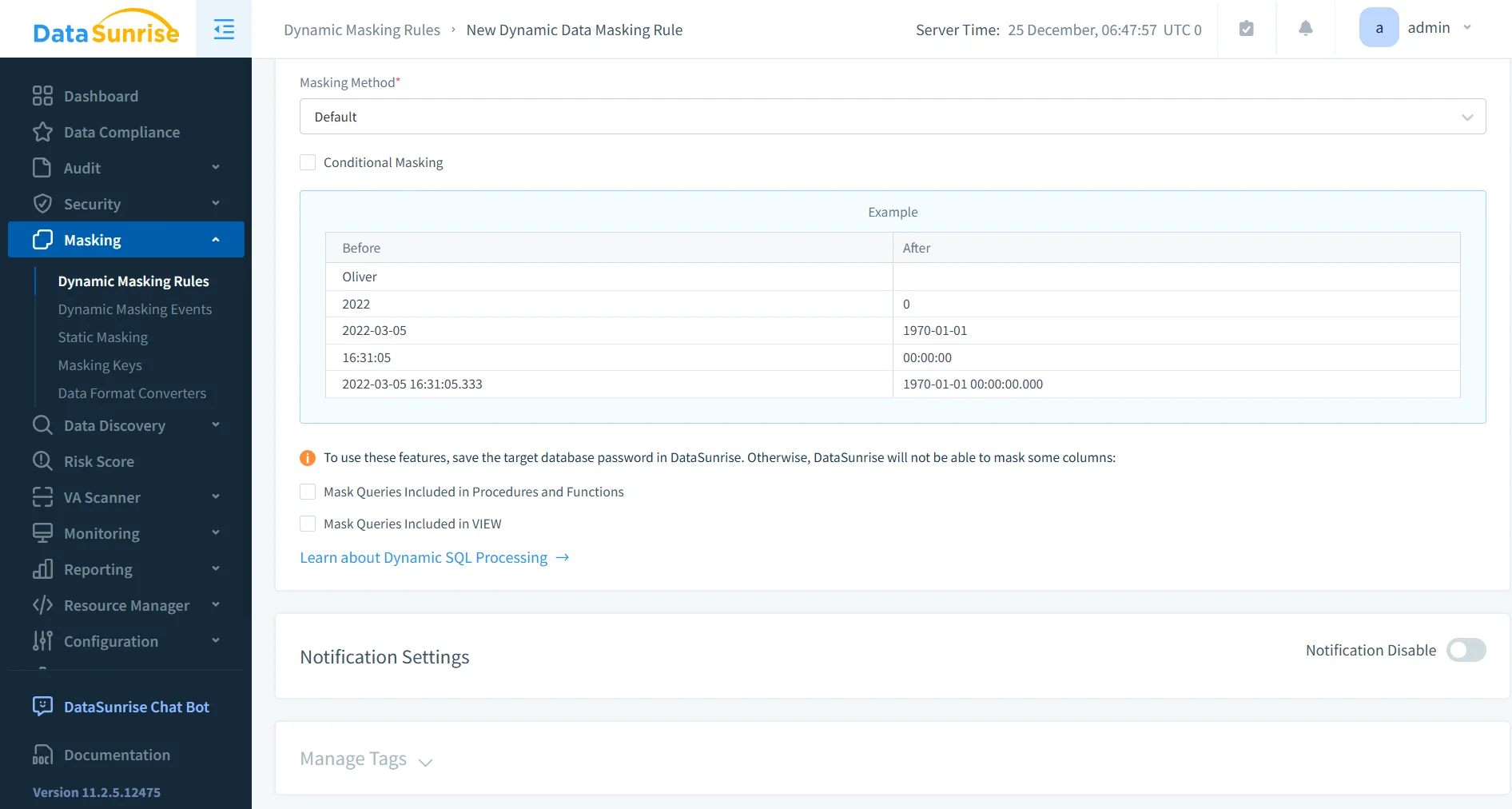

Dynamische Datenmaskierung

Dynamische Maskierung arbeitet in Echtzeit, während Abfragen ausgeführt werden. Je nach Ausführungskontext kann dieselbe Spalte maskiert oder unmaskiert erscheinen. Dadurch gewinnen Teams feingranulare Kontrolle über die Datenexposition, ohne SQL umschreiben oder parallele Schemata pflegen zu müssen. Praktisch implementiert dieser Ansatz dynamische Datenmaskierung, bei der der Schutz zur Abfragezeit vollständig transparent bleibt.

DataSunrise bewertet Maskierungsentscheidungen anhand kontextueller Signale wie Datenbankbenutzer oder Rolle, Client-IP-Adresse, Anwendungsquelle und Sitzungsattributen. Daher sehen Analysten maskierte Werte, Anwendungen verarbeiten weiterhin reale Daten, und Administratoren behalten volle Übersicht. All dies funktioniert ohne Änderung an Abfragen oder Anwendungslogik.

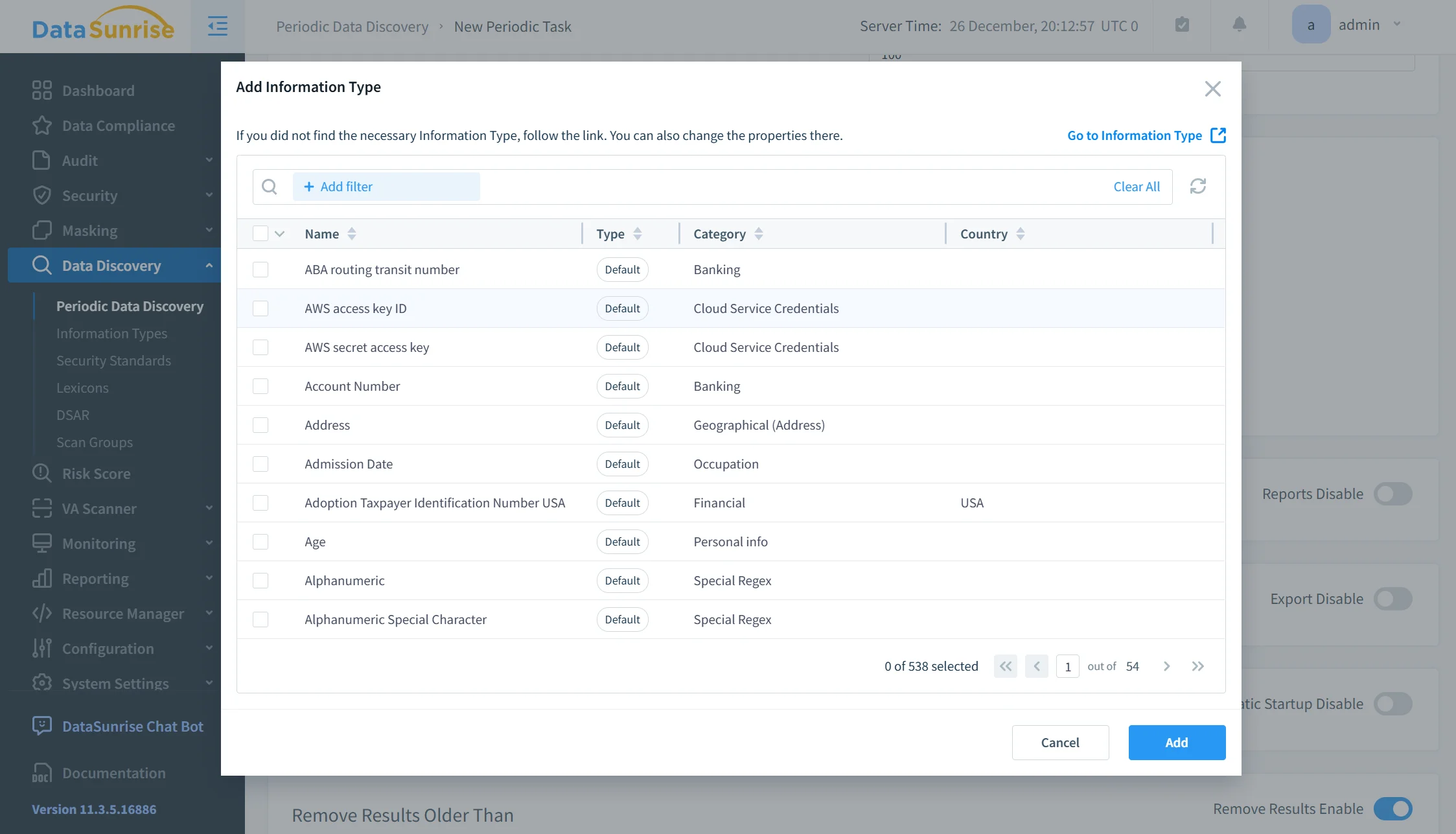

Richtlinienbasierte Maskierung nach Datentyp

Sobald Teams sensible Daten entdecken und klassifizieren, wendet DataSunrise Maskierungsregeln automatisch schemübergreifend und datenbankweit basierend auf Datentypen statt einzelnen Spalten an. Dieser Ansatz baut auf automatisierten Datenentdeckungs- und Klassifizierungsprozessen auf. Folglich skaliert der Schutz mit dem Wachstum der Umgebung.

Beispielsweise ersetzt die Plattform E-Mails durch randomisierte, aber gültige Formate, tokenisiert Telefonnummern, hasht Kennungen irreversibel und maskiert Finanzwerte mit formatwahrenden Substitutionen. Da Maskierungsregeln Datenkategorien statt hartcodierten Schema-Definitionen folgen, sinkt der Wartungsaufwand langfristig erheblich.

Statisches Maskieren für Nicht-Produktions-Workflows

Für nicht-produktive Szenarien wie Entwicklung, Tests oder Analysen unterstützt DataSunrise kontrolliertes statisches Maskieren im Rahmen operativer Abläufe. Diese Workflows umfassen Datenbank-Klonen, Backup-Wiederherstellung, Datenexport und Testdatenbereitstellung. Dabei folgt die Plattform etablierten praktiken der statischen Datenmaskierung, die es Teams ermöglichen, Produktionsdaten sicher außerhalb kontrollierter Umgebungen wiederzuverwenden.

Das Ergebnis sind konsistente, irreversible und prüfbare maskierte Datensätze. Dadurch eignen sie sich für compliance-sensitive Arbeitsabläufe, ohne reale Werte offenzulegen.

Prüfbare Maskierungsoperationen

DataSunrise protokolliert alle Maskierungsaktivitäten in einer einheitlichen Aktivitäts-Historie. Jedes Ereignis erfasst, wer auf die Daten zugegriffen hat, welche Maskierungsregel angewandt wurde, sowie wann und von wo der Zugriff erfolgte. Somit verbinden Teams Maskierungskontrollen unmittelbar mit Datenbank-Aktivitätsüberwachung und Compliance-Workflows.

Durch die Zentralisierung von Durchsetzung, Übersicht und Richtlinienverwaltung verwandelt DataSunrise Datenmaskierung für MariaDB in eine konsistente, skalierbare und compliance-fähige Kontrolle statt in eine Sammlung fragiler SQL-Muster.

Geschäftliche Vorteile der zentralisierten Datenmaskierung

| Geschäftsbereich | Auswirkung |

|---|---|

| Reduzierung des Verletzungsrisikos | Begrenzt die Exposition sensibler Werte selbst bei erfolgtem Zugriff und reduziert so die Auswirkungen von Insider-Bedrohungen und Missbrauch von Zugangsdaten |

| Regulatorische Compliance | Erleichtert die Einhaltung von GDPR, HIPAA, PCI DSS und SOX durch konsequente Durchsetzung von Maskierungsrichtlinien |

| Analytik- und Testsicherheit | Ermöglicht die Nutzung realistischer Daten in Analyse- und Testumgebungen ohne Duplizieren oder Offenlegen produktiver Daten |

| Betriebliche Sichtbarkeit | Bietet einheitliche Prüfpfade, die zeigen, wer maskierte Daten wann und unter welcher Richtlinie abgerufen hat |

| Langfristige Wartbarkeit | Eliminiert fragile, an Schema gebundene SQL-Maskierungslogik und reduziert den laufenden Wartungsaufwand |

Fazit

MariaDB ermöglicht grundlegende Maskierung mittels SQL-basierter Techniken, doch diese Ansätze beruhen auf manueller Durchsetzung und skalieren nicht mit wachsenden Umgebungen. Mit zunehmenden Zugriffsmustern und Compliance-Anforderungen versagen sie darin, konsistenten Schutz oder Übersicht zu bieten.

Zentralisierte Plattformen wie DataSunrise machen Datenmaskierung zu einer richtliniengesteuerten, prüfbaren und kontextabhängigen Kontrolle, die unabhängig von Anwendungslogik und Schemata funktioniert. Dadurch wird Maskierung zuverlässig, durchsetzbar und für regulierte oder gemeinsam genutzte Datenumgebungen geeignet.

Für Organisationen, die MariaDB als produktive oder compliance-kritische Infrastruktur nutzen, sollte Datenmaskierung eine bewusste Sicherheitsmaßnahme sein – kein improvisierter Workaround.