Datenprüfung für Teradata

Einführung

In der heutigen datengesteuerten Welt ist der Schutz sensibler Informationen wichtiger denn je, insbesondere in komplexen Datenbank-Ökosystemen. Eine Datenprüfung ist eine wesentliche Praxis für Unternehmen, die darauf abzielen, die Integrität, Vertraulichkeit und Zugänglichkeit ihrer Datenbestände zu wahren. Teradata, bekannt für seine leistungsstarken Analyse- und Data-Warehousing-Fähigkeiten, bietet leistungsfähige native Funktionen, um Datenbankaktivitäten effektiv zu überwachen und nachzuverfolgen. Dieser Artikel beleuchtet die integrierten Prüfungsfunktionen von Teradata und zeigt, wie externe Lösungen Ihre Datenbanksicherheitsstrategie verbessern können.

Native Datenprüfung für Teradata

Teradata stellt umfassende native Prüfungsfunktionen bereit, die darauf ausgelegt sind, Datenbankaktivitäten zu verfolgen, Compliance durchzusetzen und unbefugte Zugriffsversuche zu erkennen. Die Datenprüfung für Teradata beruht auf der integrierten Database Auditing Facility (DBAF), welche verschiedene Aktivitäten auf Systemebene protokolliert. Diese Protokolle unterstützen Datenbankadministratoren (DBAs) dabei, Benutzeraktionen zu überwachen, Änderungen nachzuverfolgen und potenzielle Sicherheitsverletzungen zu identifizieren.

Einrichten von Prüfregeln

In Teradata können Sie das Auditieren mit der Anweisung BEGIN LOGGING aktivieren, welche Protokollierungsregeln erstellt, die in der Tabelle DBC.AccLogRuleTbl gespeichert werden. Diese Regeln bestimmen, welche Berechtigungsprüfungen Logeinträge in der Tabelle DBC.AccLogTbl erzeugen. Hier sind einige Beispiele zum Einrichten von Prüfregeln:

1. Protokollierung bestimmter Aktionen auf einer Tabelle

Um bestimmte Aktionen wie SELECT, INSERT, UPDATE und DELETE auf einer bestimmten Tabelle zu protokollieren, können Sie den folgenden Befehl verwenden:

BEGIN LOGGING ON EACH SELECT, INSERT, UPDATE, DELETE ON database_name.table_name;Dieser Befehl stellt sicher, dass jede SELECT-, INSERT-, UPDATE– und DELETE-Operation auf der angegebenen Tabelle protokolliert wird.

2. Protokollierung verweigerter Zugriffsversuche

Um alle verweigerten Zugriffsversuche zu protokollieren, können Sie das Schlüsselwort DENIALS verwenden:

BEGIN LOGGING DENIALS ON EACH ALL;Dieser Befehl protokolliert jeden verweigerten Zugriffsversuch in der Datenbank, sodass Sie unberechtigte Zugriffsversuche identifizieren können.

3. Protokollierung administrativer Aktionen

Um Aktionen, die von administrativen Benutzern durchgeführt werden, zu protokollieren, können Sie die Benutzernamen der Administratoren angeben:

BEGIN LOGGING ON EACH ALL BY "DBADMIN", "SECADMIN", "admin1";Dieser Befehl protokolliert alle Aktionen der angegebenen administrativen Benutzer, wodurch sichergestellt wird, dass ihre Aktivitäten überwacht werden.

4. Protokollierung der Erstellung und Löschung von systembezogenen Objekten

Um die Erstellung und Löschung von systembezogenen Objekten, wie Tabellen, Ansichten und Datenbanken, zu protokollieren, können Sie den folgenden Befehl verwenden:

BEGIN LOGGING ON EACH CREATE TABLE, DROP TABLE, CREATE VIEW, DROP VIEW, CREATE DATABASE, DROP DATABASE ON DATABASE "DBC";Dieser Befehl protokolliert alle CREATE– und DROP-Vorgänge bei Tabellen, Ansichten und Datenbanken innerhalb der DBC-Datenbank.

5. Protokollierung des Zugriffs auf Prüfpfade

Um Zugriffsversuche auf Prüfpfade zu protokollieren, können Sie die folgenden Befehle verwenden:

LOGGING ON EACH ALL ON TABLE DBC.AccessLogTbl;

BEGIN LOGGING ON EACH ALL ON VIEW DBC.AccessLog;

BEGIN LOGGING ON EACH ALL ON VIEW DBC.DeleteAccessLog;

BEGIN LOGGING ON EACH ALL ON TABLE DBC.EventLog;

BEGIN LOGGING ON EACH ALL ON VIEW DBC.LogOnOff;Diese Befehle protokollieren alle Zugriffsversuche auf die auditbezogenen Tabellen und Ansichten, wodurch sichergestellt wird, dass alle Versuche, Auditprotokolle einzusehen oder zu ändern, aufgezeichnet werden.

Abfragen von Auditprotokollen

Teradata speichert Auditprotokolle in der Tabelle DBC.AccLogTbl. Sie können diese Tabelle abfragen, um Auditprotokolle basierend auf bestimmten Kriterien abzurufen. Zum Beispiel, um alle Protokolleinträge für einen bestimmten Benutzer zu erhalten:

SELECT * FROM DBC.AccLogTbl WHERE LogonUser = 'username';Diese Abfrage ruft alle Protokolleinträge für den angegebenen Benutzer ab, sodass Sie dessen Aktivitäten überwachen können.

Um alle verweigerten Zugriffsversuche abzurufen:

SELECT * FROM DBC.AccLogTbl WHERE AccessResult = 'Denied';Diese Abfrage ruft alle Protokolleinträge ab, bei denen der Zugriff verweigert wurde, und hilft Ihnen, potenzielle Sicherheitsverletzungen zu identifizieren.

Prüfung der Prüfregeln

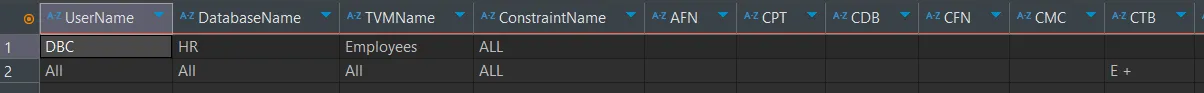

Nachdem Sie die Prüfregeln eingerichtet haben, können Sie diese verifizieren, indem Sie die Ansicht DBC.AccLogRulesV abfragen:

SELECT * FROM DBC.AccLogRulesV;Diese Abfrage zeigt alle aktiven Protokollierungsregeln an, sodass Sie sicherstellen können, dass die Regeln korrekt konfiguriert sind:

Für detailliertere Informationen zu den nativen Prüfungsfunktionen von Teradata konsultieren Sie die offizielle Teradata-Dokumentation.

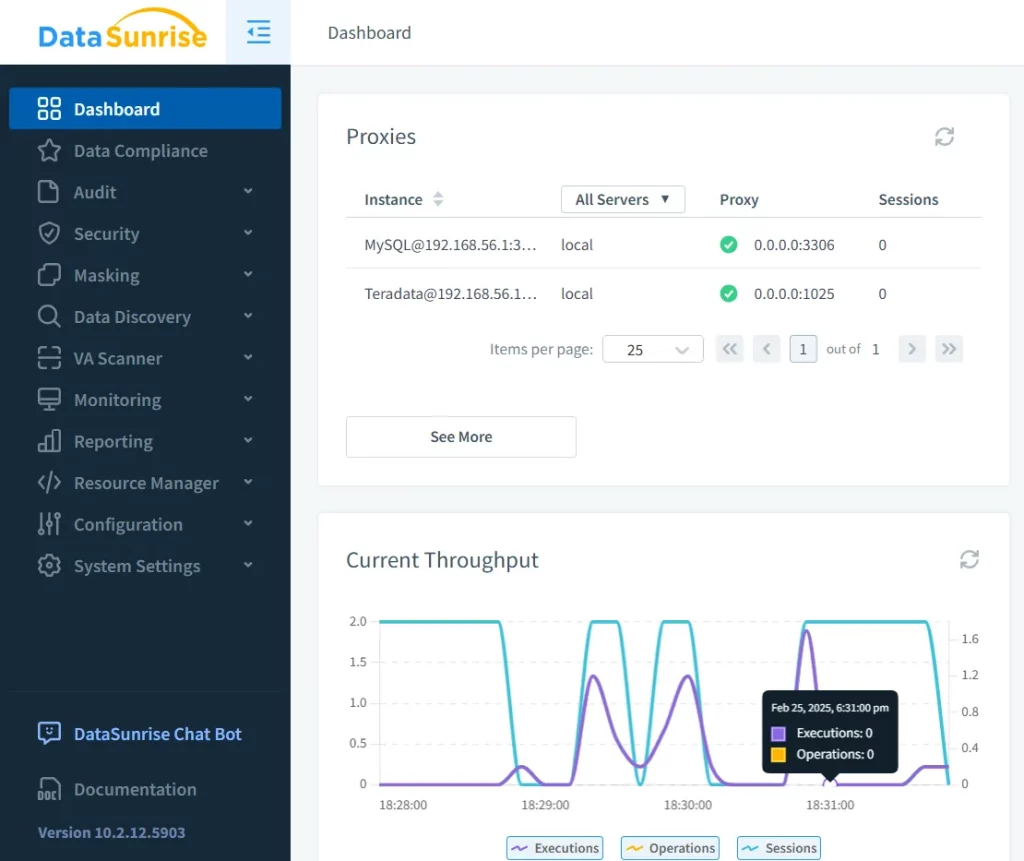

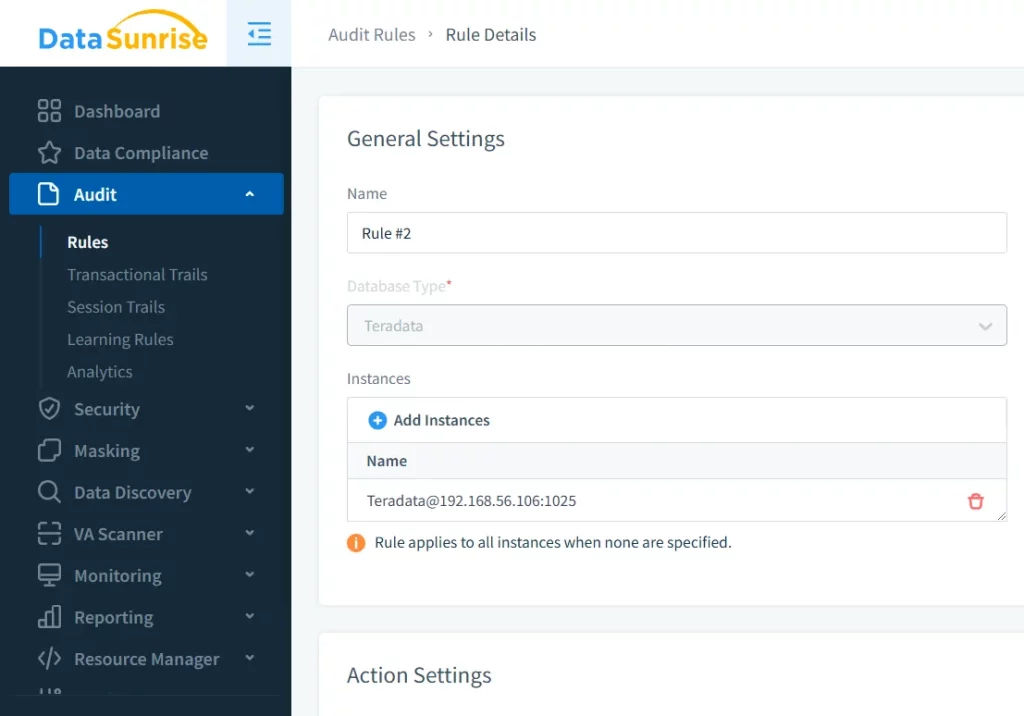

Datenprüfung für Teradata mit DataSunrise

Für Organisationen, die einen robusteren und flexibleren Prüfungsrahmen suchen, ist die Integration der Datenprüfung für Teradata mit DataSunrise eine ausgezeichnete Wahl. DataSunrise ist eine All-in-One-Datenbanksicherheitslösung, die entwickelt wurde, um Prüfungs-, Überwachungs- und Datenmaskierungs-Funktionen in verschiedenen Datenbankumgebungen zu erweitern.

DataSunrise Prüfungsfunktionen

- Echtzeitwarnungen bei unautorisierten Zugriffsversuchen: DataSunrise kann Administratoren sofort über verdächtige Aktivitäten benachrichtigen, wie beispielsweise unautorisierte Zugriffsversuche oder ungewöhnliche Abfragemuster.

- Detaillierte Berichterstattung über Benutzeraktivitäten: Die Plattform erstellt umfassende Berichte, die Einblicke in das Benutzerverhalten gewähren und Organisationen dabei helfen, potenzielle Sicherheitsrisiken zu identifizieren.

- Umfassende Prüfung sowohl von strukturierten als auch unstrukturierten Daten: DataSunrise unterstützt die Prüfung einer breiten Palette von Datentypen, sodass keine sensiblen Informationen unüberwacht bleiben.

Vorteile der Verwendung von DataSunrise zur Prüfung von Teradata:

- Granulare Zugriffskontrolle: Ermöglicht die Definition benutzerspezifischer Berechtigungen für verschiedene Aktionen, sodass nur autorisierte Benutzer auf sensible Daten zugreifen können.

- Erweiterte Berichterstattung: Erstellt detaillierte Prüfprotokolle und visuelle Dashboards, die die Analyse und Interpretation von Prüfungsdaten erleichtern.

- Compliance-bereit: Unterstützt die Einhaltung von Industriestandards wie GDPR, HIPAA und PCI DSS, indem die erforderlichen Werkzeuge zur Nachverfolgung und Berichterstattung über den Datenzugriff und -verbrauch bereitgestellt werden.

- Automatisierte Warnungen: Sendet Echtzeitbenachrichtigungen bei Sicherheitsvorfällen und ermöglicht so eine schnelle Reaktion auf potenzielle Bedrohungen.

- Datenmaskierung: Schützt sensible Daten, ohne die Funktionalität der Datenbank zu beeinträchtigen, und stellt sicher, dass sensible Informationen auch während Tests oder der Entwicklung sicher bleiben.

Fazit

Eine gründliche Datenprüfung für Teradata ist unerlässlich, um sicherzustellen, dass Ihre Unternehmensdaten sicher, compliant und zugänglich bleiben. Während Teradata solide native Prüfungsfunktionen bietet, kann die Integration einer fortschrittlichen Lösung wie DataSunrise Ihre Sicherheitslage auf die nächste Stufe heben. Von der Echtzeitüberwachung bis hin zur erweiterten Berichterstattung und Compliance-Unterstützung deckt DataSunrise die wachsenden Anforderungen moderner Unternehmen ab.

Wenn Sie bereit sind, Ihre Datenbankprüffunktionen zu verbessern, testen Sie DataSunrise, indem Sie eine persönliche Demo buchen oder das Tool herunterladen. Eine robuste und umfassende Prüfungslösung ist nur einen Schritt davon entfernt, Ihre Datensicherheitsstrategie zu stärken.