Datenverschleierung in MariaDB

MariaDB wird häufig in transaktionalen Systemen, kundenorientierten Anwendungen, Analyseplattformen und internen Geschäftsanwendungen eingesetzt. In der Praxis bedient dieselbe Datenbank oft gleichzeitig Entwickler, Analysten, Support-Ingenieure und automatisierte Dienste. Aufgrund dieser Überschneidung stehen Teams vor der wiederkehrenden Herausforderung, wie sie den Zugriff auf reale Datenstrukturen ermöglichen können, ohne sensible Werte offenzulegen.

Um dieses Problem zu lösen, verwandelt die Datenverschleierung sensible Daten in eine unlesbare oder nicht verwendbare Form, während die Schema-Integrität und das Verhalten der Anwendung erhalten bleiben. Anstatt Daten nur im Ruhezustand zu schützen, kontrolliert die Verschleierung aktiv die Datenfreigabe und ergänzt so umfassendere Datensicherheits– und Datenbanksicherheits-praktiken. Dadurch verringern Organisationen das Risiko von Datenlecks erheblich über operative Arbeitsabläufe, Nicht-Produktionsumgebungen und analytische Anwendungsfälle hinweg.

In diesem Artikel erklären wir, wie Teams Datenverschleierung in MariaDB mithilfe der in der offiziellen MariaDB-Dokumentation beschriebenen nativen Mechanismen implementieren können. Zusätzlich zeigen wir, wie zentralisierte Plattformen wie DataSunrise die Verschleierung in einen richtliniengesteuerten, prüfbaren und compliance-konformen Prozess erweitern, der sich nahtlos mit Datenmaskierung und Compliance-Workflows integrieren lässt.

Was ist Datenverschleierung?

Datenverschleierung verändert sensible Daten absichtlich so, dass unautorisierte Benutzer sie nicht interpretieren oder missbrauchen können. Während die Datenbank weiterhin die Originalwerte speichert, sehen oder exportieren die Benutzer nur die transformierten Daten.

In der Praxis wenden Organisationen die Verschleierung üblicherweise auf folgende Datentypen an:

- Personenbezogene Identifikationsinformationen (PII)

- Finanz- und Zahlungsdaten

- Authentifizierungsdaten

- Interne Bezeichner und Referenzwerte

Im Gegensatz zur Verschlüsselung basiert die Verschleierung nicht auf Entschlüsselungsschlüsseln zur Abfragezeit. Stattdessen werden Sichtbarkeitsregeln durchgesetzt, die bestimmen, wer reale Werte sehen kann und wer basierend auf dem Kontext transformierte Daten erhält. Folglich orientiert sich dieser Ansatz eng an modernen Datenmaskierungs-Strategien.

Native Optionen zur Datenverschleierung in MariaDB

MariaDB stellt keinen dedizierten, integrierten Rahmen zur Datenverschleierung bereit. Administratoren können jedoch das Verschleierungsverhalten durch SQL-Konstrukte und Datenbank-Designmuster annähernd umsetzen. Diese Ansätze basieren auf Views, Funktionen und Berechtigungstrennung, um die Offenlegung sensibler Werte zu begrenzen.

Verschleierung auf View-Basis

Eine der häufigsten nativen Methoden besteht darin, verschleierte Werte über Datenbank-Views bereitzustellen. Anstatt Benutzern Zugriff auf Basistabellen zu gewähren, wird der Zugriff auf Views beschränkt, die transformierte Ausgaben zurückgeben.

Empfindliche Spalten können mit String-Funktionen, Hashing oder bedingten Ausdrücken maskiert werden.

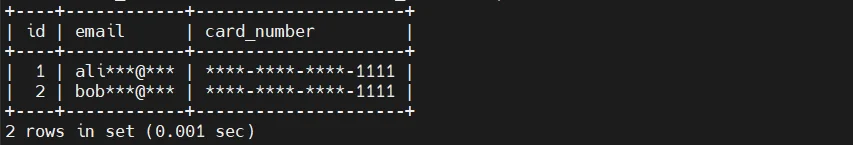

Beispiel: Teilweise Maskierung mit einer View

Angenommen, eine Tabelle enthält Kundendaten:

/*CREATE TABLE customers (

id INT PRIMARY KEY,

full_name VARCHAR(100),

email VARCHAR(255),

credit_card VARCHAR(20)

);/*

Eine View kann erstellt werden, um sensible Felder zu maskieren:

/*CREATE VIEW customers_masked AS

SELECT

id,

full_name,

CONCAT(

LEFT(email, 2),

'****@****',

SUBSTRING_INDEX(email, '@', -1)

) AS email,

CONCAT('**** **** **** ', RIGHT(credit_card, 4)) AS credit_card

FROM customers;/*

Berechtigungen werden anschließend auf der View statt auf der Tabelle vergeben:

/*GRANT SELECT ON customers_masked TO 'reporting_user'@'%';

REVOKE ALL PRIVILEGES ON customers FROM 'reporting_user'@'%';/*

In diesem Modell sehen Benutzer niemals Rohwerte, obwohl die zugrundeliegenden Daten unverändert bleiben.

Bedingte Verschleierung mittels Views

Views können auch bedingte Logik basierend auf dem verbundenen Datenbankbenutzer implementieren.

/*CREATE VIEW customers_contextual AS

SELECT

id,

full_name,

CASE

WHEN CURRENT_USER() = 'admin@%' THEN email

ELSE 'hidden'

END AS email

FROM customers;/*

Dies ermöglicht eine eingeschränkte rollenbasierte Differenzierung, wird jedoch mit zunehmender Anzahl an Rollen und Bedingungen schnell schwer zu verwalten.

Funktionsbasierte Transformationen

MariaDB unterstützt sowohl eingebaute als auch benutzerdefinierte Funktionen, die Werte zur Abfragezeit transformieren können. Diese Funktionen können direkt in Abfragen oder Views eingebettet werden.

Beispiel: Hashing sensibler Werte

/*SELECT

id,

full_name,

SHA2(email, 256) AS email_hash

FROM customers;/*

Dieser Ansatz wird häufig für irreversible Verschleierung verwendet, etwa zur Anonymisierung von Bezeichnern oder Zugangsdaten.

Benutzerdefinierte Funktionen für wiederverwendbare Logik

Wiederverwendbare Verschleierungslogik kann in einer Funktion gekapselt werden:

/*DELIMITER //

CREATE FUNCTION mask_email(email VARCHAR(255))

RETURNS VARCHAR(255)

DETERMINISTIC

BEGIN

RETURN CONCAT(

LEFT(email, 2),

'****@****',

SUBSTRING_INDEX(email, '@', -1)

);

END//

DELIMITER ;/*

Die Funktion kann dann konsistent in Abfragen oder Views verwendet werden:

/*SELECT

id,

full_name,

mask_email(email) AS email

FROM customers;/*

Sitzungsabhängige Transformationen

MariaDB erlaubt Transformationen basierend auf Sitzungsvariablen oder Verbindungskontext.

/*SET @masking_enabled = 1;

SELECT

id,

full_name,

IF(@masking_enabled = 1, '***', email) AS email

FROM customers;/*

Dies bietet Flexibilität, hängt jedoch vollständig von korrektem Sitzungsmanagement der Anwendungen ab.

Betriebliche Überlegungen

Native Verschleierungsansätze in MariaDB werden vollständig auf SQL-Ebene umgesetzt. Daher sind sie auf diszipliniertes Berechtigungsmanagement, konsistente Abfragestruktur und sorgfältige Koordination zwischen Datenbank- und Anwendungsteams angewiesen.

Obwohl sie für einfache Szenarien effektiv sind, erfordern diese Techniken manuelle Pflege, wenn sich Schemata, Rollen und Zugriffsmuster weiterentwickeln.

Zentralisierte Datenverschleierung für MariaDB mit DataSunrise

DataSunrise führt eine externe Sicherheitsschicht ein, die Datenverschleierung unabhängig von Datenbankschemata und Anwendungslogik durchsetzt. Verschleierungsregeln werden transparent angewendet, während Abfragen verarbeitet werden, ohne MariaDB-Objekte zu modifizieren oder SQL umzuschreiben. Dieser Ansatz lässt sich natürlich in breitere Datensicherheits

und Datenbanksicherheitsarchitekturen integrieren.

Diese Architektur ermöglicht es, die Verschleierung als Sicherheitskontrolle und nicht als Datenbank-Designmuster zu betreiben. Die Schutzlogik ist zentralisiert, versioniert und wird über verschiedene Umgebungen hinweg konsistent durchgesetzt – zusammen mit anderen Kontrollen wie dynamischer Datenmaskierung.

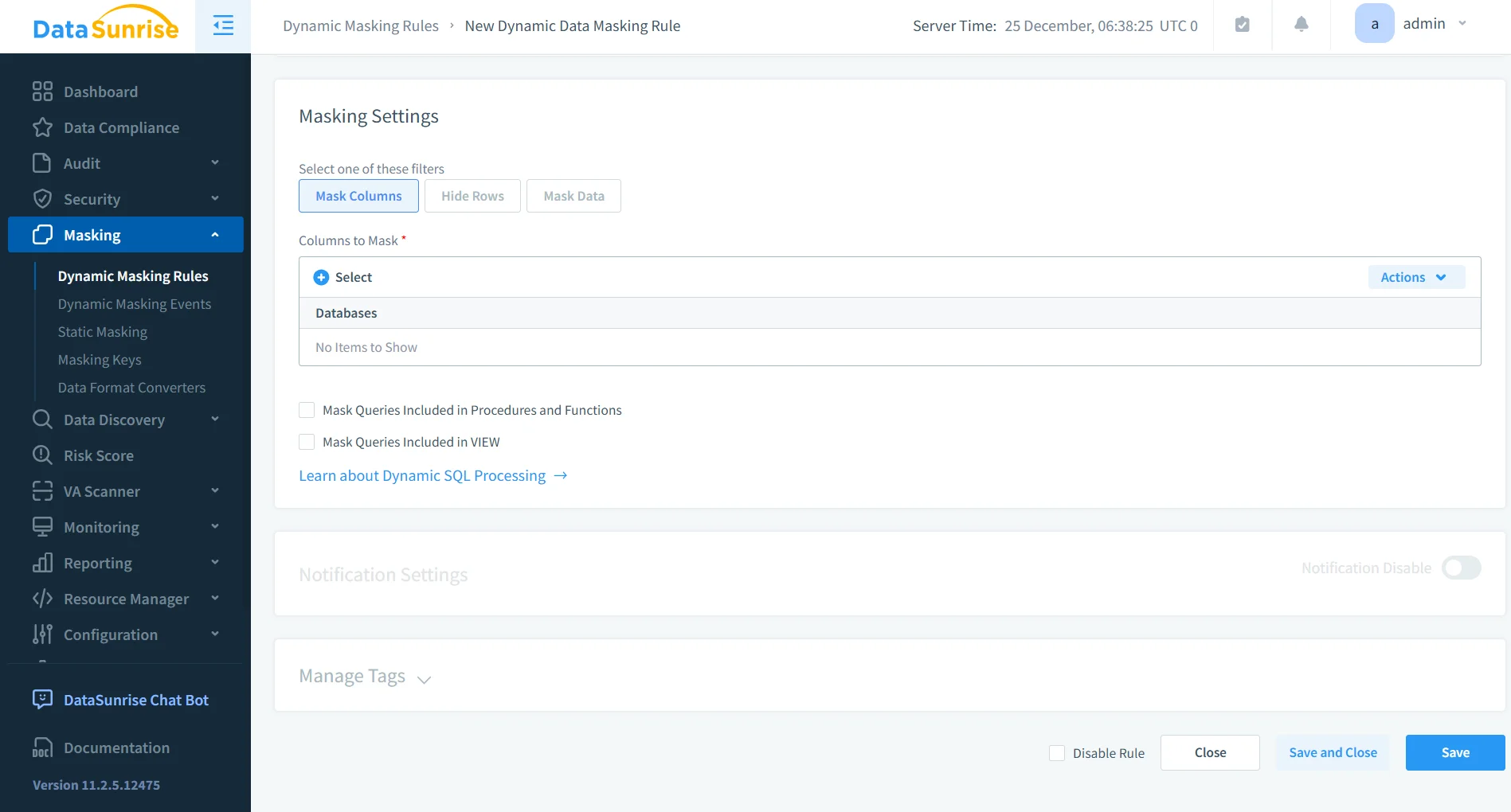

Dynamische Datenverschleierung

Dynamische Verschleierung wird in Echtzeit beim Ausführen von Abfragen angewendet. Dieselbe Spalte kann abhängig vom Ausführungskontext verschleiert oder unverschleiert erscheinen.

Entscheidungen können auf Faktoren wie Datenbankbenutzer, Rolle, Client-IP-Adresse, Anwendungsquelle oder Sitzungsattribute basieren. So werden kontrollierte Zugriffsszenarien ermöglicht, bei denen Anwendungen reale Werte abrufen, während Analysten oder Supportteams maskierte Daten erhalten, ohne SQL-Logik oder Datenbankschemata zu ändern.

Statische Verschleierungs-Workflows

Statische Verschleierung wird in kontrollierten Arbeitsabläufen angewandt, wie z. B. Datenbankklonen, Backup-Wiederherstellung oder Testdatenbereitstellung.

In diesen Szenarien werden sensible Werte dauerhaft transformiert, bevor die Daten geteilt oder wiederverwendet werden. Dieser Ansatz wird häufig in den Bereichen Entwicklung, Qualitätssicherung, Analytik und externen Datenaustausch verwendet und harmoniert eng mit strukturierten statischen Datenmaskierungsprozessen.

Erkennung sensibler Daten als Grundlage

Effektive Verschleierung beginnt mit dem Verständnis, welche Daten geschützt werden müssen.

DataSunrise durchsucht MariaDB-Schemata automatisch, um sensible Daten anhand von Inhalten und Mustern zu identifizieren – und nicht anhand von Spaltennamen. Entdeckte Felder werden mittels automatisierter Datenentdeckungstechniken in Sensitivitätskategorien klassifiziert, die auch bei Schemaänderungen wirksam bleiben.

Wenn neue Tabellen oder Spalten hinzugefügt werden, sind diese automatisch in Schutzrichtlinien enthalten, ohne dass manuelle Regelanpassungen erforderlich sind.

Richtliniengesteuerte Verschleierungsregeln

Anstatt Regeln pro Spalte oder Tabelle festzulegen, erlaubt DataSunrise die Anwendung von Verschleierungsrichtlinien auf Datenkategorieebene.

Einmal definiert, umfassen diese Richtlinien automatisch alle passenden Felder über Datenbanken und Schemata hinweg. Dies gewährleistet konsistenten Schutz auch bei Änderungen der Datenbankstrukturen und reduziert den langfristigen Wartungsaufwand.

Typische Transformationen umfassen partielle Maskierung von E-Mails und Telefonnummern, formatwahrende Ersetzungen bei Finanzwerten, Tokenisierung von Bezeichnern und irreversible Hashing-Verfahren für Zugangsdaten.

Prüfbare Verschleierung und Sichtbarkeit der Aktivitäten

Jede verschleierte Abfrage wird als Teil einer einheitlichen Aktivitätsprotokollierung erfasst. Audit-Datensätze dokumentieren, welcher Benutzer auf die Daten zugegriffen hat, welche Spalten betroffen waren, ob Verschleierung angewendet wurde sowie wann und von wo der Zugriff stattfand.

Diese Transparenz verknüpft den Datenschutz direkt mit dem Überwachen von Datenbankaktivitäten und unterstützt forensische Analysen, interne Untersuchungen und Compliance-Berichterstattung.

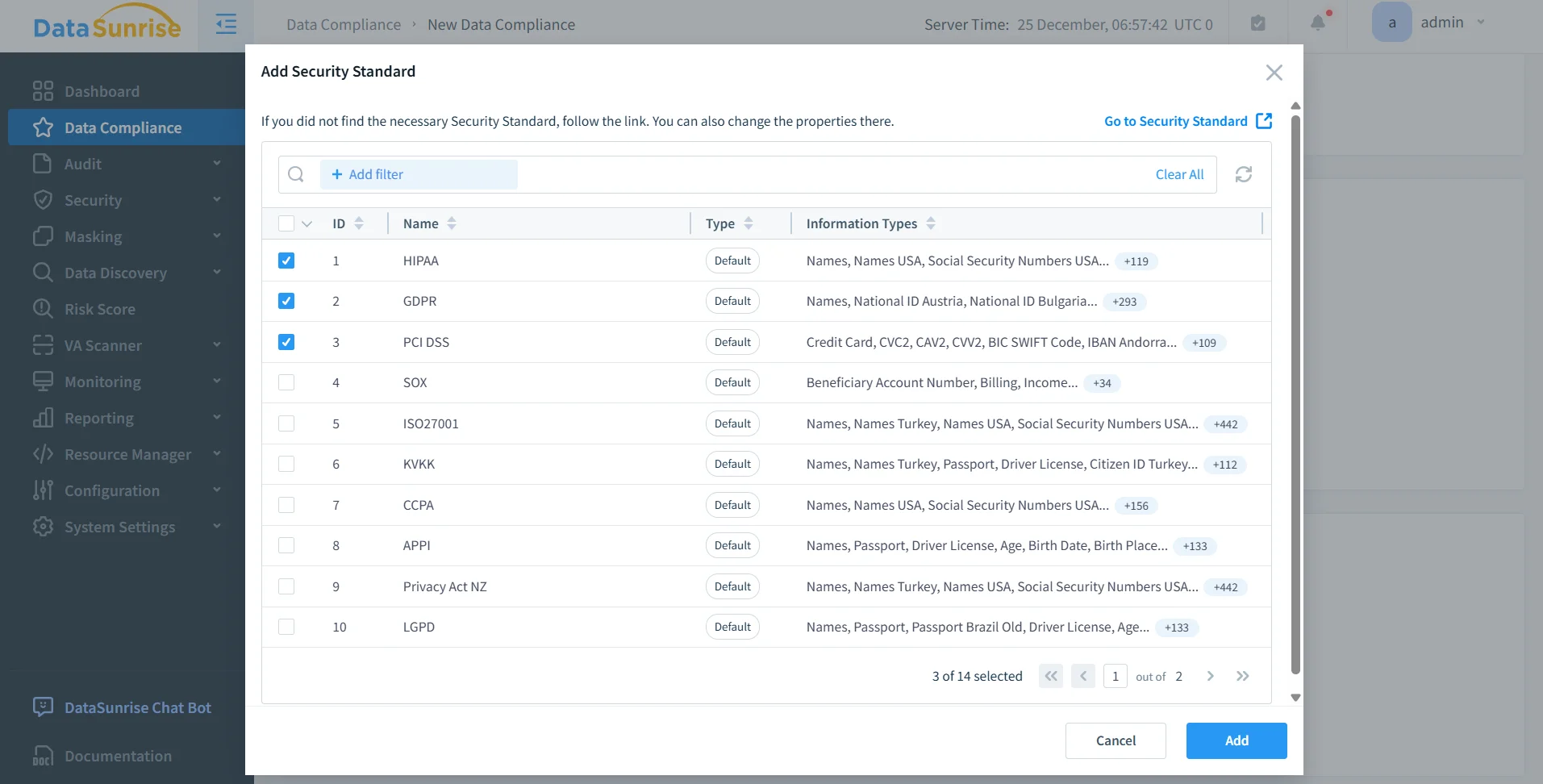

Compliance-Konformität

Datenverschleierung spielt eine zentrale Rolle beim Erfüllen von regulatorischen Anforderungen, die die Offenlegung sensibler Daten einschränken. Zentrale Verschleierung unterstützt die Einhaltung von Rahmenwerken wie GDPR, HIPAA, PCI DSS und SOX, indem Prinzipien der minimalen Datenfreigabe durchgesetzt und überprüfbare Zugriffsprotokolle erstellt werden.

Automatisierte Berichte integrieren Verschleierungskontrollen in umfassendere Regulatorische Compliance-Workflows und ermöglichen Teams, den Schutzumfang in MariaDB-Umgebungen nachzuweisen, ohne manuelle Nachweise sammeln zu müssen.

Geschäftliche Vorteile zentralisierter Verschleierung

| Geschäftlicher Wirkungsbereich | Beschreibung |

|---|---|

| Reduziertes Risiko der Datenoffenlegung | Zentrale Verschleierung minimiert die Wahrscheinlichkeit versehentlicher Offenlegung sensibler Werte durch konsequenten Schutz über alle Zugriffspfade hinweg. |

| Sicherer Umgang mit Nicht-Produktionsdaten | Produktionsdaten können in Entwicklungs-, Test- und Analyseumgebungen wiederverwendet werden, ohne reale sensible Informationen preiszugeben. |

| Vereinfachte Compliance-Prüfungen | Prüfer können Verschleierungsrichtlinien und Zugriffskontrollen anhand zentraler Protokolle und Berichte verifizieren, statt verstreute SQL-Logik zu sichten. |

| Geringerer operativer Aufwand | Verschleierungsregeln werden einmal definiert und konsistent angewendet, wodurch die Pflege von Maskierungslogik in Abfragen, Views und Anwendungen entfällt. |

| Klare Verantwortlichkeitstrennung | Sicherheitsteams verwalten Verschleierungsrichtlinien unabhängig, während Anwendungsentwickler mit stabilen Datenbankschemata und Abfragen weiterarbeiten. |

Fazit

MariaDB-Umgebungen erfordern oftmals flexiblen Zugriff auf gemeinsame Daten, ohne sensible Werte offenzulegen. Während native SQL-Techniken grundlegende Verschleierungsszenarien unterstützen können, bietet zentrale Durchsetzung einen konsistenteren und skalierbareren Ansatz.

Durch die transparente und schemaunabhängige Anwendung der Verschleierung verwandelt DataSunrise Datenverschleierung in eine prüfbare, richtliniengesteuerte Sicherheitskontrolle, die sich nahtlos in umfassendere Datenschutzstrategien integriert. So können Organisationen sensible Daten schützen und zugleich operative Flexibilität und Compliance-Bereitschaft gewährleisten.