Dynamische Datenmaskierung in Vertica

Dynamische Datenmaskierung in Vertica ermöglicht es Organisationen, sensible Informationen in Echtzeit zu schützen, ohne Datenbankschemata zu ändern oder Datensätze zu duplizieren. Vertica wird häufig als leistungsstarke Analytics-Plattform für Reporting, Data Science und großangelegte Verarbeitung verwendet. Dadurch bedienen die selben Tabellen oft viele verschiedene Nutzer: Analysten, BI-Dashboards, ETL-Pipelines und Machine-Learning-Workloads. Ohne geeignete Kontrollmechanismen können sensible Werte wie Namen, Kartennummern oder Kontaktdaten leicht in Abfrageergebnissen erscheinen.

Statische Ansätze zum Datenschutz, wie manuell erstellte Views oder maskierte Tabellenkopien, skalieren in Vertica-Umgebungen nicht gut. Schemata entwickeln sich weiter, Projektionen vervielfältigen sich und neue Nutzer erhalten häufig Zugriff. Dynamische Datenmaskierung adressiert diese Herausforderung, indem sie den Schutz zur Abfragezeit anwendet, wodurch sichergestellt ist, dass sensible Werte je nach Richtlinie verborgen werden – unabhängig davon, wie die Daten gespeichert sind – und sie entspricht damit den umfassenderen Anforderungen der Datensicherheit.

In Vertica, wo Leistung und Parallelität entscheidend sind, muss die dynamische Maskierung transparent und effizient arbeiten. Aus diesem Grund setzen viele Organisationen eine externe Maskierungsschicht ein, die SQL-Abfragen abfängt und Ergebnissets vor der Datenübergabe an den Client umschreibt, häufig als Teil einer zentralisierten Überwachung der Datenbankaktivitäten.

Warum dynamische Maskierung in Vertica unerlässlich ist

Die spaltenorientierte Architektur und das Projektionsmodell von Vertica sind auf schnelle Analysen ausgelegt, nicht auf feinkörnige Datenredaktion. Eine logische Spalte kann in mehreren Projektionen erscheinen, und analytische Abfragen liefern oft große Ergebnissets. Sobald eine Abfrage Daten zurückgibt, unterscheidet Vertica selbst nicht zwischen sensiblen und nicht-sensiblen Werten.

Mehrere häufige Szenarien erhöhen das Risiko einer Datenexposition:

- BI-Nutzer exportieren Abfrageergebnisse, die personenbezogene Identifikatoren enthalten.

- Data Scientists erkunden Kundendatensätze in SQL-Editoren oder Notebooks.

- ETL-Jobs übertragen Daten in nachgelagerte Systeme, ohne sensible Spalten zu filtern.

- Geteilte Vertica-Cluster werden sowohl von internen Teams als auch externen Auftragnehmern genutzt.

Die rollenbasierte Zugriffskontrolle allein kann diese Fälle nicht abdecken. RBAC entscheidet, wer eine Tabelle abfragen darf, aber nicht, welche Werte innerhalb dieser Tabelle sichtbar sein sollen. Dynamische Datenmaskierung schließt diese Lücke, indem sie den Schutz auf Spaltenebene dynamisch und kontextbasiert durchsetzt und die rollenbasierte Zugriffskontrolle ergänzt statt ersetzt.

Für eine umfassendere Betrachtung, wie Vertica Daten intern speichert und abruft, siehe die offizielle Vertica-Architektur-Dokumentation.

Wie dynamische Datenmaskierung mit Vertica funktioniert

Dynamische Datenmaskierung für Vertica wird typischerweise durch eine Proxy-basierte Architektur umgesetzt. Client-Anwendungen verbinden sich mit einem Maskierungs-Gateway statt direkt mit Vertica. Jede SQL-Abfrage passiert dieses Gateway, wo Richtlinien vor der Ausführung bewertet werden.

Die Maskierungs-Engine führt dabei mehrere Schritte aus:

- Analysiert die SQL-Anweisung und identifiziert referenzierte Spalten.

- Prüft, ob eine dieser Spalten als sensibel klassifiziert ist.

- Bewertet Maskierungsregeln basierend auf Nutzer-, Anwendungs- und Verbindungs-Kontext.

- Schreibt das Ergebnis-Set so um, dass sensible Werte maskiert werden.

Die zugrundeliegenden Vertica-Tabellen und -Projektionen bleiben unverändert. Die Maskierung erfolgt nur in den zurückgegebenen Ergebnissen, was die Performance bewahrt und Datenredundanzen vermeidet. Dieses Durchsetzungsmodell entspricht zentralisierten Daten-Compliance-Strategien.

Dieser Ansatz steht im Einklang mit den Prinzipien, die in den Best Practices der Datensicherheit und modernen Compliance-Rahmenwerken wie DSGVO beschrieben sind.

Konfiguration von dynamischen Maskierungsregeln in Vertica

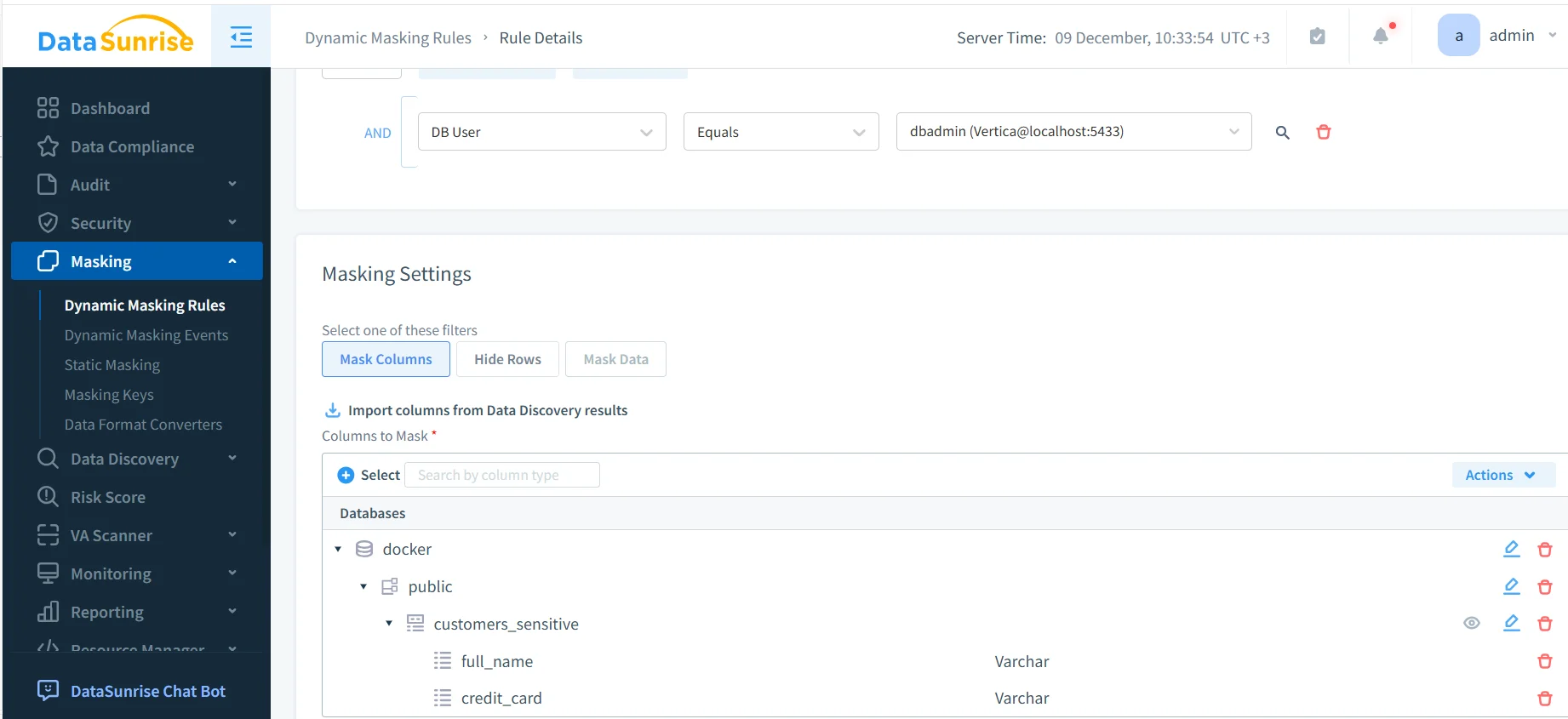

Der folgende Screenshot zeigt eine konfigurierte dynamische Maskierungsregel für eine Vertica-Datenbankinstanz. In diesem Beispiel gilt die Regel für einen spezifischen Datenbanknutzer und richtet sich auf zuvor erkannte sensible Spalten.

Dynamische Maskierungseinstellungen für sensible Vertica-Spalten.

In dieser Konfiguration wählt der Administrator die Datenbank, das Schema und die Tabelle mit sensiblen Daten aus. Spalten wie full_name und credit_card werden explizit der Maskierungsregel hinzugefügt. Sobald die Regel aktiv ist, werden diese Felder automatisch maskiert, sobald ein unautorisierter Nutzer die Tabelle abfragt.

Maskierungsregeln können auf verschiedene Weisen angepasst werden:

- Nur für bestimmte Datenbanknutzer oder Rollen gelten.

- Nur gelten, wenn Abfragen von bestimmten Anwendungen stammen.

- Je nach Sensibilität unterschiedliche Maskierungsformate verwenden.

Maskierte Abfrageergebnisse in der Praxis

Aus Sicht des Nutzers ändert sich durch dynamische Maskierung nichts daran, wie Abfragen geschrieben werden. Analysten und Anwendungen senden standardmäßige SQL-Abfragen, und Vertica führt diese wie gewohnt aus. Der Unterschied zeigt sich nur in den zurückgegebenen Werten.

Zum Beispiel betrachten wir folgende Abfrage:

/*

SELECT

id,

full_name,

SUBSTR(email, 1, 5) AS email_prefix,

credit_card,

phone

FROM customers_sensitive;

*/

Ohne Maskierung würde diese Abfrage echte Namen, Kartennummern und Telefonnummern zurückgeben. Mit aktivierter dynamischer Maskierung sehen nicht privilegierte Nutzer maskierte oder pseudonymisierte Werte.

Wichtig ist, dass Aggregationen, Joins und Filter weiterhin korrekt funktionieren. Analysten können Daten weiterhin gruppieren, zählen und analysieren, während sensible Werte niemals im Klartext erscheinen. Dies bewahrt die Durchsetzung des Prinzip der geringsten Rechte.

Auditierung und Sichtbarkeit bei maskierten Abfragen

Dynamische Maskierung allein reicht für Compliance nicht aus. Organisationen müssen auch nachweisen können, dass Maskierung konsistent und korrekt angewendet wurde. Hier wird Auditierung unverzichtbar.

Jede maskierte Abfrage erzeugt einen Audit-Eintrag, der folgendes enthält:

- Den Datenbanknutzer und die Client-Anwendung.

- Die ausgeführte SQL-Anweisung.

- Welche Maskierungsregel ausgelöst wurde.

- Zeitpunkt und Kontext der Ausführung.

Diese Einträge bilden eine zentrale Audit-Trail, die Compliance-Teams bei internen Prüfungen oder externen Audits einsehen können. Statt viele Vertica-Systemtabellen auswerten zu müssen, erhalten Teams eine einheitliche Übersicht über Datenzugriffe und Schutzereignisse, was die Datenbank-Aktivitätsgeschichte unterstützt.

Dieses Auditmodell ergänzt die Überwachung der Datenbankaktivitäten und erleichtert die Beweissicherung für Regelwerke wie HIPAA und SOX.

Dynamische Maskierung im Vergleich zu anderen Schutzansätzen

| Ansatz | Funktionsweise | Beschränkungen in Vertica |

|---|---|---|

| Statisch maskierte Tabellen | Kopien erstellen, in denen sensible Daten entfernt sind | Datenkopien, hoher Wartungsaufwand, Schema-Drift |

| SQL-Views | Maskierte Spalten über vordefinierte Views bereitstellen | Ad-hoc-Abfragen können umgehen, anfällig über Zeit |

| Nur RBAC | Zugriff auf Tabellen- oder Schemaebene beschränken | Kein Schutz auf Spaltenebene, keine kontextbasierte Logik |

| Dynamische Datenmaskierung | Ergebnisse zur Abfragezeit umschreiben | Benötigt externe Durchsetzungsschicht |

Best Practices für dynamische Datenmaskierung in Vertica

Um den größten Nutzen aus dynamischer Datenmaskierung zu ziehen, befolgen Teams üblicherweise diese Empfehlungen:

- Beginnen Sie mit der Klassifizierung. Nutzen Sie Discovery, um sensible Felder zuerst zu identifizieren.

- Halten Sie Richtlinien zentral. Vermeiden Sie es, Maskierungslogik über Views zu verstreuen.

- Testen Sie mit echten Abfragen. Validieren Sie Maskierungen anhand produktionsähnlicher Workloads.

- Überwachen Sie fortlaufend. Prüfen Sie regelmäßig Audit-Trails und Risikoindikatoren.

Fazit

Dynamische Datenmaskierung in Vertica ermöglicht es Organisationen, sensible Informationen zu schützen, ohne analytische Flexibilität oder Performance einzubüßen. Durch die Anwendung der Maskierung zur Abfragezeit vermeiden Teams fragile Workarounds wie kopierte Tabellen oder benutzerdefinierte Views.

In Kombination mit zentralisierten Auditierungen, Richtlinienmanagement und Discovery bietet die dynamische Maskierung eine skalierbare Basis für sichere Analysen in Vertica. Sie ermöglicht Organisationen, den Datenzugang selbstbewusst zu erweitern, im Wissen, dass sensible Informationen bei jeder Abfrage und jedem Workload geschützt bleiben.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen