Wie man Dynamic Masking in MariaDB anwendet

Mit dem Wachstum von MariaDB-Implementierungen dient dieselbe Datenbank zunehmend gleichzeitig mehreren Zielgruppen, darunter Anwendungsdienste, Entwickler, Analysten, Support-Teams und Automatisierungspipelines. Dadurch gewinnen Organisationen an operativer Effizienz. Dieses geteilte Zugriffsmodell birgt jedoch auch ein dauerhaftes Risiko: die Offenlegung sensibler Daten durch Abfrageergebnisse. Die offizielle MariaDB-Dokumentation beschreibt diese Herausforderung in realen Datenbankzugriffsmodellen.

Dynamic Data Masking löst dieses Problem, indem sensible Werte zur Abfragezeit transformiert werden, anstatt gespeicherte Daten oder Datenbankschemata zu verändern. Anstatt den Zugriff komplett zu blockieren, sorgt es für eine kontrollierte Sichtbarkeit. Folglich sehen Benutzer nur die Daten, zu deren Ansicht sie berechtigt sind. Dieser Ansatz ergänzt breitere Praktiken wie Datensicherheit und Datenbanksicherheit, bei denen Teams Daten während des Zugriffs schützen und nicht nur im Ruhezustand.

In diesem Artikel erklären wir, wie Teams Dynamic Masking in MariaDB mit nativen Techniken implementieren können. Wir zeigen auch, wie zentrale Plattformen wie DataSunrise Maskierung in eine richtliniengesteuerte, prüfbare und compliance-konforme Kontrollschicht erweitern. Daher steht die Diskussion in engem Zusammenhang mit Konzepten wie Dynamic Data Masking und einheitlicher Aktivitätssichtbarkeit.

Was ist Dynamic Data Masking?

Dynamic Data Masking ist eine Laufzeitschutztechnik, die Abfrageergebnisse „on the fly“ basierend auf Regeln wie Benutzeridentität, Rolle, Verbindungsquelle oder Zugriffskontext verändert. Im Gegensatz zu Verschlüsselung oder statischer Maskierung verändert diese Technik nicht, wie die Datenbank Daten speichert. Stattdessen schützt sie sensible Werte genau zum Zeitpunkt des Zugriffs, was Dynamic Data Masking zu einem Kernbestandteil moderner Strategien macht.

Mit Dynamic Masking kann dieselbe SQL-Abfrage unterschiedliche Ergebnisse zurückgeben, abhängig davon, wer sie ausführt. Beispielsweise erhalten autorisierte Benutzer vollständige Werte, während eingeschränkte Benutzer maskierte Darstellungen derselben Felder sehen. Dadurch ermöglichen Teams einen sicheren Datenzugriff, ohne Datensätze zu duplizieren oder Applikationslogik zu ändern.

In der Praxis wird Dynamic Masking häufig verwendet, um folgende Daten zu schützen:

- Personenbezogene Informationen (PII)

- Kontaktdaten wie E-Mails und Telefonnummern

- Finanzdaten einschließlich Kartennummern und Kontoständen

- Interne Kennungen und betriebliche Attribute

Native Ansätze zur Maskierung in MariaDB

MariaDB beinhaltet keine eingebauten Kontrollmechanismen für Dynamic Masking. Dennoch versuchen Administratoren oft, ein Maskierungsverhalten mit SQL-Konstrukten nachzuahmen.

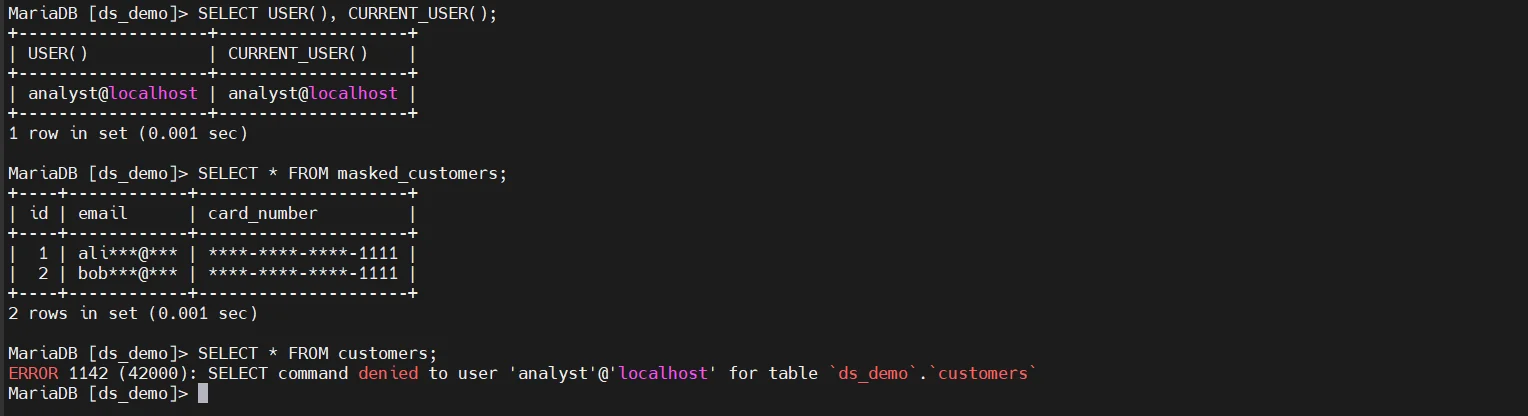

Views mit transformierten Spalten

Der gebräuchlichste Ansatz ist es, sensible Daten über Views zugänglich zu machen, die transformierte statt echter Werte zurückliefern.

Dieser Ansatz beruht vollständig darauf, den Zugriff über die View zu erzwingen. Können Nutzer die Basistabelle direkt abfragen, wird die Maskierung umgangen.

Gespeicherte Funktionen mit bedingter Logik

Eine weitere Technik besteht darin, Maskierungslogik in gespeicherte Funktionen einzukapseln, die Sitzungsattribute auswerten.

/*CREATE FUNCTION mask_email(email VARCHAR(255))

RETURNS VARCHAR(255)

RETURN

IF(USER() = 'admin@%', email, CONCAT(SUBSTRING(email,1,3),'***@***'));*/

Funktionen ermöglichen bedingte Maskierung, müssen aber explizit in jeder Abfrage oder View-Definition verwendet werden.

Separate maskierte Kopien von Daten

Manche Umgebungen führen dauerhaft maskierte Kopien von Tabellen oder Schemata für den Nicht-Produktivzugriff.

Dieser Ansatz dupliziert Daten und bietet keinen Echtzeitschutz. Maskierung wird einmal angewendet und bleibt statisch, bis die Daten erneuert werden.

/*-- Erstellen einer maskierten Kopie der Originaltabelle

CREATE TABLE customers_masked AS

SELECT

id,

CONCAT(SUBSTRING(email, 1, 3), '***@***') AS email,

'****-****-****' AS card_number,

created_at

FROM customers;

-- Zugriff nur auf die maskierte Tabelle gewähren

GRANT SELECT ON customers_masked TO analyst_user;*/

In diesem Modell findet die Maskierung beim Kopiervorgang statt. Updates der Originaltabelle erfordern, dass die maskierte Kopie manuell oder per geplanter Aufgabe neu erstellt wird. Daher ist dieser Ansatz ungeeignet für Umgebungen, die aktuelle Datensichtbarkeit oder adaptive Zugriffskontrollen erfordern.

Ansätze zur Maskierung in DataSunrise

DataSunrise wendet Maskierung als Zugriffsschichtkontrolle an, nicht als Transformation auf Datenbankseite. Statt Maskierungslogik in SQL-Objekte einzubetten, bewertet es Abfragen in Echtzeit und wendet Maskierungsregeln transparent an, bevor Ergebnisse an den Client zurückgegeben werden. Das entkoppelt den Datenschutz von Datenbankschemata und Anwendungslogik.

Maskierungsentscheidungen werden dynamisch für jede Abfrage anhand des Ausführungskontexts getroffen, wodurch konsistenter Schutz über Anwendungen, BI-Tools, Administrationssitzungen und automatisierte Prozesse gewährleistet ist. Verschiedene Maskierungsansätze stehen zur Verfügung, abhängig von Sicherheits-, Betriebs- und Compliance-Anforderungen.

Maskierungsregeln

Maskierung in DataSunrise wird durch zentrale Regeln durchgesetzt, die definieren, wann und wie sensible Daten maskiert werden. Diese Regeln arbeiten unabhängig von Datenbankschemata und Anwendungscode und werden in Echtzeit für jede Abfrage anhand des Ausführungskontexts ausgewertet. Werden die Regelbedingungen erfüllt, wird Maskierung angewandt, bevor Ergebnisse an den Client zurückgereicht werden. Dieser Ansatz entspricht den umfassenderen Praktiken zur Datensicherheit und Datenbanksicherheit, bei denen Schutz zur Zugriffszeit durchgesetzt wird.

Mehrere Maskierungsregeln können gleichzeitig bestehen und priorisiert werden. So sind mehrschichtige Schutzmodelle möglich, bei denen Standardbeschränkungen breit angewandt und spezifischere Regeln Maskierung für vertrauenswürdige Nutzer, Rollen oder Dienste selektiv lockern. Maskierungsregeln integrieren sich nahtlos mit zentralem Dynamic Data Masking und richtliniengesteuerten Zugriffskontrollen.

- Zentrales Regelmanagement für alle geschützten Datenbanken

- Echtzeitbewertung für jede Abfrage ohne SQL-Umschreibungen

- Prioritätsbasierte Regel-Ausführung für mehrschichtigen Zugriffsschutz

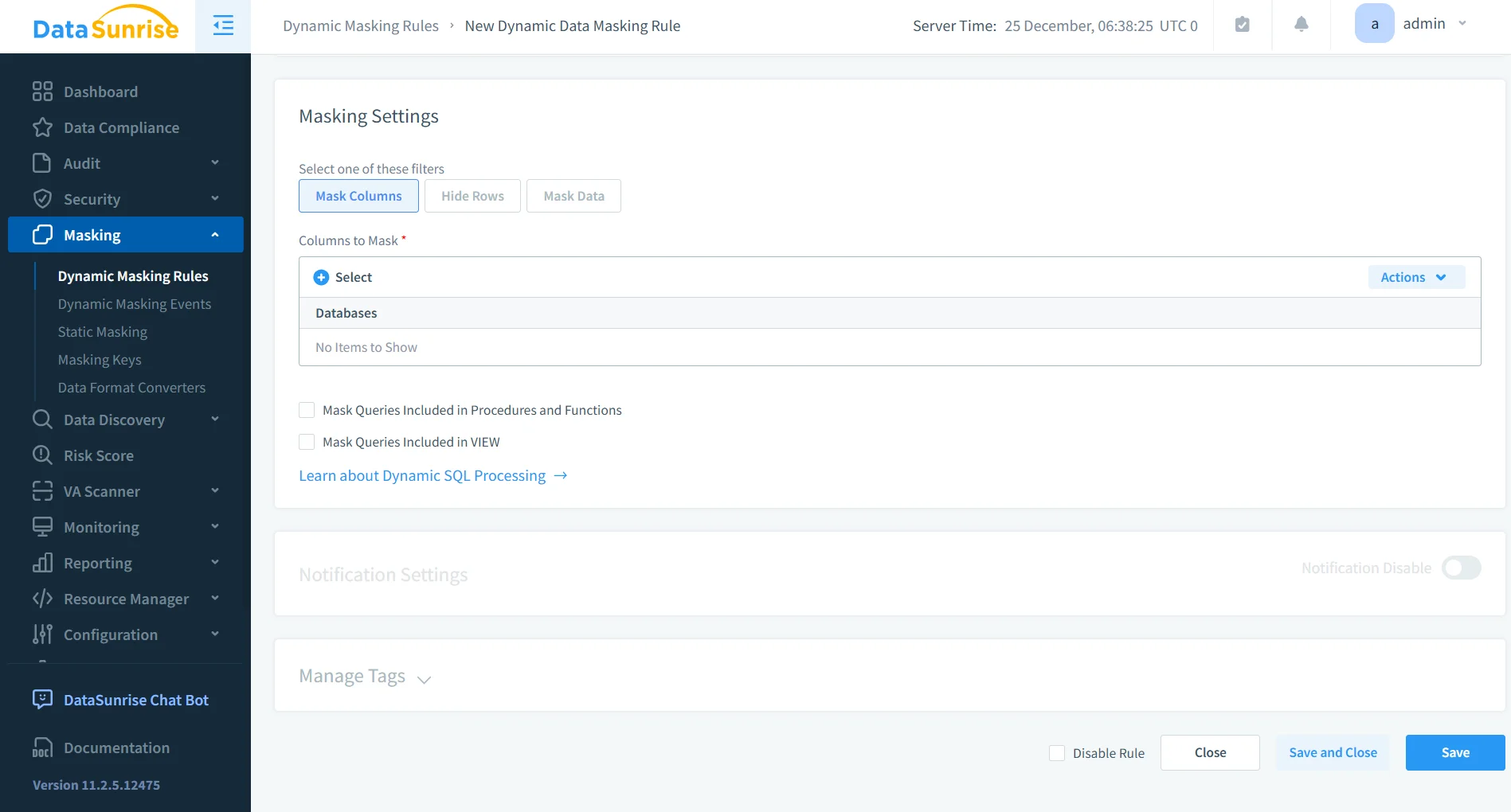

Spaltenbezogenes Dynamic Masking

Spaltenbezogene Maskierung wendet Transformationsregeln direkt auf ausgewählte Spalten an, wenn Zugriffsbedingungen erfüllt sind. Dieser Ansatz eignet sich gut für klar definierte sensible Felder und wird häufig zusammen mit strukturierten Data Discovery-Prozessen eingesetzt.

Häufige Anwendungsfälle umfassen partielle Maskierung von E-Mails, vollständige Maskierung von Kartennummern und Schwärzung von Kennungen. Regeln können auf einzelne Tabellen, Schemata oder gesamte Datenbanken bezogen sein und bieten so präzise und vorhersehbare Kontrolle über Datenoffenlegung.

- Präzise Steuerung einzelner sensibler Spalten

- Konsistentes Maskierungsverhalten über Abfragen und Werkzeuge

- Unterstützung mehrerer Maskierungsformate pro Spalte

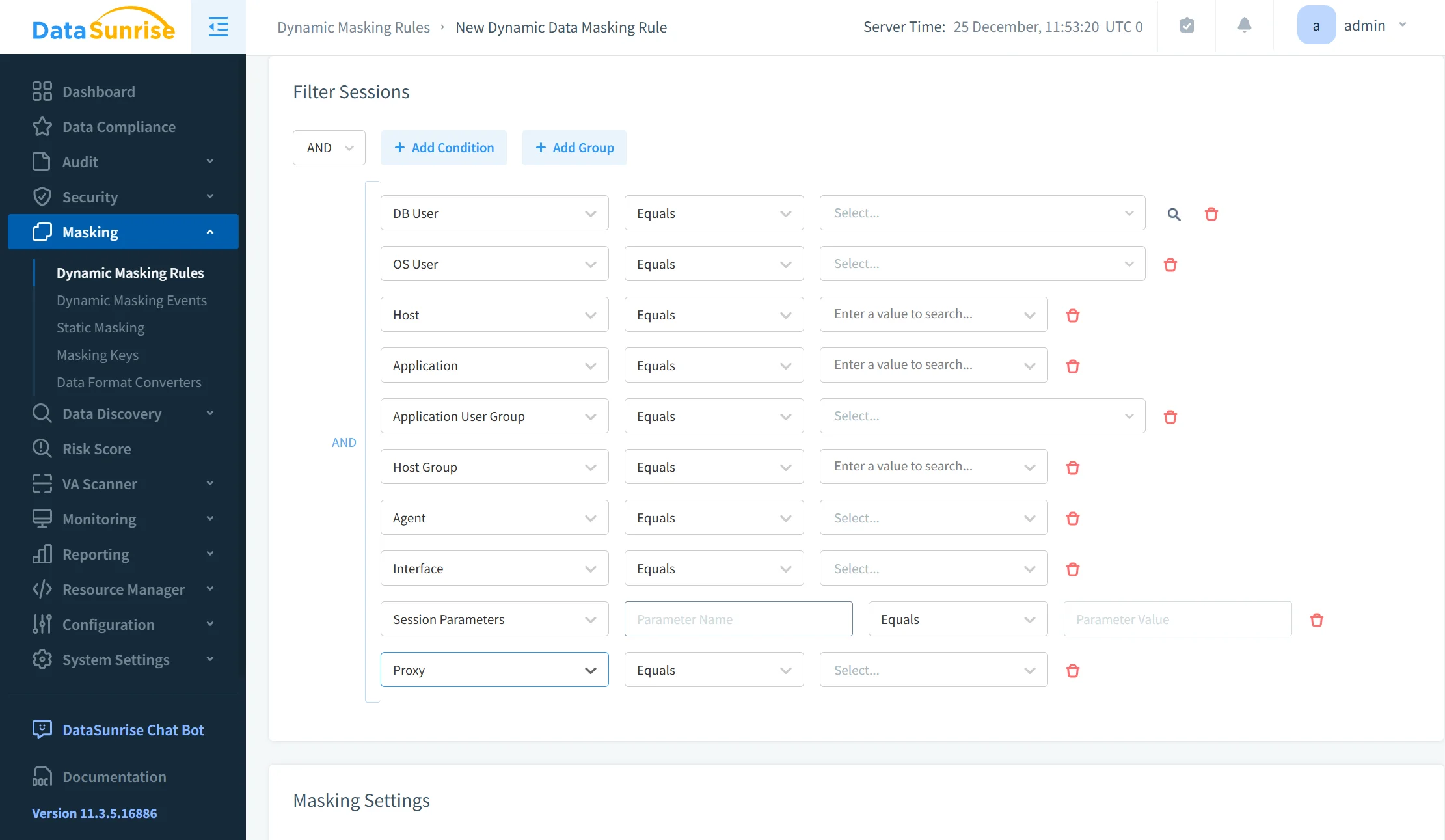

Rollen- und kontextbewusstes Masking

Rollen- und kontextbewusstes Masking erweitert spaltenbezogene Maskierung, indem es den Ausführungskontext statt nur statische Berechtigungen bewertet. Dieses Modell ergänzt rollenbasierte Zugriffskontrolle (RBAC) um Laufzeitsichtbarkeit.

Bedingungen können Datenbankbenutzer oder Rolle, Client-IP, Anwendungsname oder Authentifizierungsquelle umfassen. Dadurch kann dieselbe Spalte für verschiedene Benutzer, die identische Abfragen ausführen, maskiert oder unmaskiert sein.

- Adaptive Datensichtbarkeit basierend auf Benutzer- und Verbindungskontext

- Kein Bedarf an Rollen- oder Objektduplikation in der Datenbank

- Unterstützt gemischte Zugriffsumgebungen mit geteilten Schemata

Richtlinienbasierte Maskierung nach Datentyp

Richtlinienbasierte Maskierung konzentriert sich auf sensible Datenkategorien statt auf einzelne Spalten. Nach Klassifikation der Daten werden Maskierungsrichtlinien automatisch auf alle passenden Felder in Schemata und Tabellen angewandt, was manuellen Aufwand reduziert und compliance-orientierte Workflows wie Daten-Compliance unterstützt.

- Automatischer Schutz neu hinzugefügter sensibler Spalten

- Reduzierter Betriebsaufwand bei großen Schemata

- Konsistente Maskierung im Einklang mit Klassifikationsergebnissen

Echtzeit-Durchsetzung ohne Abfrageänderungen

Alle Maskierungsansätze funktionieren ohne Änderungen an SQL-Abfragen, Views, gespeicherten Prozeduren oder Anwendungscode. Anwendungen senden weiterhin Standardabfragen, während Maskierung transparent zur Laufzeit durchgesetzt wird – sauber integriert mit einheitlichem Monitoring der Datenbankaktivitäten.

Da Maskierung außerhalb der Datenbank-Engine angewandt wird, können Richtlinien aktualisiert werden, ohne Anwendungen neu bereitstellen oder Datenbankobjekte verändern zu müssen.

- Keine Änderungen am Anwendungscode oder SQL-Logik

- Sofortige Richtlinienaktualisierungen ohne Serviceunterbrechung

- Einheitliche Durchsetzung über Anwendungen, BI-Tools und Admin-Zugriffe

Hauptvorteile der Maskierung mit DataSunrise

| Fähigkeit | Beschreibung |

|---|---|

| Zentrale Maskierungsrichtlinien | Teams definieren Regeln einmalig und setzen sie konsistent über alle Zugriffspfade durch |

| Echtzeit-Durchsetzung | Die Plattform schützt sensible Daten direkt zur Abfrageausführung |

| Kontextbewusstes Masking | Datensichtbarkeit passt sich dynamisch an Benutzeridentität und Verbindungskontext an |

| Einheitliches Monitoring | Das System protokolliert maskierte Zugriffe und macht sie vollständig nachvollziehbar |

| Compliance-Ausgerichtet | Die Lösung unterstützt regulatorische und Prüfungsworkflows direkt von Haus aus |

Fazit

MariaDB-Umgebungen erfordern oft flexiblen Zugriff auf gemeinsame Daten, während gleichzeitig sensible Werte geschützt werden. Zwar können SQL-basierte Techniken Maskierungsverhalten simulieren, sie erfordern jedoch manuelle Durchsetzung und strenge betriebliche Disziplin.

Im Gegensatz dazu wendet DataSunrise Maskierung auf der Zugriffsschicht an und gewährleistet Schutz in Echtzeit. Dadurch sichern Teams sensible MariaDB-Daten durch richtliniengesteuerte Kontrollen, die transparent, prüfbar und konform zu Sicherheits-, Compliance- und Benutzerfreundlichkeitsanforderungen bleiben.