Google Cloud SQL Datenbank-Aktivitätsverlauf

Einführung

Der Google Cloud SQL Datenbank-Aktivitätsverlauf ist der Nachweis für Vorgänge in Ihrer Datenbank – von Logins und Abfragen bis hin zu Updates, Löschungen und Schemaänderungen. Für Unternehmen ist er ein unverzichtbares Instrument zum Schutz sensibler Informationen, zur Sicherstellung der Verantwortlichkeit und zur Einhaltung von Branchenvorschriften.

Google Cloud SQL ist Googles vollständig verwalteter relationaler Datenbankdienst, der darauf ausgelegt ist, Organisationen von betrieblichen Lasten zu befreien. Anstatt Datenbanken auf eigenen Servern zu verwalten, können Unternehmen beliebte Engines in der Cloud mit automatischen Backups, Skalierung und hoher Verfügbarkeit betreiben. Cloud SQL unterstützt drei wichtige Datenbanksysteme:

- MySQL – Häufig gewählt für Webanwendungen und Open-Source-Stacks.

- PostgreSQL – Bevorzugt wegen seiner fortschrittlichen SQL-Funktionen und Erweiterbarkeit.

- SQL Server – Microsofts unternehmensgerechte Datenbank, die in Unternehmensumgebungen weit verbreitet für transaktionale Systeme und Geschäftsanwendungen eingesetzt wird.

Organisationen nutzen Google Cloud SQL, um die Verwaltung zu vereinfachen, die Zuverlässigkeit zu verbessern und ihre Datenbanken in das umfassendere Google Cloud-Ökosystem zu integrieren. In diesem Artikel konzentrieren wir uns auf SQL Server in Google Cloud SQL und zeigen, wie Sie den Datenbank-Aktivitätsverlauf mithilfe nativer Prüffunktionen erstellen. Außerdem erläutern wir, wie DataSunrise Echtzeitüberwachung, Maskierung und compliance-orientierte Berichterstattung hinzufügt.

Warum Unternehmen einen Datenbank-Aktivitätsverlauf benötigen

Für viele Organisationen sind sensible Daten sowohl ein wertvolles Gut als auch ein erhebliches Risiko. Ohne einen Nachweis über den Zugriff oder Änderungen wird es schwierig, Missbrauch zu erkennen, den Nachweis der Compliance zu erbringen oder nach Vorfällen wiederherzustellen.

Wichtige Gründe, warum Unternehmen einen Datenbank-Aktivitätsverlauf implementieren, sind:

- Erkennung von Sicherheitsbedrohungen – Ob es sich um einen externen Angreifer oder einen Insider mit zu viel Zugriff handelt, der Aktivitätsverlauf hilft, verdächtige Muster zu erkennen, bevor sie Schaden anrichten.

- Regulatorische Compliance – Branchen wie Gesundheitswesen, Finanzen und E-Commerce müssen strenge Standards wie DSGVO, HIPAA, PCI DSS und SOX einhalten. In diesen Branchen sind detaillierte Zugriffsaufzeichnungen oft gesetzlich vorgeschrieben.

- Betriebliche Verantwortlichkeit – Die Nachverfolgung von Datenbankinteraktionen stellt sicher, dass Mitarbeiter, Auftragnehmer und Systeme innerhalb genehmigter Richtlinien arbeiten, wodurch versehentliche Fehler und unbefugte Änderungen reduziert werden.

- Forensische Untersuchungen – Im Falle eines Sicherheitsvorfalls oder Datenverlusts liefert der Aktivitätsverlauf die Beweise, die benötigt werden, um den Vorfall zu verstehen, den Schaden einzudämmen und Wiederholungen zu verhindern.

Ohne diese Transparenz betreiben Unternehmen ihre kritischsten Systeme buchstäblich blind. Dies erleichtert es Bedrohungen oder Fehlern, unentdeckt zu bleiben.

Native Google Cloud SQL Funktionen

Google Cloud SQL unterstützt MySQL, PostgreSQL und SQL Server, die jeweils über integrierte Protokollierungs- und Überwachungstools verfügen. Google ergänzt diese Funktionen mit plattformweiten Features wie den Cloud Audit Logs, die nachverfolgen, wer was, wo und wann innerhalb der Google Cloud-Ressourcen, einschließlich Datenbankinstanzen, getan hat.

Datenbank-Aktivitätsüberwachungsoptionen je Engine

- MySQL – Verwenden Sie das

general_log, um jede ausgeführte Abfrage zu erfassen, und dasslow_query_logzur Leistungsfehlerbehebung. - PostgreSQL – Aktivieren Sie

pg_stat_statementsfür Metriken auf Abfrageebene und nutzen Sie den nativen Logging Collector zur detaillierten Erfassung von Aktivitäten. - SQL Server – Nutzen Sie SQL Server Audit, um Ereignisgruppen zu definieren und Audit-Protokolle in lokalen Verzeichnissen zu speichern oder in den Cloud Storage zu exportieren.

Administratoren können Protokolle zur Analyse nach BigQuery exportieren oder sie in SIEM-Tools integrieren, um Bedrohungen zu erkennen und Compliance sicherzustellen.

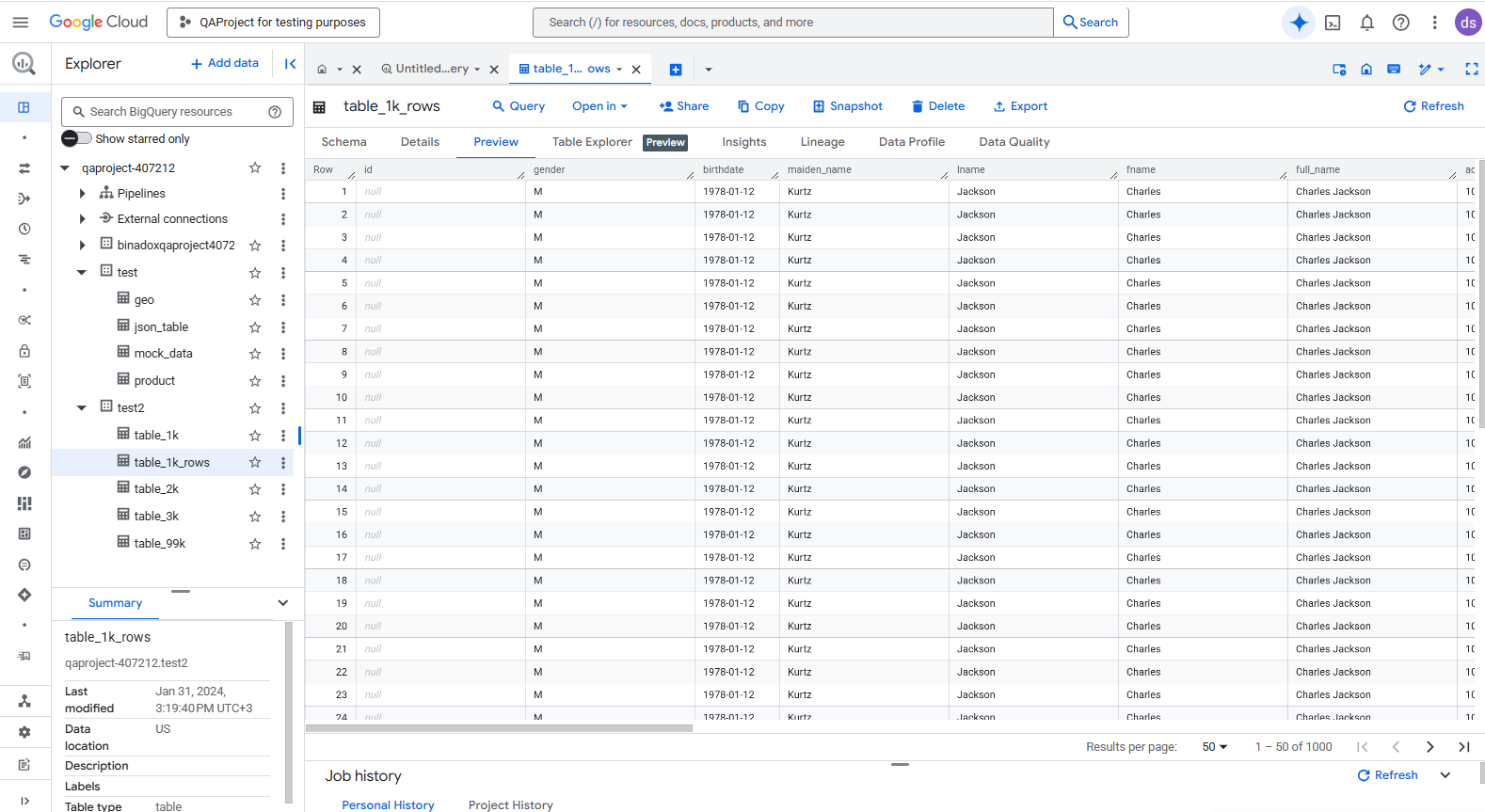

Beispiel: Aktivierung des Aktivitätsverlaufs für SQL Server in Google Cloud SQL

Im Folgenden finden Sie ein einfaches SQL Server-Beispiel zur Konfiguration eines Server-Audits und einer datenbankspezifischen Audit-Spezifikation.

Erstellen Sie das Server-Audit:

CREATE SERVER AUDIT GCloudAudit

TO FILE (FILEPATH = '/var/opt/mssql/audit', MAXSIZE = 50 MB);

ALTER SERVER AUDIT GCloudAudit WITH (STATE = ON);

Fügen Sie eine serverseitige Audit-Spezifikation hinzu:

CREATE SERVER AUDIT SPECIFICATION AuditLoginFailures

FOR SERVER AUDIT GCloudAudit

ADD (FAILED_LOGIN_GROUP)

WITH (STATE = ON);

Verfolgen Sie SELECT-Operationen an einer bestimmten Tabelle:

CREATE DATABASE AUDIT SPECIFICATION AuditTransactions

FOR SERVER AUDIT GCloudAudit

ADD (SELECT ON dbo.transactions BY public)

WITH (STATE = ON);

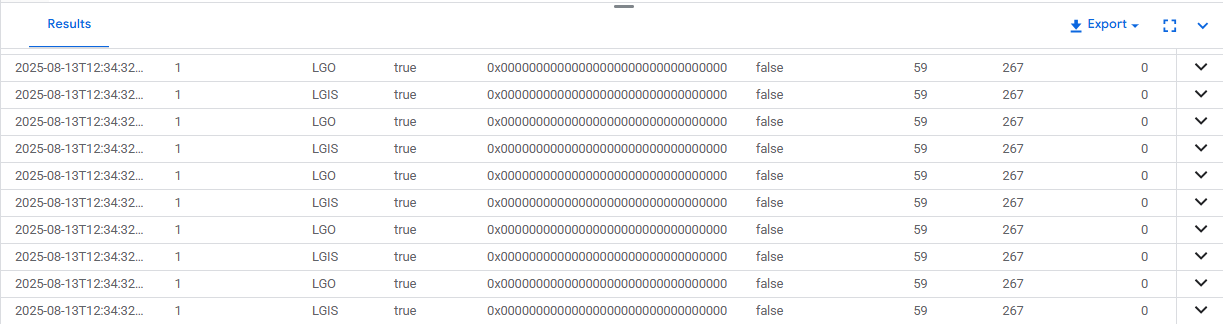

Audit-Protokolle anzeigen:

SELECT *

FROM sys.fn_get_audit_file('/var/opt/mssql/audit/*.sqlaudit', NULL, NULL);

Diese Konfiguration erfasst sowohl fehlerhafte Logins als auch den Datenzugriff auf sensible Tabellen und ermöglicht so präzise Untersuchungen.

Einschränkungen der nativen Tools

Obwohl die nativen Protokollierungs- und Auditfunktionen von Google Cloud SQL wertvolle Einblicke bieten, gibt es Einschränkungen, die ihre Effektivität im realen Betrieb begrenzen können:

Keine Echtzeit-Benachrichtigung

Native Protokolle erfassen Ereignisse, benachrichtigen Sie jedoch nicht in Echtzeit. Dies zwingt Sicherheitsteams dazu, die Protokolle manuell zu überprüfen oder auf geplante Durchsichten zu warten, um Vorfälle zu entdecken. In einem realen Szenario, in dem ein böswilliger Akteur um 2 Uhr morgens Zugang zu sensiblen Daten erlangt, bemerken Sie den Vorfall möglicherweise erst am nächsten Geschäftstag – zu dem Zeitpunkt könnten die Daten bereits exfiltriert worden sein.Begrenzte instanzübergreifende Korrelation

Jede Cloud SQL-Instanz führt ihre Protokolle separat, was es schwierig macht, Aktivitätsmuster über verschiedene Umgebungen (z. B. Produktion, Test, Reporting) hinweg zu erkennen. Beispielsweise könnte ein Insider Daten in einer Testinstanz ändern, um eine böswillige Abfrage zu testen, und diese dann in der Produktion ausführen. Ohne eine einheitliche Ansicht ist die Verbindung zwischen diesen Ereignissen leicht zu übersehen.Keine integrierte dynamische Maskierung zum Schutz sensibler Daten in Protokollen

Die Audit-Protokolle von SQL Server können den vollständigen Abfragetext enthalten, der personenbezogene Daten (PII) oder finanzielle Informationen beinhalten kann. Ohne Maskierung können alle mit Protokollzugriff – auch Rollen, die nicht berechtigt sind, rohe sensible Daten einzusehen – diese Informationen einsehen. In regulierten Branchen kann dies zu Verstößen gegen Compliance (z. B. Artikel 32 der DSGVO zum Datenschutz) und zu Insider-Risiken führen.Minimale Automatisierung bei der Berichterstattung zur Compliance

Obwohl Sie native Protokolle exportieren und filtern können, ist das Erstellen von prüfungsbereiten Compliance-Berichten ein manueller, zeitaufwändiger Prozess. Bei einem vierteljährlichen PCI DSS-Audit beispielsweise könnte das Sicherheitsteam Stunden damit verbringen, Beweise aus mehreren Protokolldateien zusammenzustellen, anstatt sich auf Abhilfemaßnahmen und Prävention zu konzentrieren.Manuelles Filtern und Normalisieren von Daten für fortgeschrittene Analysen

Native Protokolle müssen häufig geparst, neu formatiert und aus unterschiedlichen Quellen zusammengeführt werden. Erst dann sind sie in einem SIEM oder einer Analyseplattform verwendbar.

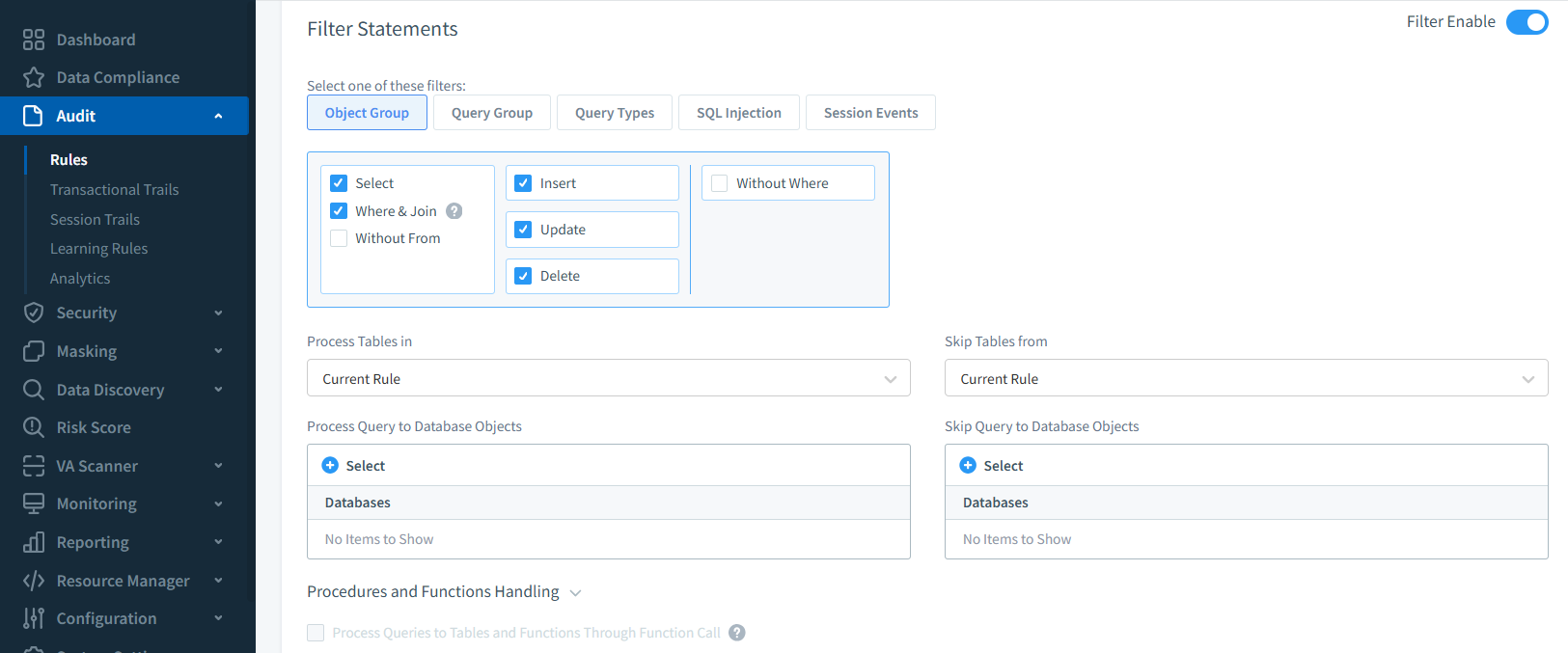

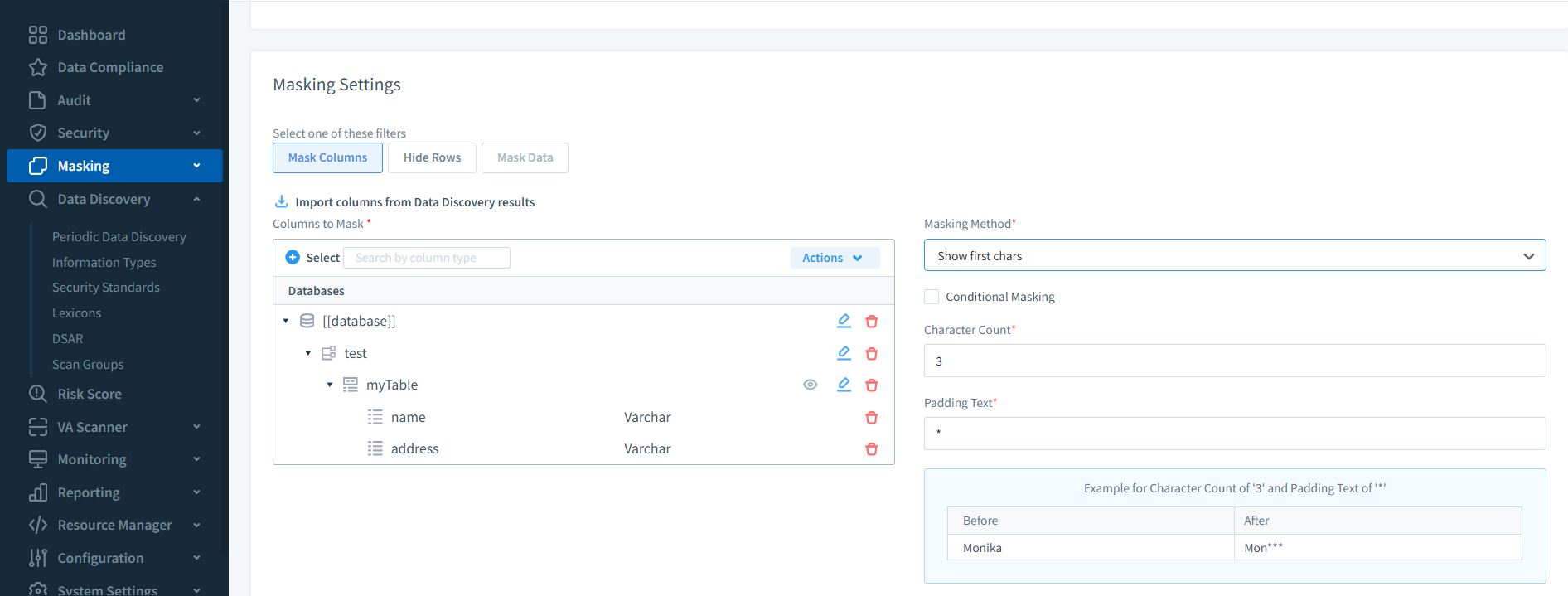

Verbesserung des Datenbank-Aktivitätsverlaufs mit DataSunrise

DataSunrise ist eine Plattform für Datenbanksicherheit und Compliance, die darauf ausgelegt ist, Daten in mehr als 40 unterstützten Datenbanksystemen – einschließlich Google Cloud SQL – zu überwachen, zu schützen und zu verwalten. Sie fungiert als Zwischenschicht zwischen Benutzern und der Datenbank und ermöglicht eine detaillierte Aktivitätsverfolgung, dynamische Maskierung sensibler Daten und automatisierte Compliance-Unterstützung, ohne dass bestehende Anwendungen verändert werden müssen.

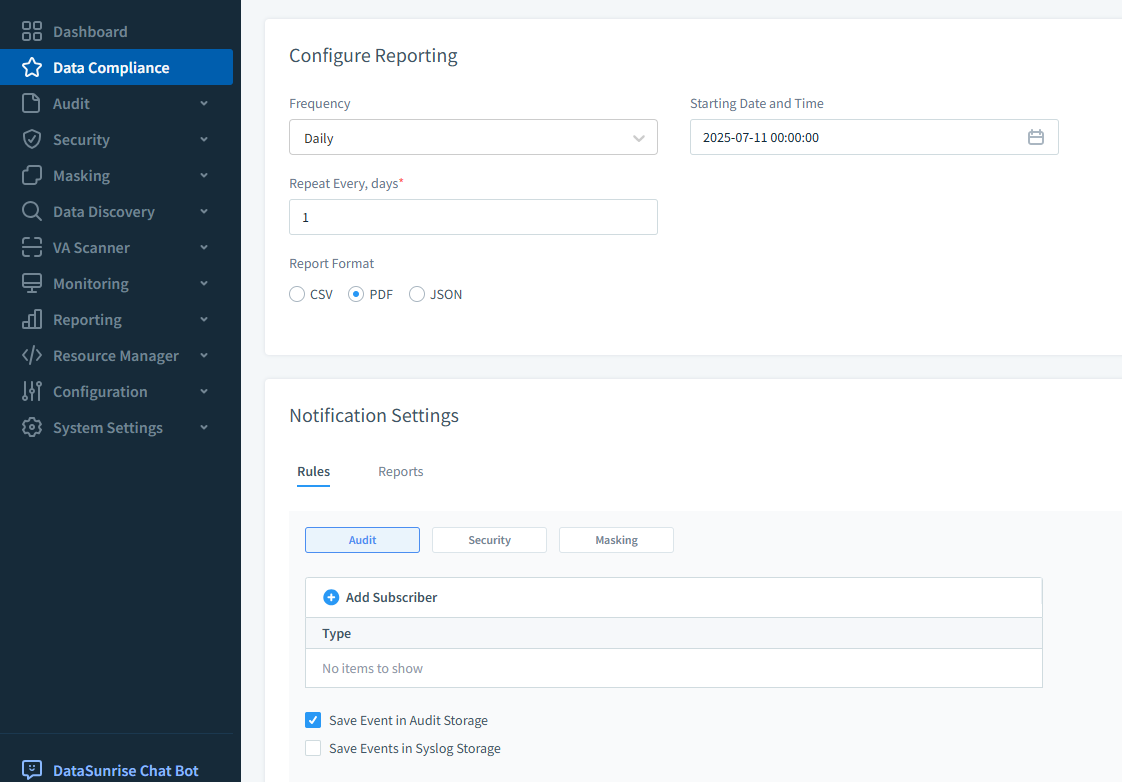

Innerhalb von Google Cloud SQL-Umgebungen baut DataSunrise auf den nativen Auditmöglichkeiten auf, indem es Echtzeitüberwachung, granulare Audit-Regeln und zentralisierte Dashboards für mehrere Instanzen hinzufügt. Mithilfe der Konfigurationsoptionen für Audit-Regeln können Sie sich auf die Aktivitäten konzentrieren, die am wichtigsten sind – wie bestimmte Benutzer, IP-Bereiche, Abfragetypen oder sensible Datenbankobjekte –, wodurch unnötiger Protokolllärm reduziert und relevante Ereignisse hervorgehoben werden.

Die Echtzeit-Benachrichtigungsfunktion der Plattform informiert Sicherheitsteams sofort über verdächtige Aktivitäten, indem Nachrichten per E-Mail, Slack oder über SIEM-Integrationen versendet werden. Sensible Werte in Abfrageergebnissen können mittels dynamischer Datenmaskierung verborgen werden, sodass unberechtigte Benutzer niemals tatsächliche persönliche, finanzielle oder gesundheitsbezogene Informationen sehen.

Für Organisationen in regulierten Branchen vereinfacht die automatisierte Compliance-Berichterstattung von DataSunrise die Erstellung prüfungsbereiter Nachweise, indem der Aktivitätsverlauf an die relevanten gesetzlichen und branchenspezifischen Standards angepasst wird. In Kombination mit dem zentralisierten Überwachungsdashboard verwandelt sie rohe Protokolle in eine effektive Sicherheits- und Compliance-Ressource.

Betriebliche Szenarien und Anwendungsfälle

| Szenario | Beschreibung | Vorteil |

|---|---|---|

| Untersuchung verdächtiger Zugriffsverhalten | Erkennt mehrere fehlgeschlagene Logins, gefolgt von einem erfolgreichen Login von einer ungewöhnlichen IP-Adresse; Abgleich mit historischen Kontoaktivitäten, um die Legitimität zu bestätigen. | Ermöglicht eine schnelle Bedrohungsvalidierung und Reaktion. |

| Compliance-Überprüfung während Audits | Erstellt detaillierte Aufzeichnungen über den Zugriff auf sensible Daten, einschließlich Zeitstempeln, Benutzer-IDs und durchgeführten Aktionen. | Stellt prüfungsfertige Nachweise für DSGVO, HIPAA, PCI DSS und SOX bereit. |

| Nachvollziehen von Änderungen in finanziellen Transaktionen | Korreliert SELECT-, INSERT- und UPDATE-Operationen, um zu ermitteln, wer finanzielle Daten geändert hat und wann. | Stellt die Integrität finanzieller Daten sicher und unterstützt Betrugsermittlungen. |

| Instanzübergreifende Verhaltensanalyse | Vergleicht Aktionen quer über Produktions-, Test- und Reporting-Instanzen, um verdächtige gleichzeitige Änderungen zu erkennen. | Verbessert die Übersicht über verschiedene Umgebungen. |

| Forensik nach Vorfällen | Rekonstruiert vollständige Ereignisabfolgen nach einem Sicherheitsvorfall, von initialem Zugriff bis hin zu ausgeführten SQL-Anweisungen. | Unterstützt die Ursachenanalyse und stärkt zukünftige Abwehrmaßnahmen. |

Fazit

Die Verfolgung des Datenbank-Aktivitätsverlaufs in Google Cloud SQL ist sowohl für die Compliance als auch für die Sicherheit unerlässlich. Während native Tools einen soliden Ausgangspunkt bieten, fügt DataSunrise zentralisierte Überwachung, Echtzeitwarnungen und dynamische Maskierung hinzu, wodurch rohe Protokolle in ein leistungsstarkes Sicherheits- und Compliance-Tool verwandelt werden.

Durch die Kombination dieser Ansätze können Organisationen vollständige Transparenz über Datenbankvorgänge sicherstellen, ihre Sicherheitslage verbessern und regulatorische Anforderungen erfüllen – und das ohne übermäßigen administrativen Aufwand.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen