Google Cloud SQL Data Governance

Google Cloud SQL Data Governance ist für Organisationen, die relationale Workloads in der Cloud betreiben, zu einer Priorität geworden. Cloud SQL unterstützt PostgreSQL, MySQL und SQL Server, wobei die Verantwortung für Sicherheit und Compliance geteilt wird: Google verwaltet die Infrastruktur, während die Kunden das Audit, die Maskierung, die Erkennung und das Reporting selbst steuern müssen. Für Teams, die unter DSGVO, HIPAA oder PCI DSS arbeiten, ist eine klare Governance-Strategie nicht optional – sie ist zwingend erforderlich.

Dieser Artikel untersucht, wie Governance mit den nativen Tools von Cloud SQL und mit DataSunrise erreicht werden kann, mit Schwerpunkt auf Audit, Sicherheit und Compliance.

Governance-Schwerpunkte in Cloud SQL

Eine starke Governance erfordert die kontinuierliche Überwachung der Datenbankaktivitäten, die Verwaltung der Exposition sensibler Daten und die Abstimmung der operativen Praktiken mit den regulatorischen Anforderungen. In Cloud SQL übersetzen sich diese Prioritäten in drei praktische Bereiche:

- Auditierung von Benutzer- und Systemaktivitäten, um nachzuvollziehen, wer was getan hat.

- Schutz der Daten durch Maskierung und rollenbasierte Kontrollen.

- Erkennung sensibler Felder, sodass Richtlinien effektiv angewendet werden können.

Jeder dieser Bereiche kann mit nativer Konfiguration adressiert oder durch fortschrittliche Tools erweitert werden.

Native Audit-Konfiguration

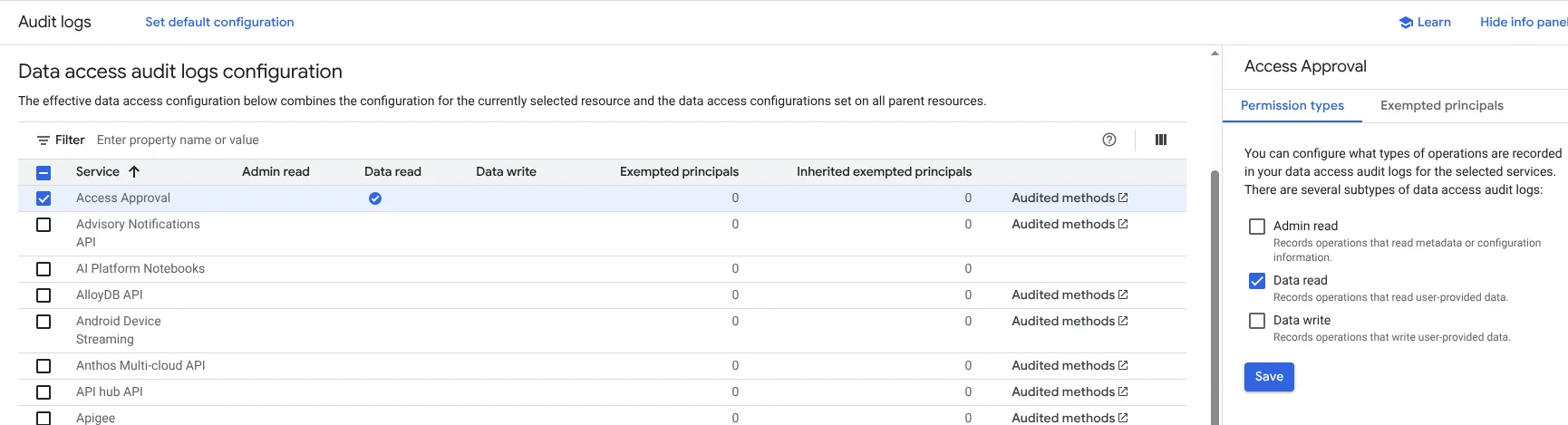

Google Cloud SQL integriert sich in Cloud Audit Logs und IAM, um administrative Aktionen zu erfassen. Für Audits auf SQL-Ebene ist eine zusätzliche Konfiguration erforderlich.

Bei PostgreSQL liefert die Erweiterung pgAudit detaillierte Aufzeichnungen von Anweisungen. Eine Beispielkonfiguration sieht wie folgt aus:

-- Aktiviere pgAudit

CREATE EXTENSION pgaudit;

-- Protokolliere Lese-, Schreib- und Rollenaktivitäten

ALTER SYSTEM SET pgaudit.log = 'read, write, role';

-- Konfiguration neu laden

SELECT pg_reload_conf();

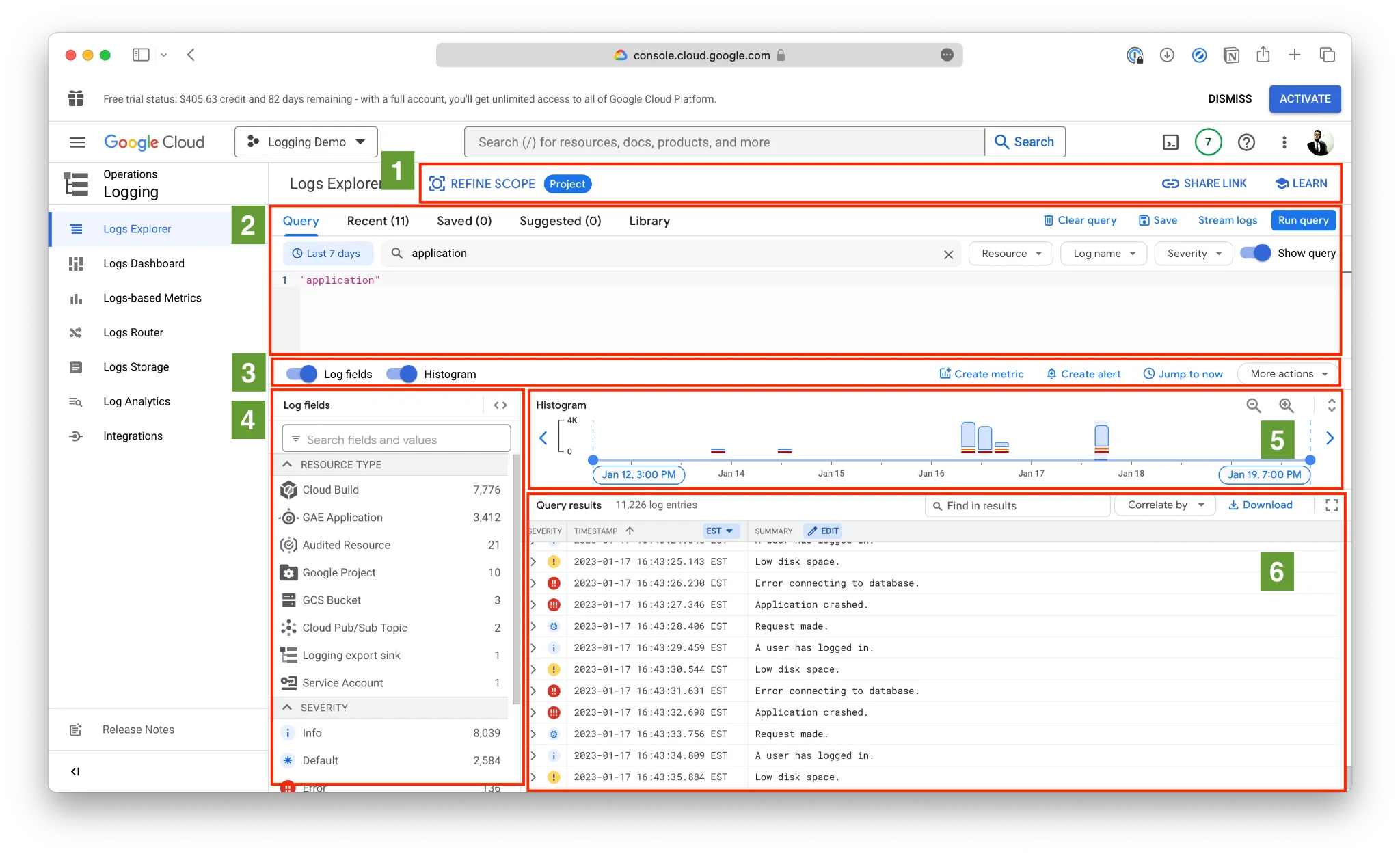

Die resultierenden Protokolle können in Cloud Logging oder BigQuery exportiert werden, um für Aufbewahrung und Analyse genutzt zu werden.

Für MySQL unterstützt Cloud SQL das Aktivieren des general_log-Flags, um Aktivitäten aufzuzeichnen. Administratoren können dann die Tabelle mysql.general_log für Benutzeraktivitäten abfragen:

SELECT event_time, user_host, argument

FROM mysql.general_log

WHERE command_type = 'Query'

LIMIT 20;

Obwohl diese Protokolle Transparenz bieten, sind sie über verschiedene Instanzen fragmentiert und verfügen nicht über integrierte Tools zur Korrelation, was die Einhaltung von Compliance in großem Maßstab erschwert.

Erkennung und Maskierung

Cloud SQL enthält keine automatisierte Datenerkennung. Teams verlassen sich oft auf Schema-Überprüfungen oder manuelle Scans, um personenbezogene oder finanzielle Daten zu identifizieren. Diese Einschränkung kann Compliance-Projekte verzögern, insbesondere in Umgebungen mit vielen Datenbanken.

Auch die Maskierung ist nativ eingeschränkt. Entwickler können Ansichten oder gespeicherte Prozeduren erstellen, um sensible Felder zu verbergen. Beispielsweise könnte eine SQL Server-Instanz nur die letzten vier Ziffern einer Kartennummer anzeigen:

CREATE VIEW masked_cards AS

SELECT

CONCAT('XXXX-XXXX-XXXX-', RIGHT(card_number, 4)) AS card_display,

customer_id

FROM payments;

Dieser Ansatz erfordert jedoch Änderungen am Schema und wendet die gleiche Maskierung für alle Benutzer an, ohne den Kontext oder die Rolle zu berücksichtigen.

DataSunrise für Governance

DataSunrise verbessert die Governance in Cloud SQL, ohne das Datenbankdesign zu verändern. Es fungiert als Proxy, der Abfragen in Echtzeit abfängt.

Die Audit-Funktionen bieten zentralisierte, manipulationssichere Audit-Trails über alle Instanzen hinweg. Im Gegensatz zu den nativen Protokollen können Audit-Regeln erstellt werden, um spezifische Abfragetypen oder sensible Felder zu erfassen, und die Ergebnisse können direkt an SIEM-Plattformen gesendet werden.

Für sensible Daten verbirgt dynamische Datenmaskierung Werte abhängig von der Benutzerrolle oder dem Sitzungs-Kontext, sodass ein Entwickler maskierte Informationen sieht, während ein Compliance-Beauftragter vollständigen Zugriff erhält.

Schließlich durchsucht Data Discovery automatisch Cloud SQL-Schemata nach PII und regulierten Feldern und erstellt ein Inventar, welches sowohl in die Maskierung als auch in Audit-Richtlinien einfließt.

Sicherheit und Compliance

Während Cloud SQL Zugriffskontrolle über IAM und Netzwerksicherheit bietet, erfordern Bedrohungen wie Injektion oder Missbrauch tiefere Abwehrmaßnahmen. DataSunrise setzt Verhaltensanalysen und rollenbasierte Zugriffskontrolle ein, um Anomalien wie Massenexporte oder wiederholte Anmeldefehler zu erkennen.

Für die Einhaltung von Compliance-Richtlinien automatiert der DataSunrise Compliance Manager die Berichterstattung gemäß Rahmenwerken wie SOX, PCI DSS und HIPAA. Anstatt Protokolle manuell zu korrelieren, können Teams mit minimalem Aufwand auditsichere Nachweise generieren.

Native Audit versus DataSunrise Audit

Native Audit-Funktionen von Cloud SQL sind wertvoll, bieten jedoch nur eine Sicht auf Instanzebene. Sie helfen dabei, die Frage „Wer hat welche Abfrage ausgeführt?“ zu beantworten, erfordern jedoch eine manuelle Einrichtung und den Export für Compliance-Berichte.

Im Vergleich dazu zentralisiert DataSunrise das Audit über Plattformen hinweg, erzwingt granulare Regeln und liefert Berichte, die direkt den Compliance-Kontrollen zugeordnet werden können. Dieser Unterschied verlagert die Governance von einer reaktiven Protokollsammlung hin zu einer proaktiven Richtlinienumsetzung.

Geschäftlicher Mehrwert der Governance

Die Implementierung einer strukturierten Google Cloud SQL Data Governance verbessert die Widerstandsfähigkeit gegen Sicherheitsbedrohungen, reduziert regulatorische Risiken und stärkt das Vertrauen der Kunden. Die Kombination aus nativen Protokollen und DataSunrise-Funktionen bietet sowohl Breite als auch Tiefe: Cloud SQL liefert die grundlegenden Aufzeichnungen, während DataSunrise diese in umsetzbare, konforme Governance verwandelt.

Fazit

Google Cloud SQL bietet die Werkzeuge, um mit der Governance zu beginnen – Protokollierung, IAM und Überwachung – lässt jedoch Lücken bei der Erkennung, Maskierung und Compliance-Berichterstattung. Die Erweiterung der nativen Funktionen mit DataSunrise ermöglicht ein einheitliches Governance-Framework, das sicherstellt, dass sensible Daten sicher, auditierbar und konform mit globalen Standards bleiben.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen