Google Cloud SQL-Audit-Trail

Einleitung

Ein Google Cloud SQL-Audit-Trail ist ein Datenbankprotokoll wichtiger Ereignisse wie Anmeldungen, Datenabfragen und Schemaänderungen.

Wenn SQL Server in Google Cloud SQL ausgeführt wird, können Administratoren die nativen Prüfungsfunktionen von Microsoft mit der sicheren Infrastruktur von Google Cloud kombinieren. Dies ermöglicht eine detaillierte Verfolgung der Datenbankaktivitäten und bietet gleichzeitig den Vorteil verwalteter Backups, hoher Verfügbarkeit und Netzwerksicherheitsfunktionen.

Dieser Leitfaden erklärt, wie ein nativer Google Cloud SQL-Audit-Trail für SQL Server 2022 konfiguriert wird und zeigt, wie DataSunrise diese Funktionen durch Echtzeitanalyse, granulare Steuerung und compliance-orientierte Berichterstattung erweitern kann.

Native Auditierung in SQL Server auf Google Cloud SQL

SQL Server enthält SQL Server Audit, eine Funktion, die Prüfungsdatensätze in eine Datei oder in das Anwendungsprotokoll schreibt. In einer Google Cloud SQL-Umgebung können diese Dateien auf der lokalen Instanz gespeichert und anschließend zur Aufbewahrung und Analyse in den Cloud Storage exportiert werden.

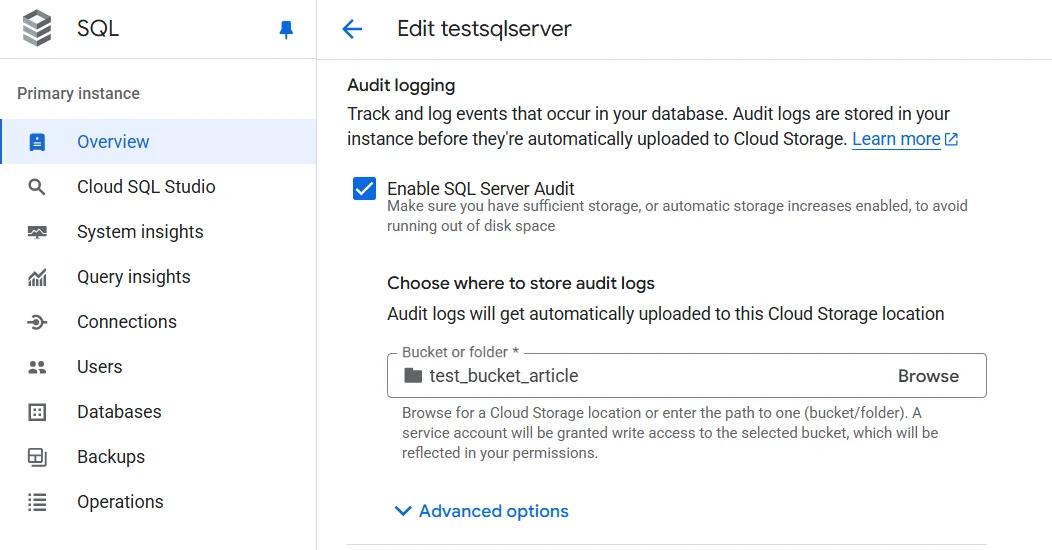

Erstellung eines Server-Audits

Ein Server-Audit legt das Ziel und die grundlegende Konfiguration für die Erfassung von Audit-Daten fest. In Google Cloud SQL für SQL Server speichert die Option TO FILE Ereignisse lokal, die Sie anschließend zur Langzeitspeicherung und Analyse in den Cloud Storage exportieren können.

CREATE SERVER AUDIT GCloudAudit

TO FILE (FILEPATH = '/var/opt/mssql/audit', MAXSIZE = 10 MB);

ALTER SERVER AUDIT GCloudAudit WITH (STATE = ON);

Die erste Anweisung erstellt das Audit und legt den Dateipfad sowie die maximale Größe pro Datei fest. Die zweite Anweisung aktiviert das Audit, sodass es sofort mit der Aufzeichnung von Ereignissen beginnt.

Audit-Spezifikation auf Serverebene

Eine Audit-Spezifikation auf Serverebene bestimmt, welche übergeordneten Ereignisse erfasst werden sollen, wie z. B. Anmeldeversuche oder Konfigurationsänderungen. Dieses Beispiel protokolliert alle fehlgeschlagenen Anmeldeversuche im zuvor erstellten Audit.

CREATE SERVER AUDIT SPECIFICATION AuditLoginFailures

FOR SERVER AUDIT GCloudAudit

ADD (FAILED_LOGIN_GROUP)

WITH (STATE = ON);

Hierbei ist FAILED_LOGIN_GROUP eine vordefinierte Audit-Aktionsgruppe, die fehlgeschlagene Authentifizierungsversuche protokolliert – nützlich zur Erkennung von Brute-Force-Angriffen oder unautorisierten Zugriffsversuchen.

Audit-Spezifikation auf Datenbankebene

Eine Audit-Spezifikation auf Datenbankebene konzentriert sich auf Ereignisse, die innerhalb einer bestimmten Datenbank stattfinden, wie Lese- und Schreibvorgänge oder Schemaänderungen.

CREATE DATABASE AUDIT SPECIFICATION AuditTransactions

FOR SERVER AUDIT GCloudAudit

ADD (SELECT ON dbo.transactions BY public)

WITH (STATE = ON);

In diesem Beispiel werden alle SELECT-Anweisungen, die auf die Tabelle transactions durch öffentliche Benutzer abzielen, protokolliert. Dies ist hilfreich, um den Zugriff auf sensible Daten zu überwachen oder die Einhaltung von Datenschutzrichtlinien zu überprüfen.

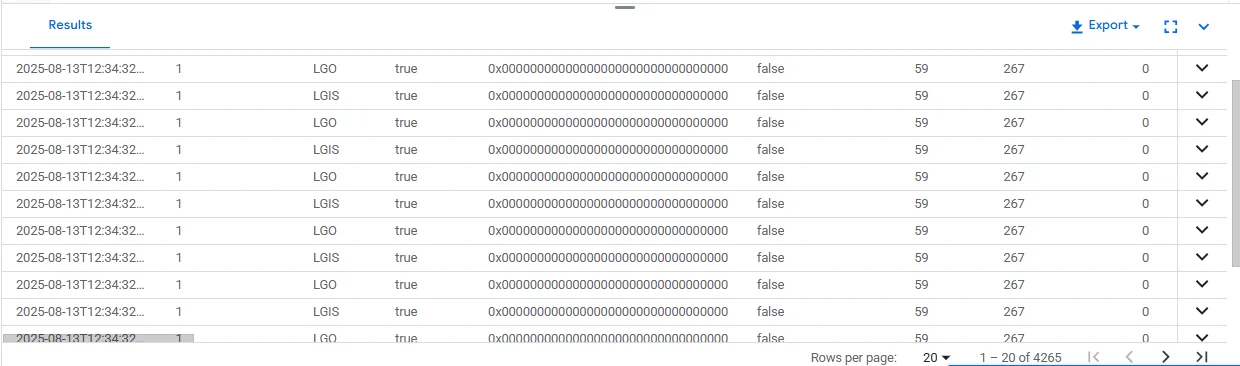

Überprüfung der Audit-Daten

Sobald Ereignisse erfasst wurden, können Sie die Audit-Protokolle direkt über SQL Server abfragen.

SELECT *

FROM sys.fn_get_audit_file('/var/opt/mssql/audit/*.sqlaudit', NULL, NULL);

Diese Funktion liest alle .sqlaudit-Dateien aus dem angegebenen Pfad und gibt deren Inhalt in tabellarischer Form zurück. Sie können diese Ausgabe filtern, verknüpfen oder exportieren, um sie mit Tools wie BigQuery oder einer SIEM-Plattform weiter zu analysieren.

Verwendung von Views und Prozeduren für zielgerichtete Audits

Während SQL Server Audit definierte Ereignisse verfolgt, können Sie es durch benutzerdefinierte Views und gespeicherte Prozeduren ergänzen, um geschäftsspezifische Aktivitäten zu protokollieren.

CREATE VIEW RecentLogins AS

SELECT TOP 100 client_id, login_time, ip_address

FROM logins

ORDER BY login_time DESC;

CREATE PROCEDURE LogTransaction

@client_id INT, @amount DECIMAL(10,2), @type VARCHAR(20)

AS

BEGIN

INSERT INTO transactions (client_id, amount, transaction_type)

VALUES (@client_id, @amount, @type);

END

Die View RecentLogins ruft schnell die neuesten Anmeldeereignisse ab, während die Prozedur LogTransaction neue Transaktionen mit integriertem Audit-Zweck einfügt, wodurch eine konsistente Verfolgung neben den nativen Audits gewährleistet wird.

Wo die native Auditierung an ihre Grenzen stößt

| Einschränkung | Auswirkung |

|---|---|

| Keine native Echtzeitwarnung | Sicherheitsteams müssen Protokolle manuell überprüfen, was die Reaktionszeit auf Bedrohungen verzögert |

| Keine eingebaute Datenmaskierung in den Audit-Ausgaben | Sensible Daten können im Klartext erscheinen, was das Compliance-Risiko erhöht |

| Begrenzte Korrelation über Instanzen hinweg | Es ist schwieriger, die Aktionen eines Benutzers über mehrere SQL Server-Datenbanken hinweg nachzuvollziehen |

| Minimale visuelle Analysen | Fehlende Dashboards und interaktive Filtermöglichkeiten erschweren schnelle Untersuchungen |

| Manuelle Protokollüberprüfung | Zeitaufwendig, um aussagekräftige Erkenntnisse zu filtern und zu extrahieren |

Erweiterung des Audit-Trails mit DataSunrise

Obwohl SQL Server Audit eine zuverlässige Basis bietet, wurde es nicht für eine schnelle Vorfallreaktion oder die Überwachung mehrerer Instanzen entwickelt. Hier kommt DataSunrise ins Spiel – es erweitert den Audit-Trail mit Echtzeitüberwachung, granularen Audit-Regeln und dynamischer Datenmaskierung.

Mit DataSunrise werden Google Cloud SQL-Audit-Daten sofort nutzbar:

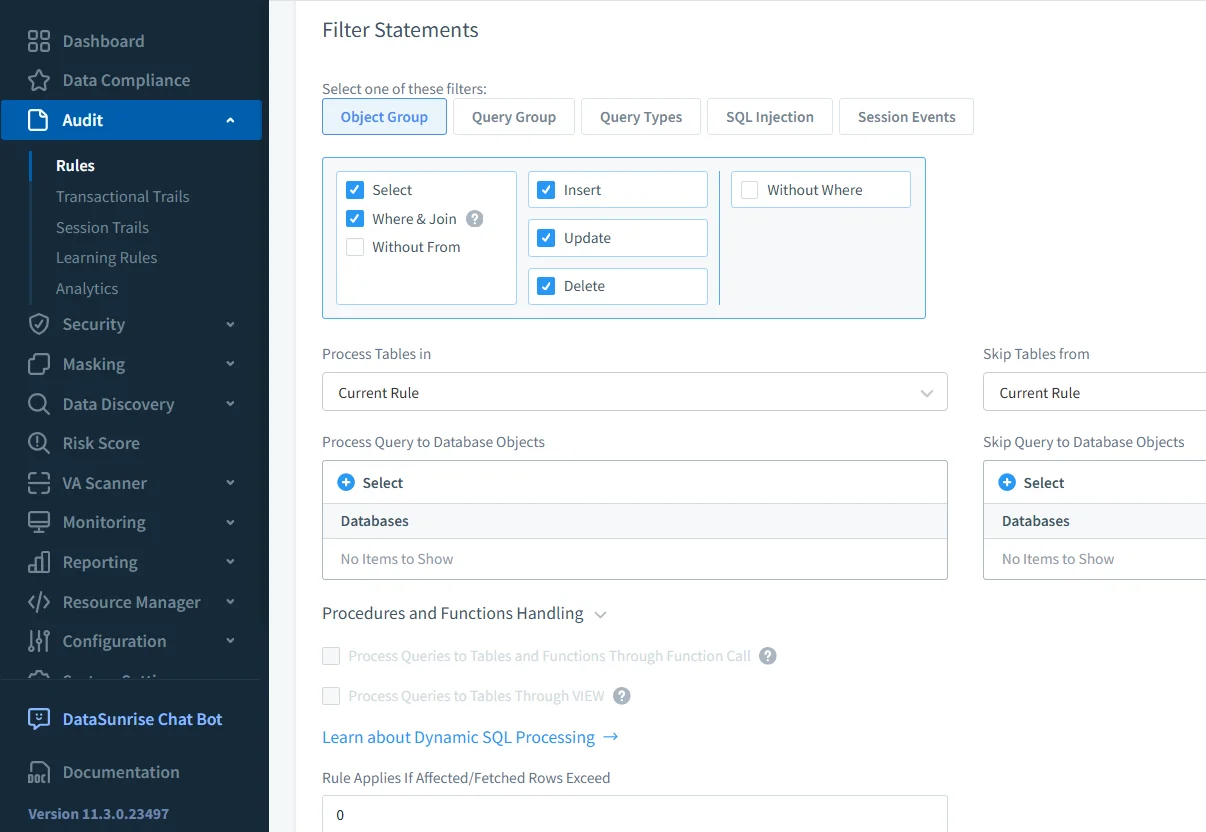

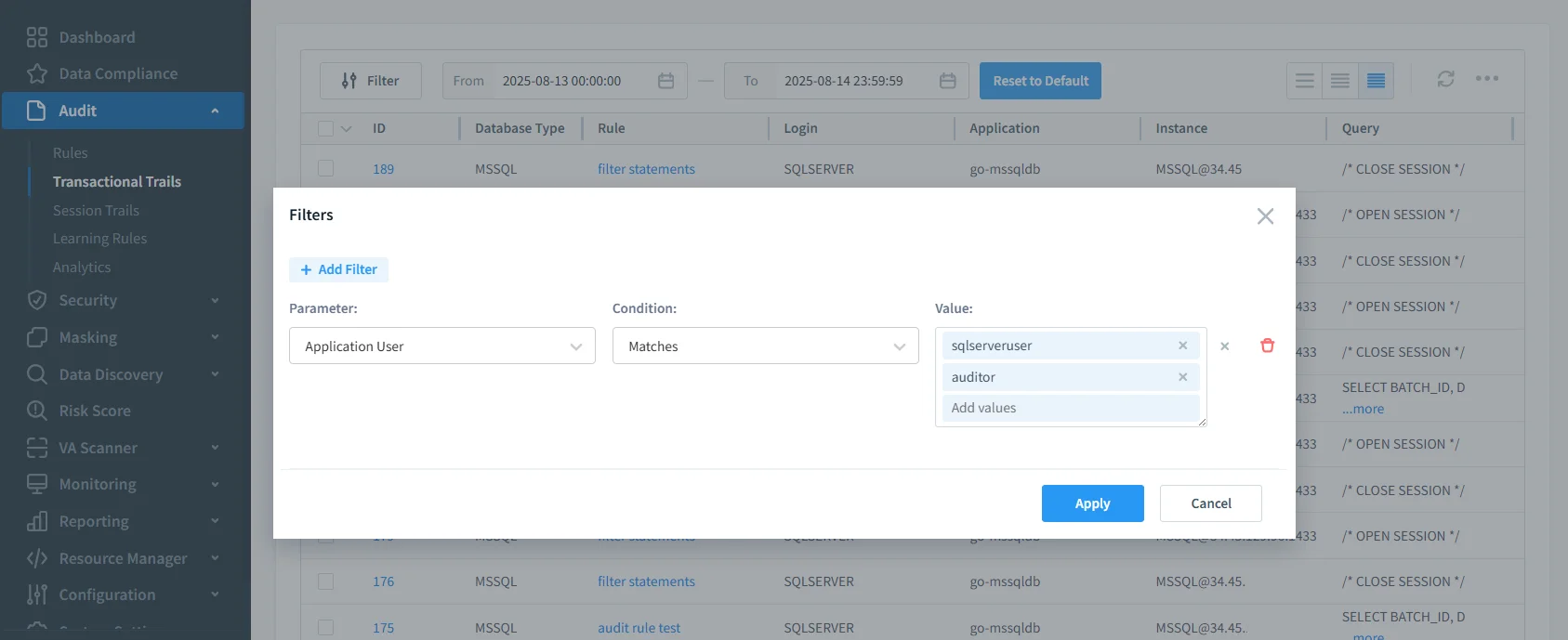

- Granulare Audit-Regeln — Nur das verfolgen, was zählt: bestimmte Tabellen, Abfragetypen, IP-Bereiche oder Benutzer. Dies reduziert Protokollrauschen und konzentriert sich auf sicherheitsrelevante Aktivitäten.

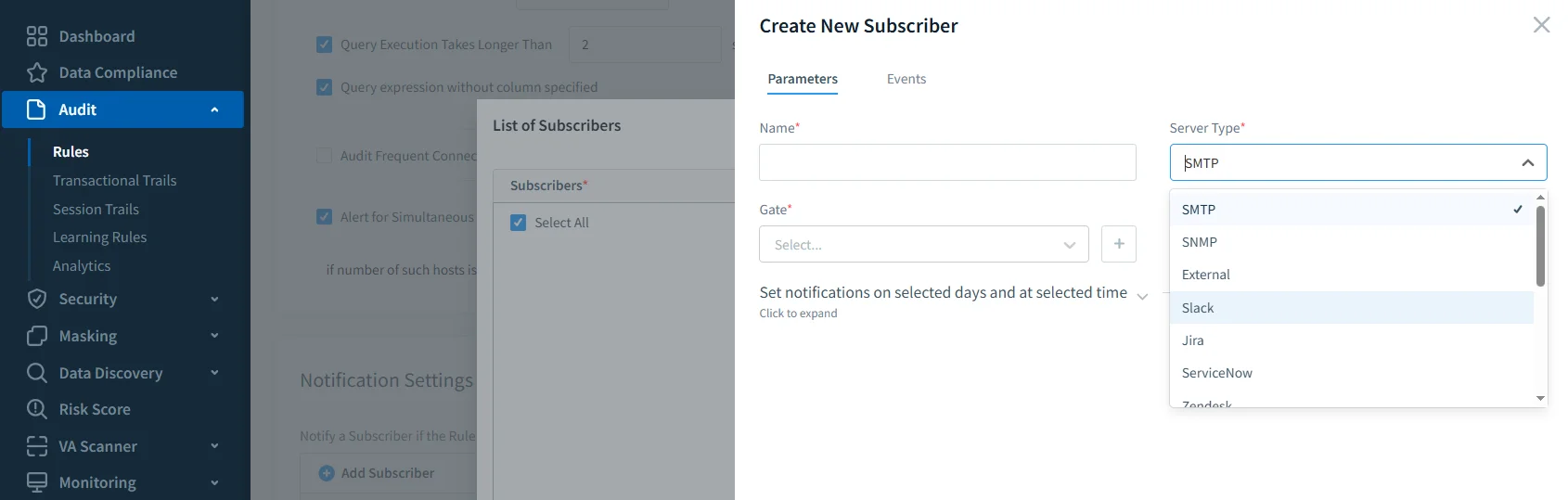

- Echtzeitwarnungen — Verdächtige Anmeldeversuche oder unerwartete Abfragemuster können sofortige Benachrichtigungen an Ihr SOC-Team auslösen.

- Dynamische Datenmaskierung — Sensible Felder wie PII, PHI oder Finanzdaten können in den Abfrageergebnissen maskiert werden, sodass nur autorisierte Rollen die tatsächlichen Werte sehen.

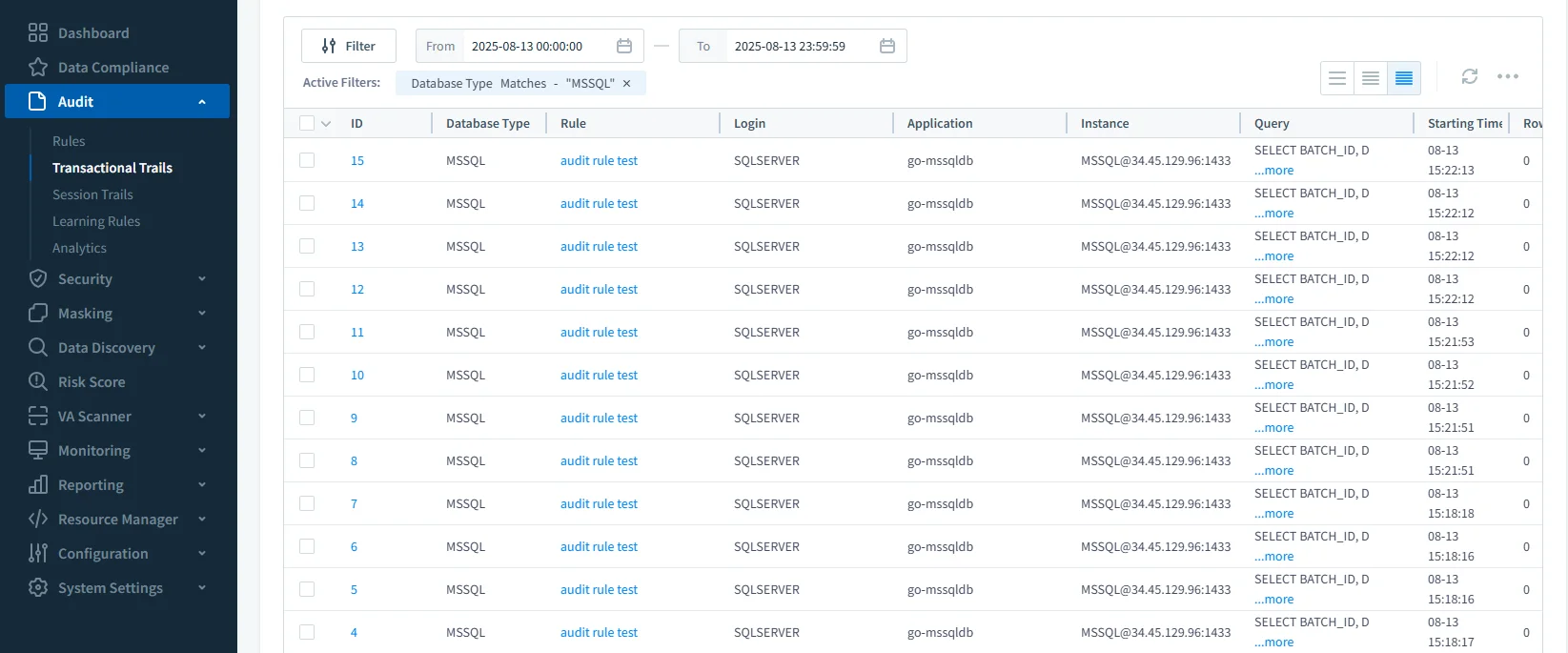

- Zentralisierte Multi-Datenbank-Ansicht — Überprüfen Sie Audit-Trails aller überwachten Datenbanken in einer einzigen Oberfläche, mit Filter- und Korrelationswerkzeugen.

- Automatisierte Compliance-Berichterstattung — Erstellen Sie schnell prüfungssichere Berichte für GDPR, HIPAA, PCI DSS und SOX.

In Kombination mit Screenshots der nativen Audit-Konfiguration von SQL Server und der Audit-Regelerstellungsoberfläche von DataSunrise wird der Kontrast deutlich: Die Protokolle von SQL Server sind robust, aber statisch, während DataSunrise eine dynamische, richtlinienbasierte Sicherheitsebene bietet.

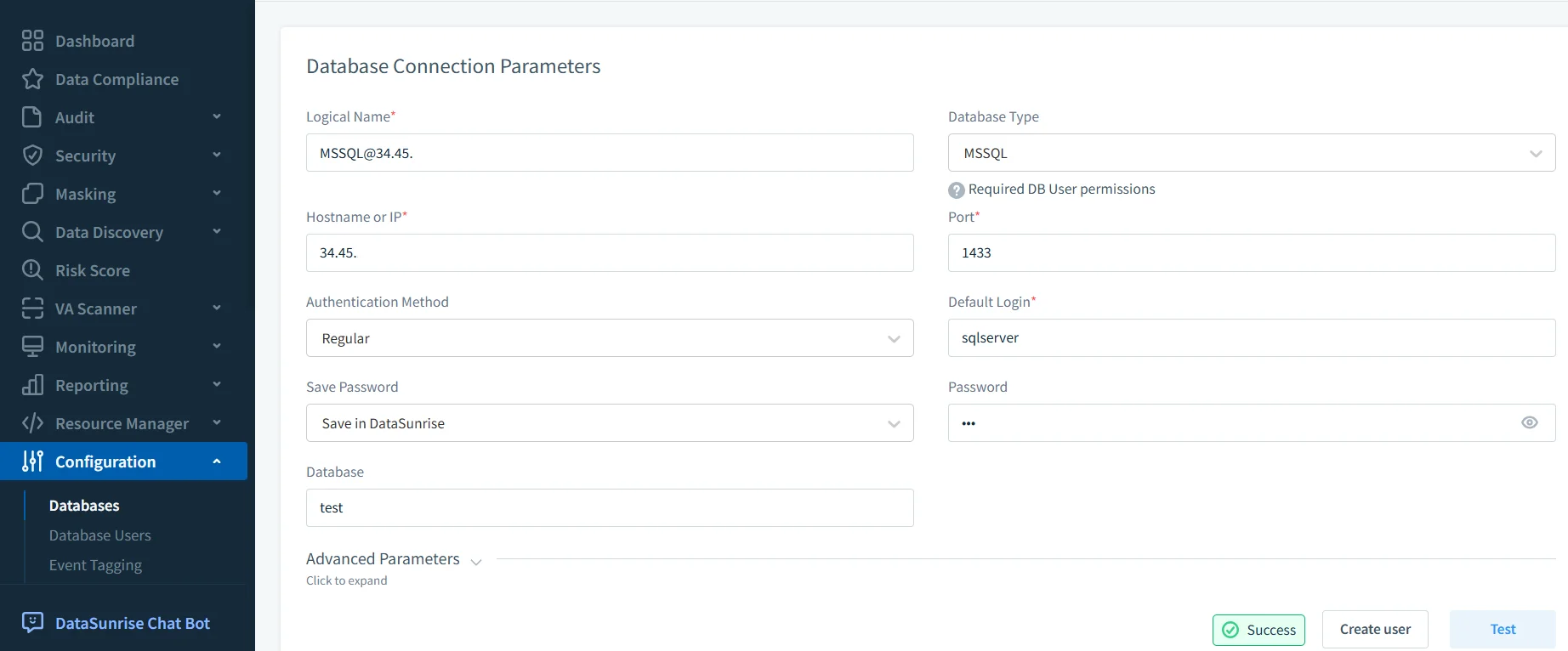

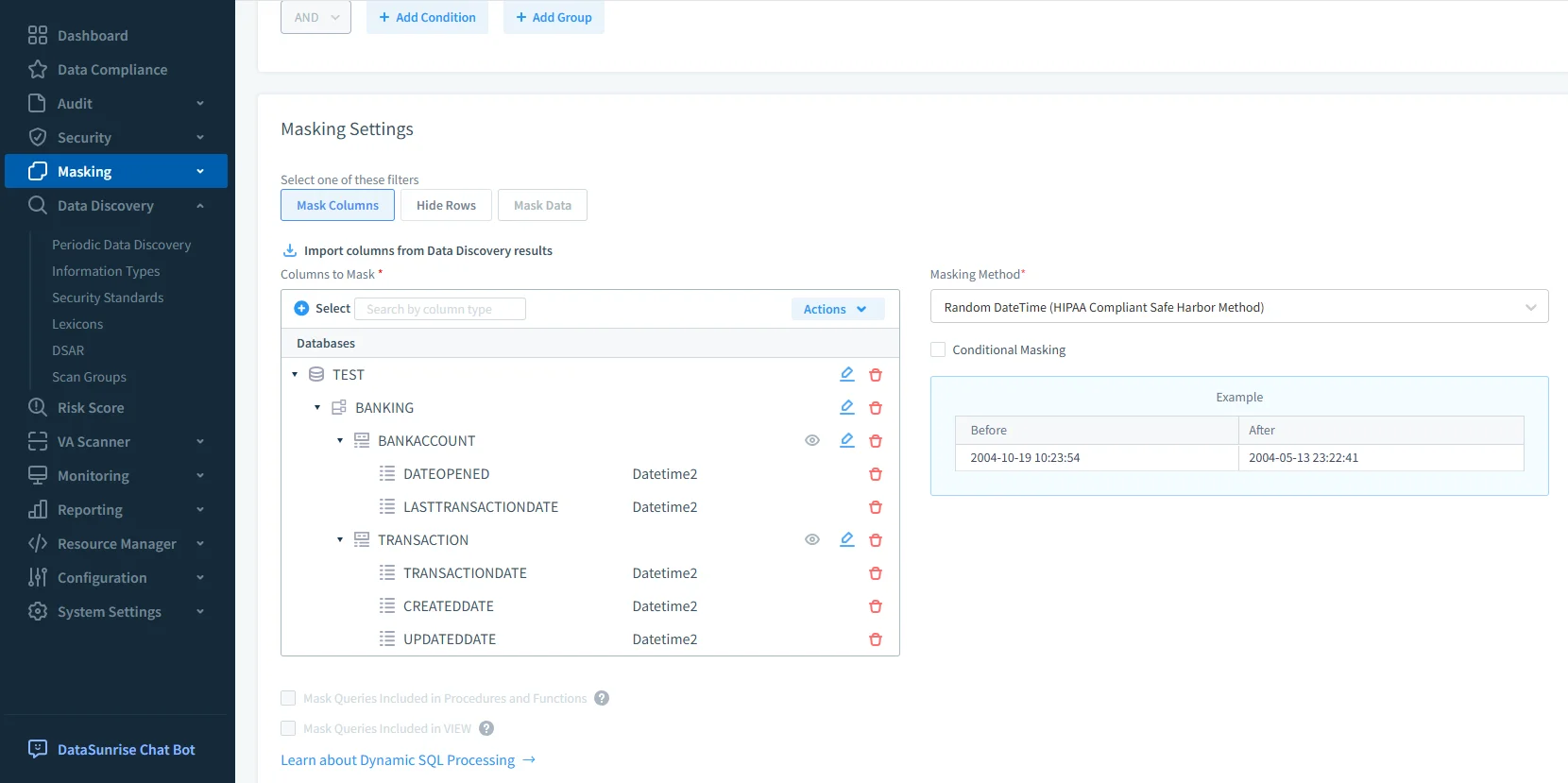

Beispiel: Einrichtung einer Audit-Regel in DataSunrise

- Datenbank verbinden — Fügen Sie die Google Cloud SQL-Instanz im DataSunrise-Dashboard hinzu.

- Erstellen einer Audit-Regel — Wählen Sie eine Zieltabelle (z. B.

transactions) und wählen Sie die Ereignistypen (SELECT, UPDATE, DELETE, INSERT) aus.

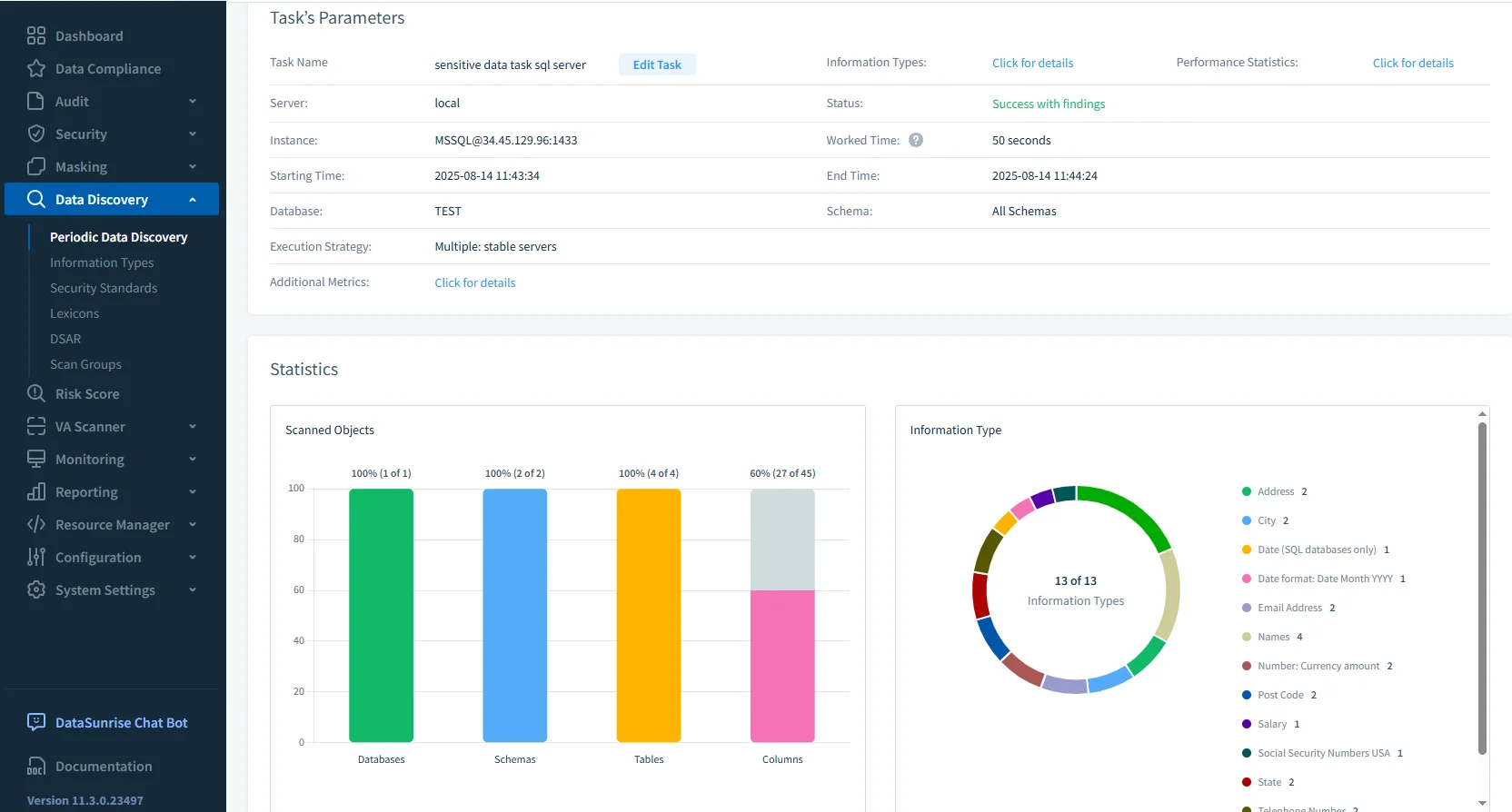

Erkennung und Maskierung sensitiver Daten

Die integrierte Data-Discovery-Funktion in DataSunrise durchsucht Ihre Datenbank, um personenbezogene Daten (PII), geschützte Gesundheitsinformationen (PHI) und andere regulierte Datentypen zu identifizieren. Sie klassifiziert automatisch Spalten, die sensible Inhalte wie Namen, Adressen, Kreditkartennummern oder medizinische Daten enthalten, und hilft Ihnen zu verstehen, wo sich kritische Daten befinden.

Sobald diese Daten ermittelt sind, können Sie dynamische Datenmaskierungsregeln anwenden, um sie in Echtzeit zu schützen. Maskierungsrichtlinien sind rollenbasiert, was bedeutet, dass autorisierte Benutzer weiterhin die vollständigen Werte sehen, während unautorisierte Benutzer maskierte oder verschleierte Daten sehen – beispielsweise ********@example.com anstelle einer tatsächlichen E-Mail-Adresse.

Dieser Ansatz stellt sicher, dass sensible Informationen niemals in unmaskierter Form die Datenbank für unbefugte Benutzer verlassen, was das Risiko einer versehentlichen Offenlegung oder interner Bedrohungen verringert. Da die Maskierung auf der Abfrage-Antwort-Ebene erfolgt, müssen die zugrunde liegenden Tabellen nicht geändert oder Datensätze dupliziert werden, was es einfacher macht, konsistente Abläufe aufrechtzuerhalten und gleichzeitig die Compliance-Vorschriften einzuhalten.

Best Practices für Google Cloud SQL-Audit-Trails

- SQL Server und DataSunrise in derselben VPC belassen

- Audit-Protokolle im Cloud Storage mit Lebenszyklusregeln zur automatischen Archivierung speichern

- Verwenden Sie IAM-Rollen, um den Zugriff auf Audit-Protokolle einzuschränken

- Überprüfen Sie regelmäßig die Audit-Regeln, um sich ändernden Compliance-Anforderungen gerecht zu werden

- Integrieren Sie BigQuery oder ein SIEM-System für fortgeschrittene Trendanalysen

Fazit

Ein effektiver Google Cloud SQL-Audit-Trail für SQL Server 2022 vereint die Detailgenauigkeit des nativen SQL Server Audits mit der Flexibilität von DataSunrise. Durch die Kombination robuster Protokollierung mit Echtzeitüberwachung, Maskierung und zentraler Regelsteuerung können Sie die Compliance-Bereitschaft und Sicherheitslage verbessern, ohne Ihr Team zu überlasten.

Weitere Informationen darüber, warum Audit-Trails wichtig sind, finden Sie unter Audit Trails und entdecken Sie, wie DataSunrise Ihren Google Cloud SQL-Audit-Workflow verbessern kann.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen