Wie man IBM Netezza prüft

Die generative KI ist hungrig nach Daten, und IBM Netezza speist häufig die Modelle hinter den heutigen Chatbots und Analytik-Pipelines. Diese Bequemlichkeit bringt jedoch Risiken mit sich: Eine einzelne unkontrollierte Abfrage kann sensible Werte preisgeben, Vorschriften verletzen oder die Ausgabe eines ML-Modells verzerren. Ein Audit schließt diese Lücke, indem es aufzeigt, wer welche Datensätze berührt hat und warum – live, im Kontext und mit ausreichender Detailtiefe, um die Einhaltung nachzuweisen.

Warum Netezza genauer überwacht werden muss

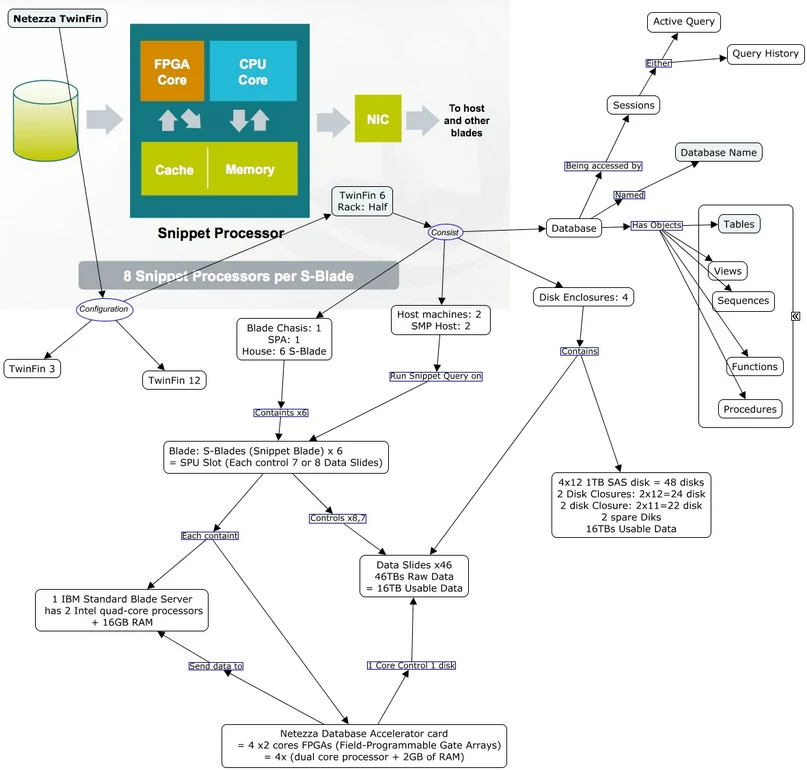

Die AMPP-Architektur von Netezza zeichnet sich durch hochleistungsfähiges SQL aus. Wenn GenAI-Jobs beginnen, Vektoren oder Feineinstellungssätze abzurufen, verzeichnet die Plattform plötzliche Ausbrüche unvorhersehbarer Anweisungen. Ohne eine solide Prüfspur ist es unmöglich, eine legitime Forschungsabfrage von einer unkontrollierten Datenerfassung zu unterscheiden. Echtzeit-Einblicke, dynamische Maskierung und Datenerkennung werden daher zu grundlegenden Sicherheitsvorkehrungen und nicht zu optionalen Extras.

Betrachten Sie einen retrieval-augmentierten Generierungsschritt, der Kundenvektoren bewertet:

SELECT customer_name, credit_score

FROM customers

WHERE purchase_history_vector <=> 'vector_representation_of_prompt'

ORDER BY similarity_score DESC

LIMIT 5;

An sich sieht die Abfrage harmlos aus, doch in den falschen Händen könnten diese Kredit-Scores PCI DSS oder GDPR verletzen. Das Erfassen des Textes, des Benutzers und der Anwendung zur Laufzeit ist die erste Verteidigungslinie.

Native Prüfoptionen

IBM Netezza stellt grundlegende Systemansichten bereit – _v_qrystat, _v_sys_event_log und das NZ Log – die die Ausführungshistorie aufzeichnen. Administratoren können diese Aufzeichnungen über nzsql weiterleiten, an Log-Server senden und Ad-hoc-Abfragen wie folgt ausführen:

SELECT usr, starttime, querytext

FROM _v_qrystat

WHERE starttime > current_date - interval '1 day';

Für eine schrittweise Einrichtung lesen Sie IBMs Audit-Konfigurationsleitfaden, der das Aktivieren der Ereignisprotokollierung und die Auswahl der Speichermedien erklärt. Eine begleitende Notiz zum Audit-Datenfluss zeigt, was geschieht, wenn der Capture-Server die Festplattengrenzen erreicht, und wie Ausfallzeiten vermieden werden können. Wenn Sie nur historische Einblicke benötigen, erfasst IBMs erweiterte Abfragehistorie Abfragepläne, Tabellenzugriffe und fehlgeschlagene Authentifizierungen.

Obwohl die eingebaute Prüfspur für rückblickende Untersuchungen nützlich ist, bietet sie nur begrenzte Filtermöglichkeiten, keine Maskierung und keine Live-Benachrichtigungen. Das Schließen dieser Lücken erfordert in der Regel den Einsatz einer dedizierten Auditing-Plattform.

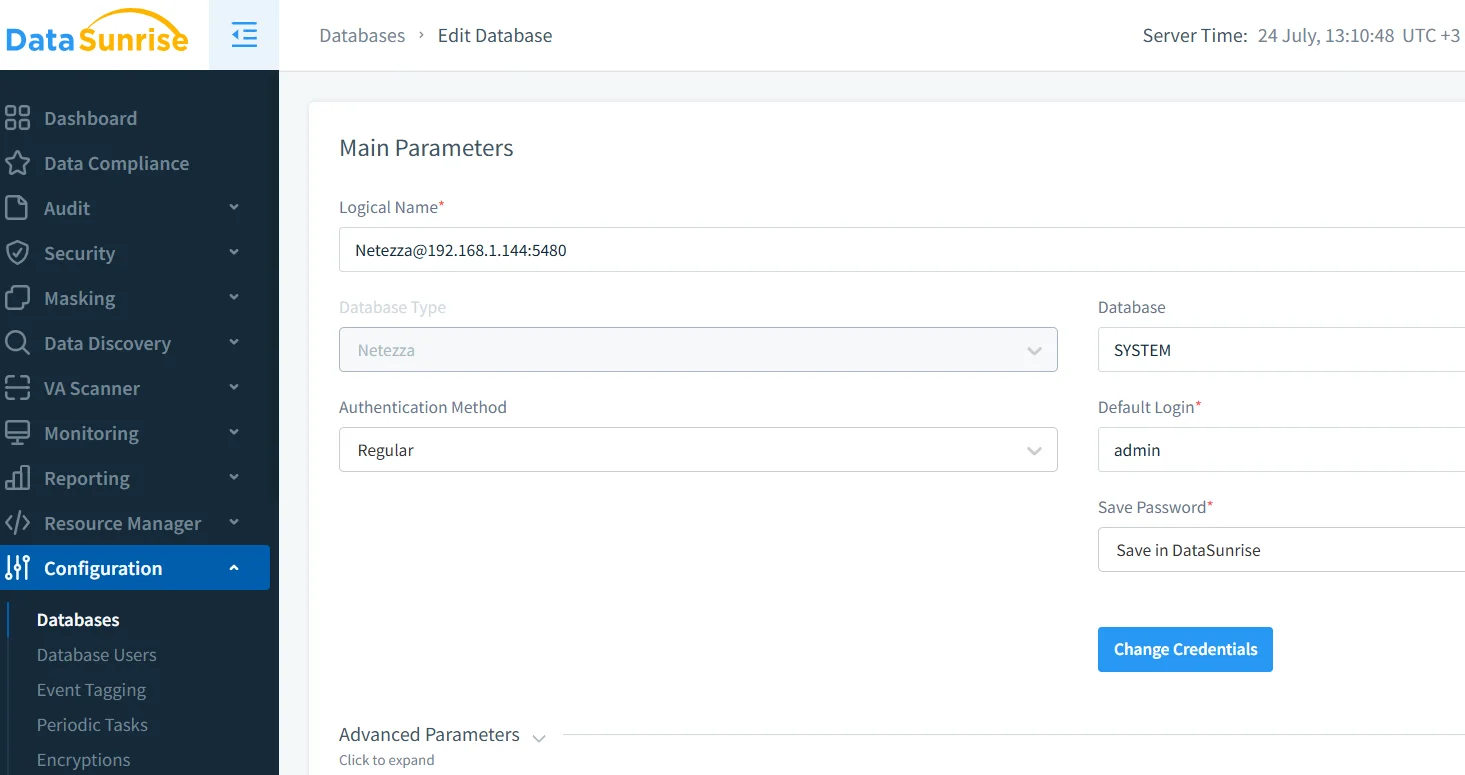

Einrichten einer Netezza-Instanz in DataSunrise

Nachdem Sie Ihren Netezza-Host auf den DataSunrise-Reverse-Proxy ausgerichtet haben, öffnen Sie den Bildschirm Konfiguration → Instanzen, geben Verbindungsdetails ein und überprüfen die Zugangsdaten. Der Proxy testet den Netzwerkpfad, erstellt ein Dienstkonto und kennzeichnet die Instanz, sodass Prüf- und Maskierungsregeln wissen, wo sie angewendet werden sollen.

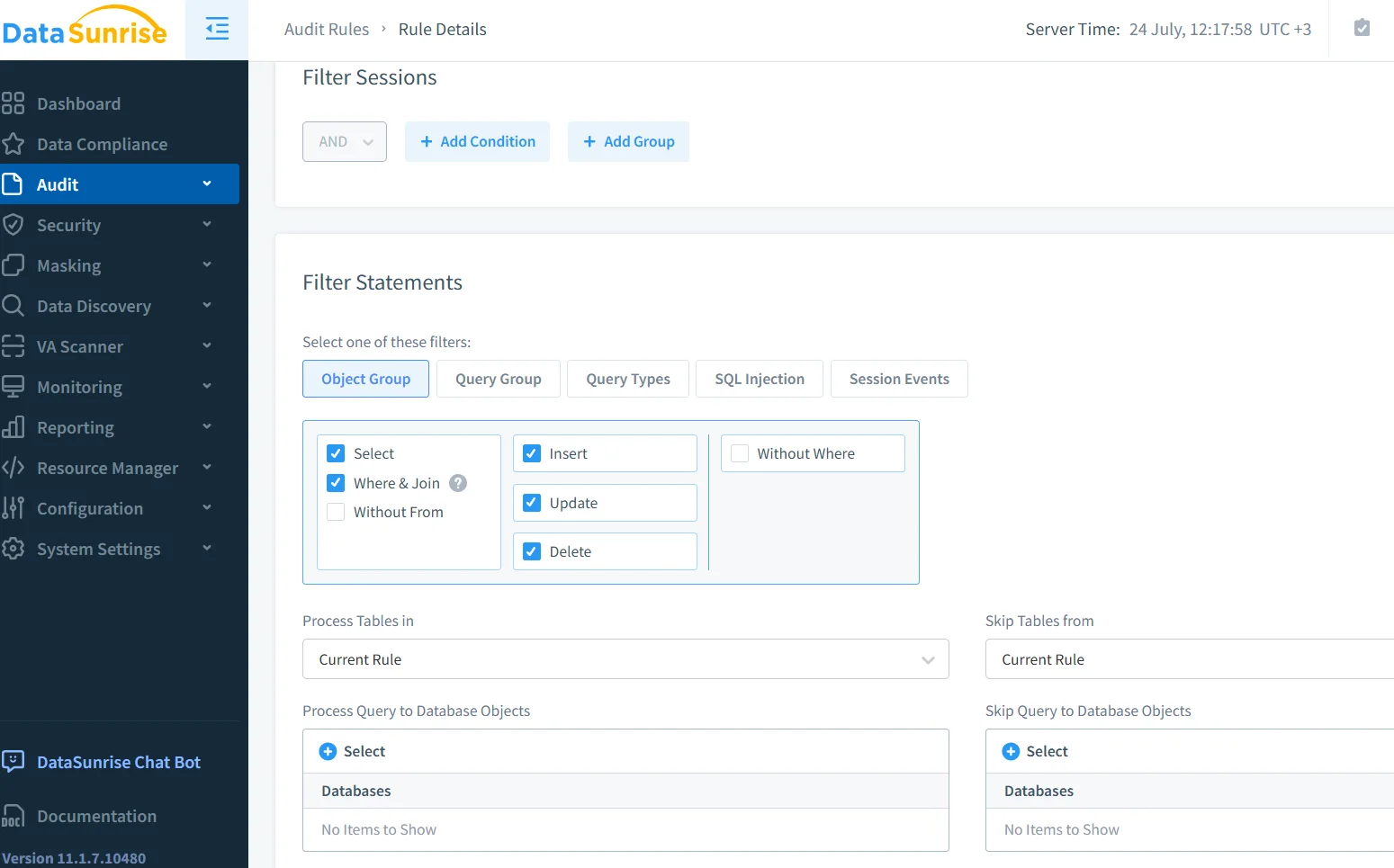

Erstellen einer Prüfregel

Im Bereich Audit → Regeln wählen Sie Regel hinzufügen und spezifizieren die Sitzungen, die für Sie von Interesse sind – vielleicht alle Aufrufe aus dem GenAI-Inferenz-Cluster – oder beschränken den Umfang auf ein einzelnes Schema. Die Oberfläche ermöglicht es Ihnen, in einem Durchgang Anweisungstypen und Objektgruppen auszuwählen, sodass SELECT, UPDATE, DELETE und INSERT jeweils dieselbe Abdeckung erhalten.

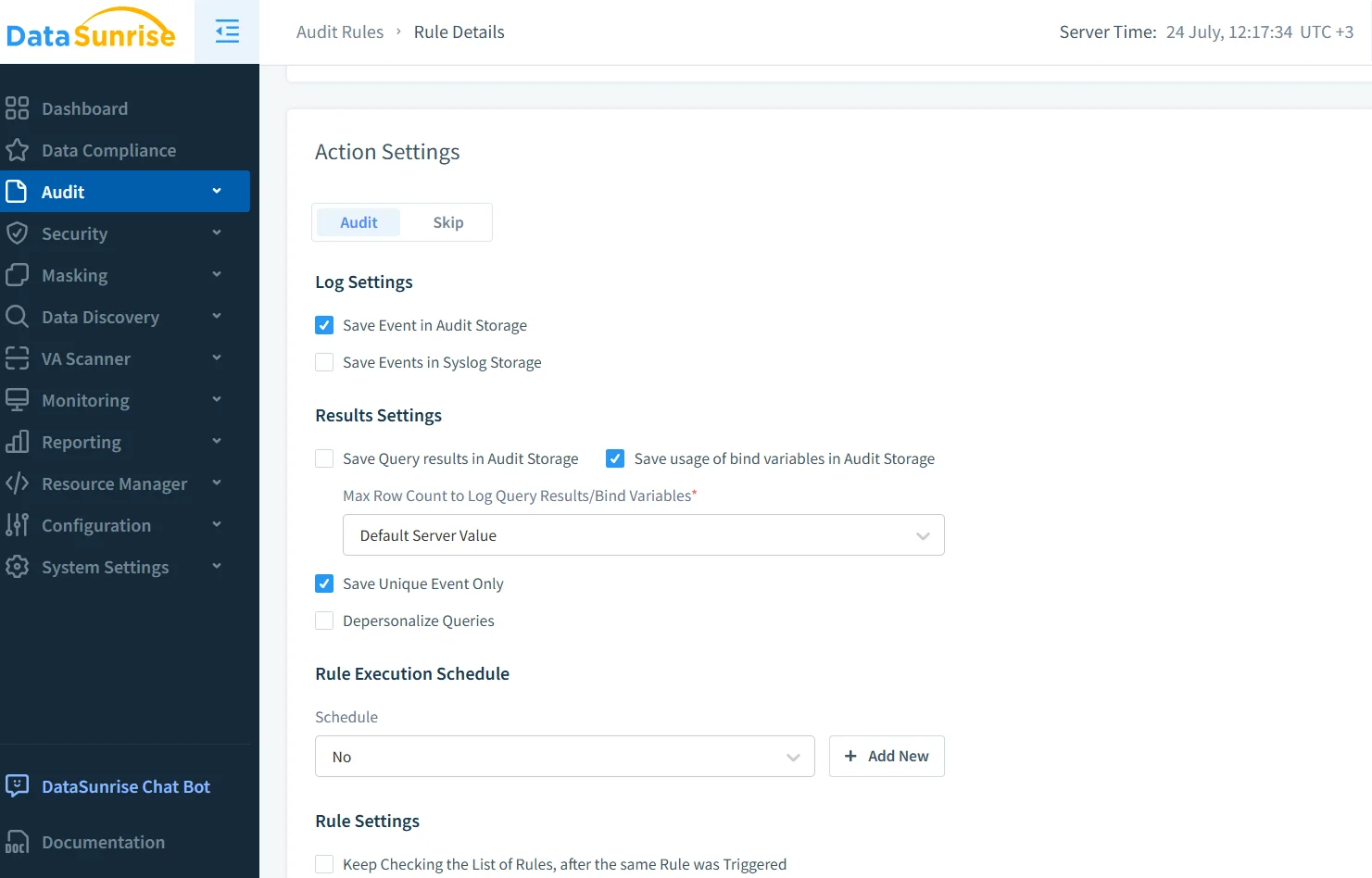

Feinabstimmung von Aktionen und Protokollen

Als Nächstes entscheiden Sie, wie detailliert das Protokoll sein soll. Viele Teams erfassen das vollständige SQL inklusive Bind-Variablen, speichern nur die ersten hundert Zeilen eines Ergebnissatzes und erlauben DataSunrise, Duplikate zusammenzuführen, damit der Festplattenspeicherverbrauch vorhersehbar bleibt. Zeitpläne können risikofreien Datenverkehr in stündliche Chargen aufteilen, während kritische Objekte in Echtzeit erfasst werden. Depersonalisierungs-Flags verschleiern PII, bevor diese den Proxy jemals verlassen.

Echtzeit-Benachrichtigungen

Da DataSunrise inline geschaltet ist, kann es sofort eine Benachrichtigung auslösen, sobald ein LLM nach Kartennummern fragt. Slack, Microsoft Teams und SIEM-Kanäle werden alle über das eingebaute Abonnentensystem eingebunden, das im Leitfaden zum Senden von Ereignissen an Teams beschrieben ist. Ein Sicherheitsanalyst erhält innerhalb von Sekunden den Kontext – Abfragetext, Benutzer-ID, Quell-IP – und kann entscheiden, ob die Anweisung in Zukunft blockiert, maskiert oder zugelassen werden soll.

Dynamische Maskierung hält Trainingssätze sauber

Vollständige Audits sind entscheidend, doch Protokolle allein verhindern nicht, dass während des Modelltrainings Datenlecks auftreten. Die dynamische Maskierung fängt Antworten ab, ersetzt sensible Spalten durch Pseudonyme oder Konstanten und leitet das bereinigte Ergebnis zurück an die Anwendung. Wenn ein Analyst später die Protokolle überprüft, sieht er immer noch die Originalwerte (natürlich zugriffsgeschützt), aber die GenAI-Pipeline niemals. Die Erklärung zur dynamischen Datenmaskierung erläutert Strategien für bedingte Offenlegung und formatbeibehaltende Substitution.

Zuerst entdecken, dann schützen

Wenn Sie nicht wissen, wo sich PII oder PHI befindet, können Sie es nicht maskieren. Der Discovery-Scan von DataSunrise durchläuft jede Tabelle, kennzeichnet Spalten nach ihrer Sensitivität und speist diese Tags direkt in Regelvorlagen ein. Das Ergebnis ist eine lebendige Karte hochriskanter Assets, die sowohl den Prüfungsumfang als auch Compliance-Berichte vereinfacht. Details finden Sie im Data Discovery Guide.

Eine compliance-orientierte Architektur

Egal, ob Sie den Anforderungen von GDPR, HIPAA, PCI DSS oder SOX gerecht werden müssen – jedes Rahmenwerk stellt letztlich ähnliche Fragen: Wer hat die Daten eingesehen, was wurde gesehen und war der Zugriff gerechtfertigt? Der Compliance-Manager von DataSunrise packt die Beweise in fertig zur Einreichung bestimmte Berichte, wodurch die Audit-Vorbereitung um Tage verkürzt wird. Mehr zu diesem Prozess finden Sie auf der SOX-Compliance-Seite.

Alles zusammenführen

Wie man IBM Netezza prüft, bleibt kein Rätsel mehr: Sammeln Sie native Protokolle für eine Basisübersicht, schalten Sie DataSunrise vor, um eine tiefgehende Inspektion durchzuführen, automatisieren Sie Benachrichtigungen, wenden Sie Maskierung an und halten Sie Discovery-Scans stets aktuell. Das Ergebnis ist eine GenAI-Plattform, die wissbegierige Datenwissenschaftler zufriedenstellt, ohne den CISO – oder die Regulierungsbehörde – zu verärgern.

Für eine Schritt‑für‑Schritt-Anleitung besuchen Sie den vollständigen Audit Guide oder vereinbaren Sie eine praktische Sitzung über die Demo-Seite.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen