Integration von LLMs in die Cybersicherheit

Da künstliche Intelligenz Unternehmensabläufe revolutioniert, integrieren Organisationen zunehmend Large Language Models in ihre Cybersicherheits-Workflows, um immer ausgefeilteren Bedrohungen entgegenzuwirken. Obwohl LLMs beispiellose Fähigkeiten zur Erkennung von Bedrohungen bieten, bringen sie komplexe Sicherheitsherausforderungen mit sich, die spezialisierte Integrationsrahmen über herkömmliche Ansätze der Cybersicherheit hinaus erfordern.

Dieser Leitfaden untersucht umfassende Strategien zur Integration von LLMs in Cybersicherheitsoperationen und beleuchtet Implementierungsmethoden, die es Organisationen ermöglichen, KI-gestützte Bedrohungserkennung zu nutzen und gleichzeitig robuste Sicherheitsstandards zu wahren.

Die hochmoderne, KI-gestützte Cybersicherheitsplattform von DataSunrise liefert eine Zero-Touch-LLM-Integration mit autonomer Bedrohungserkennung über alle wichtigen Sicherheitsinfrastrukturen hinweg. Unser kontextsensitiver Schutz integriert LLM-Fähigkeiten nahtlos mit technischen Kontrollen und bietet eine präzise, chirurgische Verwaltung von Bedrohungen zur umfassenden Verbesserung der Cybersicherheit.

Verständnis der LLM-Cybersicherheitsintegration

Large Language Models in der Cybersicherheit repräsentieren einen Paradigmenwechsel von reaktiver Bedrohungserkennung hin zu proaktiven, intelligenten Abwehrmechanismen. Diese Systeme analysieren enorme Mengen unstrukturierter Sicherheitsdaten, identifizieren ausgeklügelte Angriffsmuster und generieren in Echtzeit Bedrohungsinformationen, die herkömmliche Sicherheitsrichtlinien nicht effektiv verarbeiten können.

Die Integration von LLMs umfasst die Analyse von Bedrohungsinformationen, automatisierte Reaktionsmechanismen bei Vorfällen, Schwachstellenbewertungen und umfassende Audit-Funktionen, die speziell für KI-optimierte Sicherheitsumgebungen entwickelt wurden. Organisationen müssen die Datensicherheit gewährleisten, während sie die LLM-Fähigkeiten für eine verbesserte Bedrohungserkennung nutzen.

Kritische Anwendungsbereiche der LLM-Cybersicherheit

Intelligente Bedrohungserkennung und -analyse

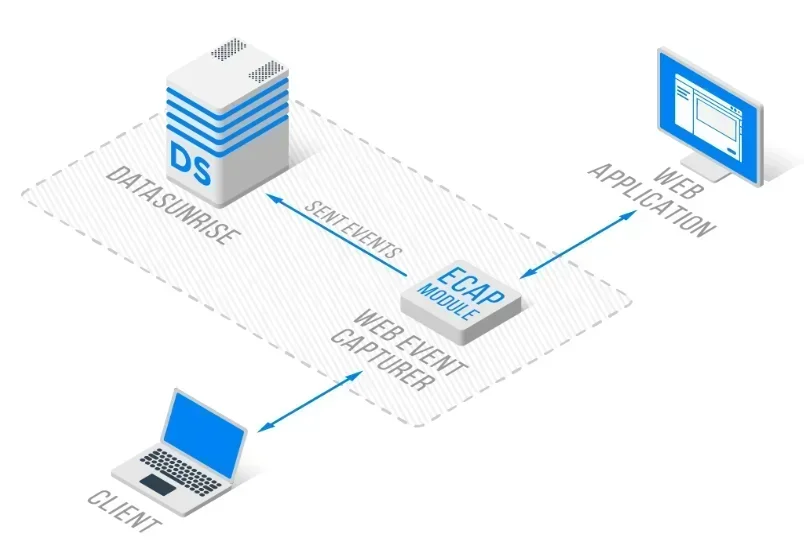

LLMs zeichnen sich durch die Analyse komplexer Bedrohungsmuster über mehrere Datenquellen hinweg aus, einschließlich Netzwerkprotokollen, E-Mail-Kommunikation und Systemverhalten. Diese Modelle identifizieren ausgefeilte Angriffsvektoren wie Advanced Persistent Threats (APTs), Zero-Day-Exploits und Social Engineering-Kampagnen, die von herkömmlichen, signaturbasierten Systemen übersehen werden – unterstützt durch Schutzmechanismen wie Reverse Proxy und umfassende Überwachungsfunktionen.

Automatisierte Vorfallsreaktion und Behebung

LLM-gestützte Systeme zur Vorfallsreaktion bieten eine sofortige Bedrohungsanalyse, automatisierte Eindämmungsstrategien und intelligente Empfehlungen zur Behebung. Organisationen müssen dabei rollenbasierte Zugriffskontrollen für LLM-gesteuerte Reaktionen implementieren, während sie umfassende Audit-Trails beibehalten und Datenaktivitätsüberwachung zur Verantwortlichkeit implementieren.

Schwachstellenbewertung und Penetrationstests

LLMs verbessern die Schwachstellenbewertung, indem sie Code-Repositorien, Netzwerkkonfigurationen und Systemarchitekturen analysieren, um potenzielle Sicherheitslücken zu identifizieren. Die Integration erfordert statisches Data Masking zum Schutz sensibler Daten und Datenbankverschlüsselung sowie Data Discovery Funktionen für einen umfassenden Sicherheitsansatz.

Beispiele für Implementierungsrahmen

Eine effektive Integration von LLMs in die Cybersicherheit erfordert praktische Umsetzungen, die die KI-Fähigkeiten mit den Sicherheitsanforderungen in Einklang bringen. Die folgenden Beispiele demonstrieren, wie Organisationen LLM-gestützte Systeme zur Bedrohungserkennung und Schwachstellenbewertung implementieren können, während sie den Datenschutz und die betriebliche Effizienz aufrechterhalten.

System zur Analyse von Bedrohungsinformationen

Dieses Implementierungsbeispiel demonstriert, wie ein LLM-gestützter Bedrohungsanalysator aufgebaut werden kann, der Sicherheitsprotokolle verarbeitet und potenzielle Bedrohungen identifiziert. Das System bereinigt sensible Daten, während es Bedrohungsindikatoren beibehält, und nutzt anschließend die Verarbeitung natürlicher Sprache, um verdächtige Muster zu erkennen und umsetzbare Erkenntnisse zu generieren.

class LLMThreatAnalyzer:

def analyze_security_logs(self, log_data):

"""Analysiere Sicherheitsprotokolle mittels LLM zur Bedrohungserkennung"""

sanitized_logs = self._sanitize_logs(log_data)

analysis_prompt = f"""

Analysiere diese Sicherheitsprotokolle auf Bedrohungen:

{sanitized_logs}

Identifiziere: verdächtige IPs, ungewöhnliche Authentifizierungen,

potenzielle Datenexfiltration, APT-Signaturen.

Gib einen Bedrohungswert (1-10) und Handlungsempfehlungen an.

"""

threat_analysis = self.llm_model.generate(analysis_prompt)

return {

'threat_score': self._extract_threat_score(threat_analysis),

'recommendations': self._extract_recommendations(threat_analysis)

}

Automatisierte Schwachstellenbewertung

Dieses Beispiel zeigt, wie LLMs den Quellcode automatisch auf Sicherheitslücken scannen können. Das System analysiert Codeausschnitte auf gängige Sicherheitsprobleme wie SQL-Injektionen und XSS-Angriffe und liefert CVSS-Werte sowie spezifische Behebungsempfehlungen an die Entwicklungsteams.

class LLMVulnerabilityScanner:

def scan_code_vulnerabilities(self, code_snippet):

"""Scanne Code mittels LLM auf Sicherheitslücken"""

vulnerability_prompt = f"""

Analysiere diesen Code auf Schwachstellen:

{code_snippet}

Überprüfe auf: SQL-Injektion, XSS, Authentifizierungsumgehung,

Eingabevalidierung, Pufferüberlauf.

Gib CVSS-Wert und Behebungsschritte an.

"""

return self.llm_model.generate(vulnerability_prompt)

Best Practices für die Implementierung

Für Organisationen:

- Schrittweise Integration: Implementieren Sie LLM-Fähigkeiten schrittweise mit umfassender Überwachung und kontinuierlichem Datenschutz

- Menschliche Aufsicht: Beibehalten der Validierung durch Sicherheitsexperten für von LLM generierte Bewertungen

- Datenverwaltung: Implementieren Sie strenge Protokolle zum Schutz von personenbezogenen Daten (PII) und für Datenmanagement

- Compliance-Integration: Stellen Sie sicher, dass LLM-Operationen mit regulatorischen Anforderungen und Sicherheitsstandards in Einklang stehen

Für technische Teams:

- Sicherheitsorientierte Architektur: Entwerfen Sie die Integration nach Zero-Trust-Prinzipien und mit Zugriffskontrollen

- Leistungsüberwachung: Etablieren Sie KPIs zur Wirksamkeit von LLM in der Bedrohungserkennung mit Echtzeitbenachrichtigungen

- Automatisierte Workflows: Entwickeln Sie LLM-gestützte Vorfallreaktionsverfahren und Berichtserstellung

DataSunrise: Umfassende LLM-Cybersicherheitsintegrationslösung

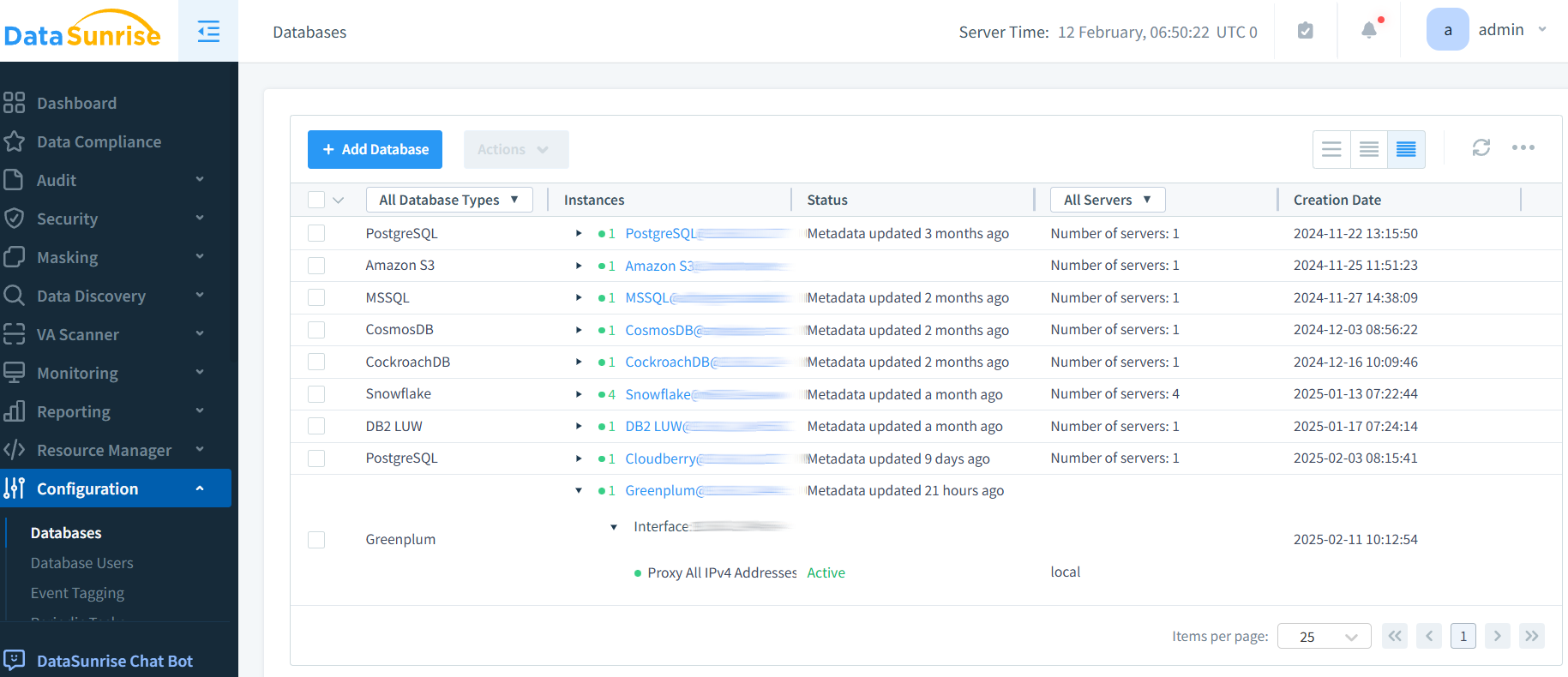

DataSunrise bietet unternehmensgerechte LLM-Integrationsmöglichkeiten, die speziell für Cybersicherheitsumgebungen entwickelt wurden. Unsere Lösung liefert KI-Compliance by Default mit maximaler Sicherheit und minimalem Risiko über alle wichtigen Sicherheitsplattformen hinweg.

Hauptmerkmale:

- Echtzeit-LLM-Sicherheitsüberwachung: Zero-Touch-KI-Überwachung mit umfassenden Audit-Logs

- Fortschrittliche Bedrohungserkennung: ML-gestützte Erkennung verdächtigen Verhaltens mit kontextsensitivem Schutz

- Dynamischer Datenschutz: Chirurgisch präzises Data Masking für sensible Sicherheitsdaten

- Plattformübergreifende Abdeckung: Einheitliche Sicherheitsüberwachung über über 50 unterstützte Plattformen

- Automatisierung der Compliance: Automatisierte Compliance-Berichterstattung für Cybersicherheitsrahmenwerke

Die flexiblen Bereitstellungsmodi von DataSunrise unterstützen On-Premise-, Cloud- und hybride Sicherheitsarchitekturen mit nahtloser LLM-Integration. Organisationen erzielen eine signifikante Verbesserung der Genauigkeit bei der Bedrohungserkennung und eine deutliche Verringerung der Reaktionszeiten bei Vorfällen.

Regulatorische Compliance-Überlegungen

Die Integration von LLMs in die Cybersicherheit muss umfassende regulatorische Anforderungen berücksichtigen:

- Datenschutz: Einhaltung von GDPR und CCPA bei der Verarbeitung von Sicherheitsdaten

- Industriestandards: Ausrichtung an SOC 2, ISO 27001 und dem NIST Cybersecurity Framework

- Branchenspezifisch: Gesundheitswesen (HIPAA), Finanzdienstleistungen (PCI DSS)

- KI-Governance: Neue KI-Vorschriften, die Transparenz bei automatisierten Sicherheitsentscheidungen fordern

Fazit: Transformation der Cybersicherheit durch intelligente Integration

Die Integration von LLMs in die Cybersicherheit stellt einen fundamentalen Fortschritt in den Bereichen Bedrohungserkennung und -reaktion dar. Organisationen, die umfassende Integrationsstrategien für LLMs implementieren, positionieren sich besser, um ausgeklügelte Cyberbedrohungen zu begegnen und gleichzeitig robuste Sicherheitsstandards sowie regulatorische Compliance zu wahren.

Eine effektive Integration von LLMs in die Cybersicherheit erfordert ein ausgewogenes Verhältnis zwischen KI-Fähigkeiten und menschlicher Aufsicht, sodass automatisierte Systeme die Sicherheitsexpertise unterstützen, anstatt sie zu ersetzen. Da Cyberbedrohungen immer ausgeklügelter werden, bieten LLM-gestützte Abwehrmechanismen die nötige Intelligenz und Geschwindigkeit zum effektiven Schutz.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen