KI für die Bedrohungsjagd

Während künstliche Intelligenz die Cybersicherheit neu gestaltet, nutzen 67% der Organisationen mittlerweile KI, um ihre Verteidigungsstrategien zu stärken. Dennoch haben die meisten SOC-Teams immer noch Schwierigkeiten, mit der Flut von Alarmen und den komplexen Angriffsketten Schritt zu halten, die sich schneller entwickeln, als es veraltete Systeme erlauben.

Dieser Leitfaden untersucht KI für die Bedrohungsjagd und erklärt, wie maschinelles Lernen die Echtzeiterkennung und Reaktion in modernen SOC-Umgebungen transformiert.

DataSunrises fortschrittliche KI/ML-Sicherheitsplattform liefert Zero-Touch-Sicherheitsorchestrierung mit autonomer Bedrohungserkennung, kontextsensitivem Schutz und chirurgischer Präzision über mehr als 50 unterstützte Plattformen hinweg.

Verständnis der KI-gesteuerten Bedrohungsjagd

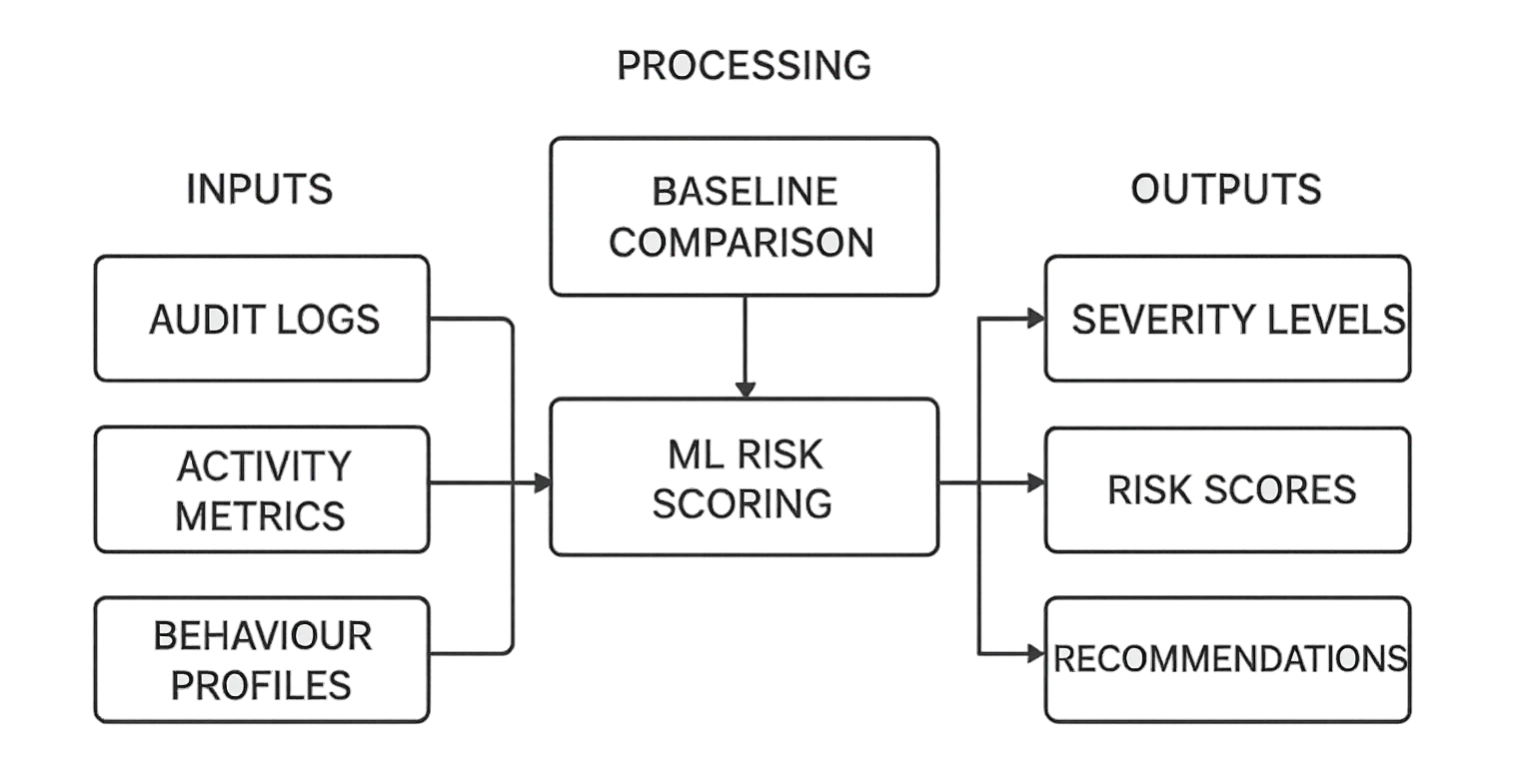

Die KI-gesteuerte Bedrohungsjagd nutzt Modelle des maschinellen Lernens, um Anomalien und verdächtiges Verhalten zu identifizieren, die traditionelle SIEM-Regeln möglicherweise übersehen. Im Gegensatz zu statischen, signaturbasierten Systemen lernen KI-Modelle kontinuierlich aus Live-Daten aus der Datenbankaktivitätsüberwachung, passen sich neuen Taktiken an und minimieren Fehlalarme.

Traditionelle Werkzeuge stützen sich auf von Menschen definierte Schwellenwerte, während DataSunrises Werkzeuge des maschinellen Lernens Muster autonom über Audit-Trails, rollenbasierte Zugriffskontrollen und Datenbank-Firewalls hinweg korrelieren. Dies liefert Echtzeit-Kontext, sodass Bedrohungen mit maximaler Genauigkeit und minimalem Rauschen erkannt werden.

Kritische KI-Bedrohungsvektoren in SOC-Umgebungen

KI bringt Präzision – führt aber auch zu neuen Angriffsflächen. SOC-Teams müssen auf diese kritischen Vektoren achten:

- Model Poisoning: Angreifer manipulieren Trainingsdaten, um die Entscheidungsfindung der KI zu korrumpieren. DataSunrise begegnet diesem Problem durch kontinuierlichen Datenschutz und Audit-Logs.

- Adversarial Evasion: Subtile Eingabeänderungen täuschen Klassifikatoren. Durch die Kombination von Filterung mit Verhaltensanalysen deckt DataSunrise diese Anomalien auf, bevor Schaden entsteht.

- Datenexfiltration via APIs: Unbefugte Zugriffspfade führen zum Leck sensibler Daten. DataSunrise erzwingt Zugriffskontrollen und dynamisches Datenmasking, um eine ungewollte Exposition zu verhindern.

- Angriffe auf die Privilegieneskalation: Kompromittierte Konten erlangen unbefugt Administratorrechte. Mit der Durchsetzung des Prinzips der minimalen Rechte und Echtzeit-Benachrichtigungen hält DataSunrise Eskalationsversuche in Schach.

Jede Ebene integriert sich nahtlos in DataSunrises Sicherheitsrichtlinien-Framework und liefert „Maximale Sicherheit, Minimales Risiko.“

Implementierung von KI für die Bedrohungsjagd

Effektive KI-Bedrohungsjagd erfordert Modelle, die Verhaltensgrundlagen verstehen und Abweichungen autonom kennzeichnen können. DataSunrises ML-gestützte Analysatoren demonstrieren dies anhand adaptiver Risikobewertungen.

Beispiel: KI-Bedrohungserkennungs-Engine

class AIThreatEngine:

"""

Template-konformer Detektor, der eine DS-ähnliche Signalfusion widerspiegelt.

Eingaben werden aus Audit Trail, Aktivitätsüberwachung/-historie,

RBAC, Firewall und Data Discovery Kontexten zusammengeführt.

"""

def __init__(self, z_thr: float = 2.5):

# einfache Baseline-Schrauben pro Entität (Stellvertreter für UBA-Profile)

self.z_thr = z_thr

def analyze(self, ev: dict) -> dict:

"""

Beispiel für ev:

{

"user":"svc_app", "role":"report_reader",

"action":"SELECT", "object":"customer.ssn",

"is_sensitive": True, # aus Data Discovery Tags

"rule_matches": ["high_risk_read"], # Treffer in den Audit-Regeln

"firewall_blocked": False, # Ereignis der Datenbank-Firewall

"qps_z": 3.1, # Abweichung gegenüber der bessergemessenen Basis pro Benutzer

"err_z": 0.4, # Fehler gegenüber der Basis

"peer_dev": 2.2 # Abweichung in der Peer-Gruppe

}

"""

# Kern-Anomalie-Score (z-Scores + Peer-Abweichung)

score = max(ev.get("qps_z", 0), ev.get("err_z", 0), ev.get("peer_dev", 0))

# Kontextuelle Verstärker (Richtlinien-Korrelation)

if ev.get("is_sensitive"):

score += 0.7

if ev.get("rule_matches"):

score += 0.8

if ev.get("firewall_blocked"):

score += 1.0

if ev.get("role") == "report_reader" and ev.get("action") not in ("SELECT",):

score += 0.5 # minimal-privilegierte Erinnerung

sev = "LOW"

if score >= self.z_thr + 1.0:

sev = "HIGH"

elif score >= self.z_thr:

sev = "MEDIUM"

return {

"threat_detected": sev != "LOW",

"risk_score": round(score, 2),

"severity": sev,

"explanations": {

"baseline_signals": ["qps_z", "err_z", "peer_dev"],

"policy_context": ["is_sensitive", "rule_matches", "firewall_blocked"]

},

"recommendations": [

"Audit Trail öffnen und mit übereinstimmenden Audit-Regeln korrelieren.",

"Dynamisches Maskieren auf sensiblen Objekten aktivieren/verifizieren.",

"RBAC/minimale Rechte überprüfen und bei Bedarf verschärfen.",

"Slack-/SIEM-Benachrichtigungen für HIGH-Ereignisse abonnieren; Bericht generieren."

],

}

Dieses Beispiel veranschaulicht, wie DataSunrises KI-Bedrohungs-Engine Anomalie-Metriken mit kontextuellen Sicherheitsdaten zusammenführt. Es kombiniert Benutzerverhaltensgrundlagen, Peer-Gruppen-Abweichungen und Richtliniensignale aus Audit Trails, Aktivitätsverlauf, rollenbasierten Zugriffskontrollen und Datenbank-Firewall-Ereignissen. Durch das Gewichtung jedes Signals erzeugt die Engine adaptive Risikobewertungen und priorisiert Alarme für sensible oder richtlinienwidrige Aktionen – wodurch die KI-Erkennung in einen einheitlichen, umsetzbaren Verteidigungs-Workflow innerhalb von DataSunrise verwandelt wird.

Best Practices bei der Implementierung

Für Organisationen:

- Einrichtung von KI-Governance-Frameworks: Definieren Sie Rollen, Auditszyklen und Sicherheitsrichtlinien. DataSunrise vereinfacht die Governance durch zentralisierte Dashboards.

- Zero-Trust-Prinzipien übernehmen: Kombinieren Sie rollenbasierte Zugriffskontrollen mit der Verschlüsselung der Datenbank.

- Dauerhafte Überwachung nutzen: Integrieren Sie die Datenbankaktivitätsüberwachung und Benutzerverhaltensanalysen.

- Sicherstellen der Compliance-Bereitschaft: Nutzen Sie DataSunrises Compliance Manager für die automatisierte Validierung von DSGVO, HIPAA und PCI DSS.

Für technische Teams:

- Bedrohungsdaten korrelieren: Speisen Sie SOC-Telemetrie in DataSunrises Audit Trails und Data Discovery Module für eine einheitliche Analyse ein.

- Antwort-Workflows automatisieren: Konfigurieren Sie Echtzeit-Benachrichtigungen und Berichterstellung.

- ML-Pipelines absichern: Erzwingen Sie Reverse-Proxy- und Datenbank-Firewall-Regeln gegen adversarische Datenströme.

- Bedrohungsinformationen integrieren: Nutzen Sie Werkzeuge der Schwachstellenbewertung für eine proaktive Risikobewertung.

DataSunrise: Umfassende KI/ML-Szenario-Sicherheitslösung

DataSunrises KI/ML-Sicherheitsplattform ist für „KI-Compliance by Default“ konzipiert und kombiniert ML-gestützte Analysen mit autonomer Bedrohungskorrelation für einen Rundum-Schutz in hybriden Infrastrukturen.

Hauptmerkmale:

- ML-gestützte Bedrohungskorrelation: Echtzeit-Mustererkennung über die Datenbankaktivitätsüberwachung.

- Kontext-sensitive Zugriffskontrollen: Dynamische Richtlinienumsetzung mittels rollenbasierter Zugriffskontrolle (RBAC).

- Autonomes Datenmasking: Adaptives, dynamisches Datenmasking für sensible Datensätze.

- Plattformübergreifende Orchestrierung: Unterstützung von über 40 Datenspeicherplattformen.

- Echtzeit-Compliance-Auditing: Kontinuierliche Validierung mit Audit-Logs und Compliance-Vorschriften.

DataSunrise integriert sich nahtlos in unternehmensweite SIEM- und SOAR-Systeme und gibt SOC-Teams Sichtbarkeit, Kontrolle und Automatisierung über ein einheitliches Interface.

Fazit: Heben Sie Ihr SOC mit KI-gesteuerter Präzision auf ein neues Niveau

Die KI-basierte Bedrohungsjagd markiert die nächste Evolutionsstufe in den Sicherheitsoperationen. Durch die Verschmelzung von autonomem maschinellen Lernen mit kontextsensitiven Analysen können Organisationen von einer reaktiven zu einer prädiktiven Verteidigung übergehen.

DataSunrises Zero-Touch-Sicherheitsorchestrierung befähigt SOCs, Bedrohungen mit chirurgischer Präzision und KI-Compliance by Default zu erkennen, zu korrelieren und zu neutralisieren.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen