Generative KI für Bedrohungsinformationen

Einleitung

Cyberbedrohungen entwickeln sich schneller, als traditionelle Sicherheitsinformationssysteme interpretieren und reagieren können. Von Phishing-Kits bis hin zu Angriffen auf die Lieferkette wächst die moderne Angriffsfläche täglich.

Generative KI für Bedrohungsinformationen ändert dieses Paradigma – durch die Einführung von Echtzeitmustererzeugung, automatisierter Korrelation und prädiktiver Modellierung, die Verteidigern dabei helfen, mehreren Schritten voraus zu sein.

Anstatt darauf zu warten, dass Analysten fragmentierte Bedrohungsfeeds manuell interpretieren, können KI-Modelle in Sekundenschnelle Indikatoren synthetisieren, Zusammenhänge kartieren und aufkommende Bedrohungen prognostizieren.

Plattformen wie DataSunrise ergänzen diese Intelligenz mit autonomem Compliance-Management, kontinuierlicher Datenüberwachung und Zero-Touch-Schutz in unternehmensweiten Datenökosystemen.

1. Verständnis der Generativen KI für Bedrohungsinformationen

Traditionelle Workflows zur Bedrohungsaufklärung stützen sich darauf, dass menschliche Analysten Indikatoren eines Kompromisses (IoCs) wie IP-Adressen, Dateihashes und Angriffssignaturen korrelieren.

Obwohl diese Ansätze effektiv sind, werden sie durch menschliche Kapazitäten und Datensilos eingeschränkt. Generative KI verbessert diese Prozesse mit selbstlernenden Architekturen, die in der Lage sind, kontextbezogenes Denken und Mustersimulation durchzuführen.

Gemäß MITRE ATT&CK folgen die meisten Cyberangriffe erkennbaren Mustern – aber ihre Variationen sind endlos. Generative Modelle, die mit umfangreichen Telemetriedaten trainiert wurden, können synthetische Angriffsszenarien erstellen und helfen Verteidigern, neue Taktiken vorherzusehen, noch bevor sie in der Realität auftreten.

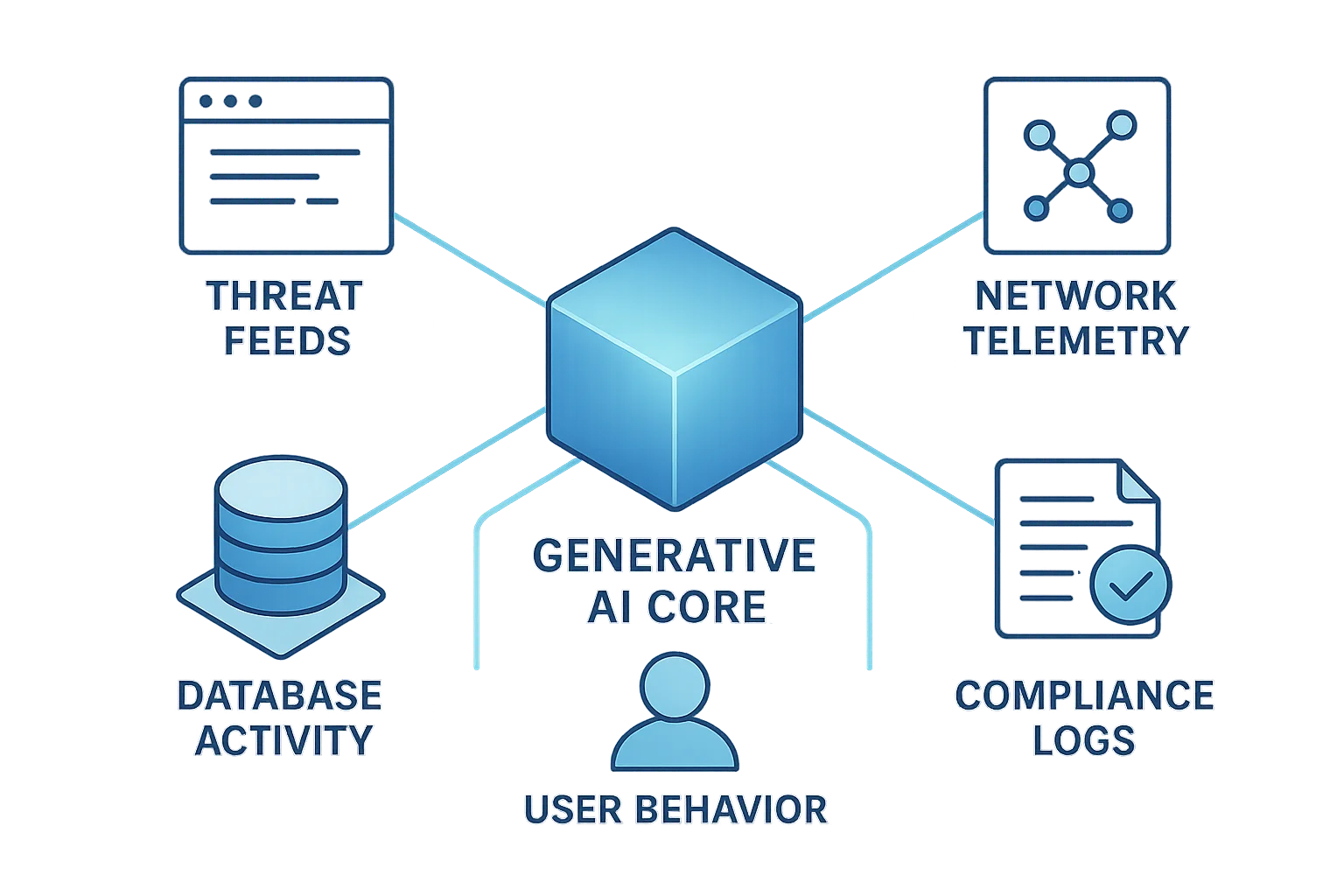

Durch die Kombination von Large Language Models (LLMs) mit Machine Learning Audit Rules können Generative-KI-Systeme:

- Tausende roher Alarme in kohärente Erzählungen zusammenfassen.

- Verborgene Korrelationen zwischen Datenbankaktivitätsprotokollen, Nutzerverhalten und Netzwerkdatenströmen erkennen.

- Automatisierte Risikoeinschätzungen erzeugen, die mit den Rahmenwerken von NIST, ISO 27001 und SOC 2 übereinstimmen.

Das Ergebnis ist ein adaptives Intelligenz-Ökosystem, das die Genauigkeit verbessert und gleichzeitig die Reaktionslatenz sowie die Ermüdung der Analysten reduziert.

2. Wie Generative KI für Bedrohungsinformationen die Erkennung verbessert

Im Gegensatz zu herkömmlichen regelbasierten Detektoren erkennen generative Modelle nicht nur Bedrohungen – sie nehmen sie auch an.

Sie lernen das gegnerische Verhalten aus historischen Vorfällen, generieren Variationen bekannter Exploits und antizipieren unbekannte Eindringpfade.

In Kombination mit Datenbankaktivitätsüberwachung und Verhaltensanalysen können diese Modelle mehrstufige Angriffskampagnen visualisieren und isolierte Ereignisse zu einer einheitlichen Bedrohungserzählung verknüpfen.

Beispiel: Generative Simulation für Bedrohungsprognosen

from random import choice

angriffsmuster = ["phishing", "ransomware", "credential_stuffing", "lieferkette", "cloud_key_exfiltration"]

def simuliere_bedrohung():

bedrohung = choice(angriffsmuster)

print(f"Simuliere {bedrohung}-Angriffsszenario...")

return {

"bedrohung": bedrohung,

"maßnahme": f"Automatisierte Abschwächung für {bedrohung} über adaptive Regel-Engine bereitstellen"

}

simuliere_bedrohung()

Diese schlanke Simulation veranschaulicht, wie KI potenzielle Angriffsstrategien automatisch erkunden kann.

In Kombination mit Überwachungs- und Maskierungsebenen bilden diese generierten Erkenntnisse die Grundlage für proaktive Abwehrmaßnahmen und fein abgestimmte Sicherheitskontrollen.

Für weitere Informationen siehe Microsofts Security Copilot, welches generative Logik nutzt, um groß angelegte Unternehmensbedrohungen in Echtzeit zu analysieren.

3. Generative KI und Datenverwaltung

Generative KI gedeiht durch Daten – doch dieselben Daten können sensible oder regulierte Informationen enthalten.

Ohne angemessene Verwaltung besteht das Risiko, dass Modelle persönliche Details, Geschäftsgeheimnisse oder compliance-relevante Aufzeichnungen unabsichtlich preisgeben.

Effektive Datenverwaltung bietet die strukturellen Sicherheitsmaßnahmen, die sicherstellen, dass KI-gestützte Intelligenz verantwortungsbewusst und ethisch arbeitet:

- Datenklassifizierung: PII, PHI und proprietäre Assets identifizieren und kennzeichnen, bevor das Modell trainiert wird.

- Datenminimierung: Das Training auf nur die notwendigen Informationen beschränken und irrelevante, sensible Inhalte ausschließen.

- Zugriffskontrollen: Strikte RBAC und attributbasierte Regeln anwenden, um zu steuern, wer KI-Ausgaben und Datensätze einsehen kann.

- Kontinuierliche Überprüfung: Unveränderliche Protokolle aller KI-Modell-Interaktionen und automatisierter Entscheidungen führen.

- Regulatorische Ausrichtung: KI-Workflows an Datenschutzrahmen wie DSGVO, HIPAA und PCI DSS anpassen, um globale Compliance sicherzustellen.

Eine starke Verwaltung verwandelt Rohdaten in vertrauenswürdige Intelligenz.

Sie stellt sicher, dass KI-gesteuerte Sicherheitsanalysen umsetzbar bleiben, ohne ethische oder regulatorische Grenzen zu überschreiten.

4. Von der Erkennung zur Prognose: Die Evolution der Bedrohungsaufklärung

Die wahre Stärke von Generative KI für Bedrohungsinformationen liegt in ihrer prädiktiven Fähigkeit.

Sie ermöglicht es Organisationen, die Entwicklung von Angreifern zu simulieren – Taktiken, Techniken und Verfahren (TTPs) vorwegzunehmen, noch bevor sie von Angreifern operationalisiert werden.

In Kombination mit Bedrohungserkennungs-Engines und kontinuierlichen Analysen der Datenaktivitätshistorie verfeinert die KI kontinuierlich ihre Basislinien und erkennt Abweichungen, die tatsächlichen Kompromittierungen vorausgehen.

Anwendungsbeispiel:

Eine Finanzinstitution korreliert Phishing-Kampagnen, anomale Logins und ungewöhnliche API-Anfragen. Die generative KI identifiziert eine neue Phishing-Strategie, die Cloud-Zugangsdaten ins Visier nimmt, und löst dann ein automatisches Regelupdate über das Sicherheitsrichtlinien-Modul der Organisation aus – wodurch das Risiko vor der Ausnutzung gemindert wird.

5. Architektur der Generativen KI für Bedrohungsinformationen

Eine End-to-End-Architektur für KI-gestützte Bedrohungsaufklärung umfasst in der Regel:

- Daten-Sammelschicht: Aggregiert Sensordaten, Endpunkt-Telemetrie und Dark-Web-Feeds.

- Generativer Kern: Transformer-basierte Modelle für Zusammenfassungen, Korrelationen und Szenarioerzeugung.

- Sicherheitsorchestrierungsschicht: Zugriffskontrolle und dynamische Maskierung zur Verwaltung sensibler Informationen.

- Compliance- und Auditschicht: Automatisierte Berichterstattung, die mit NIST und ENISA-Standards übereinstimmt.

Dieses geschichtete Design gewährleistet operationelle Skalierbarkeit, während sensible Datensätze compliant und verifizierbar bleiben.

6. Geschäftlicher Einfluss der Generativen KI in der Bedrohungsaufklärung

Durch die Verschmelzung von KI-Logik mit starker Verwaltung und automatisierten Richtlinien-Rahmenwerken erleben Organisationen spürbare Verbesserungen:

| Ziel | Traditionelle Systeme | KI-basierte Generative Systeme |

|---|---|---|

| Erkennungsgeschwindigkeit | Stunden – Tage | Sekunden – Minuten |

| Arbeitsaufwand der Analysten | Hohe manuelle Triagierung | Reduziert um bis zu 70% |

| Compliance-Ausrichtung | Manuelle Überprüfung | Automatisierte Berichterstattung und Validierung |

| Regulatorischer Nachweis | Fragmentierte Protokolle | Einheitliche, auditbereite Aufzeichnungen |

| Bedrohungsabdeckung | Bekannte Signaturen | Prädiktive Simulation unbekannter Vektoren |

Gemäß dem IBM’s Cost of a Data Breach Report 2025 kann KI-gestützte Sicherheit die Erkennungs- und Reaktionszeiten um über 40% reduzieren, was sich direkt in einer Verringerung finanzieller und rufschädigender Auswirkungen niederschlägt.

7. Aufbau eines belastbaren Bedrohungsaufklärungsrahmens

Um die Vorteile der Generativen KI für Bedrohungsinformationen voll ausschöpfen zu können, sollten Organisationen auf nachhaltige, auditierbare Designprinzipien setzen:

- Integration von Datenentdeckung zur Klassifizierung sensibler Assets vor dem KI-Training.

- Anwendung von kontinuierlichem Datenschutz zur verschlüsselten Speicherung von Telemetrie und Protokollen.

- Durchsetzung von rollenbasierten Zugriffskontrollen (RBAC) zur Beschränkung des Zugriffs auf KI-Ausgaben und Trainingspipelines.

- Regelmäßige Durchführung von Schwachstellenbewertungen basierend auf generierten Bedrohungsmustern.

- Implementierung von Verhaltensüberwachungen zur Erkennung anomaler KI-Aktionen und zur Minderung von Drift.

Jedes Element stellt sicher, dass KI-gesteuerte Erkenntnisse zuverlässig, nachvollziehbar und compliant bleiben – selbst wenn sich die zugrunde liegende Datenlandschaft verändert.

8. Die Zukunft der Generativen KI für Bedrohungsinformationen

Die nächste Generation der Bedrohungsaufklärung wird vollständig autonom und anpassungsfähig sein.

Zukünftige Systeme werden sich in Rahmenwerke wie MITRE D3FEND und Zero Trust Architectures integrieren, um in Echtzeit Gegenstrategien zu entwickeln, während Angriffe ablaufen.

Generative KI wird nicht nur die Absichten von Angreifern simulieren, sondern auch defensive Automatisierung vorschlagen – etwa das Beheben von Schwachstellen, das Aktualisieren von Firewall-Regeln oder das autonome Erstellen von Compliance-Berichten.

In Kombination mit maschinellen Lernverfahren zur Überprüfung und automatisierter Verwaltung werden diese Systeme selbstheilende Cybersecurity-Infrastrukturen bilden – in der Lage, Daten vor, während und nach einem Vorfall zu schützen.

Fazit

Generative KI für Bedrohungsinformationen stellt einen Wendepunkt in der Cybersicherheit dar – weg von statischer Erkennung hin zu dynamischer Prognose.

Durch die Verschmelzung von KI-gestützter Logik mit starker Verwaltung und kontinuierlicher Überwachung erzielen Organisationen einen doppelten Vorteil: intelligentere Bedrohungsprävention und Compliance by Design.

Da sich die KI kontinuierlich weiterentwickelt, wird ihre Rolle in der Cybersicherheit noch tiefer gehen.

Die Kombination aus intelligenter Analyse und transparenter Aufsicht stellt sicher, dass Innovation niemals das Vertrauen untergräbt – und dass die Verteidiger von morgen den Bedrohungen von heute stets einen Schritt voraus bleiben.

Um verwandte Themen zu erkunden, besuchen Sie die Data Compliance Übersicht.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen