MariaDB Audit Log

Moderne Organisationen sammeln täglich Terabytes an Betriebsdaten, aber nichts ist aufschlussreicher – oder sensibler – als das MariaDB Audit Log. Richtig umgesetzt verwandelt sich die Audit-Protokollierung von einem regulatorischen Häkchen in einen lebendigen Sicherheits-Sensor, der kontinuierlich Missbrauch, Insider-Bedrohungen und Compliance-Abweichungen aufdeckt. Im Zeitalter der generativen KI (GenAI) wächst der Wert dieses Sensors exponentiell: Große Sprachmodelle können nun Ereignisse priorisieren, Anomalien erkennen und sogar automatisierte Gegenmaßnahmen empfehlen. Dieser Artikel untersucht, wie Sie eine robuste, zukunftssichere Audit-Strategie für MariaDB entwickeln können, und behandelt dabei Echtzeit-Analysen, dynamische Maskierung, Datenerkennung, native Protokollierung und die zusätzliche Sichtbarkeit, die Sie von einer spezialisierten Plattform wie DataSunrise erhalten – und das alles mit dem klaren Fokus auf das MariaDB Audit Log.

Warum das MariaDB Audit Log mehr denn je von Bedeutung ist

Regulierungsbehörden verlangen den Nachweis, dass Sie wissen, wer welche Zeile wann berührt hat, aber die geschäftliche Notwendigkeit ist umfassender. Ein gut abgestimmter Audit-Stream bildet die Grundlage einer Zero-Trust-Architektur, fördert Verhaltensanalysen und beschleunigt die forensische Untersuchung von Vorfällen. Da Bedrohungsakteure zunehmend automatisierte Aufklärung betreiben, müssen Verteidiger mit intelligenter Telemetrie reagieren. Das MariaDB Audit Log liefert diese Telemetrie, indem es Anmeldeversuche, DDL, DML und – wenn korrekt konfiguriert – den Abfragetext erfasst. Seine Granularität misst sich mit der von PostgreSQLs pgaudit, während der Leistungsaufwand bescheiden bleibt, wenn Sie auf Hochrisiko-Ereignisse filtern.

Audit in Echtzeit trifft auf Datenerkennung und dynamische Maskierung

Das Speichern von Logs allein reicht nicht aus; die Geschwindigkeit der Interpretation unterscheidet zwischen Eindämmung und Kompromittierung. Kombinieren Sie MariaDBs serverseitiges Audit-Plugin mit Streaming-Pipelines (zum Beispiel rsyslog -> Fluent Bit -> Apache Kafka), um eine Erkennung in weniger als einer Sekunde zu erreichen. Sobald der Datenstrom fließt, erhöhen zwei Praktiken seinen Wert:

- Datenerkennung klassifiziert automatisch, welche Tabellen personenbezogene Daten (PII) oder Zahlungsdaten enthalten. Wenn Sie die Daten-Domäne kennen, können Sie Alarme priorisieren. Eine prägnante Einführung finden Sie in DataSunrise’s Übersicht zur Datenerkennung.

- Dynamische Maskierung schützt sensible Felder zur Abfragezeit und erschwert laterale Bewegungen selbst nach dem Diebstahl von Zugangsdaten. Das Konzept wird auf der DataSunrise-Seite zur dynamischen Datenmaskierung erläutert.

Indem Sie Entdeckungs- und Maskierungsmetadaten mit dem MariaDB Audit Log verknüpfen, heben Sie jede Zeile von „was passiert ist“ zu „warum es jetzt von Bedeutung ist“.

GenAI für intelligente Sicherheitsanalysen

Große Sprachmodelle zeichnen sich durch die Extraktion von Mustern in verrauschten, halbstrukturierten Texten aus – genau in der Form eines Audit-Eintrags. Das Einbinden von Logs in GenAI ermöglicht:

- Risikobewertung: Ein Modell kann Ereignisse basierend auf Kontextinformationen (außerhalb der Geschäftszeiten durchgeführte Administratoraktivitäten, Massendeletionen usw.) als niedrig, mittel oder kritisch einstufen.

- Playbooks für die Bedrohungsjagd: Chat-basierte Zusammenfassungen beschleunigen SOC-Workflows.

- Hinweise zur automatischen Fehlerbehebung: LLMs können neue Firewall- oder Prinzipien der minimalen Berechtigung vorschlagen.

Nachfolgend ein minimalistisches Beispiel, das die letzten 500 Audit-Ereignisse lädt, ein LLM auffordert und eine risikogewichtete Zusammenfassung ausgibt:

import os, openai, pandas as pd

from sqlalchemy import create_engine

conn = create_engine(os.getenv("DB_DSN"))

df = pd.read_sql(

'SELECT event_time, user_host, command_type, query_text ' \

'FROM security.audit_log ORDER BY event_time DESC LIMIT 500',

conn

)

prompt = (

"Klassifizieren Sie diese MariaDB-Audit-Ereignisse nach Risikostufen und schlagen Sie eine einzige Gegenmaßnahme für die drei am höchsten bewerteten Hochrisiko-Einträge vor:\n" +

df.to_json(orient='records')[:3900] # Tokenbegrenzungen beachten

)

openai.api_key = os.getenv("OPENAI_API_KEY")

response = openai.ChatCompletion.create(

model="gpt-4o-mini",

messages=[{"role": "user", "content": prompt}]

)

print(response.choices[0].message.content)

Die gleiche Technik funktioniert, wenn Logs in MariaDB selbst gespeichert oder in ein Data Warehouse exportiert werden – GenAI bleibt gegenüber dem Backend agnostisch.

Tipp: Der Artikel von DataSunrise zu LLM- und ML-Tools für Datenbanksicherheit bietet Designhinweise für die Skalierung dieses Ansatzes.

Native Audit in MariaDB aktivieren (fast wie bei PostgreSQL)

Die Einrichtung der serverseitigen Auditierung in MariaDB erscheint Administratoren, die bereits den pgaudit von PostgreSQL konfiguriert haben, vertraut. Fügen Sie das Audit-Plugin hinzu und definieren Sie, was protokolliert werden soll:

Suchen oder erstellen Sie die MariaDB-Konfigurationsdatei (zum Beispiel

/etc/my.cnfoder/etc/mysql/mariadb.conf.d/50-server.cnf).Unter der

[mysqld]-Sektion fügen Sie Folgendes hinzu:plugin_load_add=server_audit server_audit_logging=ON server_audit_events=QUERY,CONNECT log_output=FILE # oder TABLE für die Speicherung in der Datenbank # Optionale Feinabstimmung server_audit_file_path=/var/log/mysql/audit.log server_audit_excl_users=backup server_audit_incl_users=app_userStarten Sie den Dienst neu:

systemctl restart mariadb(oderservice mysql restartbei älteren Systemen).Überprüfen Sie die Konfiguration:

SHOW VARIABLES LIKE 'server_audit%';und überprüfen Sie mittelstaildas Log, um sicherzustellen, dass Einträge erscheinen.

Administratoren, die zusätzliche Anleitung bevorzugen, können auf externe Tutorials verweisen, wie zum Beispiel die MariaDB-Dokumentation zur Audit Plugin-Konfiguration, den Severalnines-Leitfaden Verwendung des MariaDB Audit Plugins für Datenbanksicherheit, den praxisnahen Easy Guide to MariaDB Auditing von Virtual‑DBA und den praxisorientierten Durchgang Aktivierung des MariaDB Audit Log von Tunnelix. Diese vertieften Einblicke veranschaulichen alternative Installationswege – wie die Verwendung von INSTALL PLUGIN zur Laufzeit –, Tipps zur Logrotation und praxisnahe Leistungsbenchmarks.

Im Hintergrund handelt es sich um dasselbe serverseitige Audit-Plugin, das in der offiziellen MariaDB Wissensdatenbank dokumentiert ist. Da die Konfiguration in standardmäßigen Optionsdateien gespeichert wird, können Sie diese neben Infrastructure-as-Code versionieren und konsistent sowohl in On‑Premise- als auch in Cloud‑VMs anwenden.

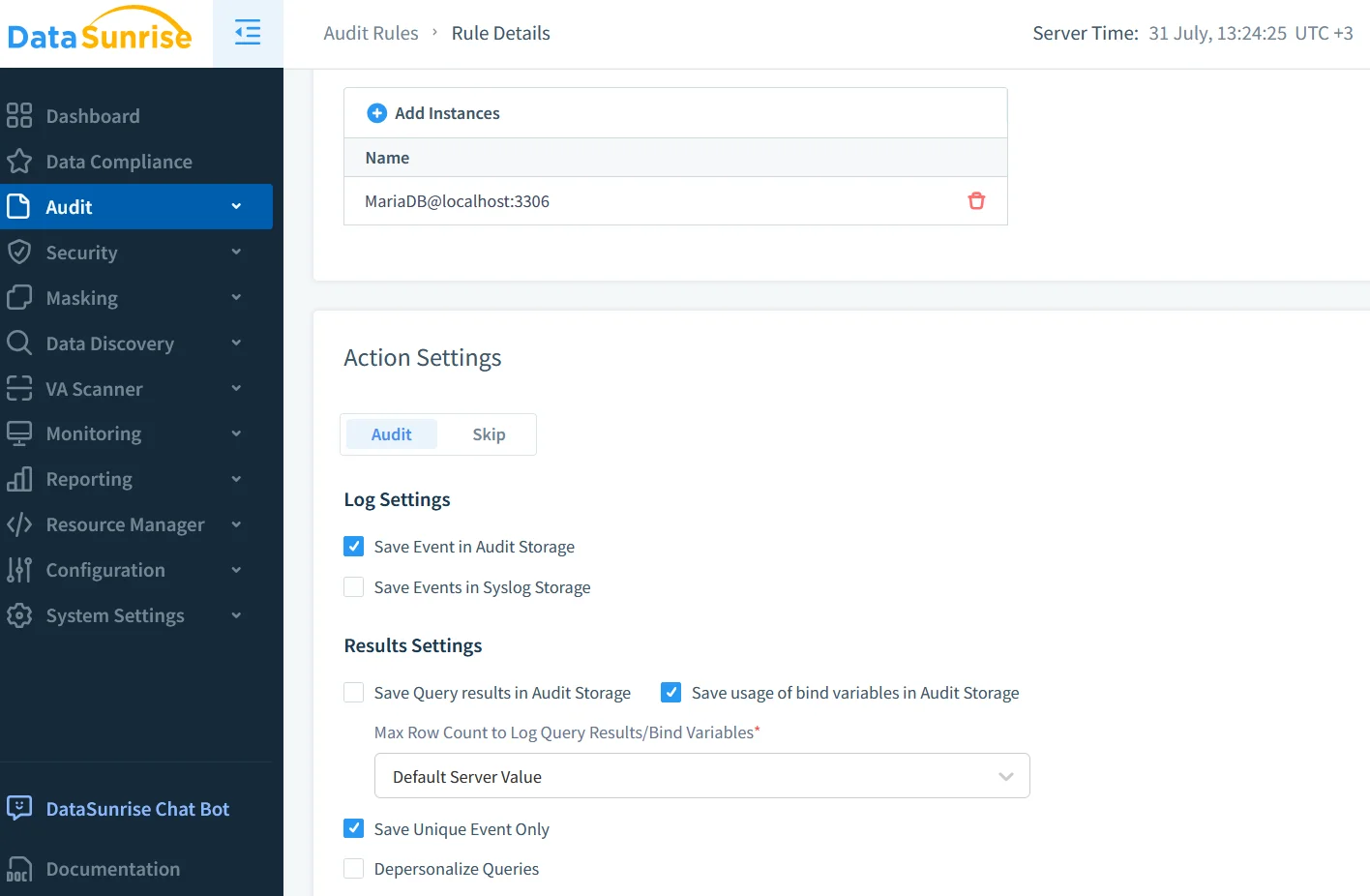

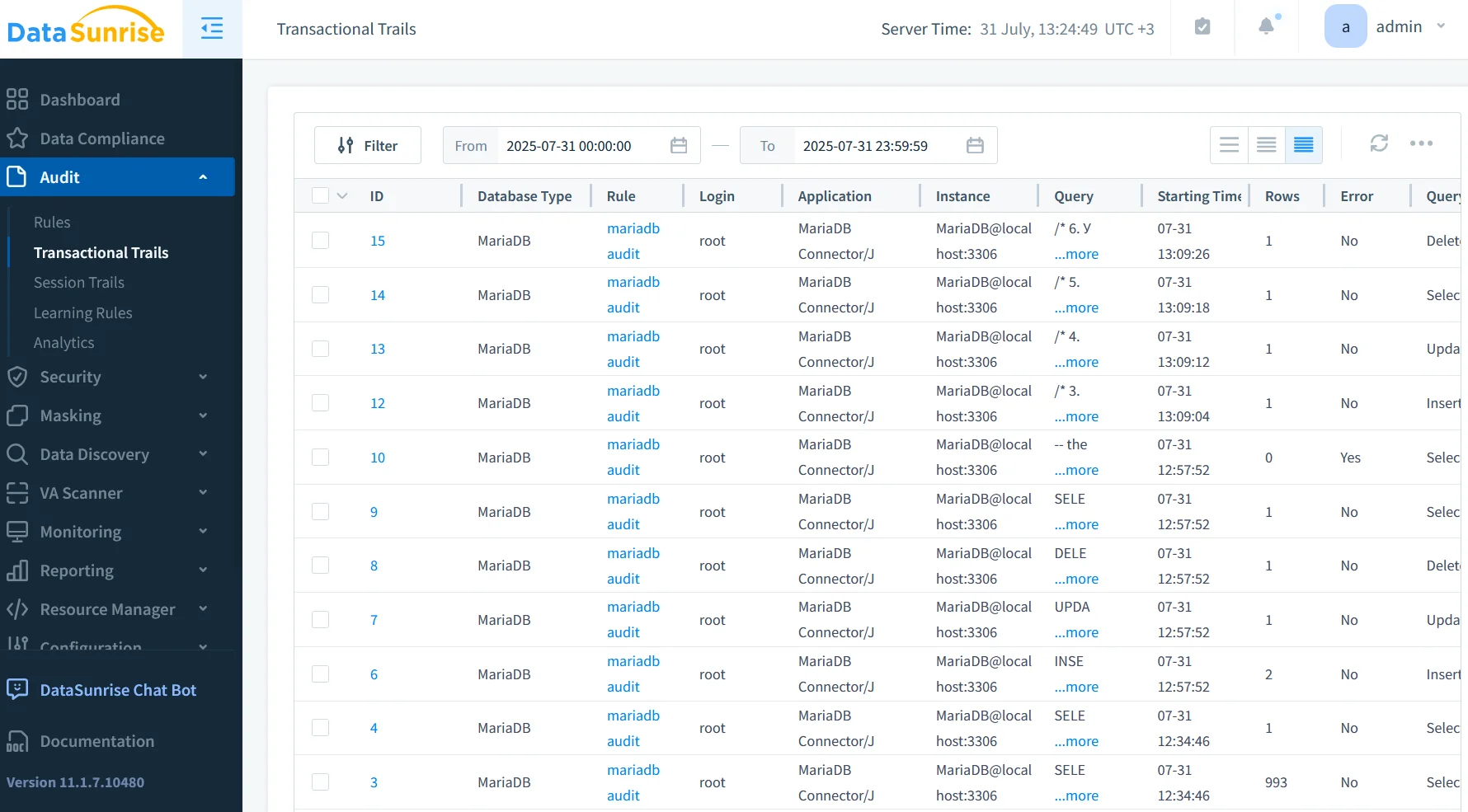

Erweiterte Sichtbarkeit mit DataSunrise Audit

Die native Audit-Protokollierung erfasst eine Vielzahl von Signalen, aber manchmal benötigen Sie plattformübergreifende Korrelation, richtlinienbewusste Maskierung oder eine langfristige Aufbewahrung, die über die Plattformgrenzen hinausgeht. Der DataSunrise-Proxy fügt diese Ebenen hinzu, ohne den Anwendungscode zu verändern.

- Vereinheitlichter Audit-Trail: MariaDB-Ereignisse werden mit denen von PostgreSQL, Snowflake oder MongoDB im DataSunrise Audit Log zusammengeführt, was zentrale Analysen ermöglicht.

- Kontextbezogene Richtlinien: Fein granulare Regeln setzen das Prinzip der minimalen Berechtigung durch, wie im Audit Rules Guide beschrieben.

- Compliance-Dashboards, die mit GDPR und anderen Vorschriften in Einklang stehen, zeigen Heatmaps, die exakt auf die MariaDB-Objektnamen abgestimmt sind.

Eine typische Implementierung platziert den DataSunrise-Reverse-Proxy zwischen der Anwendung und der Datenbank – entweder als Side‑Car-Container, als physische Appliance oder als VM in Ihrem bevorzugten Orchestrierungs-Stack. Aktualisieren Sie den Datenbank-Verbindungsstring, um auf den Proxy zu verweisen, und lassen Sie DataSunrise den Datenverkehr weiterleiten, während Ereignisse mit zusätzlichem Kontext angereichert werden.

Compliance wahren ohne Leistungseinbußen

Leistungstests zeigen, dass bei einer Beschränkung von server_audit_events auf QUERY und CONNECT der Overhead unter 5 % bleibt. Wo sub-Millisekunden-Latenz zwingend erforderlich ist, sollten Sie das Log an den FILE-Handler senden und die Sammlung über einen Log-Shipper wie Filebeat oder rsyslog auslagern. DataSunrise’s Forschung zu Datenbankleistung für Audit-Speicher diskutiert I/O-Strategien, die auch bei burstartigen Arbeitslasten einen konstanten Durchsatz ermöglichen.

Abschließend denken Sie daran, dass Logs allein nicht Compliance bedeuten. Regulierungsbehörden erwarten präventive Kontrollen wie dynamische Maskierung, detektive Kontrollen wie Echtzeit-Alarmierung und korrigierende Maßnahmen wie die automatische Beendigung von Sitzungen. Die Kombination des MariaDB Audit Log mit Datenerkennung, Maskierung und GenAI-gestützter Priorisierung schließt diesen Regelkreis.

Fazit

Das MariaDB Audit Log hat sich von einer einfachen Aufzeichnung von Anweisungen zu einer hochauflösenden Sicherheitskamera entwickelt – einer, die in Echtzeit überwacht, mithilfe von GenAI das Gesehene klassifiziert und den Nachweis liefert, den Aufsichtsbehörden verlangen. Ob Sie sich ausschließlich auf die native Protokollierung verlassen oder den Datenverkehr über DataSunrise leiten, der Weg bleibt derselbe: Sammeln Sie aussagekräftige Ereignisse, reichern Sie diese mit Kontext an und lassen Sie intelligente Systeme daraus Maßnahmen ableiten. Mit dynamischer Maskierung, die sensible Daten zum Zeitpunkt des Zugriffs schützt, und Datenerkennung, die Ihnen aufzeigt, wo Risiken bestehen, wandelt sich Compliance von einer reaktiven Belastung in einen proaktiven Vorteil. Jetzt ist der Moment, diesen Vorteil zu nutzen und das Audit-Log intelligenter – und nicht nur härter – arbeiten zu lassen.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen