Wie man MariaDB prüft

Die Prüfung ist nicht länger eine periodische Checkliste; sie ist ein lebendiger Prozess, der sich zusammen mit Ihren Daten entwickelt. Wie man MariaDB prüft im Jahr 2025 bedeutet, eine effektive Mischung aus detaillierter Log-Sammlung, Echtzeitanalyse und richtliniengetriebenen Kontrollen zu schaffen, die sowohl Regulatoren als auch Ingenieure zufriedenstellen. Dieser Artikel fasst die wesentlichen Punkte zusammen – Echtzeitprüfung, dynamische Maskierung, Datenerkennung, Sicherheit und Compliance – und zeigt Schritt für Schritt die native MariaDB-Audit-Konfiguration, die Integration von DataSunrise und ein von GenAI unterstütztes Beispiel zur Bedrohungserkennung.

Warum kontinuierliche Prüfung wichtig ist

Jede SQL-Anweisung hinterlässt eine Spur. Wenn Angreifer seitlich agieren oder Insider Zeilen exfiltrieren, muss diese Spur sofort erfasst und mit Kontext verknüpft werden. Die Echtzeit-Prüfung verwandelt rohe Ereignisse in eine Sicherheitsgeschichte: wer, was, wann, wo und warum. Laut DataSunrises Security Guide senken Organisationen, die Logs innerhalb von fünf Sekunden nach der Erstellung abrufen, die durchschnittliche Erkennungszeit um 61 Prozent. Ständige Sichtbarkeit bildet somit das Fundament für Anomalieerkennung, Vorfallreaktion und den Nachweis der Compliance.

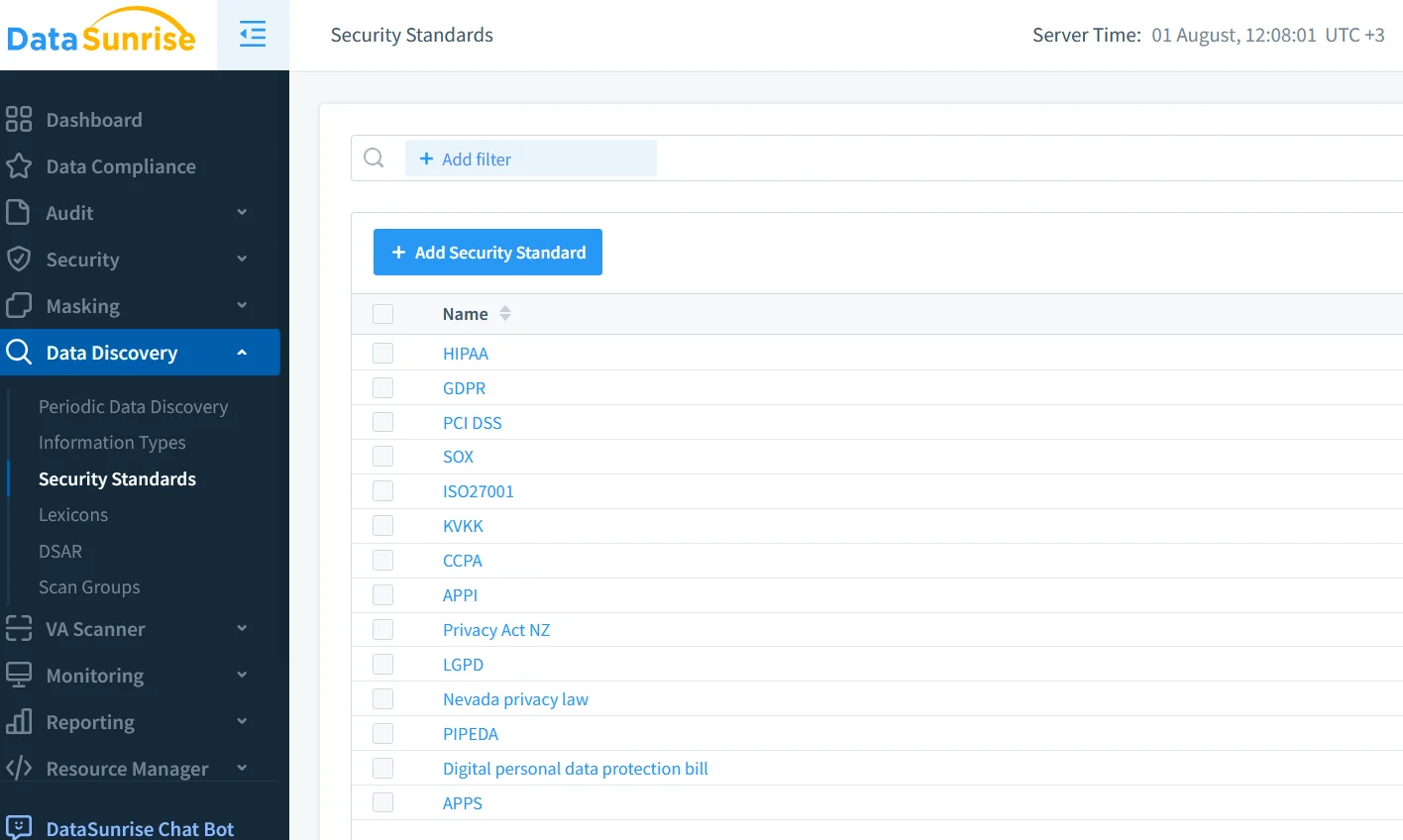

Beginnen Sie mit der Datenerkennung

Bevor Sie die Audit-Schalter umlegen, kartieren Sie das Terrain. DataSunrises Data Discovery-Modul durchsucht automatisch MariaDB-Schemata nach PII, PHI und Zahlungsdaten und kennzeichnet Spalten, sodass nachgelagerte Richtlinien genau wissen, was geschützt werden muss. Kombinieren Sie dies mit INFORMATION_SCHEMA-Abfragen wie folgt:

SELECT table_schema, table_name, column_name

FROM information_schema.columns

WHERE data_type IN ('char','varchar','text')

AND column_name REGEXP '(email|ssn|phone|card)';

Die Abfrage verschafft Ihnen eine schnelle Basislinie, während die Discovery-Engine die Kennzeichnungen aktualisiert, wenn sich Schemata verändern – keine übersehenen Spalten, kein stilles Abdriften.

Aktivierung des nativen MariaDB-Audit-Plugins

Die native Prüfung ist ein leichtgewichtiges Verfahren, um Login-, DDL- und DML-Ereignisse ohne externe Agenten zu erfassen. Ab MariaDB 10.5 ist das server_audit-Plugin in der Standarddistribution enthalten. Der Community Audit Plugin Quickstart führt durch die Voraussetzungen; der folgende Auszug zeigt eine minimale Einrichtung:

-- Plugin laden (einmalig)

INSTALL SONAME 'server_audit';

-- aktivieren und in eine Datei schreiben

SET GLOBAL server_audit_logging = ON;

SET GLOBAL server_audit_output_type = 'FILE';

SET GLOBAL server_audit_file_path = '/var/log/mariadb/audit.log';

-- Festlegen, was protokolliert werden soll

SET GLOBAL server_audit_events = 'CONNECT,QUERY,TABLE';

-- Beschränkung auf kritische Schemata (optional)

SET GLOBAL server_audit_excl_users = '';

SET GLOBAL server_audit_incl_users = 'finance_app,reporting_ro';

Fügen Sie dieselben server_audit_*-Variablen in my.cnf hinzu, damit sie nach einem Neustart erhalten bleiben. Die Logeinträge sehen dann folgendermaßen aus:

2025-08-01 10:10:07,finance_app[192.168.0.10],user@host,QUERY,employees,SELECT * FROM salaries;

Für eine detaillierte Parameterreferenz konsultieren Sie die Audit Plugin Log Settings. Falls Sie zentralisiertes Logging bevorzugen, folgen Sie dem Audit to Syslog Guide, um Ereignisse direkt an einen entfernten Collector weiterzuleiten.

Feinabstimmung und Leistungstipps

- Aggressive Rotation: Halten Sie die Audit-Dateien kurz (z. B. 100 MB), um plötzliche Disk-I/O-Spitzen zu vermeiden.

- Filterung von Dienstkonten: Schließen Sie interne Überwachungsnutzer aus, um Störgeräusche zu reduzieren.

- Deaktivieren unnötiger Ereignisse: Oft genügen nur

CONNECTundTABLEfür die Compliance. - Testen in der Staging-Umgebung: Messen Sie den Overhead, bevor Sie in Produktion gehen.

Dynamische Datenmaskierung mit MaxScale und darüber hinaus

Echtzeit-Prüfung ist nur die halbe Miete; das Verhindern des Austretens sensibler Informationen zur Abfragezeit ist ebenso entscheidend. MariaDB MaxScale 23‑02 führte den masking-Filter ein, der es ermöglicht, Spalten in Echtzeit zu maskieren, ohne Daten zu kopieren. Der MaxScale Masking Filter Guide zeigt die Konfiguration; eine minimale Regel sieht wie folgt aus:

[Masking]

type=filter

module=masking

rules=/etc/maxscale/ccn_mask.json

wobei ccn_mask.json den Inhalt { "column": "credit_card", "type": "full" } enthält.

Falls eine Proxy-Bereitstellung keine Option ist, bietet DataSunrise eine richtlinienbasierte dynamische Datenmaskierung, die agentenlos arbeitet und den Datenverkehr transparent abfängt. Da Maskierungsregeln in derselben Benutzeroberfläche wie die Prüfung verwaltet werden, vermeiden Teams ein Übermaß an Richtlinien.

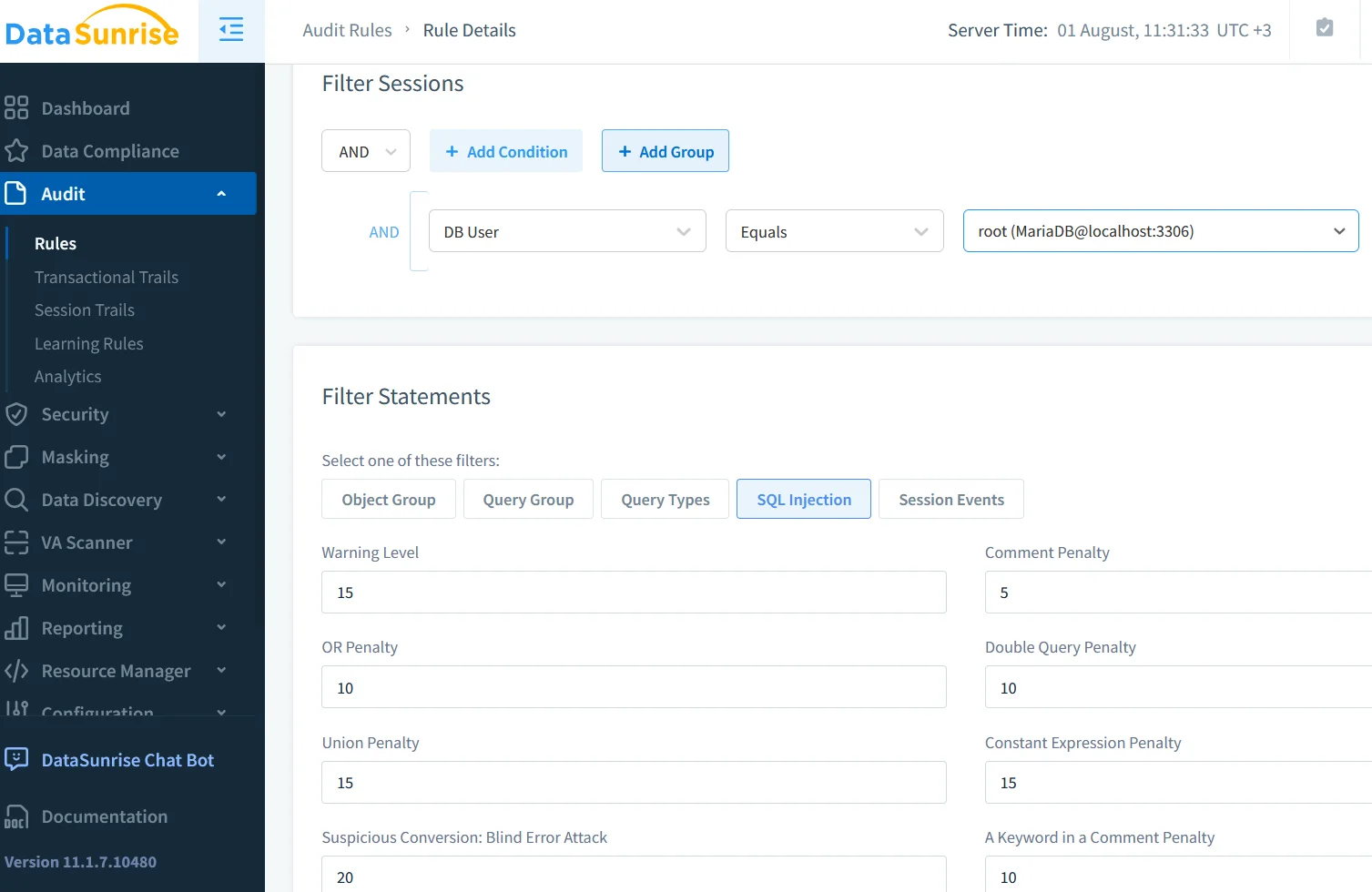

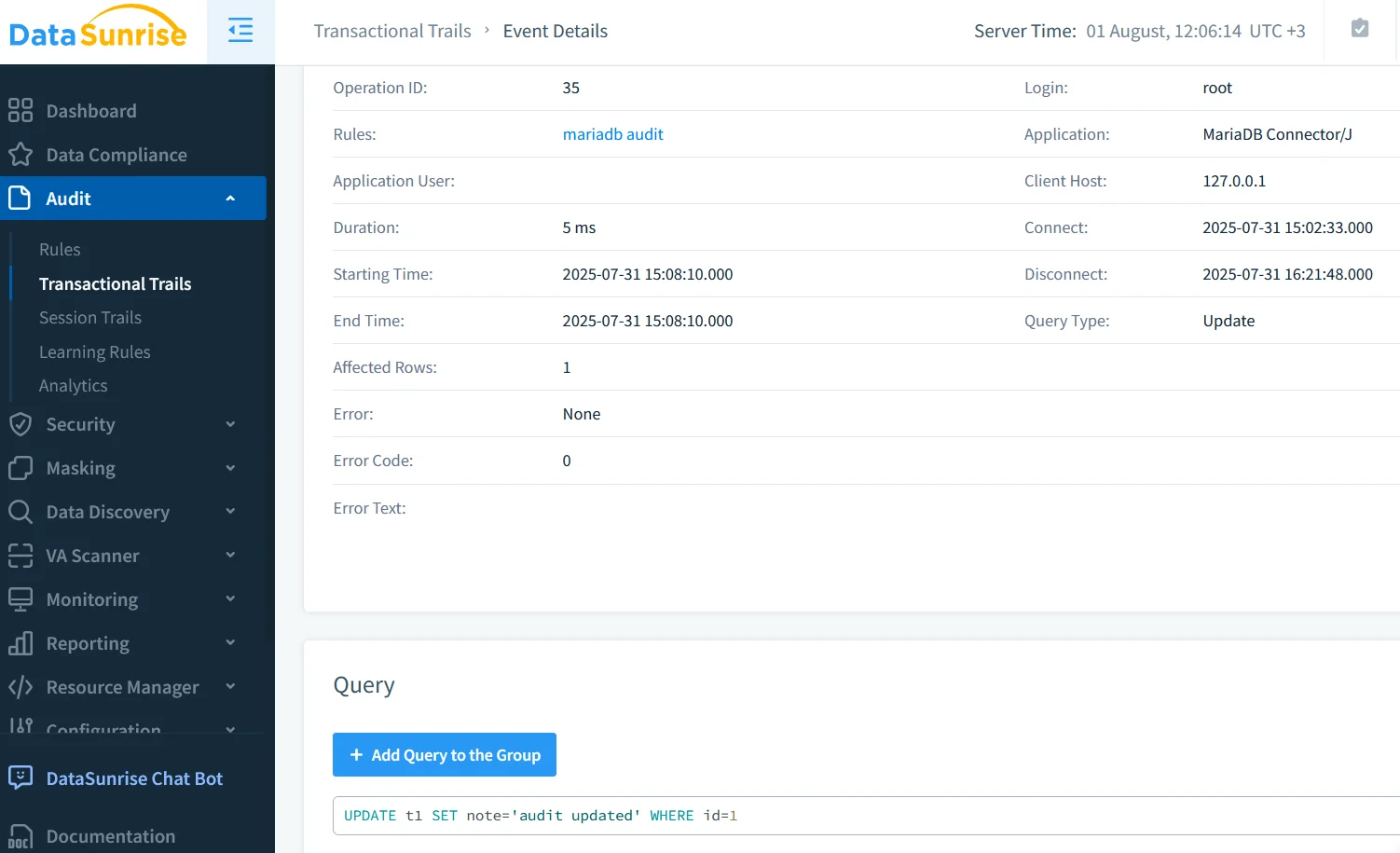

Tiefgehende Prüfung mit DataSunrise

Native Logs sind hervorragend in der Breite, stoßen jedoch an Grenzen beim Transport. DataSunrises Data Audit Engine ergänzt diese, indem sie Folgendes bereitstellt:

- Kontextbezogenes Zusammenfügen von Sitzungen über Multi-Node-Cluster hinweg.

- Angereicherte Metadaten: Geolokalisierung, OS-Fingerprinting und Anwendungskennungen.

- Echtzeit-Benachrichtigungen: Slack, Teams oder SIEM-Push über den integrierten Notifier-Service.

- Verhaltensanalysen unterstützt durch ML, wie in ihrem User Behavior Analysis-Artikel beschrieben.

Ein typischer hybrider Workflow sieht folgendermaßen aus:

- Aktivieren Sie das native Plugin für unveränderliche, detaillierte Logs.

- Setzen Sie DataSunrise im Reverse-Proxy-Modus ein, um den Datenverkehr abzufangen, zu maskieren und zu klassifizieren.

- Leiten Sie beide Streams an ein Lakehouse weiter, in dem GenAI-Modelle zur Anreicherung laufen.

Da DataSunrise über 40 Datenspeicher unterstützt, kann dasselbe Dashboard MariaDB neben PostgreSQL, MongoDB und Snowflake prüfen, was die Tool-Müdigkeit reduziert.

GenAI für Echtzeit-Bedrohungsjagd

Große Sprachmodelle sind überraschend geschickt darin, Signale aus Audit-Spuren herauszufiltern. Ein kurzes Python-Beispiel zeigt, wie Sie MariaDB-Auditzeilen in ein LLM streamen können, um die Absicht zu klassifizieren:

import openai, json, os

openai.api_key = os.getenv("OPENAI_API_KEY")

with open('/var/log/mariadb/audit.log') as f:

for line in f:

event = json.loads(transform(line)) # in JSON umwandeln

prompt = (

"Ein Benutzer hat die folgende Anweisung ausgeführt: "

f"{event['sql_text']}. Klassifizieren Sie die Absicht "

"als READ, WRITE, PRIV_ESC oder ADMIN."

)

resp = openai.ChatCompletion.create(

model="gpt-4o",

messages=[{"role": "user", "content": prompt}]

)

intent = resp.choices[0].message.content.strip()

if intent in {"PRIV_ESC", "ADMIN"}:

alert(event, intent)

Innerhalb von Millisekunden kennzeichnet die GenAI-Schicht Versuche zur Privilegieneskalation, die regelbasierte Systeme möglicherweise übersehen. Leiten Sie diese Warnungen zurück an DataSunrise oder Ihr SIEM, damit Ermittler eine einheitliche Erzählung erhalten.

Compliance-Übersicht

Egal, ob Sie für GDPR, HIPAA oder PCI‑DSS verantwortlich sind, Sie müssen Kontrollen für Erfassung, Schutz und Aufbewahrung von Audit-Daten nachweisen. DataSunrise stellt sofort einsatzbereite Vorlagen bereit, die auf wichtige Vorschriften in seinem Compliance Regulations Hub abgebildet sind. Unter Verwendung der nativen MariaDB-Logs als System of Record und DataSunrise zur Aggregation können Sie:

- Die Verantwortlichkeit für den Datenzugriff nachweisen (Artikel 30 der GDPR).

- Das Prinzip der minimalen Rechte mit dynamischer Maskierung durchsetzen.

- Audit-Artefakte über sieben Jahre mittels kostengünstiger Objektspeicherung aufbewahren.

Weiterführende Literatur

- Einführung in das MariaDB Audit Plugin — historischer Kontext und Designziele.

Fazit

Die Prüfung von MariaDB ist kein einzelner Schalter, sondern ein Ökosystem aus Datenerkennung, Protokollierung, Maskierung und KI-gestützter Analyse. Beginnen Sie klein – aktivieren Sie das server_audit-Plugin – und ergänzen Sie es anschließend durch DataSunrise für reichhaltigeren Kontext und automatische Compliance-Abbildung. Setzen Sie schließlich GenAI ein, um Gigabytes an Prüfprotokollen in für Menschen lesbare Erkenntnisse zu verwandeln. Die Beherrschung von Wie man MariaDB prüft heute bedeutet, sowohl bewährte SQL-Techniken als auch das kreative Potenzial generativer Intelligenz zu nutzen.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen