Penetrationstests: Ein umfassender Überblick

Einleitung

In der heutigen digitalen Welt werden Cyberbedrohungen immer ausgefeilter. Diese Bedrohungen haben das Potenzial, Organisationen zu schaden, indem sie deren Daten und Systeme gefährden. Um sich gegen diese Bedrohungen zu schützen, sind Penetrationstests von großer Bedeutung.

Dies beinhaltet das Aufspüren von Schwachstellen in den Netzwerken, Anwendungen und Systemen einer Organisation durch die Simulation tatsächlicher Angriffe. Penetrationstests, auch als Penetrationstesting oder White-Hat-Hacking bekannt, werden durchgeführt, um reale Angriffsszenarien nachzustellen.

Durch das proaktive Entdecken und Beheben dieser Schwachstellen können Unternehmen ihre Abwehrmaßnahmen stärken und sensible Daten vor böswilligen Angreifern schützen.

Was sind Penetrationstests?

Penetrationstests sind ein systematischer Prozess zur Bewertung der Sicherheit der IT-Infrastruktur einer Organisation durch das sichere Ausnutzen von Schwachstellen. Dabei kommen autorisierte Fachleute, sogenannte Penetrationstester oder ethische Hacker, zum Einsatz. Sie nutzen die gleichen Techniken und Werkzeuge wie böswillige Angreifer, um die Sicherheitskontrollen einer Organisation zu testen. Ziel ist es, Schwachstellen zu finden, bevor Cyberkriminelle sie ausnutzen können, sodass sich Unternehmen darauf konzentrieren können, Sicherheitslücken zu schließen.

Phasen der Penetrationstests

Penetrationstests folgen in der Regel einem strukturierten Ansatz, um eine umfassende Bewertung der Sicherheitslage einer Organisation sicherzustellen. Die wichtigsten Phasen eines Penetrationstests umfassen:

- Planung und Aufklärung: In dieser ersten Phase werden der Umfang und die Ziele des Penetrationstests definiert. Tester sammeln Informationen über Systeme, Netzwerke und Anwendungen mithilfe von OSINT-Techniken wie Google Dorking, der Analyse sozialer Medien und der DNS-Aufzählung.

- Scanvorgang: Tester identifizieren die Zielumgebung und setzen verschiedene Scantechniken ein, um potenzielle Eintrittspunkte und Schwachstellen zu ermitteln. Diese Phase umfasst Port-Scanning, Netzwerkanalyse und Schwachstellenscans unter Verwendung von Werkzeugen wie Nmap, Nessus und Burp Suite.

- Zugang Gewinnen: Penetrationstester versuchen, Schwachstellen auszunutzen, um ohne Erlaubnis auf Systeme zuzugreifen. Diese Phase kann Techniken wie Passwortknacken, Social Engineering und das Ausnutzen bekannter Schwachstellen in Software oder Konfigurationen umfassen.

- Aufrechterhalten des Zugangs: Nachdem der Zugang erfolgreich erlangt wurde, zielen Tester darauf ab, eine dauerhafte Präsenz in den kompromittierten Systemen aufrechtzuerhalten. Sie können Backdoors installieren, neue Benutzerkonten anlegen oder verdeckte Kommunikationskanäle einrichten, um die Aktionen eines Angreifers zu simulieren.

- Analyse und Berichterstattung: Tester werten die Ergebnisse des Penetrationstests aus und erstellen in der abschließenden Phase einen detaillierten Bericht. Der Bericht erläutert die entdeckten Schwachstellen, deren potenzielle Auswirkungen und gibt Empfehlungen zur Behebung. Er dient als Fahrplan für die Organisation, um Sicherheitslücken gezielt zu priorisieren und zu beheben.

Methoden der Penetrationstests

Für Penetrationstests können verschiedene Methoden eingesetzt werden, die jeweils unterschiedliche Aspekte der Sicherheit einer Organisation in den Fokus rücken.

Externe Tests

Diese Methode bewertet die Sicherheit der externen Systeme eines Unternehmens, wie etwa Websites, E-Mail-Server und Firewalls. Sie simuliert einen Cyberkriminellen, der unbefugt Zugriff anstrebt.

Beispielsweise könnte ein Test versuchen, eine Schwachstelle auf einer Website auszunutzen, die als Cross-Site Scripting (XSS) bezeichnet wird. Der Tester erstellt einen schädlichen Code und fügt diesen in die Eingabefelder der Website ein. Funktioniert der Code, wird er ausgeführt und der Hacker könnte auf Benutzerinformationen zugreifen oder unbefugt Aktionen durchführen.

Interne Tests

Interne Tests konzentrieren sich auf die Sicherheit des internen Netzwerks und der Systeme einer Organisation. Dabei wird ein Szenario betrachtet, in dem eine Bedrohung von innen oder ein bereits ins interne Netzwerk eingedrungener Angreifer im Spiel ist.

Um dies zu veranschaulichen, stellen Sie sich vor, ein Penetrationstester verschafft sich mittels Social Engineering Zugang zu dem Arbeitsplatz eines Mitarbeiters. Einmal im Netzwerk, versucht der Tester, seine Zugriffsrechte zu erhöhen, sich seitlich im Netzwerk zu bewegen und auf sensible Daten zuzugreifen.

Dieser Test zeigt, wie gefährlich Insider-Bedrohungen sein können und verdeutlicht die Notwendigkeit starker Zugriffskontrollen und einer konsequenten Netzwerksegmentierung.

Drahtlose Tests

Drahtlose Tests beurteilen die Sicherheit der drahtlosen Netzwerke einer Organisation, einschließlich Wi‑Fi und Bluetooth. Dabei wird versucht, den drahtlosen Datenverkehr abzufangen, Verschlüsselungsschlüssel zu knacken und unbefugt Zugang zum Netzwerk zu erhalten.

Beispielsweise könnte ein Penetrationstester einen gefälschten Zugangspunkt in der Nähe der Räumlichkeiten der Zielorganisation einrichten. Der Tester könnte Benutzer dazu verleiten, sich mit einem gefälschten Netzwerk zu verbinden, um deren Daten zu stehlen oder ihre Geräte mit Schadsoftware zu infizieren.

Tests zum Social Engineering

Die Bewertung von Social Engineering misst den menschlichen Aspekt der Sicherheit einer Organisation. Dabei werden Personen dazu gebracht, vertrauliche Daten preiszugeben oder den Zugang zu gesicherten Systemen zu gewähren. Ein typisches Beispiel für Social Engineering ist Phishing.

Bei einer Phishing-Bewertung versendet der Penetrationstester sorgfältig gestaltete E-Mails an die Mitarbeiter, die authentische Korrespondenz nachahmen. Ziel ist es, die Empfänger dazu zu verleiten, ihre Zugangsdaten preiszugeben oder auf schädliche Links zu klicken. Die Ergebnisse dieser Bewertungen unterstreichen die Bedeutung von Schulungen im Bereich Sicherheitsbewusstsein für die Mitarbeiter.

Beispiele für Penetrationstests und Vorab-Einrichtung

Um ein praxisnahes Verständnis von Penetrationstests zu vermitteln, betrachten wir einige Beispiele, die spezifische Vorab-Einrichtungen erfordern.

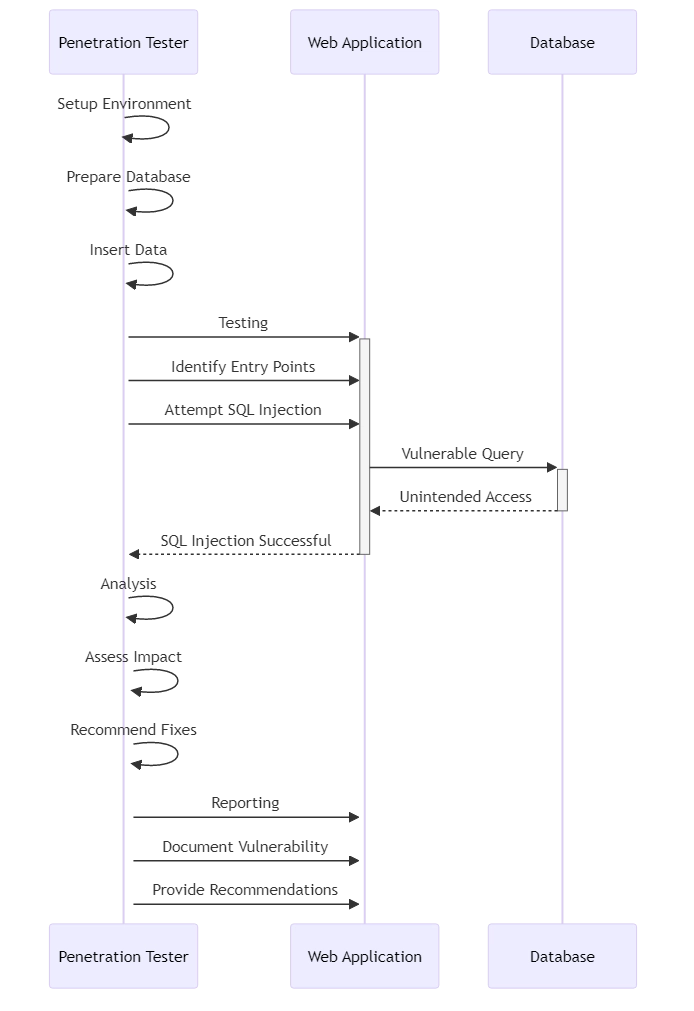

SQL-Injektions-Schwachstelle

Angenommen, ein Penetrationstester überprüft eine Webanwendung, die eine MySQL-Datenbank im Backend verwendet. Um SQL-Injektionsfehler zu überprüfen, muss der Tester eine lokale Umgebung mit einer Datenbankstruktur erstellen, die der des Zielsystems ähnelt.

Vorab-Einrichtung:

- Installieren Sie MySQL und erstellen Sie eine Datenbank mit dem Namen “webapp”.

- Erstellen Sie eine Tabelle namens “users” mit den Spalten “id”, “username” und “password”.

- Fügen Sie der “users”-Datenbanktabelle Beispieldaten von Benutzern hinzu.

Der Tester kann nun nach SQL-Injektions-Schwachstellen in der Anmeldeform oder der Suchfunktion der Webanwendung suchen. Die anfängliche Einrichtung ist abgeschlossen. Der Tester kann versuchen, gefundene Schwachstellen auszunutzen. Dabei können bösartige SQL-Abfragen verwendet werden, um die Authentifizierung zu umgehen, auf sensible Daten zuzugreifen oder Datenbankeinträge zu verändern.

Wenn eine Website eine SQL-Injektions-Schwachstelle aufweist, könnte sich jemand ohne die korrekten Anmeldedaten Zugriff zum System verschaffen. Der Tester könnte zudem Benutzerdaten stehlen. Dies unterstreicht die Bedeutung einer ordnungsgemäßen Eingabevalidierung und parametrisierter Abfragen, um SQL-Injektionsangriffe zu verhindern.

Netzwerksegmentierungstests

In diesem Beispiel zielt der Penetrationstester darauf ab, die Wirksamkeit der Netzwerksegmentierungskontrollen einer Organisation zu bewerten. Ziel ist es zu überprüfen, ob ein Angreifer sich von einem Netzwerksegment in ein anderes bewegen und auf eingeschränkte Ressourcen zugreifen kann.

Vorab-Einrichtung:

- Richten Sie eine virtuelle Laborumgebung mit mehreren Netzwerksegmenten ein (z. B. DMZ, internes Netzwerk, Produktionsnetz).

- Konfigurieren Sie Firewalls und Zugriffskontrolllisten (ACLs), um die Richtlinien zur Netzwerksegmentierung durchzusetzen.

- Platzieren Sie sensible Ressourcen, wie z. B. einen Datenbankserver, im Produktionsnetz.

Der Penetrationstester beginnt, indem er sich Zugriff zu einem Netzsegment mit niedriger Sicherheit verschafft, beispielsweise der DMZ. Von dort aus versucht er, das interne Netzwerk zu scannen und zu kartieren, um potenzielle Wege zum Produktionsnetz zu identifizieren. Der Tester versucht, unbefugt auf den Datenbankserver zuzugreifen, wobei er nach Fehlern oder Schwachstellen in Netzwerkgeräten oder Servern sucht, die ausgenutzt werden können.

Sind die Netzwerksegmentierungskontrollen korrekt eingerichtet und konfiguriert, sollte es dem Tester nicht möglich sein, vom DMZ aus auf das Produktionsnetz und den vertraulichen Datenbankserver zuzugreifen.

Sollte der Tester jedoch Schwachstellen entdecken, kann er Empfehlungen zur Verstärkung der Netzwerksegmentierung und zur Verhinderung seitlicher Bewegungen aussprechen.

Fazit

Penetrationstests sind ein wesentlicher Bestandteil der Cybersecurity-Strategie einer Organisation. Durch die Simulation realer Angriffe helfen Penetrationstests, Schwachstellen zu identifizieren, die Wirksamkeit der Sicherheitskontrollen zu bewerten und umsetzbare Verbesserungsmaßnahmen aufzuzeigen.

Organisationen profitieren davon, regelmäßig Penetrationstests durchzuführen, um Schwachstellen zu identifizieren und zu beheben, bevor diese ausgenutzt werden können. Dieser proaktive Ansatz verringert die Wahrscheinlichkeit von Datenpannen. Indem sie ihre Systeme und Daten schützen, können Organisationen sensible Informationen besser sichern.

Erfahrene Fachleute sollten Penetrationstests durchführen. Diese Fachleute sollten ethische Richtlinien befolgen und sich über die neuesten Angriffsmethoden und Sicherheitspraktiken auf dem Laufenden halten.

Organisationen müssen ihre Sicherheitsmaßnahmen verstärken, um einen umfassenden Schutz zu gewährleisten. Dies kann durch Schwachstellenmanagement, Mitarbeiterschulungen und Notfallpläne erreicht werden. Darüber hinaus sollte das Team Penetrationstests durchführen, um die Sicherheit weiter zu erhöhen.