SAP HANA Prüfprotokoll

Datensicherheit bedeutet heute nicht mehr, sie einfach einzuschließen; es bedeutet, jedes Byte während seiner Bewegung zu überwachen. Das SAP HANA Prüfprotokoll bildet die primäre Zeitleiste dieser Bewegung ab. Von Hochfrequenz-Handelsplattformen bis hin zu Gesundheitsdatenanalysen erklärt dieses Protokoll, wer was, wann und wie berührt hat. Im Jahr 2025 haben Organisationen erkannt, dass eine reine Protokollspur nicht ausreicht – Geschwindigkeit, Kontext und automatisierte Intelligenz definieren jetzt ein effektives Monitoring. Dieser Artikel beleuchtet, wie Echtzeit-Prüfprotokollpipelines, dynamisches Maskieren, Datenfindung und GenAI das SAP HANA Prüfprotokoll verstärken und vergleicht das native Auditing mit der zusätzlichen Sichtbarkeit, die durch DataSunrise Database Security bereitgestellt wird.

Sofortige Einsicht: Echtzeit-Prüfprotokollpipelines

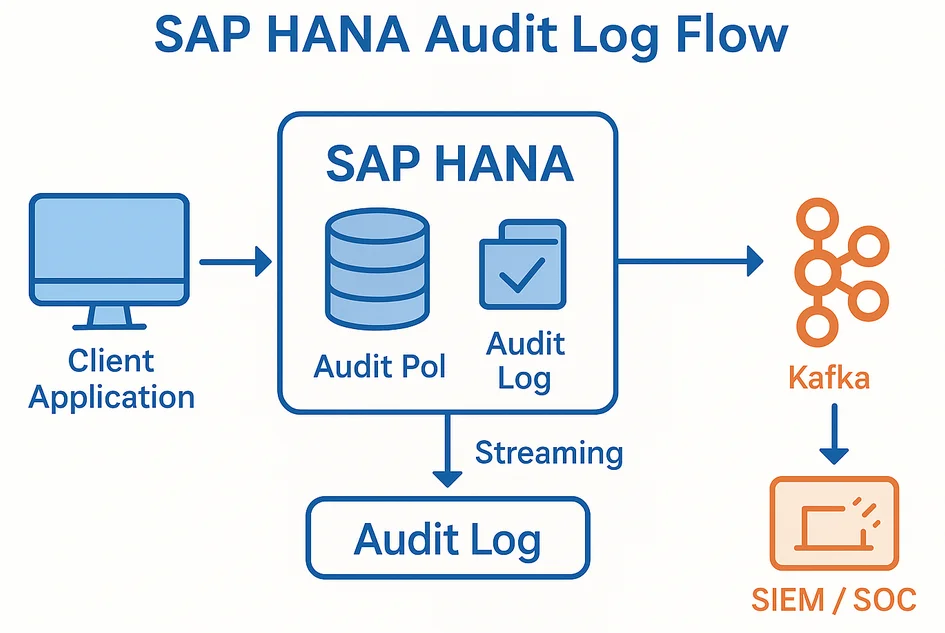

Millisekunden zählen, wenn Insider Kreditkartentabellen kopieren oder wenn Malware beginnt, Patientendaten zu verschlüsseln. SAP HANA schreibt Prüfereignisse bereits in einen schnellen In-Memory-Puffer, bevor sie in der _SYS_AUDIT_000-Tabelle gespeichert werden. Diese Zeilen können fast sofort nach ihrer Erstellung in Apache Kafka oder Amazon Kinesis gestreamt werden. Teams, die DataSunrise einsetzen, legen eine zusätzliche Datenquelle darüber: Die Plattform korreliert SQL-Text mit der Netzwerkquelle und sendet Echtzeit-Benachrichtigungen an Slack oder Microsoft Teams – ein SIEM-Polling ist nicht erforderlich. Analysten wechseln von periodischen Batch-Berichten zu Live-Dashboards, bei denen verdächtige UPDATE-Ausbrüche oder fehlgeschlagene Logins sofortige Eindämmungsmaßnahmen auslösen.

Dynamisches Maskieren: Nur das Wesentliche anzeigen

Prüfen ist reaktiv, sofern es nicht mit präventiven Kontrollen gekoppelt wird. SAP HANA führte das maskieren auf Spaltenebene mittels des MASKED WITH-Statements ein, wie es im offiziellen SAP HANA Leitfaden beschrieben wird. DataSunrise wendet dieselbe Idee auf der Proxy-Schicht mit dynamischem Datenmaskieren an. Die Regel-Engine überprüft das Resultset und schreibt sensible Felder für unbefugte Rollen neu. Das Prüfprotokoll zeichnet sowohl die Maskierungsentscheidung als auch den unmaskierten Zugriff auf, wodurch klar wird, welche Identitäten tatsächlich unverschlüsselte personenbezogene Daten (PII) gesehen haben.

-- Maskiere alles, außer die letzten vier Ziffern einer Sozialversicherungsnummer

ALTER TABLE HR.EMPLOYEES

ALTER ("SSN" MASKED WITH (RIGHT("SSN", 4) FOR ROLE HR_FULL));

Da die Maskierung on‑the‑fly angewendet wird, bleiben Entwickler und BI-Tools kompatibel, während Aufsichtsbehörden den Nachweis erhalten, dass Geheimnisse niemals unbefugten Blicken ausgesetzt wurden.

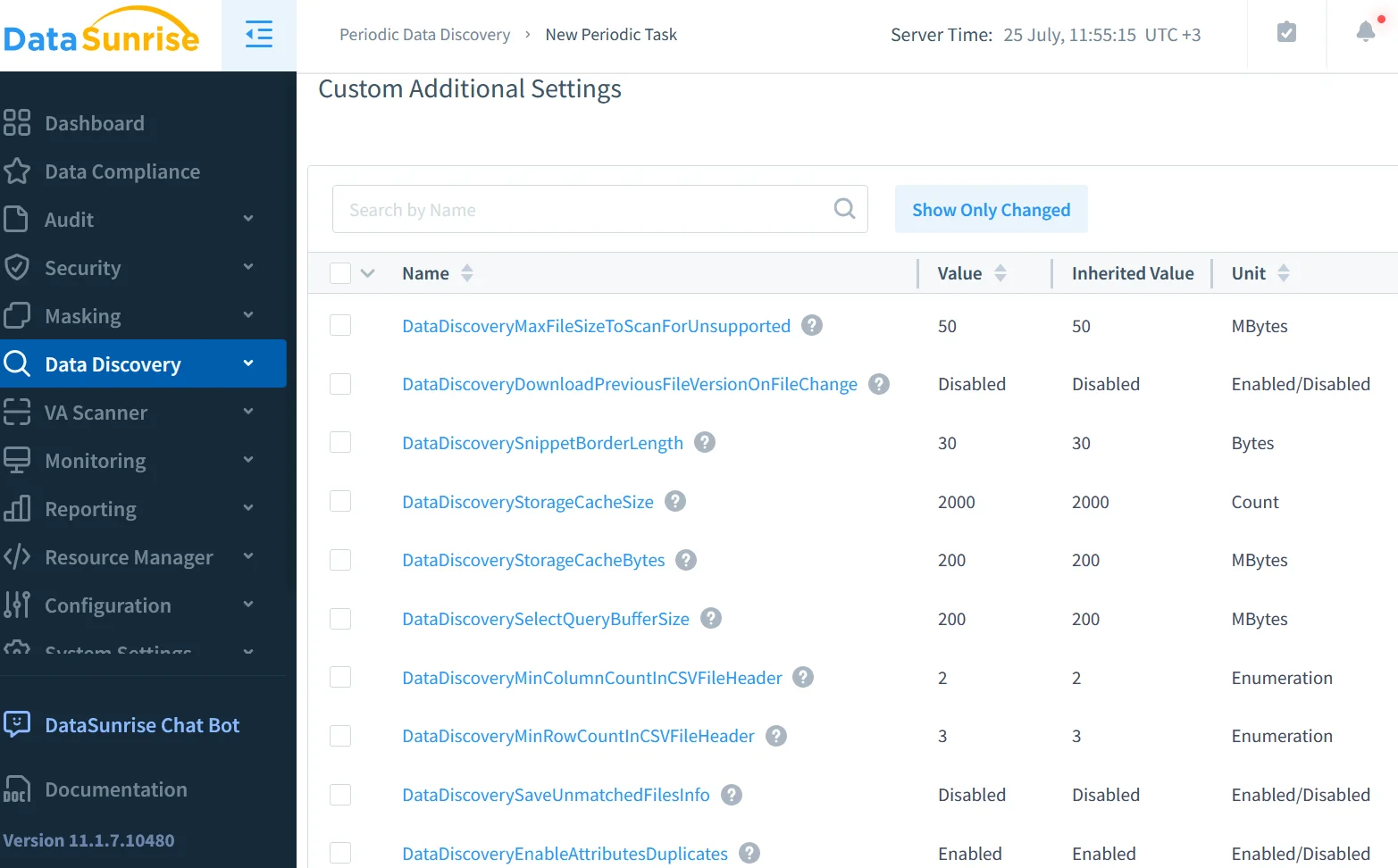

Datenfindung: Abbildung sensibler Assets

Organisationen können Daten, von denen sie nicht wissen, dass sie diese besitzen, nicht schützen. SAP HANA liefert Funktionen zur Mustersuche, die typische Kreditkarten- und nationale Identifikationsformate finden, doch sensible Werte verstecken sich häufig in benutzerdefinierten Freitext-Spalten oder neu erstellten Schemas. DataSunrise ergänzt dies durch einen Out‑of‑Band-Scanner für die Datenfindung, der jeden Katalog durchläuft, NLP-Klassifizierungen anwendet und risikoreiche Objekte kennzeichnet. Diese Kennzeichnungen fließen zurück in das SAP HANA Prüfprotokoll, sodass jedes Ereignis sofort anzeigt, ob es eine sensible Tabelle berührt hat. Die Datenfindung wird somit zu einer vorrangigen Kontrolle, die Maskierungsrichtlinien und Prüfprotokollfilter steuert.

Sicherheit & Compliance: Von GDPR bis PCI DSS

Egal, ob die Anfrage von einem internen CISO oder einem externen Prüfer kommt, die Antwort muss im Prüfprotokoll begründet sein: “Zeig mir jeden Benutzer, der am 15. Juli 2025 auf Kundenadressen zugegriffen hat.” SAP HANA liefert die Zeitstempel und den SQL-Text; DataSunrise erweitert den Datensatz um Benutzerverhaltensbaselines und Geolokation. Gemeinsam bilden sie den Evidenzstack, der GDPR, PCI DSS, HIPAA, SOX und unzählige regionale Vorschriften erfüllt. Wichtig ist, dass DataSunrise geplante PDF-Zusammenfassungen über seine Bericht-Engine erzeugen kann, wodurch die aufwendigen Tabellenkalkulationen der Prüfteams in den Wochen vor der Zertifizierung entfallen.

Konfiguration des nativen SAP HANA Prüfprotokolls

Ab SPS 06 erfolgt die Aktivierung des Auditings in einem zweistufigen SQL-Verfahren, das im SAP HANA Cockpit Leitfaden dokumentiert ist:

-- 1) Globales Auditing aktivieren

ALTER SYSTEM ALTER CONFIGURATION ('global.ini','SYSTEM')

SET ('auditing configuration','global_auditing_state') = 'true'

WITH RECONFIGURE;

-- 2) Erfasse jede DML-Anweisung in der gesamten Datenbank

CREATE AUDIT POLICY log_all_dml

WHEN 'CREATE','UPDATE','DELETE' ON DATABASE

ENABLE;

-- 3) Speichere Ereignisse in einer internen Tabelle für skalierbaren Speicher

ALTER SYSTEM ALTER CONFIGURATION ('global.ini','SYSTEM')

SET ('auditing configuration','auditing_log_target') = 'TABLE'

WITH RECONFIGURE;

In der nativen Storage Extension (NSE) gespeicherte Audit-Tabellen, wie in den SAP-Dokumentationen zur NSE-Verwaltung erläutert, halten den heißen Speicher für OLTP-Workloads frei. Ein Analyst kann überprüfen, ob die Richtlinie ausgelöst wurde, indem er folgendes ausführt:

SELECT * FROM SYS.AUDIT_LOG

WHERE ACTION_NAME = 'UPDATE'

ORDER BY EVENT_TIME DESC;

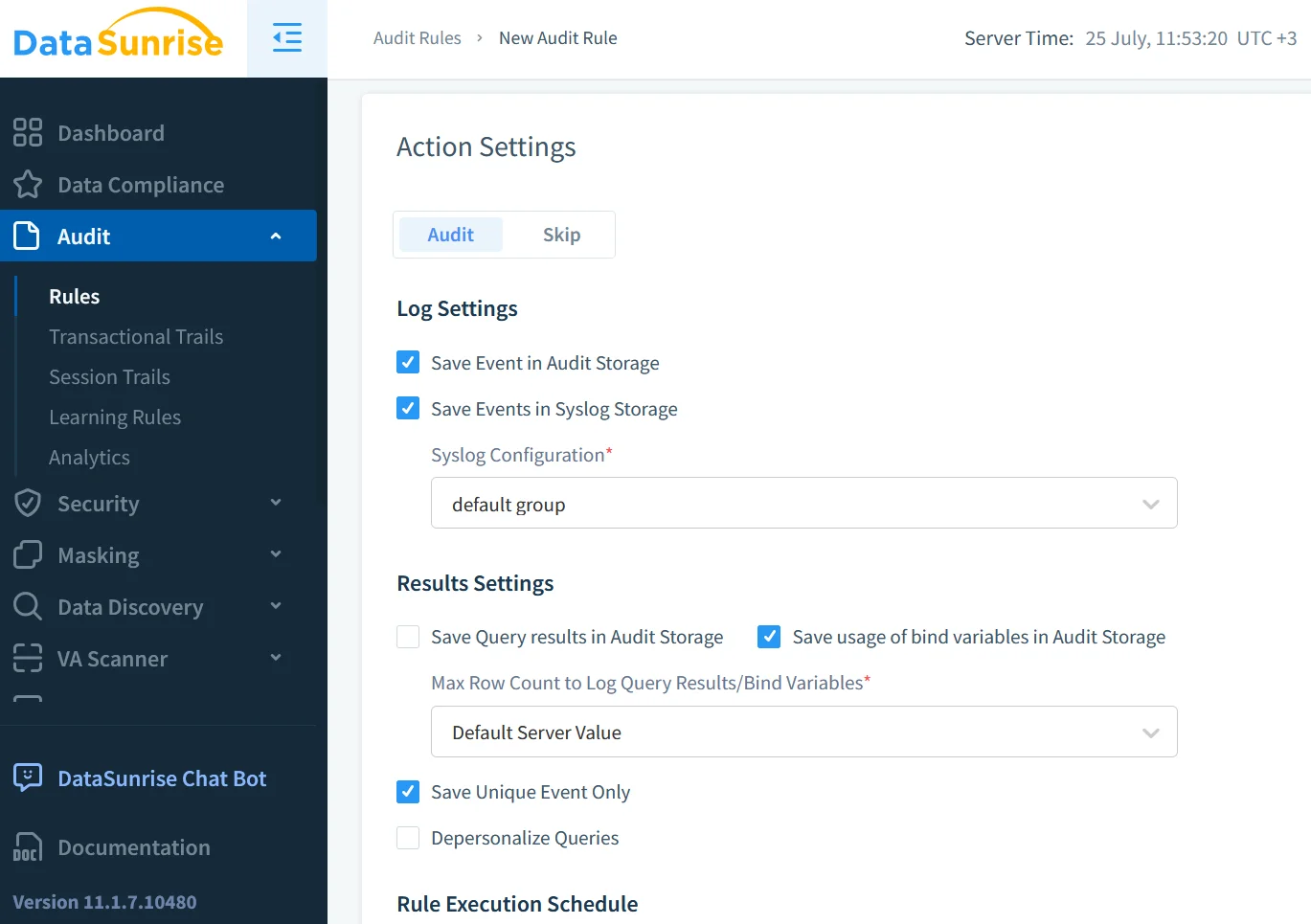

Zentralisiertes Audit mit DataSunrise

Die Ausweitung des Auditings über Dutzende von SAP HANA Mandanten – und möglicherweise PostgreSQL- oder Snowflake-Instanzen – erfordert eine einheitliche Steuerungsebene. DataSunrise fungiert als Reverse-Proxy: Der Datenverkehr fließt durch das Gateway, das Abfragen protokolliert, klassifiziert und bei Bedarf blockiert, bevor sie die Datenbank erreichen. Die Aktivierung des Auditings erfolgt per Point‑and‑Click in der Web-UI oder über einen geskripteten Aufruf des /api/v5/audit-Endpunkts, der im Audit-Leitfaden beschrieben ist. Die Plattform:

- Fügt jedem SQL-Statement den Netzwerk-Kontext (IP, TLS-Version, SNI) hinzu.

- Führt Verhaltensanalysen mit LLM‑basierten Detektoren durch, um Ausreißer zu erkennen.

- Streamt Protokolle zu S3, Azure Blob oder ClickHouse für eine kostengünstige Langzeitspeicherung.

Da DataSunrise-Regeln YAML-Dateien sind, die versionsverwaltet werden, können DevSecOps-Pipelines neue Richtlinien genauso testen und bereitstellen wie Anwendungscode.

GenAI im SOC: Lernen aus dem Audit-Stream

Große Sprachmodelle wechseln von der Demo-Hype-Phase in den produktiven Einsatz in Sicherheitsoperationszentren. Anstatt Dashboards Zeile für Zeile zu durchsuchen, kann ein Analyst ein Modell fragen: “Gab es nach Mitternacht ungewöhnliche Datenexporte?” Der untenstehende Codeausschnitt zieht die neuesten 100 Audit-Zeilen heran und sendet sie an eine ChatGPT‑kompatible API zur Vorselektion:

import openai, pandas as pd

from hdbcli import dbapi

conn = dbapi.connect(address="hana.prod", port=30015,

user="auditor", password="***")

logs = pd.read_sql("""

SELECT TOP 100 ACTION_NAME, USER_NAME, OBJECT_NAME,

EVENT_TIME, STATEMENT_STRING

FROM SYS.AUDIT_LOG

ORDER BY EVENT_TIME DESC

""", conn)

response = openai.ChatCompletion.create(

model="gpt-4o-audit",

messages=[{"role": "system", "content": "You are a SOC analyst."},

{"role": "user", "content": logs.to_json()}])

print(response.choices[0].message.content)

GenAI zeichnet sich durch narrative Erklärungen aus: “Benutzer ALICE führte 87 SELECTs auf der Tabelle HR.PAYROLL aus, was ihren 30‑Tage-Durchschnitt um 700 % überstieg.” Diese Zusammenfassung in klarem Englisch hat in einem Incident-Ticket weit mehr Gewicht als reiner SQL-Text.

Fazit: Protokolle in Maßnahmen umwandeln

Das SAP HANA Prüfprotokoll ist keine reine Compliance-Anforderung; es bildet das Sensornetzwerk für jede Zero‑Trust-Entscheidung, die das Unternehmen trifft. Durch die Kopplung nativer SAP-Funktionen mit DataSunrise’s Echtzeit-Maskierung, Datenfindung und KI-Analysen verwandeln Sicherheitsteams Zeilen in einer Tabelle in klare, zeitnahe und umsetzbare Erkenntnisse – genau das, was Aufsichtsbehörden, Führungskräfte und Kunden heute verlangen.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen