Wie man SAP HANA auditiert

Das Auditieren geschäftskritischer Datenplattformen war noch nie so dringend, und SAP HANA bildet das Herzstück vieler digitaler Unternehmen. Wie man SAP HANA auditiert bedeutet heute, über die einfache Protokollsammlung hinauszugehen: Es bedarf Echtzeit-Beobachtbarkeit, dynamischer Maskierung, automatisierter Datenerkennung und GenAI-Analysen, die zusammenwirken, um Sicherheit und Compliance zu gewährleisten, während die Leistung hoch bleibt.

Warum die Prüfung von SAP HANA im Jahr 2025 wichtig ist

Vorschriften wie GDPR, HIPAA und PCI‑DSS entwickeln sich ständig weiter, während die Angriffsflächen mit jedem neuen Dienst zunehmen. Ein modernes Audit-Programm verfolgt daher zwei Zielsetzungen:

- Erkennen und reagieren: Erfassen Sie Ereignisse in Echtzeit und reichern Sie diese mit Kontext an, sodass Vorfälle in Minuten statt Tagen bewertet werden können.

- Compliance nachweisen: Liefern Sie Auditoren Belege, die belegen, dass die richtigen Kontrollen – Zugang, Maskierung, Aufbewahrung – zur richtigen Zeit umgesetzt wurden.

GenAI tritt als intelligenter Co‑Pilot auf, der Audit-Ereignisse klassifiziert, Normalverhaltensmuster erlernt und Anomalien im Moment ihres Auftretens signalisiert.

Echtzeit-Audit-Pipelines in nativer SAP HANA

SAP HANA enthält ein integriertes Audit-Protokoll, das in der Lage ist, DDL-, DML-, System- und Sicherheitsereignisse zu erfassen. Ab HANA 2.0 SPS 05 kann das Audit-Log Ereignisse direkt zu Kafka oder zum SAP HANA Cockpit streamen, um eine nahezu sofortige Analyse zu ermöglichen. Wichtige Implementierungsschritte:

-- Globales Auditing aktivieren

ALTER SYSTEM ALTER CONFIGURATION ('global.ini','SYSTEM')

SET ('auditing configuration','global_auditing_state') = 'true' WITH RECONFIGURE;

-- Erstellen einer Richtlinie für alle Berechtigungsänderungen

CREATE AUDIT POLICY privilege_policy

AUDIT ACTIONS GRANT, REVOKE ON ROLE, USER;

-- Logfiles an einen externen Endpunkt für SIEM-Einbindung weiterleiten

ALTER SYSTEM ALTER CONFIGURATION ('global.ini','SYSTEM')

SET ('auditing configuration','default_target') = 'syslog' WITH RECONFIGURE;

Die Policy-Engine unterstützt Ein-/Ausschlussfilter, die es Ihnen ermöglichen, sich nur auf risikoreiche Objekte zu konzentrieren und das Protokollvolumen überschaubar zu halten. Ereignis-Metadaten landen in der Systemansicht SYS.AUDIT_LOG und stehen für weitere Verarbeitung bereit. Für einen tieferen Einblick in die Audit-Konfigurationsparameter siehe den SAP HANA Auditing Guide.

Dynamische Maskierung und Erkennung sensibler Daten

Ein Echtzeit-Audit ist nur die halbe Miete – präventive Maßnahmen wie dynamische Maskierung verringern den Explosionsradius, wenn Zugangsdaten kompromittiert werden. Die MASK-Klausel von SAP HANA maskiert Spalten zur Abfragezeit, während DataSunrise Dynamic Data Masking formaterhaltende Verschleierung über Dutzende von Quellen von einer einzigen Richtlinienkonsole aus durchsetzt.

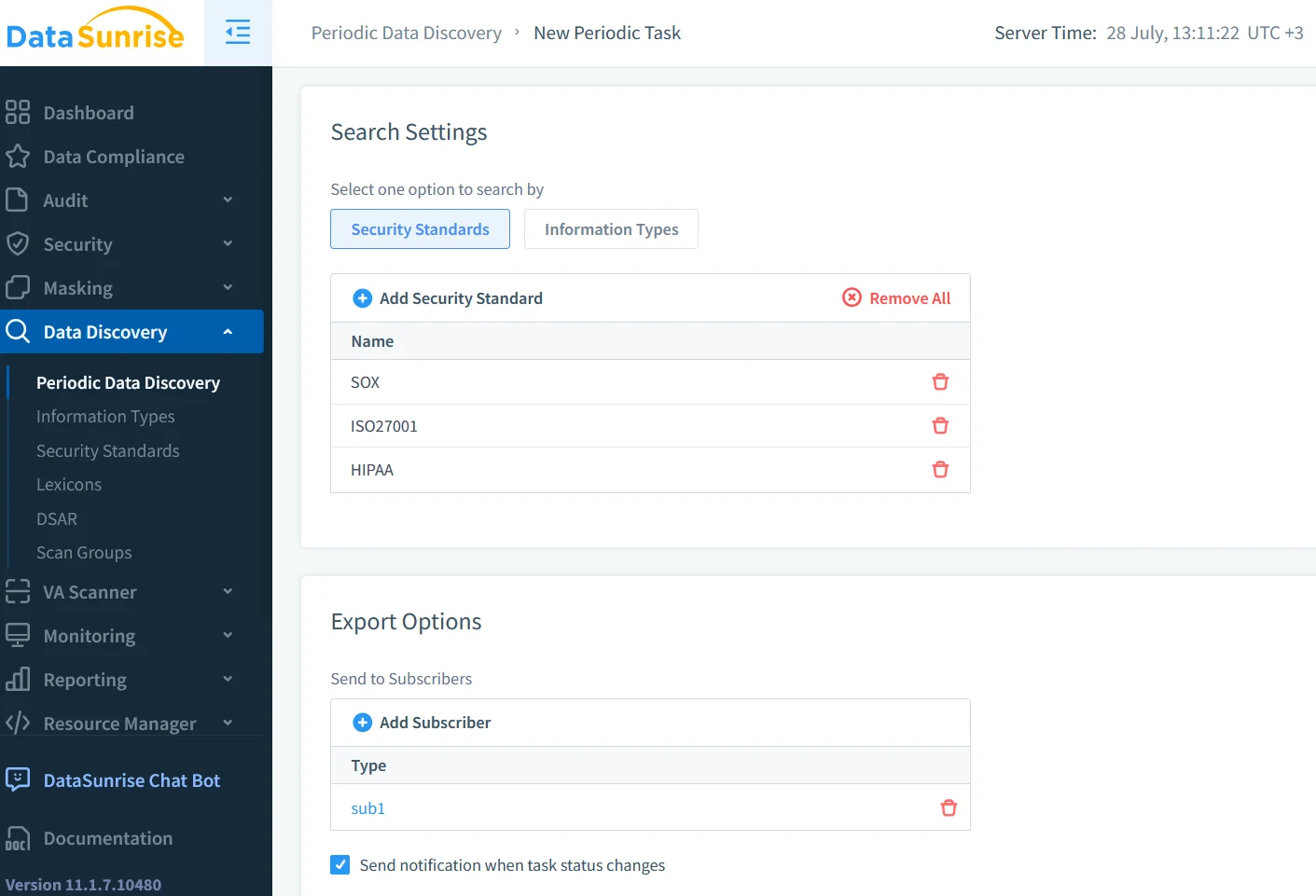

Bevor Sie maskieren, müssen Sie erst entdecken, was maskiert werden soll. Durch GenAI‑unterstützte Mustererkennung können Katalog-Metadaten durchsucht, Werte gescannt und Klassifizierungen wie PII oder Zahlungskarte vorgeschlagen werden. Ergänzen Sie dies mit DataSunrise Data Discovery, um neue Tabellen automatisch zu kennzeichnen, sobald sie erscheinen, und so die Lücke zwischen Entwicklungssprints und Sicherheitsstrategie zu schließen.

Sicherheits- und Compliance-Ausrichtung

Audit-Ergebnisse sind nur dann umsetzbar, wenn sie auf Vorschriften abgebildet werden. Die integrierten Compliance-Vorlagen von DataSunrise für GDPR und HIPAA verknüpfen jede Audit-Richtlinie mit einem spezifischen Artikel oder einer Klausel, sodass das Reporting zu einem Klick wird – und nicht zu einem „Spreadsheet-Wochenende“. Native SAP HANA unterstützt den Retention Manager, um Audit-Aufzeichnungen gemäß gesetzlichen Aufbewahrungsanforderungen zu behalten oder zu löschen, während Richtlinien-Tags es ermöglichen, EU- und US-Ereignisse im Hinblick auf den Datenstandort zu trennen.

Einrichtung des nativen Audits in SAP HANA

- Umfang – Listen Sie geschäftskritische Schemata auf und ordnen Sie ihnen Audit-Aktionen (

SELECT,INSERT, administrative Aufgaben) zu. - Aktivierung – Schalten Sie das globale Auditing wie oben gezeigt ein. Überprüfen Sie, ob

SYS.AUDIT_CONFIGURATIONSTATE = ENABLEDanzeigt. - Richtliniendesign – Kombinieren Sie Aktion, Objekttyp und Nutzerbedingung, um unerwünschte Ereignisse zu minimieren. Beispiel: Überwachen Sie

DROP TABLEaußerhalb der DBA-Rolle. - Speicherung – Leiten Sie die Protokolle an ein sicheres Dateisystem, syslog oder SAP Enterprise Threat Detection weiter. Verschlüsseln Sie die Audit-Spuren mit Datenbankschlüsseln.

- Validierung – Führen Sie Unit-Tests durch, um böswillige Aktionen zu simulieren, und bestätigen Sie, dass diese im

AUDIT_LOGerscheinen. SAPs eigene Best-Practice-Checkliste ist in diesem SAP Community-Post zusammengefasst.

Tipp: Speichern Sie Log-Aufbewahrungseinstellungen in der Versionskontrolle, damit sie parallel zu den Anwendungs-Releases nachverfolgt werden.

Erweiterung der Sichtbarkeit mit DataSunrise

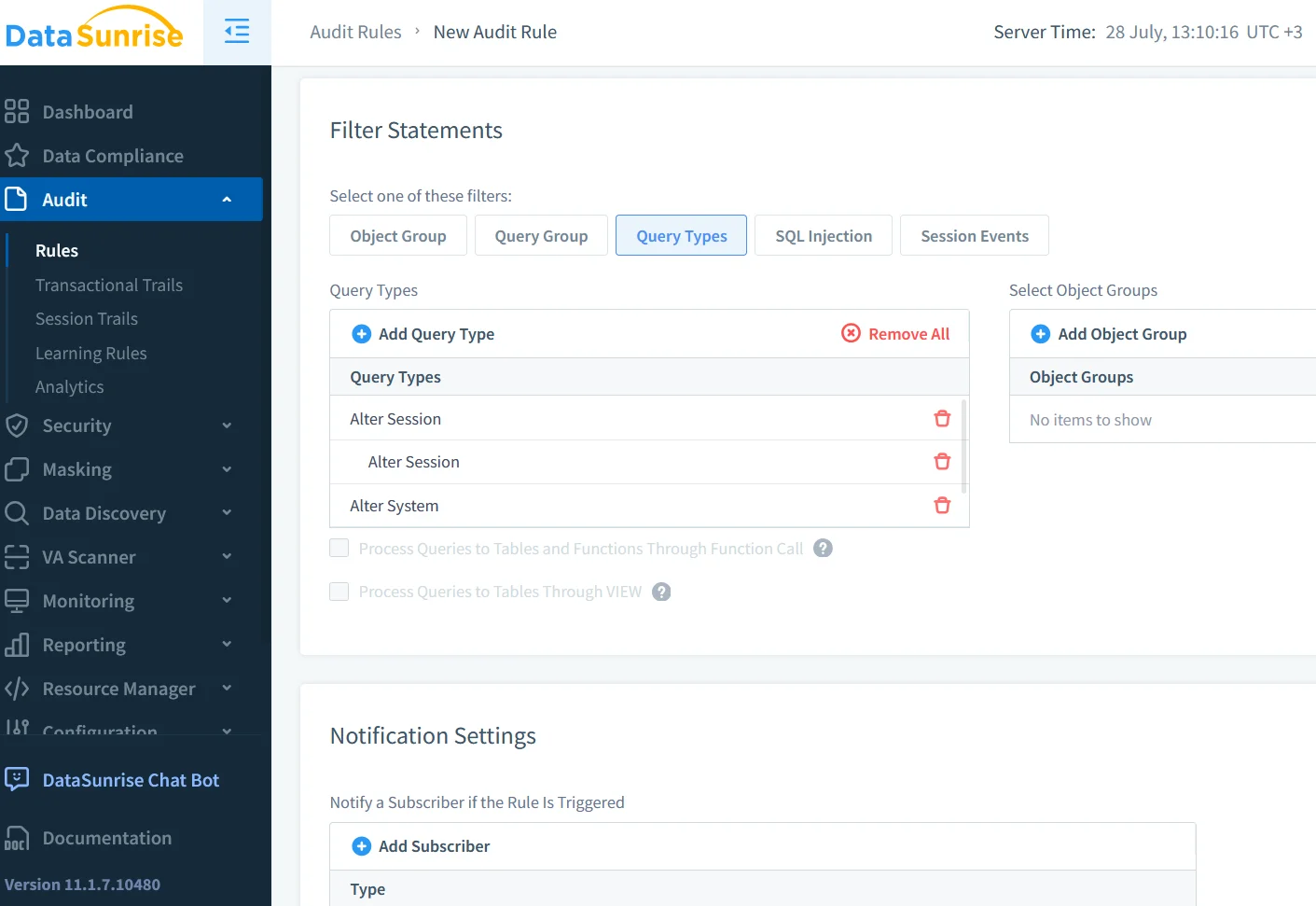

Während SAP HANA alle Vorgänge innerhalb der Datenbank protokolliert, fügt DataSunrise Activity Monitoring eine Firewall hinzu, die jedes Paket im Netzwerkverkehr überprüft. Zu den Vorteilen zählen:

- Plattformübergreifende Abdeckung – Eine Richtlinie sichert SAP HANA, Oracle und PostgreSQL-Cluster.

- Echtzeit-Benachrichtigungen – Slack- oder MS Teams-Benachrichtigungen unter Nutzung von Echtzeit-Abonnenten.

- Verhaltensanalysen – Unüberwachte Modelle in LLM- und ML-Tools erstellen ein Basisverhalten von Nutzern und machen laterale Bewegungen frühzeitig sichtbar.

Um eine Verbindung herzustellen, setzen Sie DataSunrise als Reverse Proxy vor SAP HANA ein, importieren Sie den Datenbank-Katalog und aktivieren Sie den Audit Guide. Richtlinien, die in der Konsole erstellt wurden, werden in Regeln kompiliert und in Echtzeit ausgewertet, wodurch praktisch keine Latenz entsteht. Eine praktische Anleitung mit Screenshots finden Sie in diesem SAPinsider-Artikel.

GenAI für intelligente Audit-Analysen

Große Sprachmodelle glänzen darin, Audit-Rauschen in für den Menschen verständliche Erkenntnisse zu verwandeln. Der nachstehende Codeausschnitt ruft die Audit-Aufzeichnungen der letzten Stunde ab, fasst sie mit GPT‑4o‑mini zusammen und liefert einen risikokennzeichneten Feed, der für die Incident Response bereit ist:

import hana_ml.dataframe as hdf

from openai import OpenAI

# Verbindung zu HANA herstellen

df = hdf.DataFrame(connection_context,

"SELECT * FROM SYS.AUDIT_LOG WHERE EVENT_TIME > ADD_SECONDS(CURRENT_TIMESTAMP, -3600)")

audit_sample = df.head(100).collect().to_json()

client = OpenAI()

messages = [

{"role": "system", "content": "You are a security analyst. Classify HANA audit events."},

{"role": "user", "content": audit_sample}

]

classification = client.chat.completions.create(model="gpt-4o-mini", messages=messages)

print(classification.choices[0].message.content)

Das Modell kennzeichnet Ereignisse wie privilege escalation oder mass export und schlägt Schweregrade vor. Übermitteln Sie diese Rückmeldungen über die REST-API an DataSunrise, um verdächtige Sitzungen automatisch zu isolieren.

Fähigkeitsmatrix: Native vs Proxy vs GenAI

| Fähigkeit | Native SAP HANA | DataSunrise Proxy | GenAI‑Analysen |

|---|---|---|---|

| Echtzeit-Erfassung | System-Audit-Trail streamt zu Kafka | In‑Line Verkehrsinspektion | Empfängt gestreamte Ereignisse |

| Dynamische Maskierung | MASK-Klausel (Zeile/Spalte) | Formaterhaltende Maskierung | Richtlinienvorschläge |

| Erkennung sensibler Daten | Katalog-RegEx‑Suche | Integrierte Scanner & Labels | LLM‑unterstützte Klassifizierung |

| Compliance‑Abbildung | Manuelle Berichtsansichten | Vorlagen (GDPR, HIPAA…) | Automatisierte Abbildung & Zusammenfassungen |

| Verhaltensanalysen | — | UEBA‑Module | Basiswert‑ und Anomaliewertung |

Das Gesamtbild

Wie man SAP HANA auditiert effektiv im Jahr 2025 ist eine mehrschichtige Strategie:

- Nativkontrollen für autoritative Logs und Zero‑Trust‑Maskierung.

- DataSunrise für einheitliche Überwachung, dynamische Maskierung und Compliance‑Abbildung.

- GenAI‑Analysen, die Millionen von Logzeilen in eine Handvoll priorisierter, nachvollziehbarer Maßnahmen umwandeln.

Durch die Kombination dieser Ebenen wechseln Sie von reaktiver Forensik zu proaktiver Verteidigung – Sie schützen sensible Daten, erfüllen Auditorenanforderungen und ermöglichen Ingenieuren die Freiheit, auf SAP HANA zu innovieren, ohne Angst haben zu müssen.

Bereit, den nächsten Schritt zu gehen? Entdecken Sie die DataSunrise-Bereitstellungsmodi oder fordern Sie eine kostenlose Testversion an, um zu sehen, wie GenAI‑gestütztes Auditing Ihre Sicherheitsstrategie beschleunigt.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen