Schwachstellenbewertung (VA)

Was ist eine Schwachstellenbewertung?

Heutzutage haben Unternehmen mit vielen Cyber-Bedrohungen zu tun, die ihre Systeme und Datensicherheit in der digitalen Welt gefährden können. Um sicher zu bleiben, müssen die Schwachstellen erkannt und behoben werden, bevor böswillige Akteure diese ausnutzen können. Hier kommt die Schwachstellenbewertung ins Spiel.

Die Schwachstellenbewertung ist der Prozess der systematischen Identifizierung, Quantifizierung und Priorisierung von Schwachstellen in einem System. Die Bewertung der IT-Infrastruktur eines Unternehmens umfasst die Überprüfung von Netzwerken, Servern, Anwendungen und Datenbanken, um Schwachstellen aufzudecken, die Angreifer ausnutzen könnten. Durch die proaktive Identifizierung und Behebung dieser Schwachstellen können Unternehmen ihr Risiko, Opfer von Cyber-Angriffen zu werden, erheblich reduzieren.

Die Bedeutung der Schwachstellenbewertung

Regelmäßige Schwachstellenbewertungen sind von größter Bedeutung. Cyber-Angriffe werden immer ausgeklügelter, und Angreifer finden ständig neue Wege, um Schwachstellen in Systemen und Anwendungen auszunutzen.

Unternehmen müssen aktiv nach Schwachstellen suchen und diese beheben. Wenn sie dies nicht tun, können sie Ziel schädlicher Angriffe werden. Diese Angriffe können zu Datenlecks, finanziellen Verlusten und Schäden am Ruf führen.

Zudem unterliegen viele Branchen regulatorischen Anforderungen, die die Implementierung robuster Sicherheitsmaßnahmen vorschreiben, einschließlich regelmäßiger Schwachstellenbewertungen. Der PCI DSS schreibt vor, dass Unternehmen vierteljährlich Schwachstellen-Scans durchführen müssen. Wenn Sie Probleme identifizieren, müssen Sie diese umgehend beheben.

Schwachstellenbewertung: Der Sicherheits-Scan-Prozess

Der Prozess der Schwachstellenbewertung umfasst typischerweise mehrere wichtige Schritte:

- Asset-Erkennung: Zuerst müssen alle Assets im IT-System eines Unternehmens identifiziert werden, die bewertet werden sollen. Dazu gehören Server, Arbeitsstationen, Netzwerkgeräte, Anwendungen und Datenbanken.

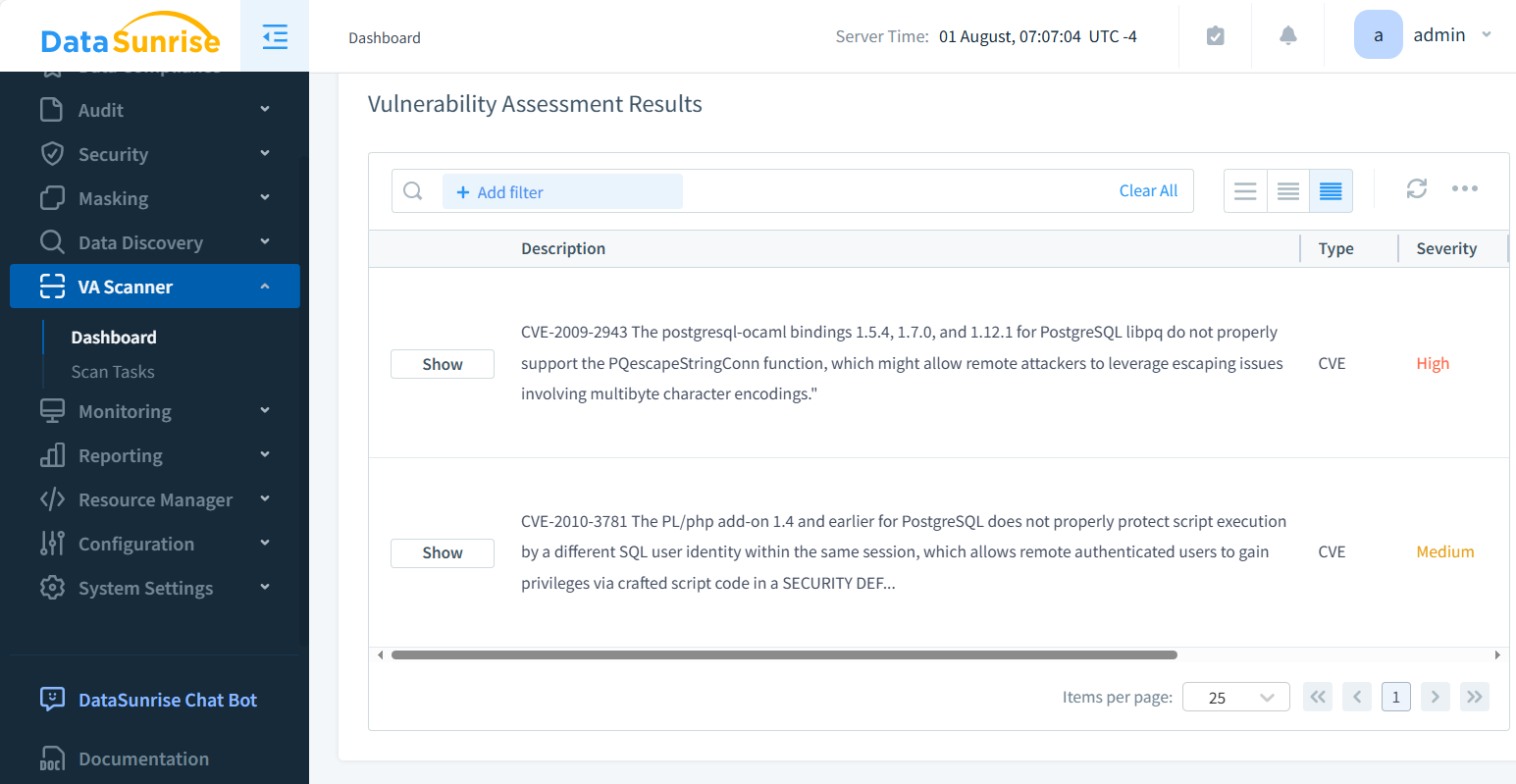

- Schwachstellen-Scanning: Nach der Identifizierung der Assets scannen automatisierte Schwachstellen-Scanning-Tools die Systeme nach bekannten Schwachstellen. Diese Tools vergleichen die Systemkonfigurationen mit Datenbanken bekannter Schwachstellen und melden Übereinstimmungen.

- Manuelle Tests: Während automatisierte Scanning-Tools effektiv bekannte Schwachstellen identifizieren, können sie bestimmte Schwachstellen, die manuelle Tests erfordern, übersehen. Dazu gehört das Testen auf logische Fehler in Anwendungen oder der Versuch, Sicherheitskontrollen zu umgehen.

- Risikobewertung: Nach der Identifizierung der Schwachstellen müssen diese hinsichtlich ihrer potenziellen Auswirkungen und der Wahrscheinlichkeit ihrer Ausnutzung bewertet werden. Unternehmen verwenden dies, um zu entscheiden, welche Schwachstellen basierend auf ihrem Risiko zuerst behoben werden sollen.

- Behebung: Schließlich müssen die identifizierten Schwachstellen durch eine Kombination aus Patches, Konfigurationsänderungen und anderen Behebungsmaßnahmen angegangen werden. Es ist wichtig, durch nachfolgende Schwachstellen-Scans zu überprüfen, ob die Behebungsmaßnahmen wirksam waren.

Schwachstellenbewertungs-Tools

Es gibt viele Tools zur Schwachstellenbewertung, von kostenlosen Optionen bis hin zu hochwertigen kommerziellen Produkten. Zu den beliebtesten Schwachstellenbewertungs-Tools gehören:

- Nessus: Nessus ist ein weit verbreiteter kommerzieller Schwachstellenscanner, der Schwachstellen in einer Vielzahl von Betriebssystemen, Geräten und Anwendungen identifizieren kann.

- OpenVAS: OpenVAS ist ein Open-Source-Schwachstellenscanner, der eine umfassende Reihe von Tests zur Identifizierung von Schwachstellen in Systemen und Anwendungen bietet.

- Metasploit: Metasploit ist ein Open-Source-Penetrationstest-Framework, das einen Schwachstellenscanner sowie Tools zum Ausnutzen identifizierter Schwachstellen umfasst.

- Burp Suite: Burp Suite ist eine weit verbreitete Plattform zum Testen der Webanwendungssicherheit. Es umfasst einen Schwachstellenscanner und Tools für manuelle Tests und Ausnutzung.

Berücksichtigen Sie bei der Auswahl eines Tools zur Schwachstellenbewertung die Größe und Komplexität Ihres IT-Systems sowie die Fähigkeiten Ihres Sicherheitsteams. Berücksichtigen Sie auch eventuell geltende Compliance-Richtlinien.

Schwachstellenbewertung und Web Application Firewalls (WAF)

Obwohl Schwachstellenbewertungen ein wesentlicher Bestandteil einer umfassenden Sicherheitsstrategie sind, sind sie kein Allheilmittel. Eine weitere Verteidigungsschicht, die Unternehmen einsetzen können, ist eine Web Application Firewall (WAF).

Eine WAF ist ein Sicherheitstool, das den Webverkehr zu und von einer Webanwendung überwacht und blockiert. Sie verwendet Regeln, um eingehenden Verkehr auf potenzielle Angriffe zu überprüfen. Diese Angriffe umfassen SQL-Injektionen, Cross-Site-Scripting (XSS) und andere häufige Schwachstellen von Webanwendungen.

Das Hinzufügen einer WAF vor einer Webanwendung kann dazu beitragen, Angriffe zu verhindern, auch wenn die Anwendung Schwachstellen aufweist. Es ist jedoch wichtig zu beachten, dass man sich nicht allein auf eine WAF verlassen sollte, um eine Webanwendung zu sichern. Regelmäßige Schwachstellenbewertungen und Behebungsmaßnahmen sind weiterhin erforderlich, um grundlegende Schwachstellen zu beheben und die Gesamtsicherheit der Anwendung zu gewährleisten.

Schwachstellenmanagement-Systeme

Während die Durchführung von Schwachstellenbewertungen ein wichtiger erster Schritt ist, ist dies nur eine Komponente eines umfassenden Programms zum Schwachstellenmanagement. Um Schwachstellen im Laufe der Zeit effektiv zu verwalten, müssen Unternehmen ein Schwachstellenmanagement-System implementieren.

Ein Schwachstellenmanagement-System ist eine zentralisierte Plattform, die es Unternehmen ermöglicht, Schwachstellen in der gesamten IT-Infrastruktur zu verfolgen und zu verwalten. Es umfasst typischerweise Funktionen wie:

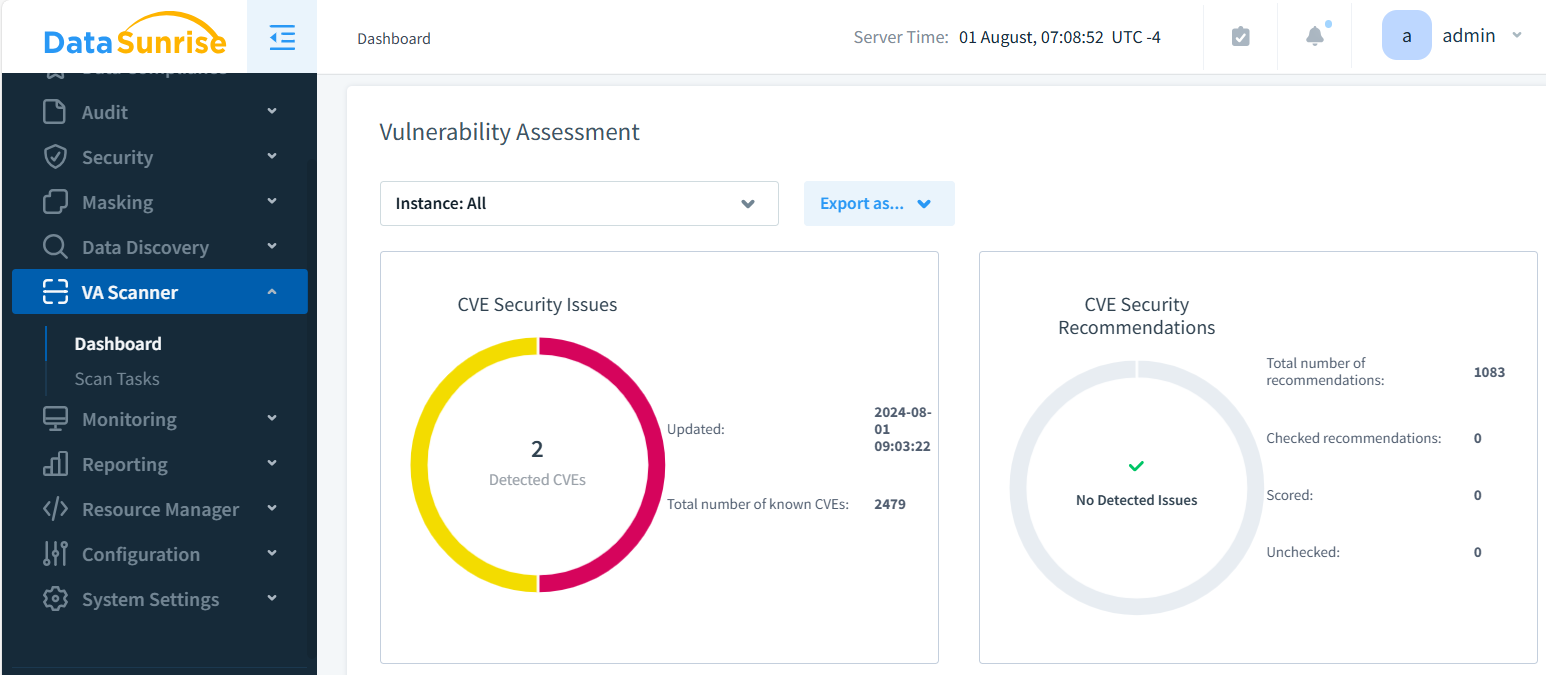

- Schwachstellen-Scanning: Die Möglichkeit, Systeme und Anwendungen regelmäßig automatisch nach Schwachstellen zu scannen.

- Priorisierung von Schwachstellen: Die Fähigkeit, Schwachstellen nach ihrer Schwere und potenziellen Auswirkungen auf das Unternehmen zu priorisieren.

- Verfolgung der Behebung: Verfolgung des Fortschritts bei der Behebung von Problemen und Sicherstellung, dass Schwachstellen zeitnah angegangen werden.

- Berichterstattung und Analyse: Die Möglichkeit, Berichte und Dashboards zu erstellen, die Einblick in die Schwachstellenlage des Unternehmens geben.

Durch die Implementierung eines Schwachstellenmanagement-Systems können Unternehmen sicherstellen, dass Schwachstellen kontinuierlich und effizient identifiziert und behoben werden.

Fazit

In der heutigen digitalen Landschaft sind Schwachstellenbewertungen ein wesentlicher Bestandteil jeder umfassenden Sicherheitsstrategie. Durch die proaktive Identifizierung und Behebung von Schwachstellen in Systemen und Anwendungen können Unternehmen ihr Risiko, Opfer von Cyber-Angriffen zu werden, erheblich reduzieren.

Schwachstellenbewertungen sind jedoch nur ein Teil des Puzzles. Unternehmen sollten ein starkes Schwachstellenmanagement-Programm haben, um ihre IT-Infrastruktur zu schützen. Dieses Programm sollte regelmäßige Scans, die Priorisierung von Schwachstellen und die umgehende Behebung von Problemen umfassen.

Darüber hinaus sollten Unternehmen die Implementierung zusätzlicher Verteidigungsschichten wie Web Application Firewalls in Betracht ziehen, um ein zusätzliches Schutzniveau gegen potenzielle Angriffe zu bieten.

Bei DataSunrise bieten wir benutzerfreundliche und flexible Tools für die Datenbanksicherheit, Datenentdeckung (einschließlich OCR) und Compliance. Unsere Lösungen können Unternehmen dabei helfen, Schwachstellen in ihren Datenbanken zu identifizieren und zu beheben und sicherzustellen, dass sensible Daten ordnungsgemäß geschützt sind. Für weitere Informationen kontaktieren Sie unser Team, um eine Online-Demo-Session zu buchen.