Statische Datenmaskierung

Einführung

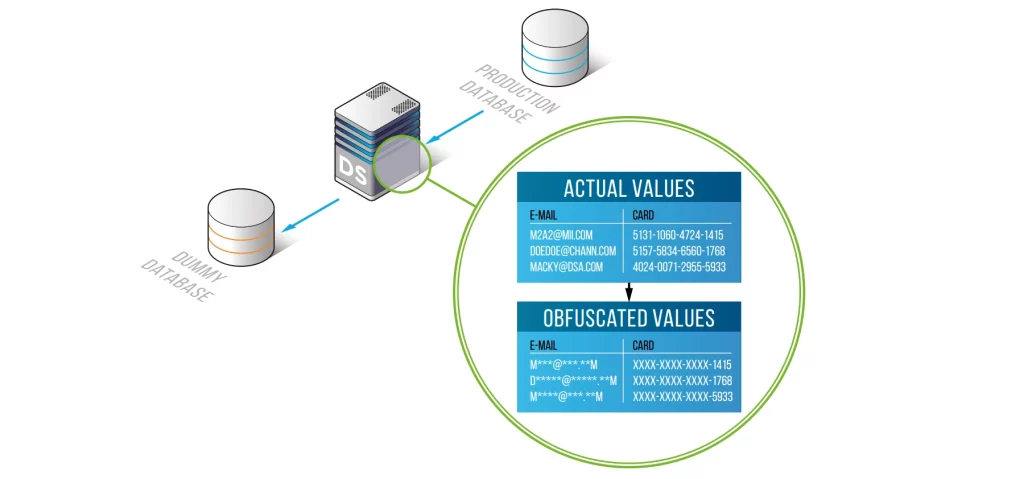

Die statische Datenmaskierung sichert sensible Daten, indem eine nicht-produktionsreife Kopie von Datenbanktabellen erstellt wird, in der vertrauliche Felder durch realistische, anonymisierte Werte ersetzt werden. Da der Datensatz seine ursprüngliche Struktur und Format beibehält, kann er sicher für Tests, Analysen, Entwicklung oder Schulungen verwendet werden – während gleichzeitig regulierte Inhalte wie personenbezogene Daten (PII), Finanzaufzeichnungen oder Gesundheitsinformationen verborgen werden.

Dieser Artikel erläutert, wie die statische Datenmaskierung funktioniert, wie sie sich von dynamischer Maskierung unterscheidet und warum sie für die Einhaltung von Vorschriften und für die Sicherheit unerlässlich ist. Außerdem wird erklärt, wie DataSunrise die Implementierung vereinfacht, die referenzielle Integrität aufrechterhält und die Maskierung über verschiedene Datenbankplattformen hinweg automatisiert.

Statische vs. dynamische Maskierung: Zentrale Unterschiede

Beide Techniken schützen sensible Felder, erfüllen jedoch unterschiedliche betriebliche Anforderungen.

Die statische Datenmaskierung erzeugt eine neue, maskierte Kopie der Datenbank, in der sensible Inhalte durch synthetische Werte ersetzt werden – ideal für Entwicklungs-/Testumgebungen, Übergaben an Dritte und sicheren Datenaustausch.

Im Gegensatz dazu arbeitet die dynamische Maskierung zur Laufzeit – sie maskiert die Abfrageergebnisse basierend auf dem Zugriffskontext, ohne die gespeicherten Daten zu verändern – und eignet sich am besten für die Live-Zugriffskontrolle innerhalb von Anwendungen.

| Funktion | Statische Maskierung | Dynamische Maskierung |

|---|---|---|

| Funktionsweise | Erstellt eine maskierte Datenbankkopie | Verändert Abfrageergebnisse zur Laufzeit |

| Anwendungsfall | Entwicklung/Test, externer Zugriff | Live-Produktion Zugriffskontrolle |

| Leistung | Kein Einfluss zur Laufzeit | Wird on-the-fly angewendet |

| Datensicherheit | Sicher für Export/Weitergabe | Benötigt Schutzrichtlinien zur Laufzeit |

Wann statische Maskierung sinnvoll ist

Die statische Datenmaskierung kommt insbesondere dann zum Einsatz, wenn Informationen das ursprüngliche System für nicht-produktive Arbeiten verlassen müssen. Häufige Szenarien umfassen:

- Entwickler-Sandboxen: Erstellen und testen Sie an realistischen Datensätzen, ohne echte personenbezogene Daten oder Kartennummern preiszugeben.

- QA und Staging: Validieren Sie das Verhalten der Anwendung unter produktionsähnlichen Bedingungen, ohne Compliance-Risiken.

- Schulung: Verwenden Sie realitätsnahe, aber anonymisierte Datensätze für Einarbeitung oder Kompetenzaufbau.

- Drittanbieterfreigabe: Stellen Sie Analysten, Auftragnehmern oder Anbietern sichere Kopien der benötigten Daten zur Verfügung.

- Cloud-Migrationen und Backups: Exportieren Sie maskierte Daten für die Speicherung oder Migration, um die Exposition während des Transports zu minimieren.

Mit DataSunrise werden diese Arbeitsabläufe automatisiert und konsistent durchgeführt. Die formatbewahrende Maskierung hält Datensätze nutzbar, die referenzielle Integrität wird aufrechterhalten und geplante Aufgaben sorgen dafür, dass jede Kopie ohne manuelle Skripterstellung konform bleibt.

Wie DataSunrise die statische Datenmaskierung anwendet

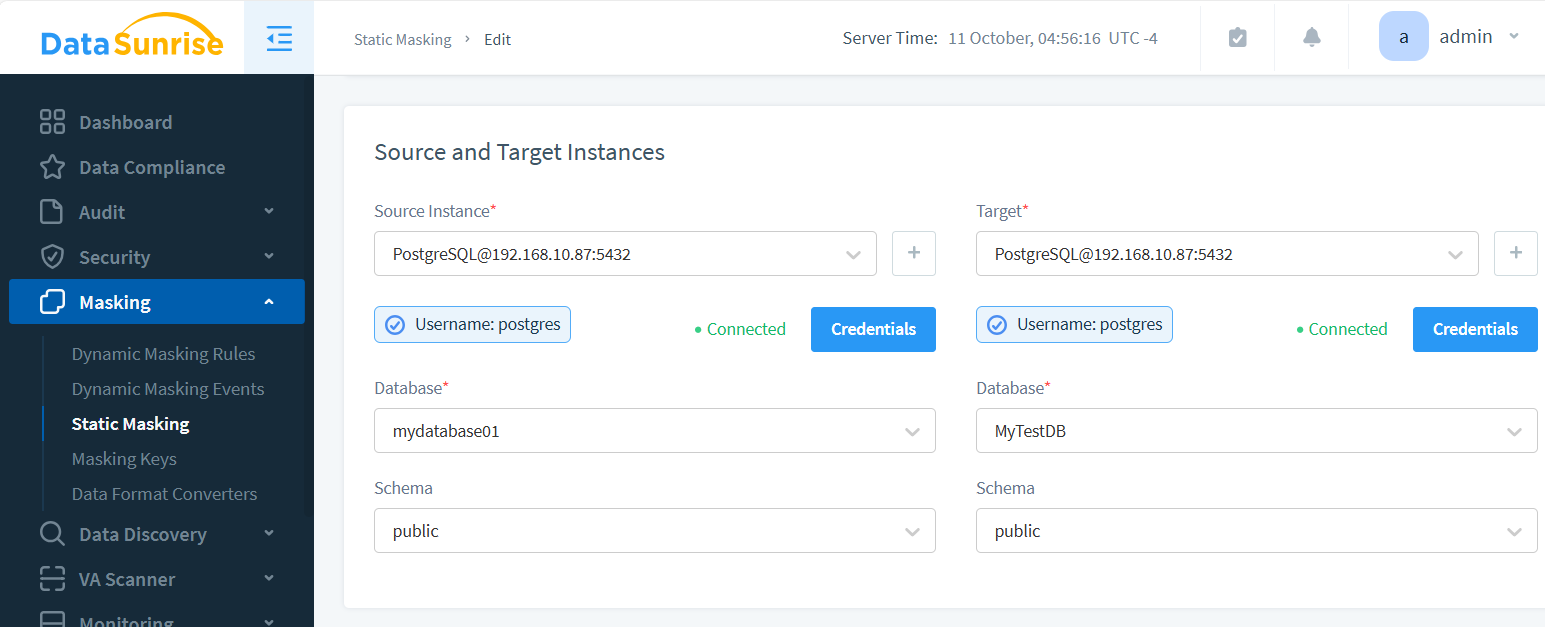

DataSunrise unterstützt die statische Maskierung über SQL Server, Oracle, PostgreSQL, MongoDB und Cloud-Datenbanken wie Amazon Redshift. Es operiert über den DataSunrise-Server (ohne Änderungen am Schema). Die Einrichtung definiert vier Bereiche: Quell- und Zielinstanzen, übertragene Tabellen, die Häufigkeit der Planung und optionale Aufräumregeln.

Übliche Maskierungsfunktionen & wann sie eingesetzt werden

| Funktion | Beispiel Eingabe | Maskiertes Ergebnis | Am besten geeignet für |

|---|---|---|---|

| FPE (AES-FFX) | 4111 1111 1111 1111 | 4129 6034 5821 4410 | Kreditkartensimulationen |

| Substring Redact | [email protected] | al***@***.com | E-Mails, Benutzernamen |

| Date Shuffle (+/- 365d) | 1990-05-09 | 1990-12-17 | Geburtsdaten |

| Dictionary Swap | Chicago | Frankfurt | Stadt-/Länderfelder |

Quell- und Zielinstanzen

Der Maskierungsprozess erzeugt eine neue Instanz mit maskierten Daten. Die Quelle enthält den ursprünglichen Inhalt; das Ziel ist der Ort, an dem die verschleierten Daten gespeichert werden.

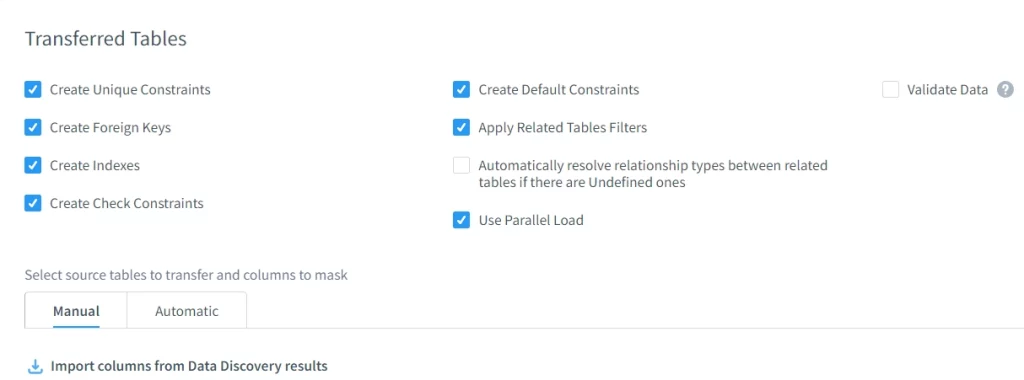

Übertragene Tabellen

DataSunrise bewahrt die referenzielle Integrität, Einschränkungen, Indizes und Beziehungen über maskierte Tabellen hinweg – so bleiben die Daten auch nach der Verschleierung nutzbar.

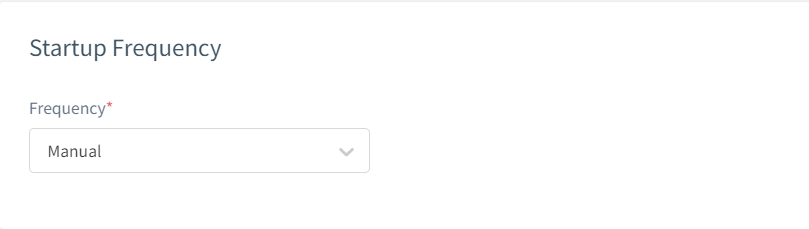

Startfrequenz

Führen Sie Aufgaben manuell aus, planen Sie sie einmalig oder konfigurieren Sie wiederkehrende Intervalle. Dies automatisiert Datenaktualisierungs-Pipelines und hält Testumgebungen aktuell.

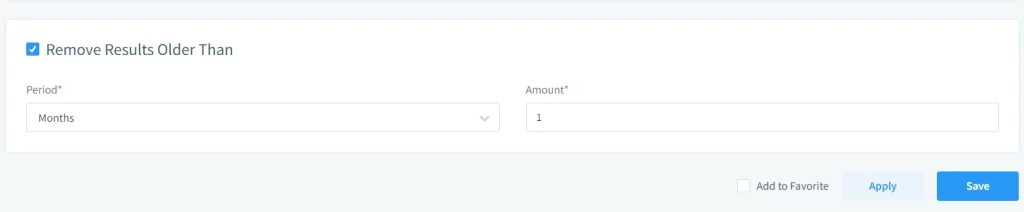

Ergebnisse entfernen, die älter sind als

Wenden Sie Aufbewahrungsrichtlinien an, um veraltete maskierte Datenbanken zu entfernen. Dies spart Speicherplatz und reduziert betriebliche Unordnung.

Simulation der statischen Maskierung in PostgreSQL

So können Sie die statische Maskierung manuell ohne Automatisierung simulieren:

-- Schritt 1: Erstellen Sie eine maskierte Kopie einer Tabelle

CREATE TABLE customers_masked AS

SELECT

id,

name,

email,

'XXXX-XXXX-XXXX-' || RIGHT(card_number, 4) AS card_number

FROM customers;

-- Schritt 2: E-Mail-Format maskieren

UPDATE customers_masked

SET email = CONCAT(LEFT(email, 2), '***@***.com');

Dies funktioniert für kleinere Maskierungsvorgänge, es fehlt jedoch an formaterhaltender Logik, Fremdschlüssel-Durchsetzung und Audit-Logging. DataSunrise automatisiert und skaliert diesen Workflow plattformübergreifend.

Praktisches Beispiel: PostgreSQL + DataSunrise

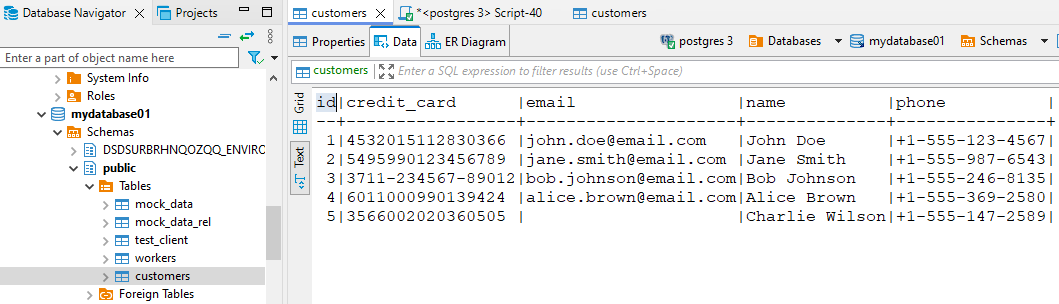

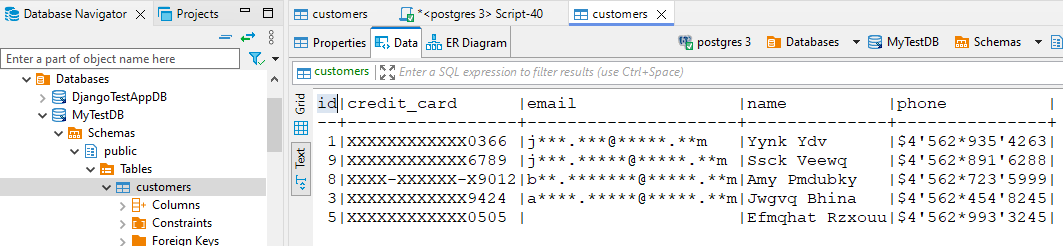

Betrachten Sie eine PostgreSQL-Datenbank mit Kundendaten, einschließlich Namen, E-Mails und Kartennummern. Unmaskierte Ansicht:

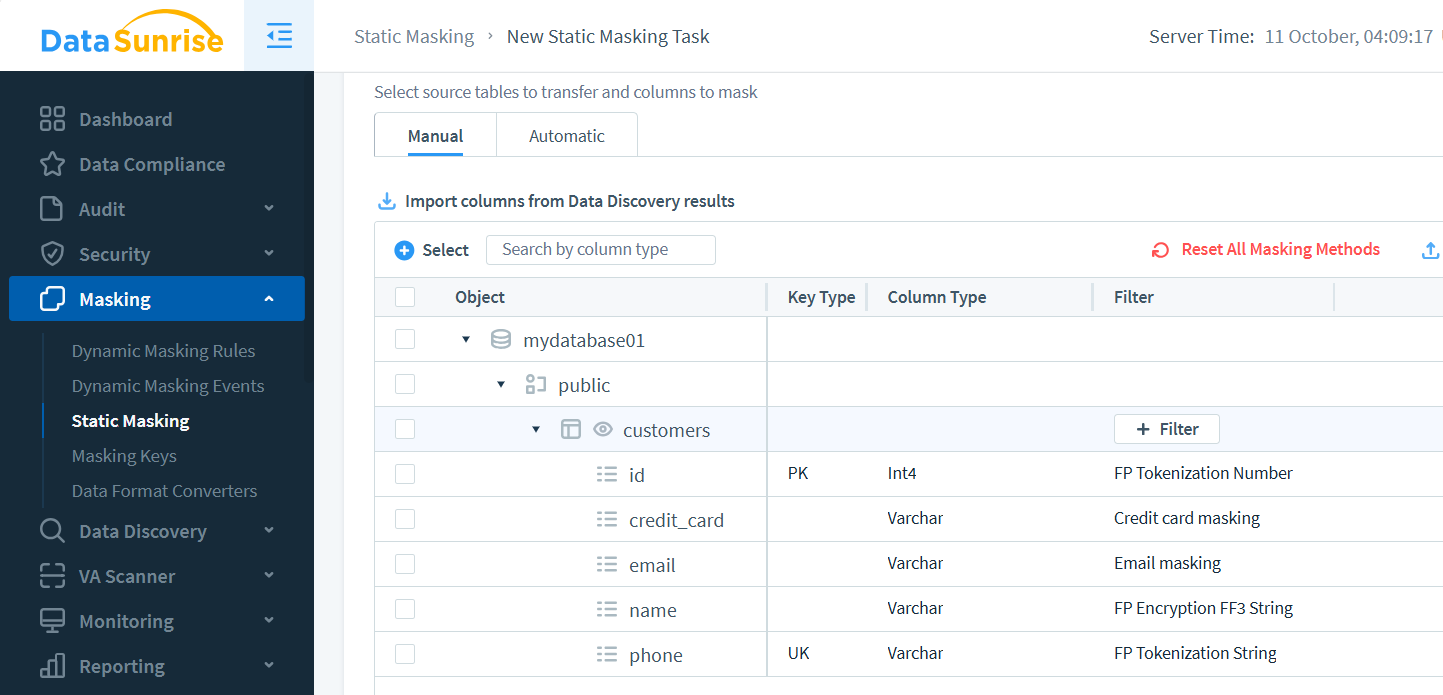

Konfigurieren Sie in DataSunrise eine Aufgabe über das Panel für statische Maskierung. Wählen Sie Instanzen aus, definieren Sie Tabellen und wählen Sie Maskierungsmethoden pro Spalte aus:

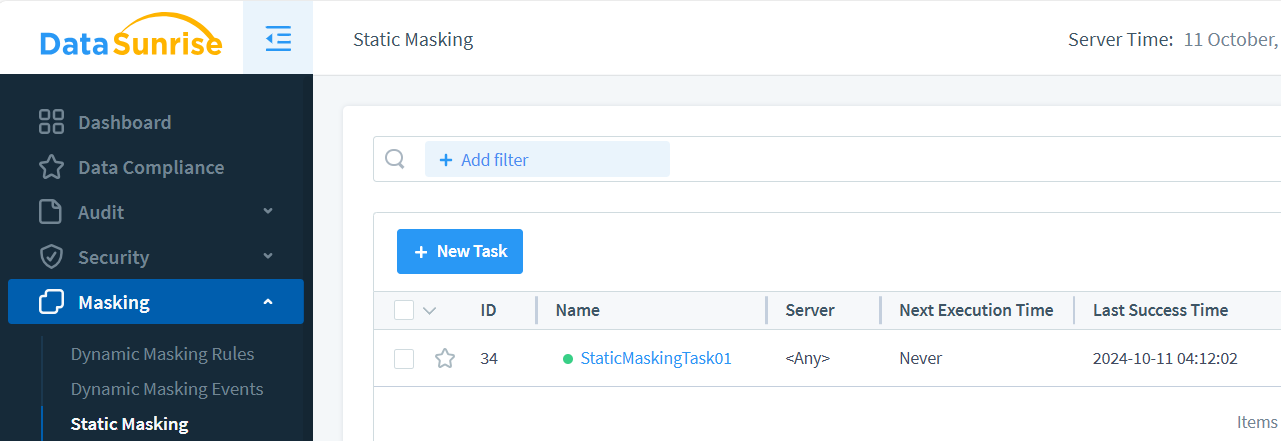

Sobald die Aufgabe abgeschlossen ist, sehen Sie eine Bestätigung im Aufgabestatus:

Die Zielinstanz enthält nun eine vollständig maskierte Version der Daten:

Statische Maskierung mit DataSunrise: Zentrale Vorteile

- Realistische Daten für Entwicklung/Test

- Formatbewahrende Verschleierung

- Referentielle Integrität bewahrt

- Keine Auswirkungen auf Quellsysteme

- GDPR/PCI/HIPAA-konform

Best Practices für die statische Datenmaskierung

Auch mit dem richtigen Werkzeug hängt die Effektivität von einer präzisen Umsetzung ab. Verwenden Sie diese Best Practices, um die Maskierung sicher, skalierbar und auditbereit zu halten:

- Maskierung auf Spaltenebene: Maskieren Sie nur Felder, die ein Risiko darstellen (Namen, E-Mails, Kartennummern), um die Nutzbarkeit zu erhalten.

- Bevorzugen Sie formatbewahrende Methoden für Analysen: Bewahren Sie Länge, Typ und referenzielle Muster bei für BI, Joins und Exporte.

- Maskieren vor dem Auslagern: Exportieren Sie maskierte Kopien an S3, in Kaltlager oder an Anbieter, um die Haftung zu reduzieren.

- Dokumentieren Sie jede Aufgabe: Verfolgen Sie Quelle/Ziel, betroffene Tabellen, Methoden und Zeitpläne – DataSunrise protokolliert dies zur Überprüfung.

- Vierteljährliche Überprüfung der Richtlinien: Aktualisieren Sie die Konfigurationen, wenn sich Schemata und Vorschriften weiterentwickeln.

Integrieren Sie die statische Maskierung in CI/CD, damit jede Build-Umgebung automatisch bereinigte Daten bezieht. Dies eliminiert fehleranfällige Skripte, erzwingt konsistente Logik und hält Testumgebungen an die Produktion angepasst – ohne dass sensible Inhalte offengelegt werden.

Richtig umgesetzt, wird die statische Maskierung zu einem wiederholbaren, integrierten Steuerungsmechanismus in Ihrem SDLC – und ist nicht nur eine einmalige Aufgabe.

Warum statische Datenmaskierung mit DataSunrise verwenden

- Schutz sensibler Felder wie PII, Finanzdaten und Zugangsdaten vor externer Nutzung.

- Erfüllen Sie Vorgaben, einschließlich GDPR, HIPAA und PCI DSS.

- Teilen Sie Daten sicher mit Auftragnehmern, Analysten und Dritten.

- Reduzieren Sie Risiken, während Sie realistische Testdatenumgebungen unterstützen.

- Bewahren Sie die referenzielle Integrität über komplexe Schemata hinweg.

Fazit

Die statische Datenmaskierung bietet einen zuverlässigen Weg, um sensible Informationen zu schützen, während Datensätze für Entwicklung, Tests, Analysen und Schulungen vollständig nutzbar bleiben. Durch den Austausch echter Werte gegen realistische Ersatzdaten können Organisationen mit produktionsähnlichen Datensätzen arbeiten, ohne PII, Finanzdaten oder andere regulierte Inhalte preiszugeben. Diese Methode bewahrt die Schema-Integrität, unterstützt die Einhaltung von GDPR, HIPAA und PCI DSS und integriert sich nahtlos in bestehende Arbeitsabläufe.

Über die Einhaltung von Vorschriften hinaus reduziert die statische Maskierung Risiken bei Cloud-Migrationen, bei der Zusammenarbeit mit Anbietern und bei Backup-Operationen. Mit automatisierter Planung, konsistenten Regelwerken und zentraler Steuerung bleiben geschützte Datensätze nützlich und an die betrieblichen Anforderungen angepasst. Als Teil einer umfassenderen Daten-Governance stärkt die statische Maskierung die gesamte Sicherheitslage, während eine sichere, effiziente und konforme Nutzung kritischer Informationen ermöglicht wird.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen