Teradata Audit-Protokoll

Teradata ist eine leistungsstarke Analyseplattform, die weit verbreitet im unternehmensweiten Data Warehousing und in der Business Intelligence eingesetzt wird. Während Organisationen ihre Datenökosysteme erweitern, wird die Gewährleistung von Verantwortlichkeit und Transparenz zunehmend kritisch. Ein gut konfiguriertes Teradata Audit-Protokoll stellt sicher, dass jede Abfrage, jeder Zugriffsversuch und jede Änderung für Sicherheit und Compliance protokolliert wird.

Native Teradata-Tools bieten integrierte Mechanismen zur Verfolgung von Benutzeraktionen, aber in Kombination mit fortschrittlichen Lösungen wie DataSunrise entwickeln sich diese Protokolle zu einem einheitlichen Überwachungs- und Compliance-Rahmenwerk. Gemeinsam ermöglichen sie es Unternehmen, Datenschutzvorschriften wie GDPR, HIPAA und PCI DSS einzuhalten.

Was ist ein Audit-Protokoll?

Ein Audit-Protokoll ist ein chronologischer Datensatz aller Datenbankaktivitäten, der anzeigt, wer Zugriff auf das System hatte, welche Operationen durchgeführt wurden und wann diese Aktionen stattfanden. Es bietet Transparenz bei jeder Interaktion mit den Daten, wodurch unbefugter Zugriff, Verstöße gegen Richtlinien und betriebliche Fehler erkannt werden können.

Im Kontext von Teradata erfasst das Audit-Protokoll SQL-Anweisungen, Authentifizierungsversuche und administrative Aktivitäten. Jedes Ereignis wird mit Metadaten wie Zeitstempeln, Benutzerkennungen und Objektbezeichnungen gespeichert, um eine vollständige Rückverfolgbarkeit zu gewährleisten.

Audit-Protokolle spielen eine zentrale Rolle bei der Gewährleistung der Datenintegrität, der Aufrechterhaltung von Verantwortlichkeit und der Nachweisführung der Einhaltung von Vorschriften während interner oder externer Prüfungen. Durch die Aufbewahrung einer transparenten Historie von Benutzer- und Systemaktivitäten helfen sie Organisationen, Sicherheitsvorfälle schnell zu erkennen und zu beheben.

Verständnis des nativen Teradata-Audit-Protokolls

Der Audit-Logging-Mechanismus von Teradata protokolliert Datenbankereignisse, Benutzeraktivitäten und operationelle Vorgänge auf Systemebene. Administratoren können das Database Query Log (DBQL) und das Security Event Log konfigurieren, um Authentifizierungsereignisse, Sitzungsaktionen und Abfragedetails zu erfassen.

Diese Protokolle bilden die Grundlage des Audit-Trails von Teradata und helfen Organisationen, Vorfälle nachzuvollziehen und das Benutzerverhalten zu analysieren.

Aktivierung der Teradata Audit-Log-Erfassung

Um das Audit-Protokoll zu aktivieren, können Administratoren SQL-Befehle im Teradata SQL Assistant oder BTEQ ausführen:

BEGIN LOGGING WITH TEXT ON ALL;

Dieser Befehl aktiviert die Protokollierung für alle Benutzer und erfasst ausgeführte SQL-Anweisungen im Klartextformat. Für eine selektivere Einrichtung können Administratoren bestimmte Benutzer oder Objekte protokollieren:

BEGIN LOGGING ON USERS HR_USER, FIN_USER;

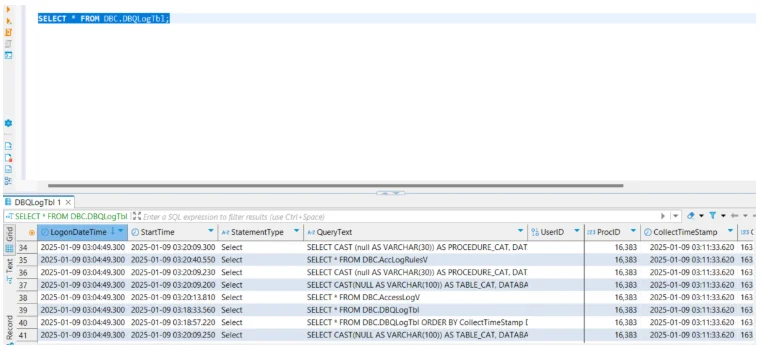

Nach der Aktivierung speichert Teradata diese Aufzeichnungen in Systemtabellen wie DBC.DBQLogTbl und DBC.AuditTrail.

Für detailliertere Konfigurationen lesen Sie bitte die Teradata Database Logging Reference.

Analyse der Audit-Protokolle

Audit-Protokolle können direkt aus Systemtabellen abgefragt werden, um die Datenbankaktivität zu überwachen. Zum Beispiel:

SELECT UserName, StartTime, StatementText

FROM DBC.DBQLogTbl

WHERE StartTime > CURRENT_DATE - 1;

Diese Abfrage ruft Abfragen ab, die in den letzten 24 Stunden ausgeführt wurden.

Administratoren können die Analyse durch Filterung nach spezifischen Benutzern, Abfragetyptypen oder Sitzungen weiter verfeinern. Die Ausgabe liefert wichtige Einblicke in die Datenbankleistung, Zugriffsfrequenz und potenzielle Anomalien.

Erweiterung der Teradata Audit-Protokoll-Funktionalitäten mit DataSunrise

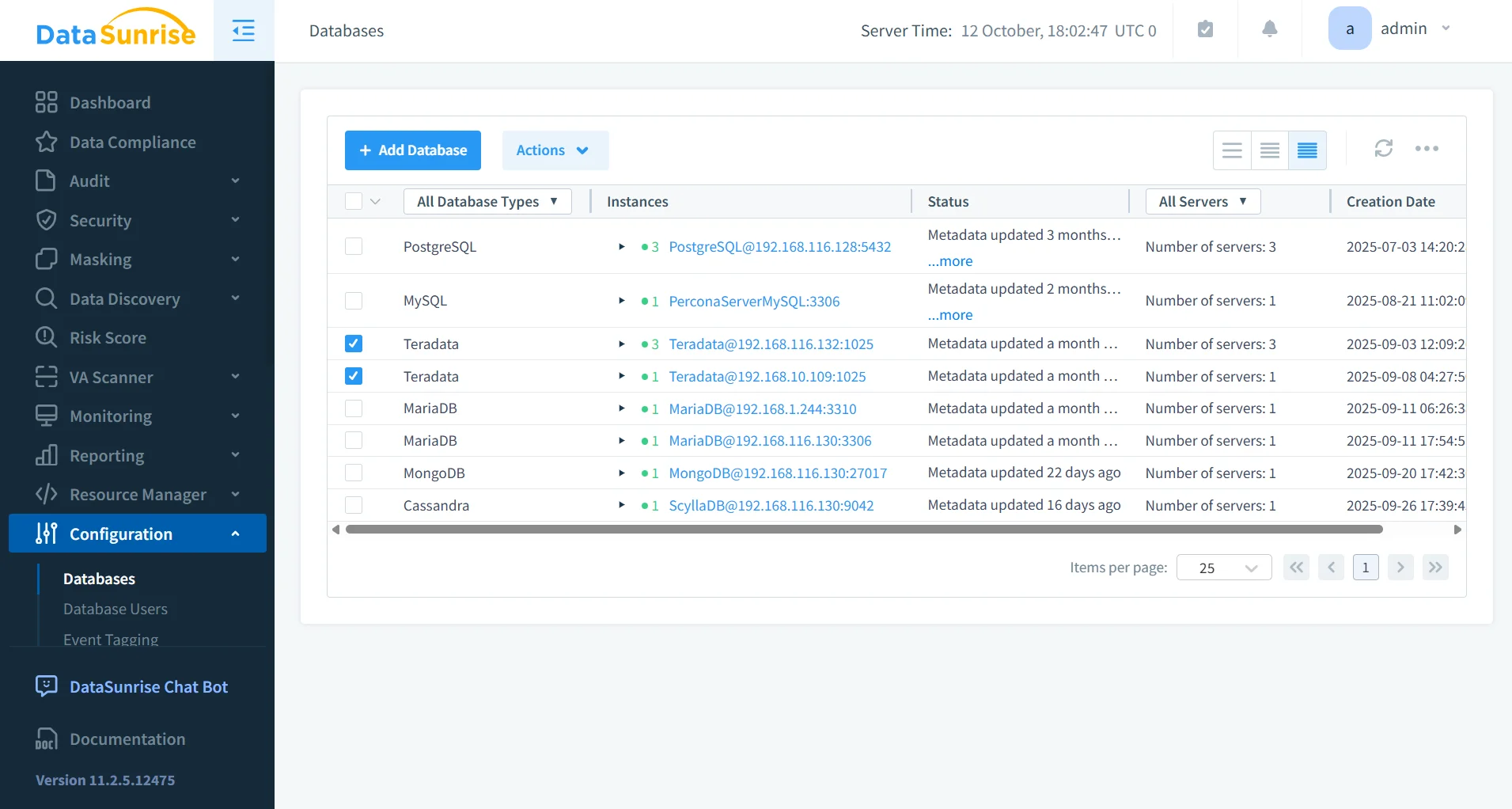

DataSunrise verbessert die Auditierung von Teradata, indem es die Protokollsammlung, -visualisierung und Compliance-Automatisierung zentralisiert. Über seinen Compliance Manager verwandelt DataSunrise einfache Protokolldaten in umsetzbare Erkenntnisse und gewährleistet dabei Echtzeit-Transparenz über verteilte Umgebungen hinweg.

Es ist zudem Teil einer Data Security Platform, die darauf ausgelegt ist, Konsistenz und bereichsübergreifende Datenbankkorrelation sicherzustellen.

Integriertes Audit-Management

DataSunrise fasst Teradata-Protokolle mit Aktivitätsaufzeichnungen aus anderen Datenbanken — wie Oracle, PostgreSQL und MySQL — in einer einzigen Oberfläche zusammen. Dieser einheitliche Ansatz vereinfacht die Überwachung und gewährleistet Konsistenz bei der Durchsetzung von Richtlinien.

Weitere Informationen zur Sichtbarkeit mehrerer Datenbanken finden Sie unter Activity Monitoring.

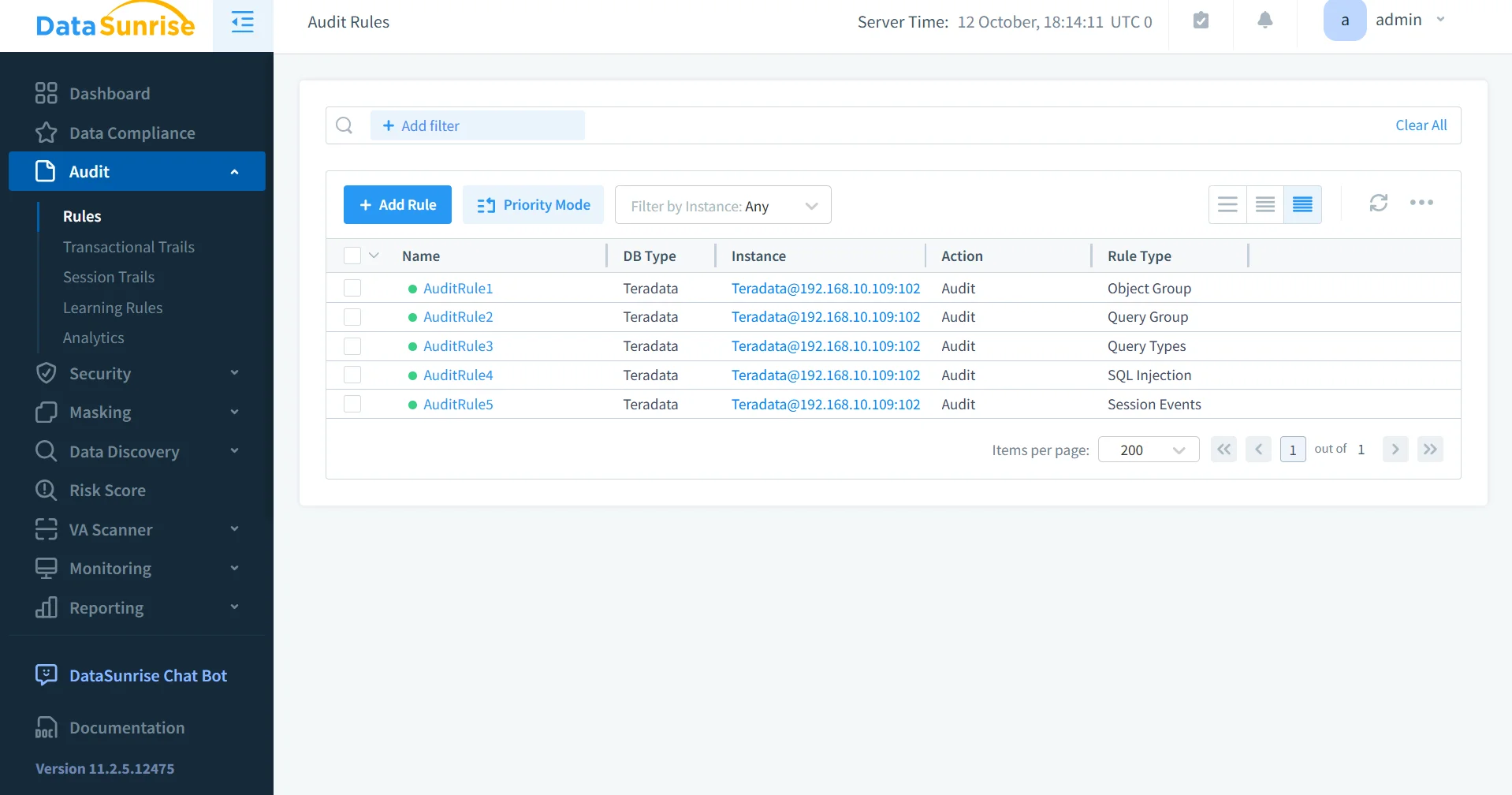

Automatisierte Audit-Regeln

Mit DataSunrise können Administratoren detaillierte Audit-Regeln definieren, die spezifische Objekte, Benutzer oder Operationen überwachen. Regeln können Alarme oder Maßnahmen auslösen, wenn Anomalien auftreten, wodurch die manuelle Protokollüberprüfung entfällt und die Reaktionszeit bei Vorfällen verkürzt wird.

Automatisierte Regeln können auch mit Echtzeitbenachrichtigungen und Verhaltensanalysen integriert werden, um die Präzision der Vorfallerkennung zu erhöhen.

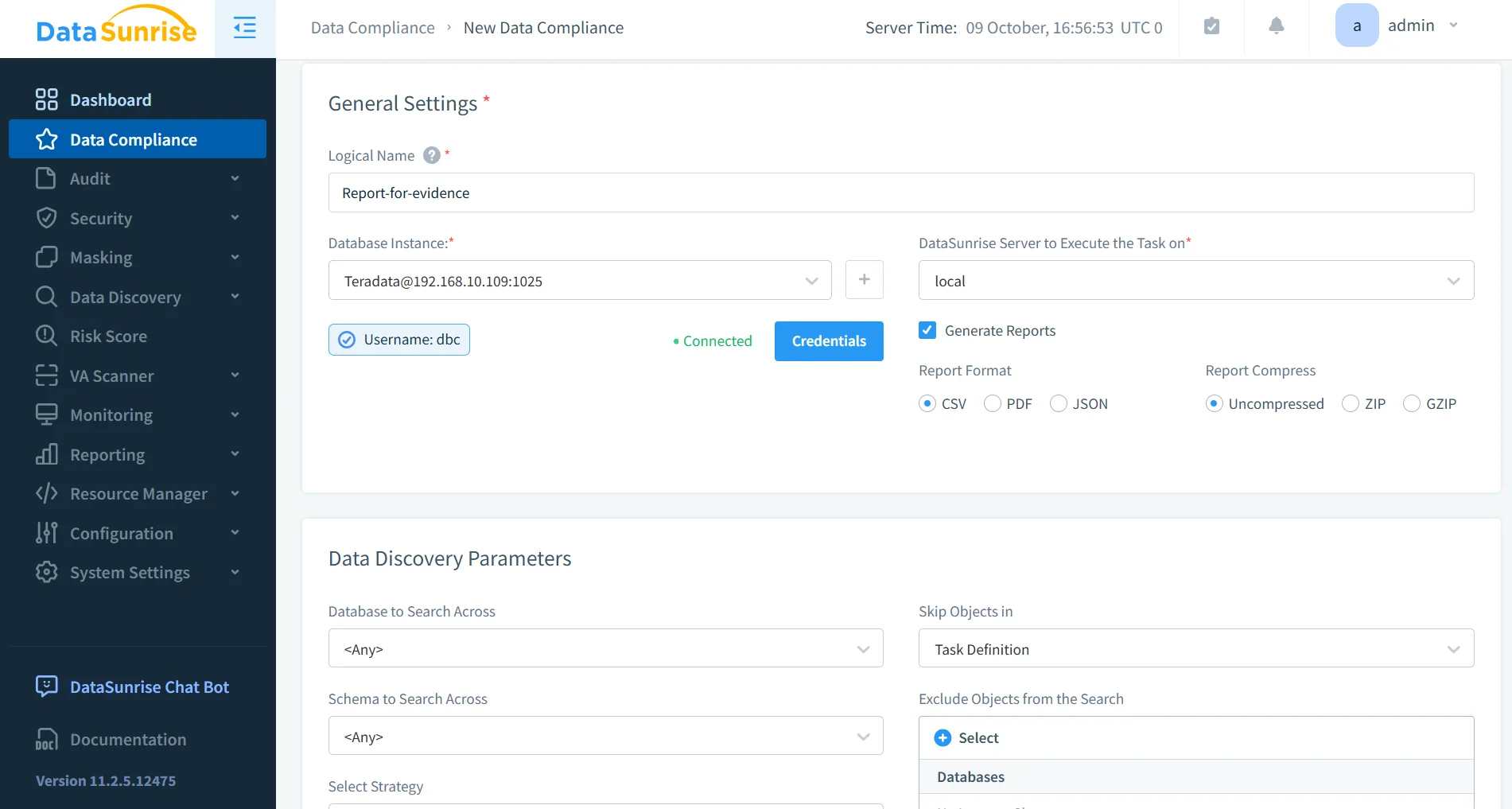

Compliance und Risikomanagement

DataSunrise erstellt automatisch prüfungsbereite Berichte, die mit wichtigen Compliance-Rahmenwerken wie SOX, GDPR und HIPAA in Einklang stehen. Durch Machine Learning Audit Rules werden ungewöhnliche Zugriffsmuster und potenzielle Verstöße gegen Richtlinien identifiziert, sodass proaktive Risikominderung möglich ist.

Für weiterführende Informationen lesen Sie bitte Einhaltung der SOX-, PCI DSS- und HIPAA-Anforderungen.

Vergleich: Native vs. DataSunrise

| Funktion | Native Teradata-Audit | DataSunrise |

|---|---|---|

| Protokollspeicherung | Auf mehrere Systemtabellen verteilt | Zentral in einem einheitlichen Repository zusammengefasst |

| Echtzeitwarnungen | Nicht verfügbar | Sofortige Benachrichtigungen und ML-basierte Anomalieerkennung |

| Plattformübergreifende Korrelation | Begrenzt | Unterstützt über 40 Plattformen |

| Berichtserstellung | Manuelle SQL-Abfragen | Automatisierte Compliance-Berichte |

| Umgang mit sensiblen Daten | Klartextprotokolle | Integrierte Dynamische Datenmaskierung |

| Bereitstellung | Nur vor Ort | Cloud, vor Ort und Hybrid |

Fazit

Das Teradata Audit-Protokoll bildet das Rückgrat für die Verfolgung von Aktivitäten und Verantwortlichkeit, aber in Kombination mit DataSunrise wird es zu einem umfassenden Compliance- und Sicherheitsrahmenwerk.

Durch seinen Compliance Autopilot, Zero-Touch Policy Automation und Unified Security Framework erweitert DataSunrise die Auditierung von Teradata von einer passiven Aufzeichnung zu einer aktiven Verteidigung — wodurch Compliance-Lücken beseitigt und der manuelle Aufwand reduziert wird.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen