Wie man Teradata auditiert

Dieser Artikel stellt einen strukturierten Ansatz für die Prüfung in Teradata vor. Er erläutert, wie man die nativen Funktionen – Access Logging und Database Query Logging (DBQL) – aktiviert und optimiert und wie man sie effizient mit entsprechendem Umfang, Overhead-Steuerungen und Aufbewahrungsrichtlinien betreibt.

Es wird außerdem beschrieben, wie die native Prüfung mit DataSunrise erweitert werden kann, um die Sichtbarkeit über verschiedene Umgebungen hinweg zu zentralisieren, Ereignisse für Untersuchungen zu korrelieren, zeitnahe Alarme an Betriebs- und Sicherheitsteams zu senden und wiederholbare, prüfungsbereite Berichte in großem Maßstab zu erzeugen.

Was ist Audit?

Ein Audit ist die strukturierte Erfassung, wer was, wann, von wo und mit welchem Ergebnis getan hat – gespeichert als vertrauenswürdiger Nachweis. In Datenbanken verbindet es Identitäten und Rollen mit Operationen an Daten, erfasst den Kontext jeder Aktion (Zeit, Client, IP, Sitzung, Tool) und bewahrt das Ergebnis (gewährt oder verweigert, gelesene oder geänderte Zeilen, Fehler) auf. Ein gutes Audit ist nicht nur eine Aktivitätsprotokollierung; es ist eine richtliniengetriebene Beweismittelverwaltung, die Verantwortlichkeit, Untersuchungen und regulatorische Compliance ermöglicht.

Effektive Audits weisen folgende Schlüsselkriterien auf: Vollständigkeit (keine Lücken bei sensiblen Objekten), Treue (ursprünglicher SQL-Text und Objektverweise), Herkunft (klare Quell-Tabellen und -Sichten), Integrität (manipulationssichere Speicherung und Prüfsummen) und eine der Richtlinie entsprechende Aufbewahrung. In Teradata stammen diese Beweise aus zwei nativen Säulen: Database Query Logging (DBQL) für den Kontext und die Leistung der Anweisungen sowie Access Logging für die Ergebnisse der Berechtigungsprüfungen. Zusammen ergeben sie eine verteidigungsfähige Prüfspur, auf die Sicherheits-, Betriebs- und Compliance-Teams vertrauen können.

Um das Audit-Design an Governance-Anforderungen anzupassen, überprüfen Sie Ihre Kontrollen anhand von Datenkonformität und den übergeordneten regulatorischen Konformitätsrichtlinien. Für Teradata-spezifische Konzepte und Beispiele siehe Was ist Teradata Audit Trail und Teradata Datenbank-Aktivitätshistorie. Um die Überwachung über verschiedene Plattformen hinweg zu zentralisieren, erkunden Sie Überwachung der Datenbankaktivitäten.

- Umfang. Priorisieren Sie regulierte Schemata und privilegierte Identitäten; erfassen Sie sowohl erfolgreiche Zugriffe als auch Ablehnungen für vollständige Nachvollziehbarkeit.

- Beweismittel. Korrelieren Sie den DBQL-Kontext mit den Ergebnissen der Zugriffsprotokollierung; bewahren Sie den ursprünglichen SQL-/Objektverweis zur Wahrung der Treue auf.

- Integrität & Aufbewahrung. Übertragen Sie regelmäßig und speichern Sie die Beweise unveränderlich mit Hash-Werten; dokumentieren Sie Regelversionen und Überprüfungsintervalle.

Unabhängige Untersuchungen unterstreichen die Tragweite: Datenbankmissbrauch und unbefugter Zugriff bleiben führende Angriffsvektoren; siehe die aktuelle IBM Security-Analyse im Bericht zu den Kosten eines Datenverstoßes für externe Vergleichswerte.

Native Tools zur Prüfung von Teradata

Datenbankabfrageprotokollierung (DBQL)

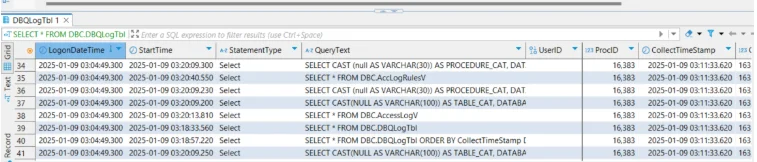

DBQL zeichnet auf, wer eine Abfrage ausgeführt hat, wann sie ausgeführt wurde, Leistungskennzahlen (CPU/I/O) und – falls aktiviert – den SQL-Text und referenzierte Objekte. Administratoren kontrollieren den Umfang und die Details mit den Befehlen BEGIN/REPLACE/END QUERY LOGGING und den Optionen WITH/LIMIT. Die protokollierten Daten sind über Dictionary-Objekte wie DBC.DBQLogTbl und verwandte Sichten verfügbar.

Aktivieren und Anpassen

-- SQL-Text und Objektverweise für einen sensitiven Benutzer beibehalten

BEGIN QUERY LOGGING WITH SQL, OBJECTS ON USER secure_user;

-- Volumen auf stark frequentierten Systemen steuern (nur teure Abfragen protokollieren)

BEGIN QUERY LOGGING LIMIT THRESHOLD = 100 CPUTIME ON ALL;

-- Regeln anzeigen oder beenden

SHOW QUERY LOGGING ON ALL;

END QUERY LOGGING ON USER secure_user;

DBQL kann auch Optimierer-Pläne in DBC.DBQLXMLTbl protokollieren, wenn tiefgehende forensische Analysen erforderlich sind.

Zugriffsprotokollierung

Die Zugriffsprotokollierung erfasst das Ergebnis jeder Berechtigungsprüfung an einem geschützten Objekt oder einer Operation (zum Beispiel Tabellenzugriff oder GRANT). Ereignisse werden über AccessLogV/AccLogTbl bereitgestellt und können den Anforderungstext enthalten, wenn sie mit WITH TEXT aktiviert werden.

Aktivieren und Überprüfen

-- GRANT-Aktivitäten protokollieren und Anforderungstext beibehalten

BEGIN LOGGING WITH TEXT ON EACH USER, DATABASE, GRANT;

-- Umfang nach Datenbank (alle Objekte unter finance_db)

BEGIN LOGGING WITH TEXT ON EACH DATABASE finance_db;

-- Ergebnisse überprüfen

SELECT TOP 100 *

FROM DBC.AccessLogV

ORDER BY LogDate DESC, LogTime DESC;

Die exakte Syntax kann je nach Version und Umfang (BY USER/ALL, TABLE vs DATABASE) variieren. Verwenden Sie die offiziellen

BEGIN LOGGING-Muster für Ihre Version.

Überprüfen und Verwalten von Protokollen

- Verwenden Sie

QryLogV/DBQLogTblfür den Kontext und die Leistung der Anfragen sowieAccessLogVfür Zulassungs-/Ablehnungs-Ergebnisse. - Übertragen und fassen Sie regelmäßig mit PDCR (Performance Data Collection & Reporting) zusammen, um eine Aufblähung des Dictionaries zu verhindern und die Historie für Analysen zu erhalten.

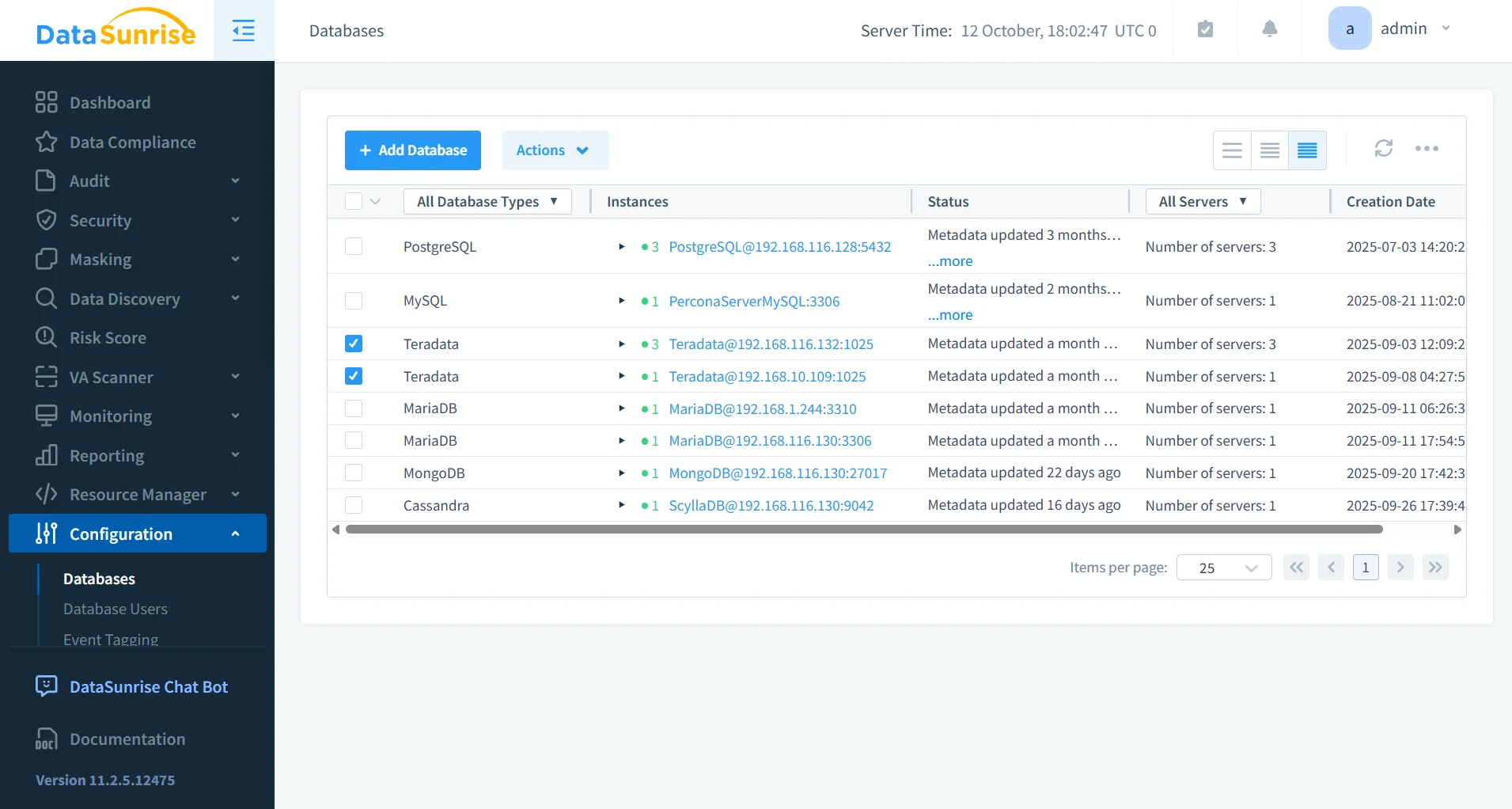

Erweiterung von Audits mit DataSunrise

Zentralisierte Aktivitätsüberwachung

DataSunrise fasst Teradata-Ereignisse in einer einzigen, normalisierten Zeitreihe zusammen und korreliert diese mit Kontextinformationen wie Benutzer/Rolle, Client-Anwendung, Quell-IP, Sitzung, Statement-Hash und referenzierten Objekten. Analysten können nach Akteur, Objekt oder Zeitfenster filtern, in den ursprünglichen SQL-Code eintauchen (sofern er erfasst wurde) und ähnliche Anfragen über verschiedene Umgebungen vergleichen. Ereignisströme können an SIEM-Plattformen weitergeleitet werden, während eine vollständige, abfragbare Historie für Untersuchungen erhalten bleibt. Aufnahme-Richtlinien und Filter halten den Overhead niedrig, ohne die Qualität der Beweise zu beeinträchtigen.

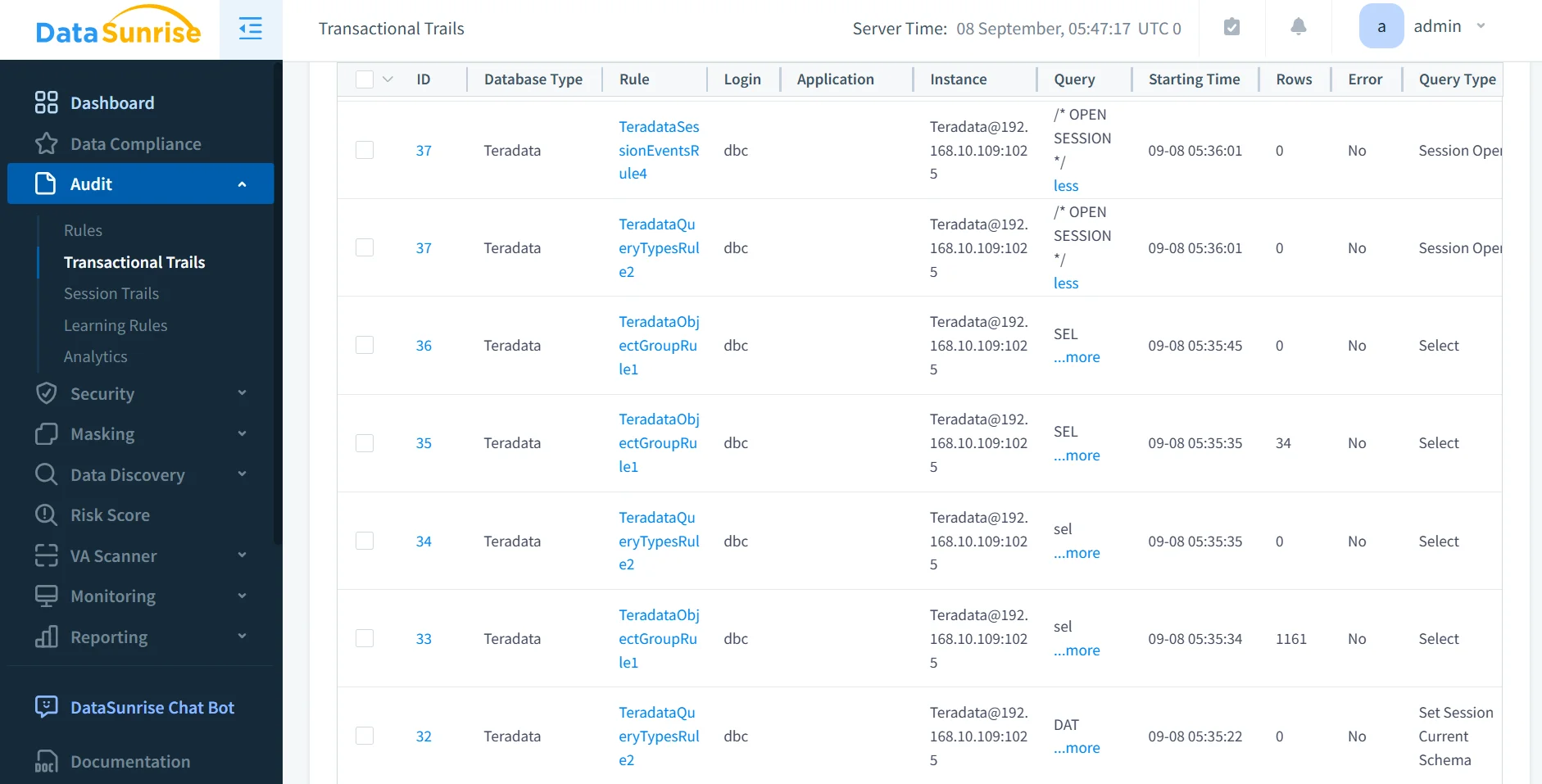

Granulare Prüfregeln

Regeln definieren, was erfasst werden soll, wann dies geschieht und in welchem Detailgrad. Erstellen Sie Bedingungen nach Benutzer oder Rolle, Objektpfad (Datenbank.Tabelle), Operationstyp (SELECT/INSERT/UPDATE/DELETE/DDL), Netzwerkzone, Client-Tool und Tageszeit. Verwenden Sie Ausnahmen für vertrauenswürdige Servicekonten und setzen Sie Schwellenwerte für „lange“ oder „teure“ Abfragen, um Störungen zu minimieren. Versionieren Sie die Regeln, testen Sie diese im Entwurfs- oder Trockenlaufmodus und setzen Sie sie mit Genehmigungen in Kraft, sodass Änderungen nachvollziehbar sind. Passen Sie die Regelsets an spezifische Kontrollen an (zum Beispiel „alle DDL auf regulierten Schemata nach Geschäftsschluss erfassen“), um eine klare Zuordnung von Richtlinie zu Nachweis zu gewährleisten.

Verhaltensanalysen und Alarmierung

DataSunrise analysiert das typische Verhalten von Benutzern, Anwendungen und Objekten und hebt dabei Abweichungen hervor: ungewöhnliche Zugriffe außerhalb der Geschäftszeiten, plötzliche Anstiege bei gelesenen Zeilen, untypische Client-Tools oder unerwartete Quellstandorte. Alarme enthalten den für die Triage erforderlichen Kontext – wer, was, wo, wann und den entsprechenden Beweis-Snapshot – sodass Einsatzkräfte handeln können, ohne manuelle Korrelationen vornehmen zu müssen. Schweregrade, Weiterleitungs- und Deduplizierungsrichtlinien verhindern Alarmmüdigkeit und stellen sicher, dass hochwertige Signale mit konsistenten Metadaten SOC-Kanäle, Issue-Tracker oder Chatsysteme erreichen.

- Basiswerte passen sich an saisonale Schwankungen und Arbeitslastmuster an; jeder Alarm trägt einen Risikowert und enthält Verknüpfungen zu den zugrunde liegenden Beweisen.

- Lieferziele umfassen SIEM/SOAR, Slack/Teams, E-Mail und Webhooks mit strukturiertem JSON; Drosselung und Deduplizierung vermeiden Alarmfluten.

- Die automatisierte Triage fügt die letzten N Anweisungen, Objekt-Differenzen und Geo/IP-Anreicherungen bei; Playbooks eröffnen Tickets, leiten Verantwortlichkeiten weiter und erfassen Rückmeldungen zur Verbesserung zukünftiger Erkennungen.

Compliance-Autopilot und Berichterstattung

Vorgefertigte Berichtspakete ordnen die Audit-Beweise gängigen Rahmenwerken zu (GDPR, HIPAA, PCI DSS, SOX). Zeitpläne erzeugen periodenbezogene Beweise mit Kontroll-Checklisten, Richtlinien-IDs und Prüfer-Unterschriften. Berichte verweisen auf unveränderliche Speicherorte und enthalten Hash-Werte zur Überprüfung der Integrität. Die Änderungshistorie – wer eine Regel geändert hat, wann und warum – erscheint neben Aktivitätszusammenfassungen, um die Nachvollziehbarkeit für Prüfer zu unterstützen. Das Ergebnis ist eine wiederholbare, verteidigungsfähige Dokumentation ohne Ad-hoc-Exporte oder einmalige Skripte.

- Die Kontrollzuordnung umfasst Zusammenfassungen zu Bestehen/Nichtbestehen, Umfangsnotizen und direkte Verweise auf unterstützende Ereignisse und Richtlinien.

- Die Zeitplanung erzeugt monatliche bzw. vierteljährliche Beweisbündel, die an WORM/S3 Object Lock mit SHA-256-Hashes und definierter Aufbewahrung gesendet werden.

- Der Auditor-Workflow unterstützt Genehmigungen, Bestätigungen, die Schwärzung unwesentlicher Felder und den Export zu PDF/CSV/JSON oder die API-Integration mit GRC-Tools.

Vergleichstabelle

| Funktion | Native Teradata (DBQL + Zugriffsprotokollierung) | Mit DataSunrise |

|---|---|---|

| Umfang & Korrelation | Benutzerdefiniertes SQL über DBQL-/AccessLog-Sichten | Einheitlicher Stream und Korrelation |

| Rauschkontrolle | Manuelle Feinabstimmung, Schwellenwerte | Präzise Regeln nach Benutzer/Rolle/Objekt/Zeit |

| Alarmierung | Eingeschränkt standardmäßig | Echtzeit-Alarme & Verhaltensanalysen |

| Berichterstattung | Ad-hoc-Abfragen/Exporte | Geplante, prüfungsbereite Berichte |

| Aufbewahrung | DIY Offload/PDCR | Zentralisierter, unveränderlicher Evidenzfluss |

| Aufwand | Systemspezifische DBA-Arbeit | Richtliniengetrieben, zentral verwaltet |

Fazit

Beginnen Sie mit DBQL für den Kontext und der Zugriffsprotokollierung für Autorisierungsergebnisse. Korrelieren Sie diese zu einer einzigen, vorhersagbaren Ansicht und übertragen Sie sie routinemäßig mit PDCR. Fügen Sie DataSunrise hinzu, wenn Sie eine zentrale Sichtbarkeit, präzise Erfassung, Echtzeit-Erkennung und wiederholbare, prüfungsbereite Berichterstattung im großen Maßstab benötigen.

Für die Abstimmung von Richtlinien und die Aufbewahrung von Beweisen siehe folgende Ressourcen: Datenkonformität und regulatorische Konformität.

Weiterführende Lektüre zur Vertiefung Ihrer Teradata-Audit-Strategie:

- Was ist Teradata Audit Trail — Konzepte, Umfang und gängige Evidenzmodelle.

- Teradata Datenbank-Aktivitätshistorie — Muster für die Überwachung und Triage bei hohem Volumen.

- Überwachung der Datenbankaktivitäten — Zentrale Sichtbarkeit und plattformübergreifende Korrelation.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen