Was ist der Amazon S3 Audit Trail

Ein Amazon S3 Audit Trail geht über bloße Protokolle hinaus – es ist eine angereicherte, durchsuchbare Zeitleiste von objektbezogenen Aktivitäten, Änderungen an Zugriffskontrollen, Replikationsereignissen und Lebenszyklusübergängen. Im Gegensatz zu rohen Protokollen oder API-Aufruftströmen fügt ein ordnungsgemäßer Audit Trail Kontext, Compliance-Bewusstsein und Sicherheitsintelligenz hinzu.

Dieser Artikel untersucht, was ein S3 Audit Trail ist, warum er wichtig ist, wie native AWS-Tools helfen (und wo sie unzureichend sind) und wie DataSunrise die kritischen Lücken schließt – insbesondere für Organisationen, die mit sensiblen oder regulierten Daten arbeiten.

Hier ist ein neuer Zwischenteil, den Sie zwischen die Einführung und Warum Sie einen S3 Audit Trail benötigen einfügen können:

Was ist ein Amazon S3 Audit Trail?

Im Kern ist ein Amazon S3 Audit Trail ein strukturiertes Protokoll, das festhält, wer auf welches Objekt zugegriffen hat, wann, von wo und unter welchem Kontext. Es geht nicht nur darum, API-Aufrufe zu erfassen – es geht darum, diese Aufrufe mit geschäftlicher Relevanz, Datensensitivität und internen Richtlinien in Zusammenhang zu bringen.

Ein gut konstruierter Audit Trail für S3 beinhaltet:

- Identitätskontext: IAM-Rolle, angenommener Benutzer, Informationen zur föderierten Sitzung

- Objektmetadaten: Bucket, Schlüssel, Größe, Klassifizierungstags

- Zugriffstyp:

GetObject,PutObject, Berechtigungsänderungen - Zeitpunkt und Herkunft: Zeitstempel, Region, Quell-IP

- Richtlinienstatus: War der Zugriff konform oder auffällig?

Denken Sie daran als eine narrative Zeitleiste, und nicht nur als ein Protokoll. Der Unterschied liegt darin, wie gut die Geschichte erzählt wird – sammeln Sie lediglich Fakten oder erstellen Sie eine umsetzbare, compliancebereite Sichtbarkeit über Ihre Speicherinfrastruktur?

Warum Sie einen S3 Audit Trail benötigen

Daten in Amazon S3 zu speichern ist einfach. Nachzuvollziehen, wer auf diese Daten zugegriffen hat, wie, wann und ob dies den Richtlinien entsprach – das ist der schwierige Teil.

Ein vollständiger S3 Daten-Audit Trail unterstützt Teams dabei:

- Unbefugten Zugriff oder Fehlkonfigurationen zu erkennen

- Die Nutzung im Hinblick auf Compliance-Frameworks wie GDPR, HIPAA oder PCI DSS zu überwachen

- Ereignisabfolgen während der Incident Response zu rekonstruieren

- Zugriffsbeschränkungen und -kontrollen gegenüber Prüfern nachzuweisen

Ob Sie Analysen an finanziellen Dokumenten durchführen, regulierte Daten hosten oder Kundenprotokolle archivieren – Audit-Sichtbarkeit ist eine grundlegende Sicherheitsanforderung.

Anatomie eines nativen S3 Audit Trails

AWS bietet grundlegende Telemetrie durch:

1. CloudTrail-Datenereignisse

CloudTrail protokolliert alle S3-API-Aufrufe auf Objektebene wie GetObject, PutObject, DeleteObject. Diese Protokolle umfassen:

- Identität (Benutzer, Rolle, Dienst)

- Quell-IP und Region

- Zeitstempel

- Anforderungsparameter

Sie werden im JSON-Format gespeichert und an einen Logging-Bucket geliefert. CloudTrail-Einrichtungsanleitung →

2. Serverzugriffsprotokolle

Protokolle im Legacy-Stil im HTTP-Anforderungsformat. Weniger strukturiert, aber nützlich zur Nachverfolgung von Referrer-Headern, Benutzeragenten und Statuscodes.

3. S3-Inventar und Storage Lens

Bieten Einblicke in Speicher-Konfigurationen, den Status der Objektverschlüsselung und die Zugriffshäufigkeit. Allerdings erfassen sie keinen Echtzeitzugriff oder unbefugte Aktivitäten.

Was ein Audit Trail enthalten sollte (aber native Protokolle nicht)

Um als echter Audit Trail zu gelten, muss Ihr System folgende Fragen beantworten:

- Was ist passiert? (API-Aufruftyp)

- Wer hat es getan? (IAM-Rolle oder angenommene Identität)

- Wann und von wo? (Zeitstempel, Quell-IP, Region)

- Auf welche Daten wurde zugegriffen? (Bucket/Schlüssel, Datenklassifizierung)

- War der Zugriff erlaubt? (Richtlinie, Maskierung, Kontext)

- Hätte es passieren sollen? (Risikowert, Anomalieerkennung)

CloudTrail liefert die ersten drei. Für den Rest benötigen Sie Anreicherung, Kennzeichnung und Logik auf der Compliance-Ebene.

DataSunrise: Kontextbezogene Audit Trails

DataSunrise wandelt grundlegende AWS-Protokolle in echte, compliancegerechte Audit Trails mit umsetzbaren Metadaten, Benachrichtigungen und Dashboards um.

So verbessert es Ihren S3 Audit Trail:

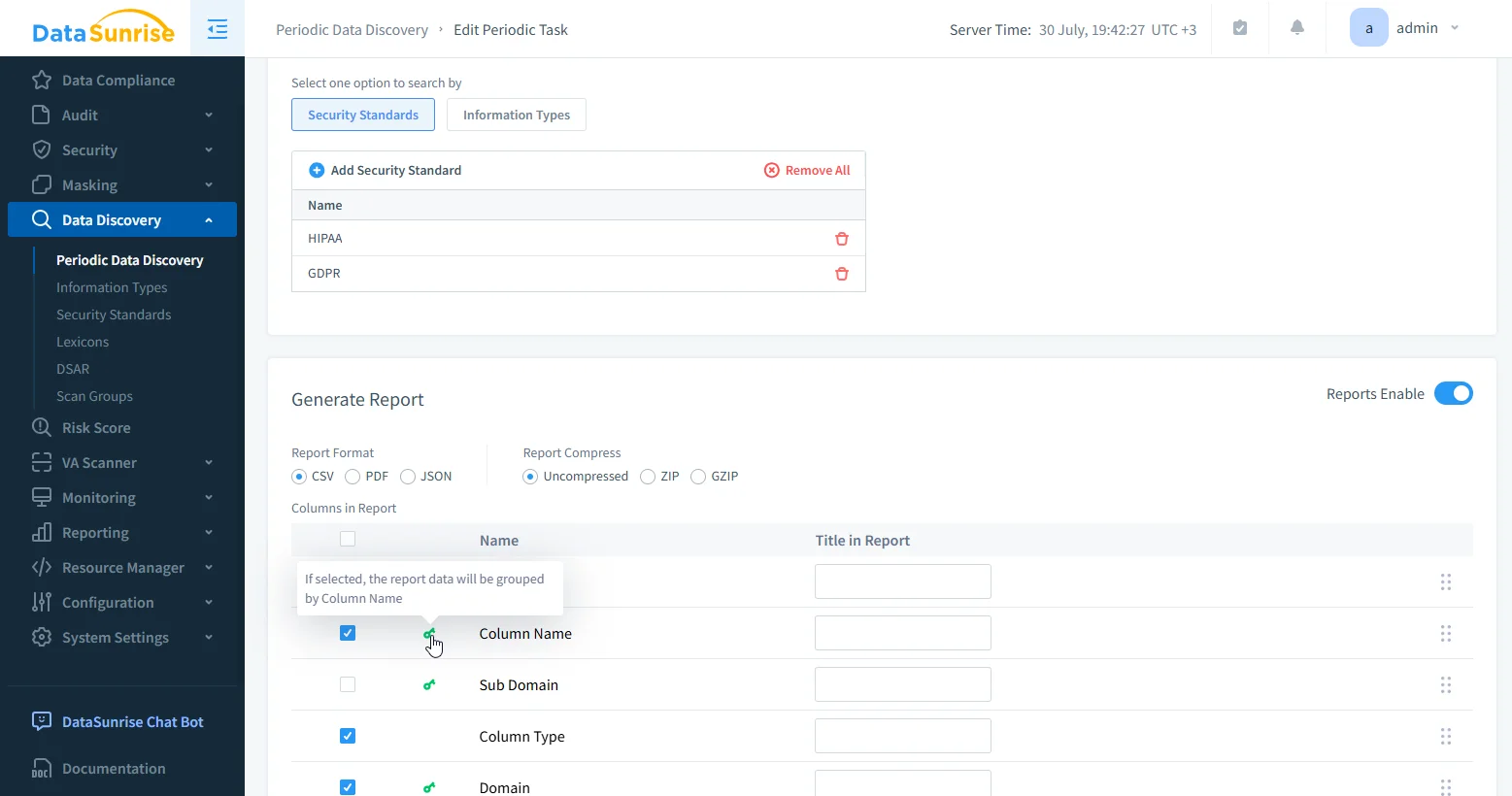

✅ Entdeckung sensibler Daten

DataSunrise durchsucht S3-Buckets, um PII, PHI, PCI mithilfe von NLP, Mustererkennung und OCR bei bildbasierten Dateien zu identifizieren.

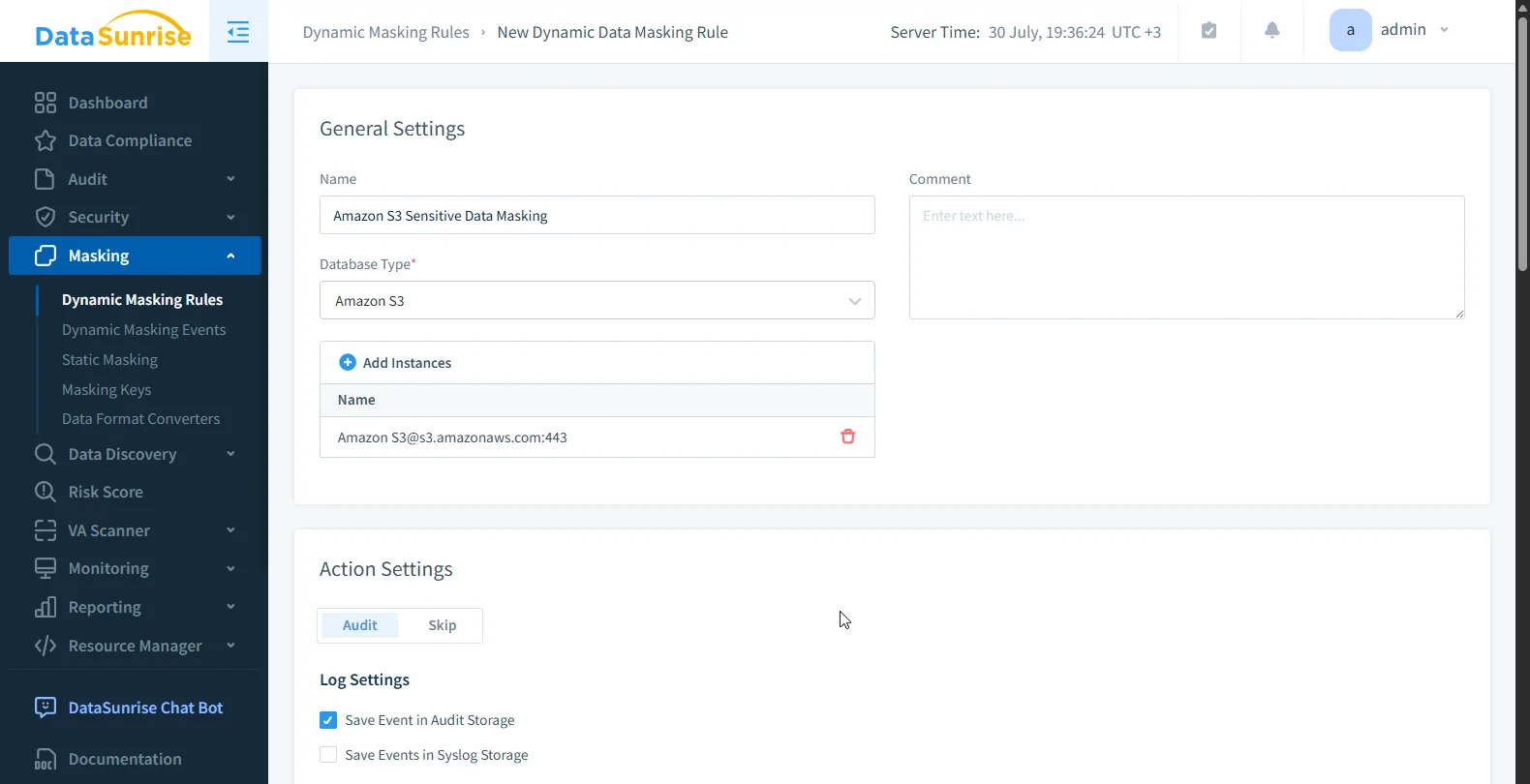

✅ Dynamische Datenmaskierung

Erzwingen Sie eine rollenbasierte Maskierung bei Abfrage- oder Zugriffszeit. Verhindern Sie eine übermäßige Offenlegung, indem Sie Inhalte für unbefugte Benutzer verschleiern.

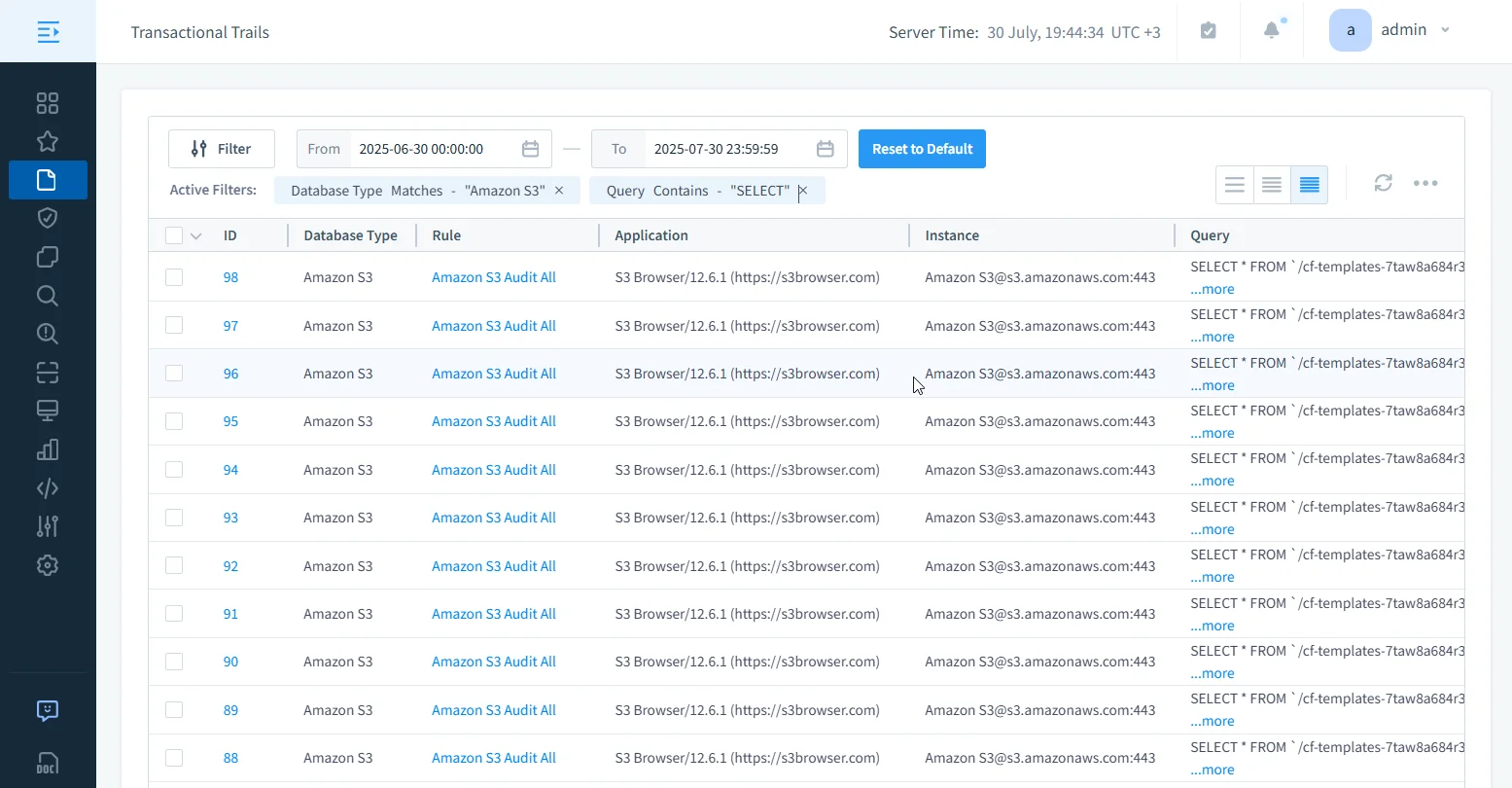

✅ Vereinheitlichte Suchoberfläche

Mit DataSunrise sind Audit Trails über ein integriertes visuelles Filterpanel vollständig durchsuchbar – es ist kein SQL erforderlich. Sie können filtern und detaillierte Einblicke erhalten anhand von:

| Audit-Filterfelder | Weitere Filterfelder |

|---|---|

| Transaktionsstatus | Abfrage |

| Anwendungsbenutzer | Regel |

| Anwendung | Abfragetypen |

| Instanz | Fehler |

| Schnittstelle | Zeilen |

| Proxy | Entpersonalisierte Abfrage |

| Login | Berührte Datenbanken |

| Daten | Ereignis-ID / Dauer |

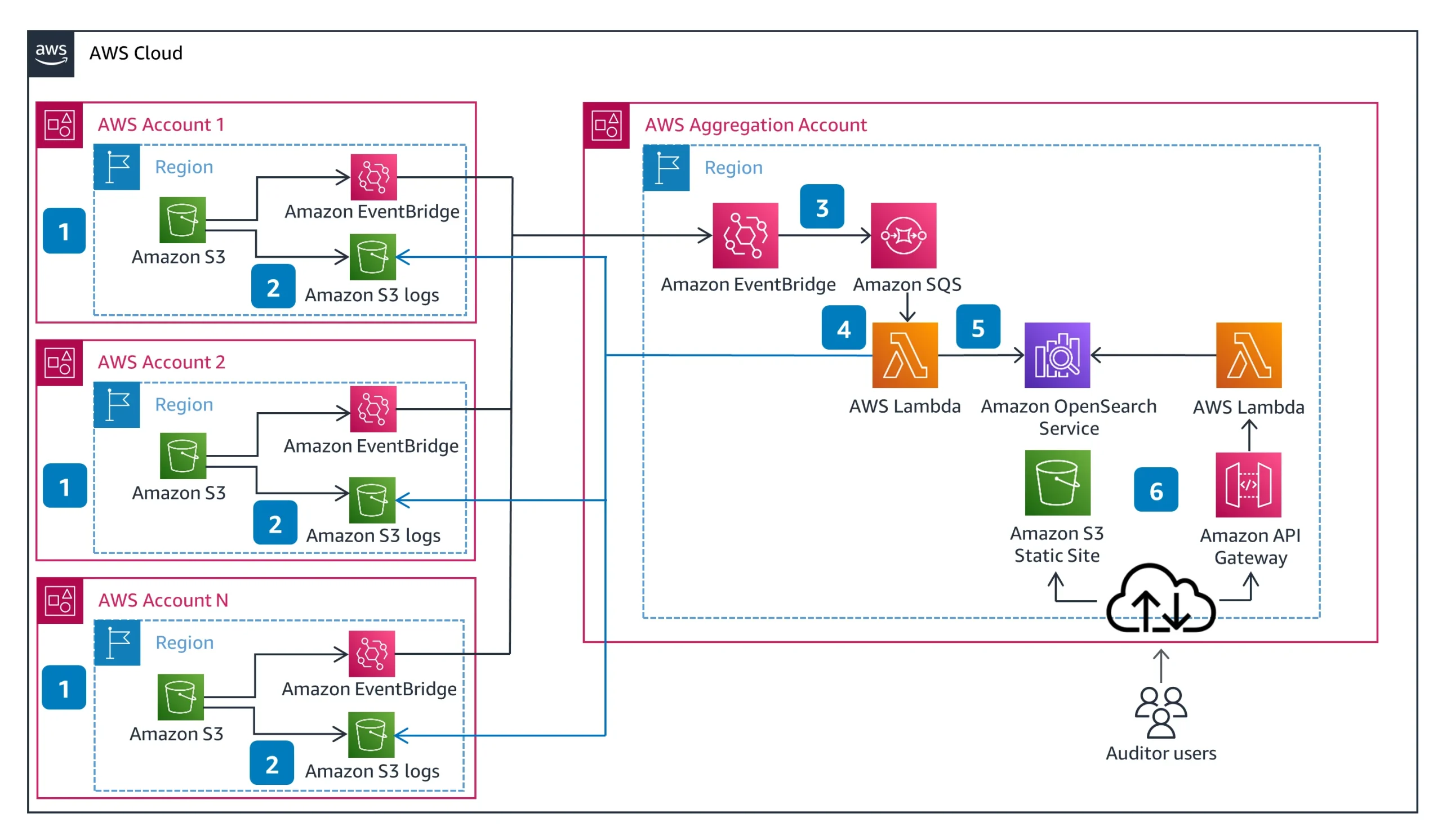

Architekturüberblick

Eine S3-Audit-Trail-Architektur mit DataSunrise umfasst typischerweise:

- CloudTrail-Protokolle von allen S3-Buckets über verschiedene Konten hinweg

- EventBridge-Routing in ein zentrales Audit-Konto

- DataSunrise-Engine für Anreicherung, Richtlinienumsetzung und Maskierung

- Export der Audit-Protokolle zu Athena, OpenSearch oder SIEM

- Compliance-Dashboard und Benachrichtigungen via Slack, E-Mail oder Teams

Sie können DataSunrise im Proxy-Modus oder im reinen Ingest-Log-Modus mit geringerer Latenzauswirkung betreiben.

Hier ist ein Codeblock-Beispiel, den Sie unter der Vereinheitlichten Suchoberfläche oder direkt nach dem Architekturüberblick einfügen können, je nachdem, ob Sie die Abfragemöglichkeit oder die nachgelagerte Analyse betonen möchten.

Beispiel-Athena-Abfrage: Nicht konforme Objektzugriffe finden

Sobald die Protokolle von DataSunrise angereichert und an Amazon Athena oder OpenSearch exportiert wurden, können Sie diese abfragen, um Richtlinienverstöße oder verdächtiges Verhalten zu erkennen. Hier ist ein Beispiel, das GetObject-Ereignisse hervorhebt, bei denen der Zugriff durch Richtlinien verweigert oder eine Maskierung erforderlich war:

SELECT

event_time,

user_identity.principalId AS user,

requestParameters.bucketName AS bucket,

requestParameters.key AS object_key,

datasunrise_flags.masking_applied,

datasunrise_flags.policy_allowed,

datasunrise_labels.sensitivity,

sourceIPAddress,

region,

datasunrise_risk.anomaly_score

FROM

s3_audit_trail

WHERE

eventName = 'GetObject'

AND datasunrise_flags.policy_allowed = false

AND datasunrise_labels.sensitivity IS NOT NULL

ORDER BY

event_time DESC

LIMIT 100;

Dies liefert Ihnen eine umsetzbare Liste von nicht konformen Zugriffsversuchen, die sensible Daten (z. B. PII, PHI) betreffen, angereichert mit Klassifikations- und Anomaliewerten – bereit für den Export, Benachrichtigungen oder Dashboards.

Fazit

Ein Amazon S3 Audit Trail ist nicht nur ein Compliance-Häkchen – er ist das Gedächtnis Ihrer Organisation. Ein gut aufgebauter Trail zeigt wer was getan hat, an welchen Daten, unter welchen Richtlinien und warum es wichtig ist.

Native Tools liefern Ihnen lediglich die Rohdaten. DataSunrise verwandelt diese in eine zusammenhängende, durchsuchbare und richtlinienbewusste Darstellung.

Möchten Sie einen intelligenteren Daten-Audit Trail für S3 erstellen? Probieren Sie DataSunrise aus und sichern Sie Ihre Daten in Stunden – nicht Wochen.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen