Was ist Apache Cloudberry Audit Trail

Die Apache Cloudberry-Funktion zur Überwachung der Datenbankaktivitäten bietet Organisationen robuste Möglichkeiten zur Verfolgung und Überwachung von Datenbankvorgängen. Mit umfassenden Sicherheitsfunktionen helfen die Prüfungsfunktionen von Cloudberry Organisationen dabei, Sicherheitsvorfälle schneller zu erkennen – gemäß den jüngsten Erkenntnissen aus dem Cloud-Sicherheitsbericht 2024 der Cloud Security Alliance. Dies macht die Implementierung des Audit Trails entscheidend zur Aufrechterhaltung der Datensicherheit und zur Einhaltung gesetzlicher Vorschriften.

Für Organisationen, die sensible Daten in Cloud- und Hybridumgebungen verwalten, bietet das Audit-Trail-System von Apache Cloudberry eine systematische Verfolgung und Überprüfung von Datenbankaktivitäten. Dieser methodische Ansatz unterstützt sowohl Sicherheitsrichtlinien als auch betriebliche Einblicke, während zugleich detaillierte Transparenz in Bezug auf Datenzugriffsmuster und potenzielle Sicherheitsbedrohungen geschaffen wird.

Verständnis des Audit-Trail-Systems von Apache Cloudberry

Apache Cloudberry implementiert ein hochentwickeltes Audit-Trail-System durch seine native Architektur, die alle Datenbankvorgänge, inklusive Abfragen, Änderungen und Zugriffsversuche, erfasst. Das System nutzt mehrere zentrale Komponenten, um umfassende Prüfprotokolle zu gewährleisten und legt dabei den Fokus auf die Erkennung von Bedrohungen.

Zentrale Komponenten

- SQL-basierte Verfolgungsmechanismen

- Echtzeit-Ereignisüberwachung

- Anpassbare Audit-Ansichten

- Konfigurierbare Protokollierungsrichtlinien

- Leistungsoptimierter Speicher

Einrichten eines grundlegenden Audit Trails

Um die grundlegende Audit-Trail-Funktionalität in Apache Cloudberry zu implementieren, verwenden Sie die folgende Konfiguration:

-- Audit-Konfiguration erstellen

CREATE AUDIT CONFIGURATION main_audit

WITH (

retention_period = '90 days',

log_level = 'DETAILED',

include_objects = 'ALL'

);

-- Audit Trail aktivieren

ALTER SYSTEM SET audit_trail = 'db,extended';

ALTER SYSTEM SET audit_trail_destination = '/var/log/cloudberry/audit';

Nach Aktivierung der Audit-Konfiguration sehen Sie folgenden Status:

| Konfigurationsname | Status | Aufbewahrungsdauer | Protokollierungsgrad |

|---|---|---|---|

| main_audit | AKTIVIERT | 90 days | DETAILED |

Erstellen benutzerdefinierter Audit-Ansichten

Für eine verbesserte Übersicht über die Prüfprotokolldaten erstellen Sie benutzerdefinierte Ansichten:

CREATE VIEW audit_activity_summary AS

SELECT

event_timestamp,

user_name,

operation_type,

object_name,

status,

client_ip

FROM system_audit_log

WHERE event_timestamp >= CURRENT_TIMESTAMP - INTERVAL '24 hours'

ORDER BY event_timestamp DESC;

Beim Abfragen der Ansicht audit_activity_summary sehen Sie Ergebnisse wie folgt:

| Ereigniszeitstempel | Benutzername | Operation | Objektname | Status | Client-IP |

|---|---|---|---|---|---|

| 2025-02-24 10:15:22 | admin | SELECT | users | SUCCESS | 10.0.1.100 |

| 2025-02-24 10:14:33 | app_user | UPDATE | orders | SUCCESS | 10.0.1.101 |

| 2025-02-24 10:12:45 | system | INSERT | audit_log | SUCCESS | 10.0.1.102 |

Erweiterte Funktionen des Audit Trails

Das Audit-Trail-System von Apache Cloudberry umfasst mehrere fortgeschrittene Funktionen, die es von herkömmlichen Datenbank-Audit-Lösungen unterscheiden. Diese Funktionen entsprechen modernen rollenbasierten Zugriffskontrollen und unterstützen eine umfassende Nachverfolgung der Datenaktivität.

Echtzeitüberwachung

Das System bietet durch seine Echtzeitüberwachungsfunktionen sofortige Transparenz über Datenbankaktivitäten:

-- Echtzeit-Audit-Warnungen konfigurieren

CREATE ALERT RULE suspicious_access AS

SELECT * FROM audit_activity_summary

WHERE operation_type IN ('DELETE', 'TRUNCATE')

AND user_name NOT IN ('maintenance_user', 'cleanup_service')

TRIGGER ON OCCURRENCE;

Ergebnisse der Warnkonfiguration

| Warnname | Status | Auslösebedingung | Aktion |

|---|---|---|---|

| suspicious_access | AKTIV | DELETE/TRUNCATE | Benachrichtigung |

| login_failure | AKTIV | Fehlgeschlagene Anmeldung | E-Mail-Warnung |

| schema_change | AKTIV | DDL-Operationen | Protokolleintrag |

Leistungsoptimierung

Apache Cloudberry wendet spezielle Optimierungstechniken an, um die Leistungseinbußen durch Audit-Protokollierung zu minimieren und unterstützt kontinuierlichen Datenschutz:

- Asynchrone Protokollierungsmechanismen

- Konfigurierbare Pufferspeichergrößen

- Intelligente Protokollrotation

- Komprimierte Audit-Speicherung

Integrationsmöglichkeiten

Das Audit-Trail-System unterstützt die Integration mit externen Sicherheitswerkzeugen über standardisierte Schnittstellen:

-- Externe Protokollierung konfigurieren ALTER AUDIT CONFIGURATION main_audit SET EXTERNAL_DESTINATION = 'syslog://security.example.com:514';

Status der externen Integration

| Integrationstyp | Status | Ziel | Protokoll |

|---|---|---|---|

| Syslog | AKTIV | security.example.com:514 | UDP |

| SIEM | AKTIVIERT | siem.example.com:6514 | TCP/TLS |

| Dateiexport | AKTIVIERT | /var/log/external/audit | N/V |

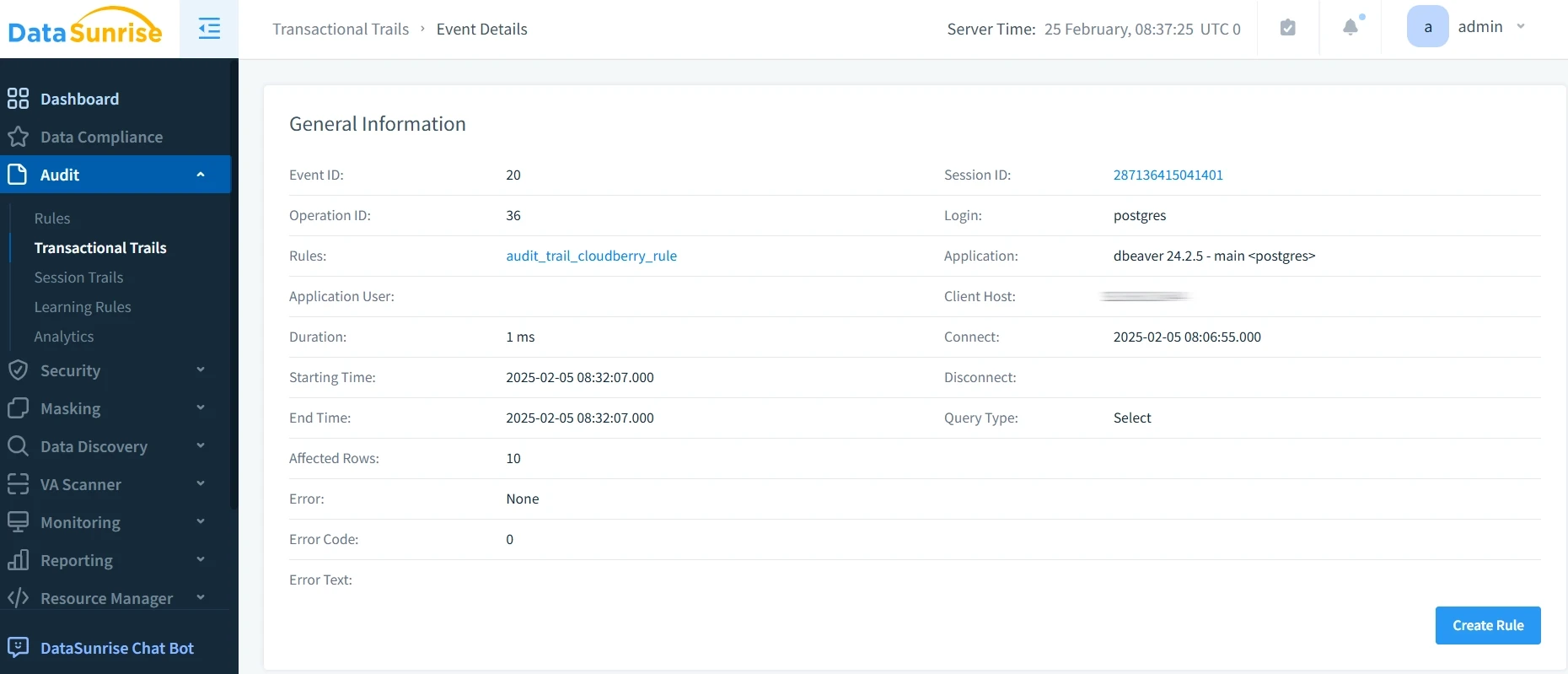

Erweiterung von Apache Cloudberry mit DataSunrise

Während Apache Cloudberry robuste native Audit-Funktionen bietet, können Organisationen ihre Sicherheitslage zusätzlich verbessern, indem sie die umfassende Sicherheits-Suite von DataSunrise integrieren. Diese Kombination liefert fortschrittliche Funktionen, die insbesondere für Unternehmen mit komplexen Compliance-Anforderungen von großem Wert sind.

Wesentliche Vorteile der DataSunrise-Integration

- Zentralisierte Verwaltung: Eine einzige Oberfläche zur Verwaltung von Audit-Regeln über mehrere Datenbankinstanzen

- Erweiterte Bedrohungserkennung: KI-gestützte Analyse von Audit Trails zur Identifizierung potenzieller Datenlecks

- Automatisierte Compliance-Berichterstattung: Vorgefertigte Berichte für verschiedene regulatorische Rahmenwerke, einschließlich DSGVO und PCI DSS

- Statisches Data Masking: Schutz sensibler Informationen in Audit-Protokollen

- Echtzeit-Warnmeldungen: Sofortige Benachrichtigung bei verdächtigen Aktivitäten durch Echtzeitbenachrichtigungen

Implementierungsschritte

- DataSunrise installieren und die Verbindung zu Apache Cloudberry konfigurieren

- Audit-Richtlinien und -Regeln definieren

- Echtzeitüberwachung und Warnmeldungen einrichten

- Compliance-Berichterstattung konfigurieren

- Data-Masking-Regeln für sensible Informationen etablieren

Best Practices für das Management von Audit Trails

Richtlinienentwicklung

- Klare Audit-Ziele festlegen, die mit den Sicherheitsanforderungen übereinstimmen

- Aufbewahrungsrichtlinien basierend auf Compliance-Bedarf definieren

- Alle Audit-Konfigurationen und Änderungen dokumentieren

- Regelmäßige Überprüfung und Aktualisierung der Audit-Richtlinien

Leistungsmanagement

- Überwachung der Speicherauslastung der Audit-Protokolle

- Implementierung von Protokollrotationsstrategien

- Optimierung der Audit-Regel-Konfigurationen

- Regelmäßige Bereinigung veralteter Audit-Daten

Sicherheitsaspekte

- Schutz der Audit-Protokolle vor unbefugtem Zugriff

- Implementierung von Verschlüsselung für ruhende Audit-Daten

- Festlegung von Backup-Verfahren für Audit Trails

- Regelmäßige Validierung der Integrität der Audit-Daten

Integration von Drittanbietern

- Erweiterung der nativen Funktionen mit Lösungen wie DataSunrise

- Nutzung spezialisierter Audit- und Compliance-Funktionalitäten

- Zentralisierte Verwaltung über mehrere Datenbankinstanzen implementieren

- Regelmäßige Evaluierung der Effektivität der Integration

Fazit

Das Audit-Trail-System von Apache Cloudberry bietet wesentliche Funktionen zur Aufrechterhaltung der Sicherheit und Compliance in modernen Datenbankumgebungen. In Kombination mit den fortschrittlichen Sicherheitsfunktionen von DataSunrise können Organisationen einen umfassenden Schutz der Datenbank erreichen und gleichzeitig die betriebliche Effizienz erhalten.

Für Organisationen, die ihre Sicherheitsinfrastruktur im Datenbankbereich verbessern möchten, bietet DataSunrise hochmoderne Tools, die die nativen Funktionen von Apache Cloudberry ergänzen. Besuchen Sie die DataSunrise-Website und vereinbaren Sie eine Online-Demo, um zu erfahren, wie unsere Sicherheits-Suite Ihre Datenbankschutzstrategie stärken kann.