Was ist MariaDB Audit Trail

Der Begriff “Was ist MariaDB Audit Trail” ruft oft Bilder statischer Protokolldateien hervor, die niemand liest, bis etwas schiefgeht. In modernen cloud‑nativen Umgebungen muss ein Audit Trail jedoch lebendig sein – streamend, durchsuchbar und intelligent genug, um Bedrohungen in Echtzeit zu erkennen. In diesem Artikel erkunden wir, wie sich ein MariaDB-Audit Trail von einem grundlegenden Compliance-Check in eine dynamische Säule der Informationssicherheit weiterentwickeln kann. Wir werden die Echtzeit-Auditverarbeitung, dynamisches Maskieren, Datenentdeckung, die Sicherheits‑ und Regulierungsanpassung sowie die praxisnahe Konfiguration sowohl für das native MariaDB Audit Plugin als auch für die DataSunrise-Plattform behandeln, und dabei die aufkommende Rolle generativer KI einbeziehen.

Das Wesen eines MariaDB-Audit Trails

Im Kern ist ein Audit Trail ein chronologischer Datensatz, der vier Fragen beantwortet: wer hat was getan, wann und von wo. Bei Datenbanken entspricht das „was“ typischerweise einer SQL-Anweisung oder einem Aufruf einer privilegierten Funktion. Das Sammeln dieser Informationen ermöglicht Ursachenanalysen, die Erkennung von Betrug und Compliance-Meldungen in Beweiskraft. In Kombination mit Richtlinien-Engines und Alarm-Pipelines wird er zum Nervensystem Ihrer Datensicherheit.

Zentrale Erkenntnis: Die Qualität der Entscheidungen, die Sie während eines Vorfalls treffen können, ist durch die Granularität und Integrität Ihres Audit Trails begrenzt.

Echtzeit-Audit trifft generative KI

Traditionelle Audit-Pipelines schreiben auf Festplatte und werden Stunden später in Stapeln verarbeitet. Moderne Bedrohungen geschieht in Sekundenbruchteilen. Indem Sie Audit-Ereignisse zu einem Message-Bus (z. B. Apache Kafka) streamen, können Sie diese in ein leichtgewichtiges Large‑Language‑Model (LLM) einspeisen, dessen Aufgabe es ist, jedes Ereignis als harmlos, verdächtig oder kritisch zu kennzeichnen. Das LLM wird mit wenigen Beispielen normaler und bösartiger Aktivitäten angelernt und kontinuierlich mit Rückmeldungen von Analysten aktualisiert.

# Spielzeugbeispiel: Klassifizieren von Audit-Ereignissen mittels OpenAI-Funktionsaufruf

import openai, json, os

openai.api_key = os.getenv('OPENAI_API_KEY')

def classify_audit(event_json):

messages = [

{'role': 'system', 'content': 'Du bist ein Sicherheits-LLM, das MariaDB-Audit-Einträge klassifiziert.'},

{'role': 'user', 'content': f"Event:\n{json.dumps(event_json, indent=2)}"}

]

response = openai.ChatCompletion.create(

model='gpt-4o-mini',

messages=messages,

functions=[{

'name': 'label_event',

'parameters': {

'type': 'object',

'properties': {

'label': {'enum': ['benign', 'suspicious', 'critical']}

}

}

}],

function_call={'name': 'label_event'}

)

return json.loads(response.choices[0].message.function_call.arguments)['label']

In der Praxis würden Sie das MariaDB-Auditprotokoll streamen, classify_audit aufrufen und kritische Ereignisse an PagerDuty oder Slack weiterleiten. Der Nutzen liegt in einer verringerten Belastung der Analysten – Menschen überprüfen nur einen Bruchteil der Ereignisse, und dennoch wird nichts übersehen.

Sensible Daten in Echtzeit entdecken und maskieren

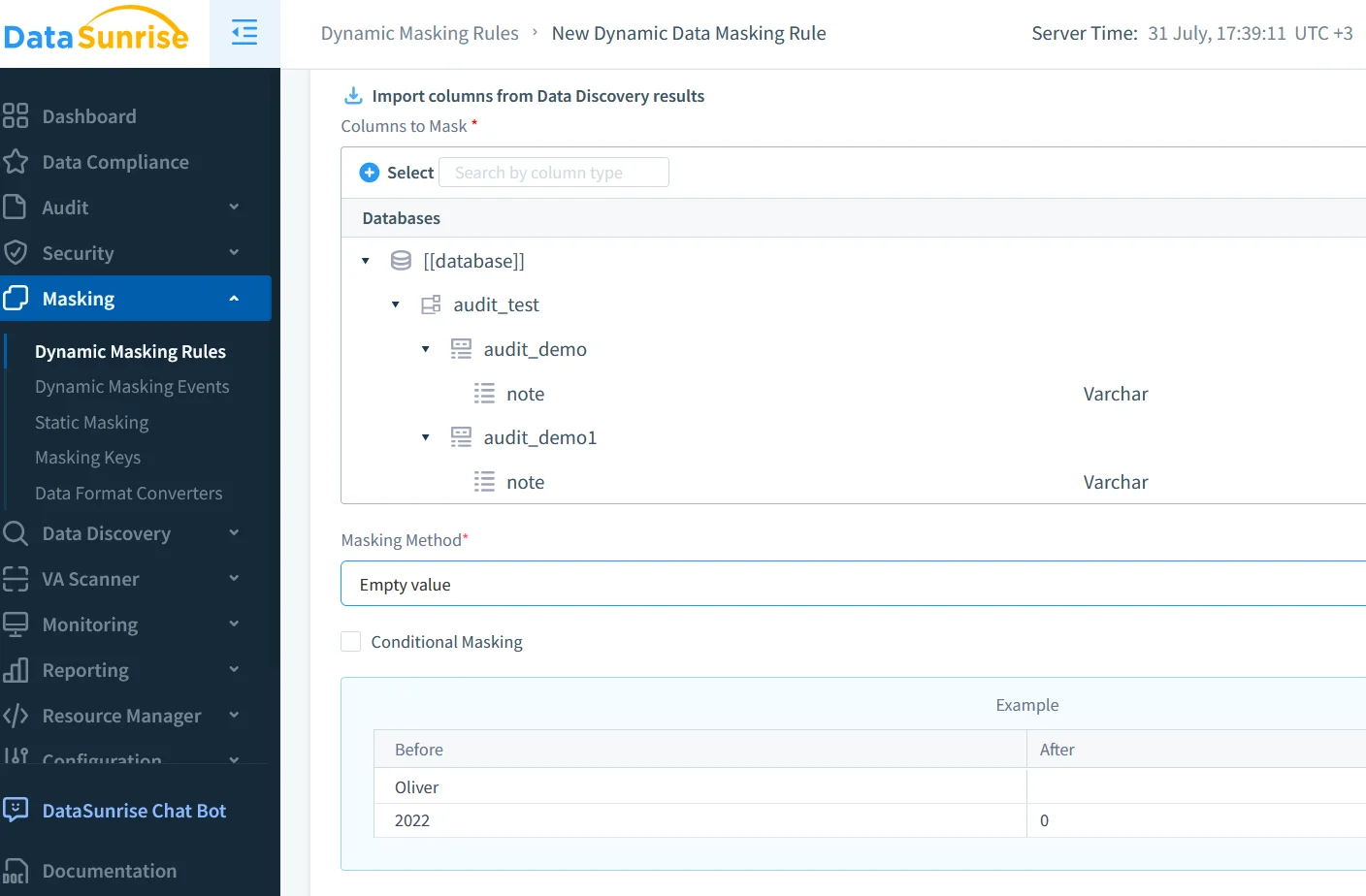

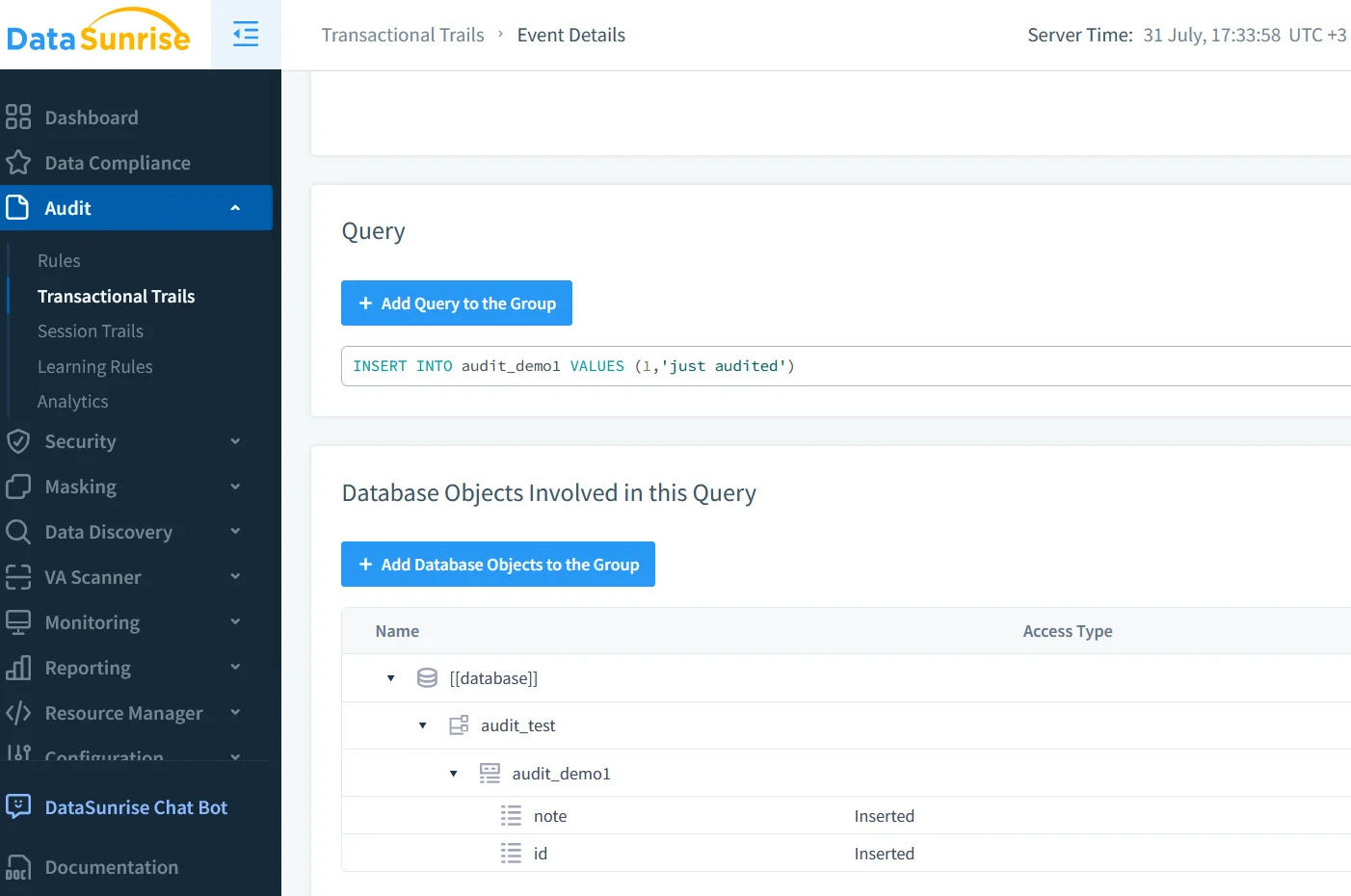

Ein Audit Trail ist nur so nützlich wie der Kontext, der ihn umgibt. Die Integration von Datenentdeckung – dem automatischen Auffinden von personenbezogenen Daten (PII) und Geschäftsgeheimnissen – hilft Ihnen dabei, den Ausmaß einer geleakten Abfrage zu verstehen. Sobald sensible Spalten gekennzeichnet sind, kann dynamisches Maskieren deren tatsächliche Werte in den Abfrageergebnissen verbergen und gleichzeitig den Zugriff protokollieren. Werkzeuge wie DataSunrise unterstützen ein richtlinienbasiertes Maskieren, das aktiviert wird, wenn eine Audit-Regel sowie eine Datenklassifizierungsregel übereinstimmen. Siehe Datenentdeckung und Dynamisches Datenmaskieren für detailliertere Einblicke.

Eine Echtzeit-Pipeline könnte folgendermaßen aussehen:

- Ereignis protokollieren → 2. LLM-Kennzeichnung → 3. Maskierung der Antwort, falls erforderlich → 4. Speichern & Benachrichtigen

Da die Maskierung nach der Analyse der Abfrage, aber vor dem Verlassen des Servers angewendet wird, kann die berechtigte Analytik ungestört fortgesetzt werden, während die Regulierungsbehörden zufrieden bleiben.

Sicherheits- und Compliance-Konvergenz

Egal, ob Sie den Anforderungen von GDPR, PCI‑DSS oder HIPAA unterliegen – ein Audit Trail muss nachweisen, dass Kontrollen wirksam sind. Rahmenwerke wie NIST 800‑92 empfehlen:

- Unveränderlicher Speicher mit einer Aufbewahrungsdauer, die dem gesetzlichen Zeitraum entspricht (oder diesen übertrifft);

- Kryptographische Integritätsprüfungen;

- Rollenbasierter Zugriff auf Audit-Daten;

- Automatisierte Berichtserstellung.

Plattformen wie DataSunrise liefern vorkonfigurierte Compliance‑Dashboards, inspiriert von GDPR und PCI DSS, sodass Auditoren sich selbst Beweismaterial beschaffen können, ohne auf DBA-Unterstützung warten zu müssen. Auf der MariaDB-Seite können native Protokolle an Syslog oder AWS CloudWatch gesendet und anschließend mit Object‑Lock in S3 Glacier archiviert werden, um die Anforderungen der Unveränderlichkeit zu erfüllen.

Konfiguration des nativen MariaDB-Audit Trails

MariaDB liefert ein unter der GPL lizenziertes Audit Plugin, das Verbindungs-, Abfrage- und Tabellenzugriffsereignisse erfasst. Der schnellste Weg, es zu aktivieren, erfolgt über die Plugin-Bibliothek, die zu Ihrer Server-Version passt.

-- 1. Plugin laden

INSTALL SONAME 'server_audit';

-- 2. Festlegen, was protokolliert werden soll

SET GLOBAL server_audit_events = 'CONNECT,QUERY,TABLE';

-- 3. Festlegen, wohin die Protokolle gesendet werden (FILE,SYSLOG,JSON)

SET GLOBAL server_audit_output_type = 'JSON';

-- 4. Konfiguration schützen

GRANT SELECT ON mysql.server_audit_log TO 'auditor'@'%';

-- 5. Über Neustarts hinweg beibehalten

SET PERSIST server_audit = ON;

Das Plugin schreibt JSON-Zeilen wie:

{ 'ts': '2025-07-30 12:41:07', 'id': 2, 'user': 'app', 'host': '10.0.0.12',

'query': 'SELECT card_no FROM payments WHERE id=42;' }

Von hier aus können Sie tail -F /var/lib/mysql/server_audit.log | jq ausführen oder die Datei an Ihr SIEM weiterleiten. Die vollständige Dokumentation finden Sie in der MariaDB Audit Plugin Reference. Für einen ganzheitlichen Überblick über die Audit-Fähigkeiten konsultieren Sie bitte den MariaDB Server Audit Overview. Um das Verhalten fein abzustimmen, sehen Sie in der server_audit System Variables Reference und in den Hinweisen von MariaDB zum Weiterleiten von Audit-Ereignissen an Syslog für den sicheren Off‑Host-Versand nach.

Tipp: Trennen Sie administrative Protokolle (CONNECT) von geschäftlichen Protokollen (QUERY,TABLE), indem Sie diese an verschiedene Ziele senden – so vermeiden Sie, dass Incident-Responder von übermäßigem Lärm überwältigt werden.

Erweiterung der nativen Protokolle mit DataSunrise

Während das native Plugin Rohdaten liefert, fügt DataSunrise Audit zusätzliche Richtlinienebenen, Self‑Service‑Dashboards und maschinelles Lernen‑gestützte Baselines hinzu. Eine minimale Einrichtung umfasst:

- Bereitstellung von DataSunrise im Proxy-Modus zwischen Anwendungen und MariaDB.

- Hinzufügen einer neuen Datenbankinstanz → MariaDB und Importieren der Zugangsdaten.

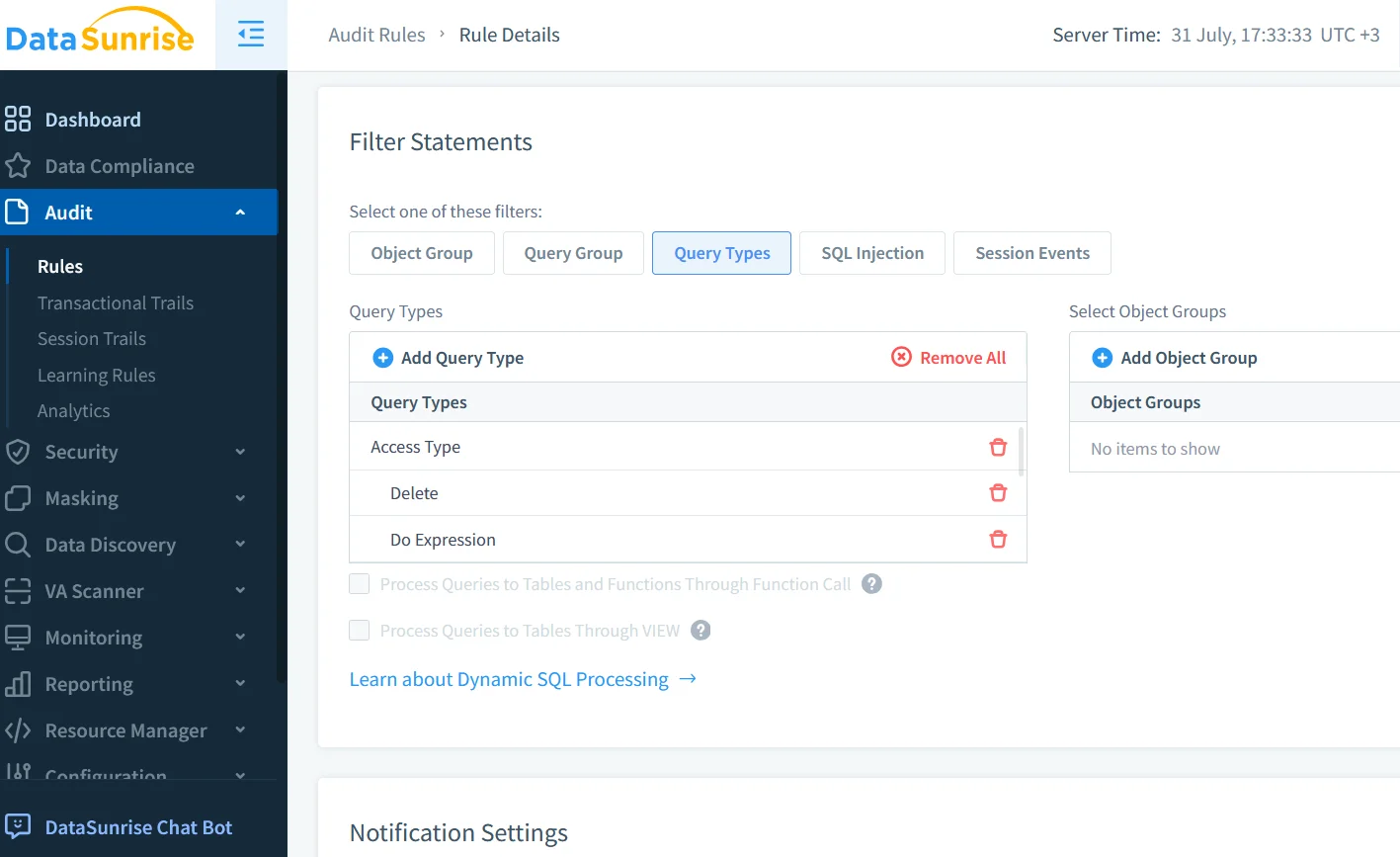

- Erstellung einer Audit-Regel, die jegliche

UPDATE– oderDELETE-Operationen gegen Tabellen im Schemafinance.*protokolliert.

- Verknüpfung einer Richtlinie für dynamisches Maskieren, die

card_noverbirgt, sofern die Rolle des Benutzers nichtops_analystist. - Aktivierung von Echtzeit-Benachrichtigungen mit der integrierten Slack-Integration, sodass kritische Ereignisse sofort übermittelt werden.

Detaillierte Anleitungen finden Sie im Audit-Leitfaden und in den Ressourcen zu Audit-Protokollen. DataSunrise schreibt sein eigenes strukturiertes Protokoll, kann aber auch das native MariaDB Plugin über einen integrierten Collector verarbeiten – so erhalten Sie einen einheitlichen Überblick.

Capability Matrix auf einen Blick

| Fähigkeit | Natives MariaDB Audit Plugin | DataSunrise Audit | GenAI-Erweiterte Pipeline |

|---|---|---|---|

| Echtzeit-Streaming | Datei/Syslog; externe Weiterleitungen | Integrierter Streaming‑Proxy | Kafka → LLM‑Klassifizierung in Sekunden |

| Dynamisches Maskieren | — | Spaltenbezogen, rollenbasiert | Über DataSunrise‑Richtlinien oder SQL‑Wrapper |

| Sensible Datenentdeckung | — | Automatisierte Entdeckung & Regex‑Bibliotheken | LLM‑basierte Tag‑Anreicherung |

| Compliance‑Dashboards | Manuelle Skript-Erstellung | Vorgefertigt für PCI, GDPR, HIPAA | Individuell vom LLM generierte Berichte |

| ML/Anomalieerkennung | SIEM‑Korrelationsregeln | Verhaltens‑basierte Baselines | Token‑basierte LLM‑Kennzeichnung & Alarmierung |

Kleine Demo: Lassen Sie GenAI verdächtige Muster erkennen

Stellen Sie sich vor, DataSunrise übergibt das untenstehende JSON-Ereignis an Ihre LLM‑Pipeline:

{ 'user': 'app_readonly', 'ip': '192.168.3.77', 'object': 'payroll.employee_salary',

'statement': 'SELECT * FROM payroll.employee_salary', 'rows': 50000 }

Die zuvor vorgestellte classify_audit-Funktion könnte dieses Ereignis als kritisch einstufen, da app_readonly niemals Gehaltsdaten abfragen sollte. Eine Slack‑Nachricht wie “Kritisch: Gehaltsdaten‑Exfiltration durch app_readonly (50 000 Zeilen)” wird innerhalb von Sekunden versendet, was Incident‑Response‑Teams einen Vorsprung verschafft.

Da Ereignisse sowohl des nativen Plugins als auch von DataSunrise ein gemeinsames JSON‑Schema teilen, kann Ihre KI einmal lernen und viele Pipelines schützen.

Erkenntnisse

- Was ist MariaDB Audit Trail heute? Es ist eine Fusion aus nativer Plugin‑Telemetrie, DataSunrise‑Intelligenz und generativer KI, die rohe Protokolle in umsetzbare Erkenntnisse verwandelt.

- Echtzeit‑Streaming, sensible Datenentdeckung und dynamisches Maskieren verkürzen das Expositionsfenster, ohne die Geschwindigkeit der Entwickler zu beeinträchtigen.

- Compliance‑Berichtserstellung wird zum Nebenprodukt gut strukturierter Audit‑Daten – keine nächtlichen Tabellenkalkulationsmarathons.

- Einige SQL‑Befehle aktivieren das native Plugin, während DataSunrise fortschrittliche Richtlinienkontrolle und cloud‑fähige Dashboards hinzufügt.

- Generative KI schließt den Kreis, indem sie Ereignisse schneller kontextualisiert, als es rein menschliche Teams jemals könnten.

Indem Sie Ihren Audit Trail als einen lebendigen Sicherheitsservice behandeln und nicht als ein statisches Archiv, beantworten Sie nicht nur “Was ist MariaDB Audit Trail”, sondern demonstrieren auch, wie er Ihre Datenstrategie gegen sich entwickelnde Bedrohungen und Regulierungen zukunftssicher macht.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen