Was ist SAP HANA Audit Trail

Moderne generative‑KI (GenAI)-Anwendungen setzen auf SAP HANA, um Vektoren, Kundenprofile und transaktionale Daten mit einer Latenz von weniger als einer Sekunde zu streamen. Jeder Prompt kann jedoch sensible Spalten preisgeben oder ein Modell verzerren, falls jemand die falsche Tabelle abruft. Was ist SAP HANA Audit Trail? Es handelt sich um den Datensatz, der – Abfrage für Abfrage – aufzeigt, wer auf welche Daten, wann und warum zugegriffen hat. Ein verlässlicher Audit-Trail bildet die Grundlage für Echtzeit-Audits, dynamisches Masking, Data Discovery und Sicherheitskontrollen, die für saubere GenAI-Pipelines und strikte Datenkonformitätsregime erforderlich sind.

Warum GenAI das Risiko erhöht

Große Sprachmodelle ernähren sich von riesigen Datensätzen. In einer SAP HANA-Umgebung greifen Chatbots auf Berechnungsansichten zu, Zusammenfassungsagenten führen SELECT TOP 1000 aus und Feineinstellungsjobs extrahieren mehrjährige Protokolle. Ohne kontinuierliche Überwachung können Sie nicht nachweisen, dass private Gesundheitsdaten maskiert blieben oder dass nur autorisierte Rollen auf Trainingsausschnitte zugegriffen haben. Ein vollständiger Audit-Trail vereint daher Sicherheit (sofortiges Erkennen verdächtiger Prompts), Datenkonformität (Nachweis der Einhaltung von GDPR oder SOX) und Modelleintegrität (Nachverfolgung jedes Datums, das eine Antwort beeinflusst).

Echtzeit-Audit & Einblicke

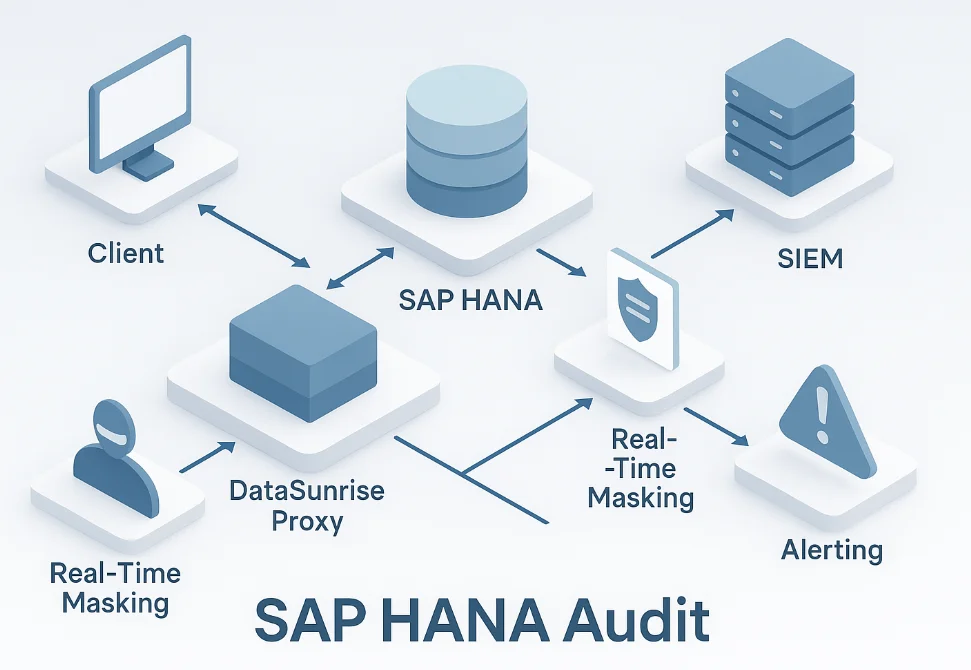

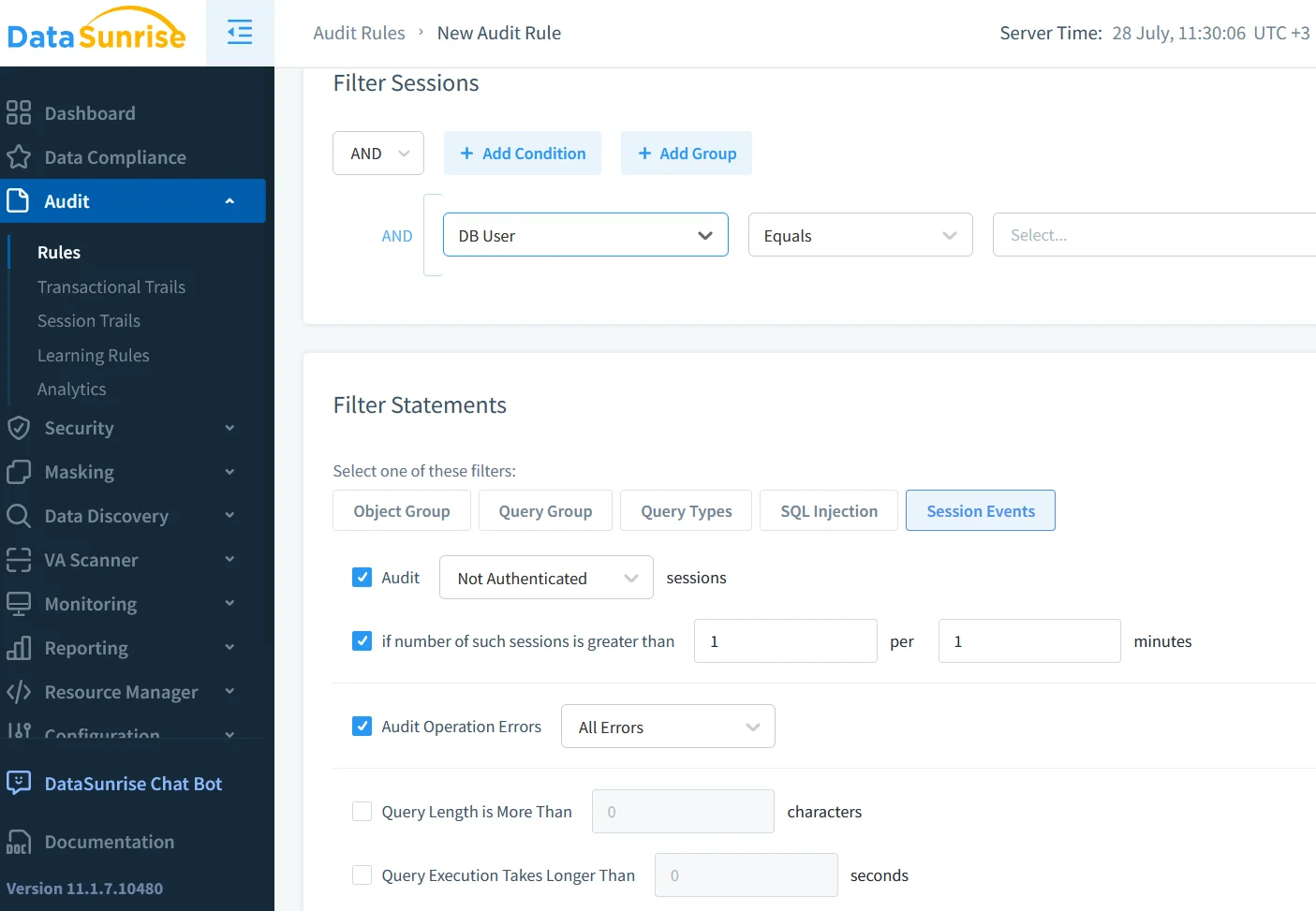

SAP HANA schreibt Ereignisse in interne Tabellen, doch eine stündliche Abfrage hinterlässt blinde Flecken – der SAP HANA Security Guide empfiehlt, Protokolle in ein externes System zu exportieren, um eine zeitnahe Analyse zu ermöglichen. Sobald der Audit-Trail einen Streaming-Collector wie das Audit Logs-Modul in DataSunrise speist, erreichen Ereignisse innerhalb von Sekunden ein SIEM, beinhalten den vollständigen SQL-Kontext und senden Slack- oder Teams-Benachrichtigungen über den Real‑Time Notifications-Hook, sobald ein GenAI-Prompt eine sensible Ansicht berührt.

Dynamisches Masking, das sich an Prompts anpasst

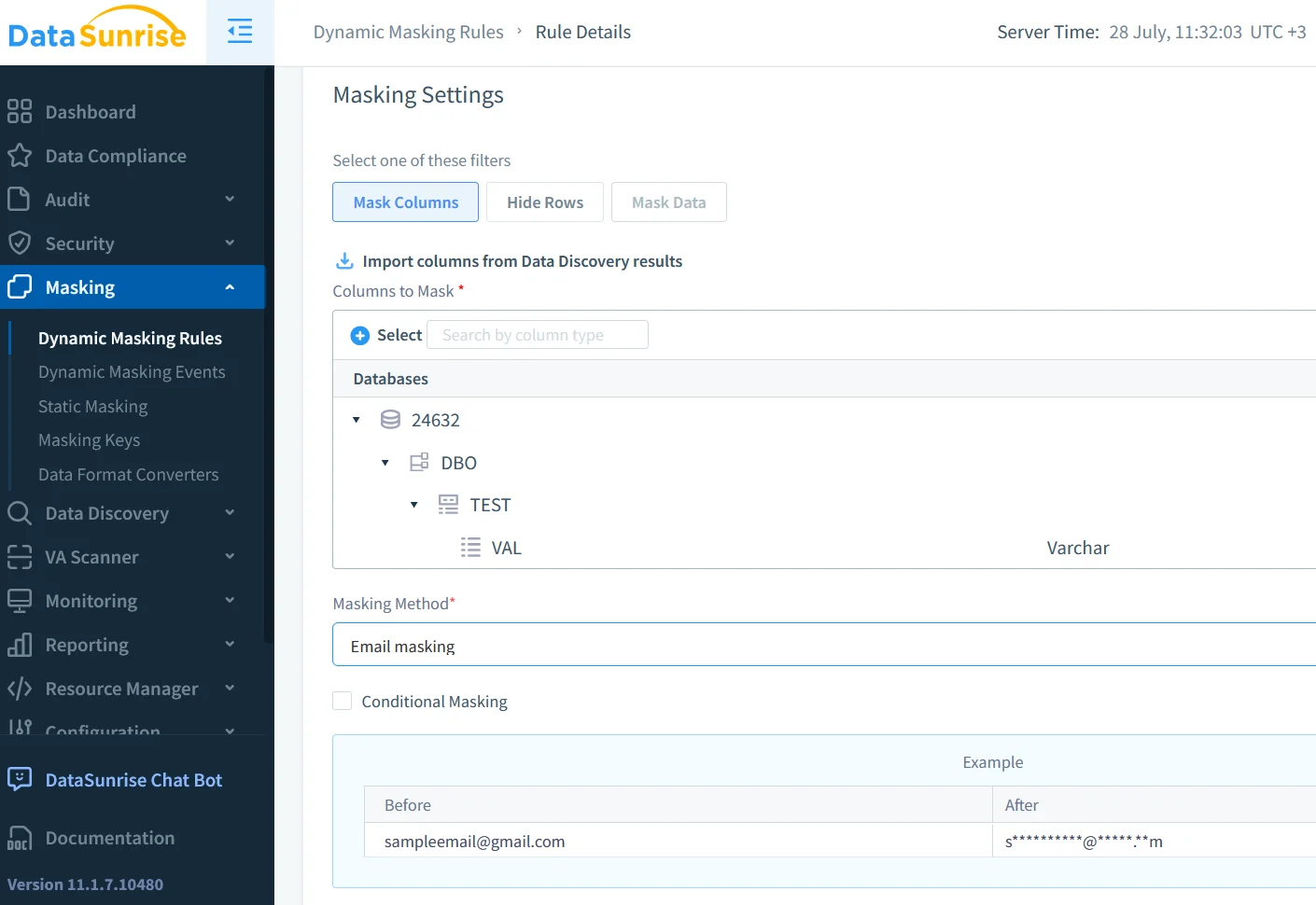

Auch ein perfekter Audit-Trail kann Daten, die bereits in einem Chat angezeigt wurden, nicht unkenntlich machen. Dynamisches Data Masking fängt Ergebnisse ab und verbirgt personenbezogene Informationen (PII) entsprechend der Rolle, IP oder – in GenAI-Workflows – der Absicht des Prompts. So kann beispielsweise ein Finanz-Bot Umsatzzahlen abrufen, während E-Mail-Adressen maskiert erscheinen, und dennoch zeigt das Audit beide Abfragen nebeneinander zum Vergleich an.

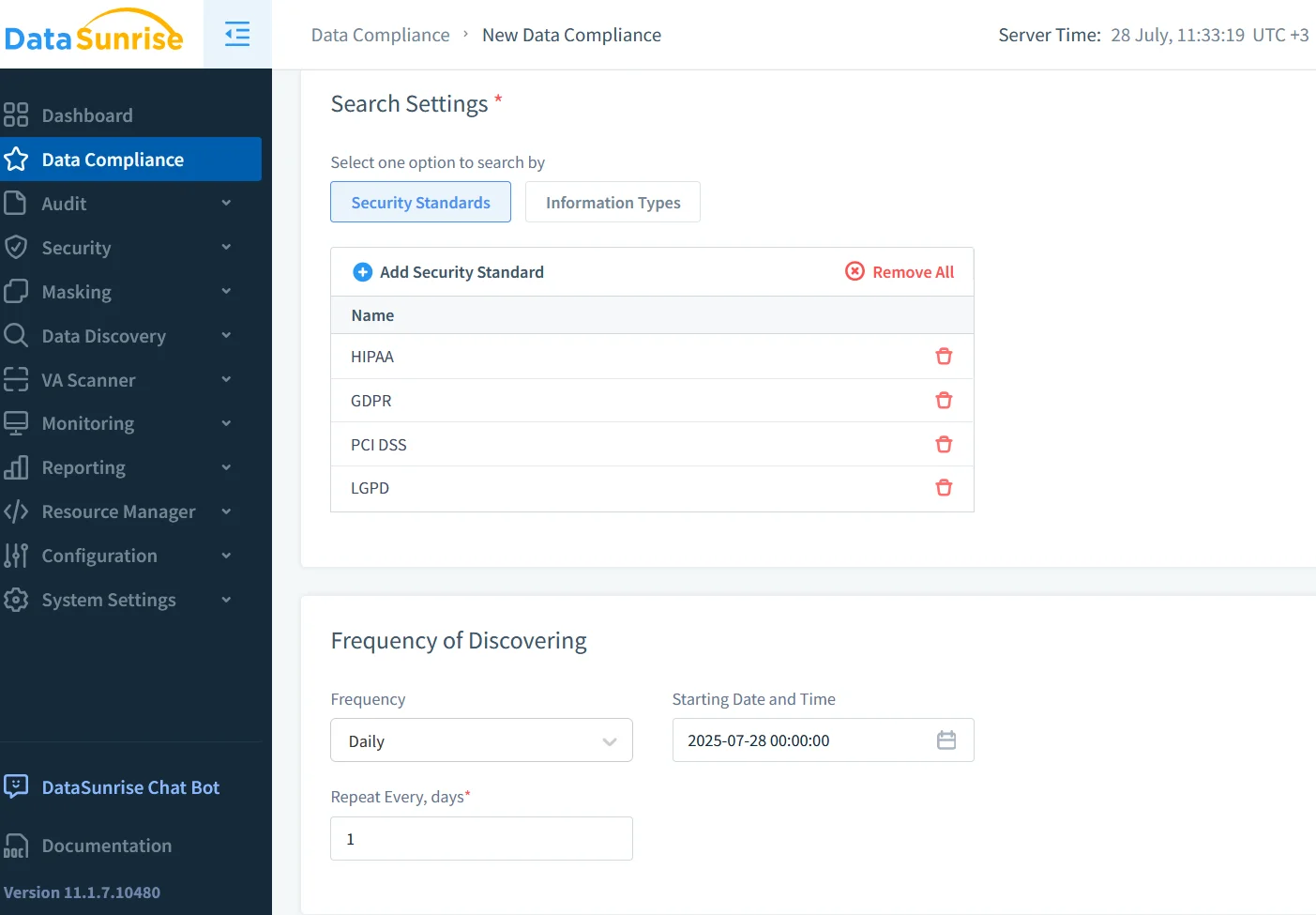

Data Discovery treibt die Policy Engine an

Schemata entwickeln sich täglich, sodass manuelle Regeln den Änderungen hinterherhinken. Automatisierte Data Discovery durchsucht neue Tabellen, kennzeichnet sensible Spalten und speist Labels in Masking- und Audit-Richtlinien ein. In Kombination mit Data Activity History lassen sich ungenutzte sensible Felder leicht archivieren – wodurch die Angriffsfläche in GenAI verkleinert wird.

Konfiguration des nativen SAP HANA Audits

SAP HANA wird mit einem flexiblen Auditing-Subsystem geliefert, das im SAP HANA Auditing Guide dokumentiert ist. Ein typischer Ablauf sieht folgendermaßen aus:

-- 1. Auditing aktivieren

ALTER SYSTEM ALTER CONFIGURATION ('audit','system')

SET ('global_audit_active') = 'true' WITH RECONFIGURE;

-- 2. Alle SELECT-Abfragen auf einer sensiblen Tabelle erfassen, außer für den Bot-Benutzer

CREATE AUDIT POLICY pii_selects

ACTION SELECT

ON TABLE "SALES"."CUSTOMERS"

WHEN USER != 'REPORTING_BOT';

ENABLE AUDIT POLICY pii_selects;

-- 3. Die neuesten Ereignisse anzeigen

SELECT EVENT_TIME, USER_NAME, OBJECT_NAME, STATEMENT_STRING

FROM _SYS_AUDIT.AUDIT_LOG

WHERE POLICY_NAME = 'PII_SELECTS'

ORDER BY EVENT_TIME DESC

LIMIT 5;

Administratoren verfügen nun über einen verifizierbaren Nachweis jedes Zugriffs. Für Details zur Implementierung empfiehlt sich der Community-Walkthrough zu HANA Audit Best Practices. Vorbehalte bleiben: Protokolle sind mandantenlokal, bis sie exportiert werden, Masking fehlt und Echtzeit-Alarme erfordern zusätzliche Skripte.

Funktionsvergleich: Natives SAP HANA Audit vs DataSunrise

| Funktion | Natives SAP HANA Audit | DataSunrise -Proxy |

|---|---|---|

| Konfigurationsaufwand | SQL-Richtlinien werden pro Mandant erstellt | Zentrale Regel-Engine über Weboberfläche oder CLI |

| Echtzeit-Streaming | Erfordert XS-Jobs oder benutzerdefinierte Skripte | Integrierte Unter-Sekunden-Weiterleitung an SIEM/SOAR |

| Dynamisches Masking | Nicht verfügbar | Rollen-, IP- und prompt-basierte Maskierung |

| Erfassung von Bind-Variablen | Auf den Abfragetext beschränkt | Vollständige Erfassung für genaue Wiedergabe und Debugging |

| Compliance-Vorlagen | Manuelle Zuordnung zu GDPR, PCI DSS usw. | Fertige Pakete im Compliance Manager |

| Sichtbarkeit über Cluster hinweg | Nur mandantenlokal | Einheitliche Ansicht über alle HANA-Hosts hinweg |

Den Audit-Trail mit DataSunrise aufwerten

DataSunrise platziert einen Reverse-Proxy vor HANA, zeichnet jede Anfrage – Erfolg oder Fehler – auf und speichert angereicherte Ereignisse zentral. Eine einzelne Regel kann Dutzende von HANA-Hosts umfassen, Bind-Werte erfassen und kontextbezogene Richtlinien auslösen.

Da Masking, Data Discovery und Compliance Manager-Pakete in derselben Engine laufen, erscheinen blockierte oder maskierte Abfragen neben nativen Ereignissen, wodurch Prüfern eine einheitliche Zeitachse geliefert wird, die mit Urteilen und LLM-Metadaten angereichert ist.

Sicherheit & Compliance in einem Zyklus

Wenn DataSunrise einen unerlaubten Prompt markiert, maskiert oder blockiert es die Antwort, protokolliert das Ergebnis und benachrichtigt die Stakeholder – und das alles, bevor das LLM eine Antwort bildet. Dieser geschlossene Zyklus fördert einen Zero‑Trust-Datenzugriff, ohne die Entwicklung zu verlangsamen.

Durchgang einer Chatbot-Anfrage

Ein Benutzer fragt: „Zeigen Sie mir die Rechnungen vom letzten Monat für [email protected].“ Der Proxy bewertet den Kontext, maskiert die E-Mail-Spalte zu a****@example.com, schreibt einen Audit-Eintrag mit der Kennzeichnung MASK_APPLIED und liefert dem Modell anonymisierte Aggregatwerte. Jeder Schritt bleibt nachvollziehbar, was eine schnelle Ursachenanalyse ermöglicht, falls die Anfrage später in einer Sicherheitsverletzungsuntersuchung auftaucht.

Das Gesamtbild

Was ist SAP HANA Audit Trail? Es ist das Rückgrat der GenAI-Sicherheit und -Compliance. Eine zusätzliche Referenz bietet das SAP HANA Audit Logging Wiki. Das native SAP HANA Auditing zündet den ersten Leuchtfeuer; DataSunrise erweitert es durch Data Discovery, dynamisches Masking und Echtzeit-Einblicke. Gemeinsam schützen sie das geistige Eigentum, erfüllen die Anforderungen der Aufsichtsbehörden und halten Sprachmodelle aufrichtig. Bereit, es live zu sehen? Die Data Audit-Seite verweist auf eine interaktive DataSunrise-Demo, die Prompts von der Eingabe bis zum Audit-Log in Sekunden nachvollzieht.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen