Was ist der Teradata Audit Trail

Ein Teradata Audit Trail ist der überprüfte Datensatz darüber, wer auf Daten zugegriffen hat, was er getan hat, wann es passierte und von wo. Er verwandelt rohe Ereignisse in einen Nachweis, auf den Sie sich bei Untersuchungen und Compliance-Prüfungen verlassen können. Für einen breiteren Kontext, siehe Data Compliance und Regulatorische Compliance.

Was ein “Audit Trail” in Teradata bedeutet

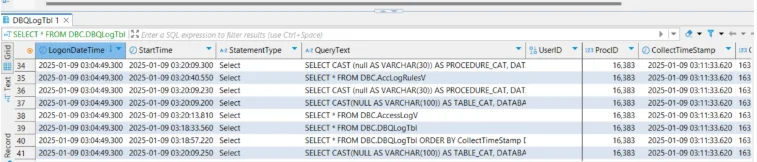

Ein Audit Trail ist mehr als nur Protokolle. Er verknüpft Identität (Benutzer, Rolle, Service-Konto) mit Aktion (lesen, schreiben, DDL), Kontext (Zeit, Client-App, IP) und Ergebnis (erlaubt oder verweigert). In Teradata erstellen Sie diese Erzählung, indem Sie Access Logging für Autorisierungsereignisse mit Database Query Logging (DBQL) für Statement-Details und Performance-Metadaten kombinieren. DBQL speichert Daten in Systemtabellen/Ansichten (zum Beispiel DBQLogTbl und QryLogV), während Access Logging-Regeln und Einträge über AccLogRulesV und AccessLogV sichtbar werden.

Native Teradata Bausteine für einen Audit Trail

Access Logging (Subjekte, Objekte, Aktionen, erlauben/verweigern)

Access Logging verfolgt, wer welche Objekte berührt hat und ob Teradata diese Aktion erlaubt oder verweigert hat. Sie können Regeln für alle Benutzer festlegen oder diese auf bestimmte Benutzer, Datenbanken oder Objekte einschränken. Es ist essenziell, um Richtlinienverstöße, fehlgeschlagene Zugriffsversuche und missbräuchliche Nutzung privilegierter Rechte zu erkennen.

Access Logging aktivieren und überprüfen (Beispiele):

-- 1) Protokolliere GRANT-Aktivitäten über Benutzer und Datenbanken hinweg, einschließlich SQL-Text

BEGIN LOGGING WITH TEXT ON EACH USER, DATABASE, GRANT;

-- 2) Protokolliere ABLEHNUNGEN gegenüber privilegiertem Ziel (DBC-Benutzer), behalte SQL-Text

BEGIN LOGGING DENIALS WITH TEXT ON EACH ALL ON USER DBC;

-- 3) Protokolliere auf Datenbankebene (alle Objekte in finance_db sind Kandidaten)

BEGIN LOGGING WITH TEXT ON EACH DATABASE finance_db;

-- 4) Zeige aktive Access Logging Regeln an

SELECT * FROM DBC.AccLogRulesV;

-- 5) Überprüfe aktuelle Zugriffsresultate (gewährt/verweigert) mit Benutzernamen und Objekten

SELECT TOP 100 *

FROM DBC.AccessLogV

ORDER BY LogDate DESC, LogTime DESC;

-- 6) Deaktiviere eine Datenbank-Regel, wenn sie nicht mehr benötigt wird

END LOGGING ON DATABASE finance_db;

Database Query Logging (DBQL)

DBQL erfasst den Statement-Text, Zeitangaben, Objektverweise und damit verbundene Kennzahlen. Die Informationen werden in Tabellen/Ansichten wie DBQLogTbl, DBQLObjTbl, QryLogV, QryLogObjectsV und QryLogSQLV abgelegt. Teradata empfiehlt, diese Daten über PDCR auszugliedern bzw. zu pflegen, um die Protokollierung effizient zu halten.

DBQL aktivieren und betreiben (Beispiele):

-- 1) Protokolliere SQL-Text und Objektverwendung für eine spezifische Anwendung

BEGIN QUERY LOGGING WITH SQL, OBJECTS LIMIT SQLTEXT = 10000

ON APPLNAME = 'etl_app';

-- 2) Schwellenwert- oder zusammenfassungsbasierte Protokollierung zur Steuerung des Volumens

BEGIN QUERY LOGGING LIMIT THRESHOLD = 100 CPUTIME ON ALL;

BEGIN QUERY LOGGING LIMIT SUMMARY = 1,5,10 ON ALL; -- Gruppiere kurze Abfragen

-- 3) Zeige die aktuellen DBQL-Regeln an

SHOW QUERY LOGGING ON ALL;

-- 4) Leere die Caches, damit die Analyse aktuelle Zeilen sieht

FLUSH QUERY LOGGING WITH ALL;

-- 5) Beende die Protokollierung für einen bestimmten Benutzer, wenn sie nicht mehr benötigt wird

END QUERY LOGGING ON user_jane;

Zusammenstellen eines zuverlässigen Audit Trails

Erfassen Sie mit Absicht. Beginnen Sie damit, Access Logging für regulierte Schemata und DBQL für Hochrisikobenutzer und -anwendungen zu aktivieren. Korrelieren Sie Ereignisse nach Benutzer, Sitzung, Zeitfenster und referenzierten Objekten, um eine einheitliche Beweisführung zu erstellen. Ergänzen Sie den Datensatz um Client-Anwendung, IP und Rolle. Bewahren Sie die Ergebnisse in unveränderlichem Speicher (WORM) mit Prüfsummen auf, um die Beweiskette zu erhalten. Überprüfen Sie diese regelmäßig und lösen Sie Alarme bei Anomalien aus, damit Risiken nicht unentdeckt im Rückstand verbleiben.

Minimale Korrelationsansicht (DBQL ↔ Access Log):

REPLACE VIEW audit.v_teradata_trail AS

SELECT

q.UserName,

q.SessionID,

q.StartTime,

q.FirstRespTime,

q.StatementType,

o.DatabaseName,

o.TableName,

al.Result AS AccessResult, -- 'gewährt' / 'verweigert'

al.LogDate,

al.LogTime

FROM DBC.QryLogV AS q

LEFT JOIN DBC.QryLogObjectsV AS o

ON q.ProcID = o.ProcID

AND q.QueryID = o.QueryID

LEFT JOIN DBC.AccessLogV AS al

ON al.UserName = q.UserName

AND al.LogDate = DATE(q.StartTime)

AND al.LogTime BETWEEN TIME(q.StartTime)

AND TIME(COALESCE(q.FirstRespTime, q.StartTime));

Beispielnutzung (Einschränkung auf eine sensible Tabelle):

SELECT *

FROM audit.v_teradata_trail

WHERE DatabaseName = 'finance_db'

AND TableName = 'customer_accounts'

ORDER BY StartTime DESC

SAMPLE 200;

Verbesserung des Audit Trails mit DataSunrise

DataSunrise ergänzt native Protokolle, indem es diese in kontinuierliche Compliance-Nachweise umwandelt – ohne DBQL oder Access Logging zu ersetzen.

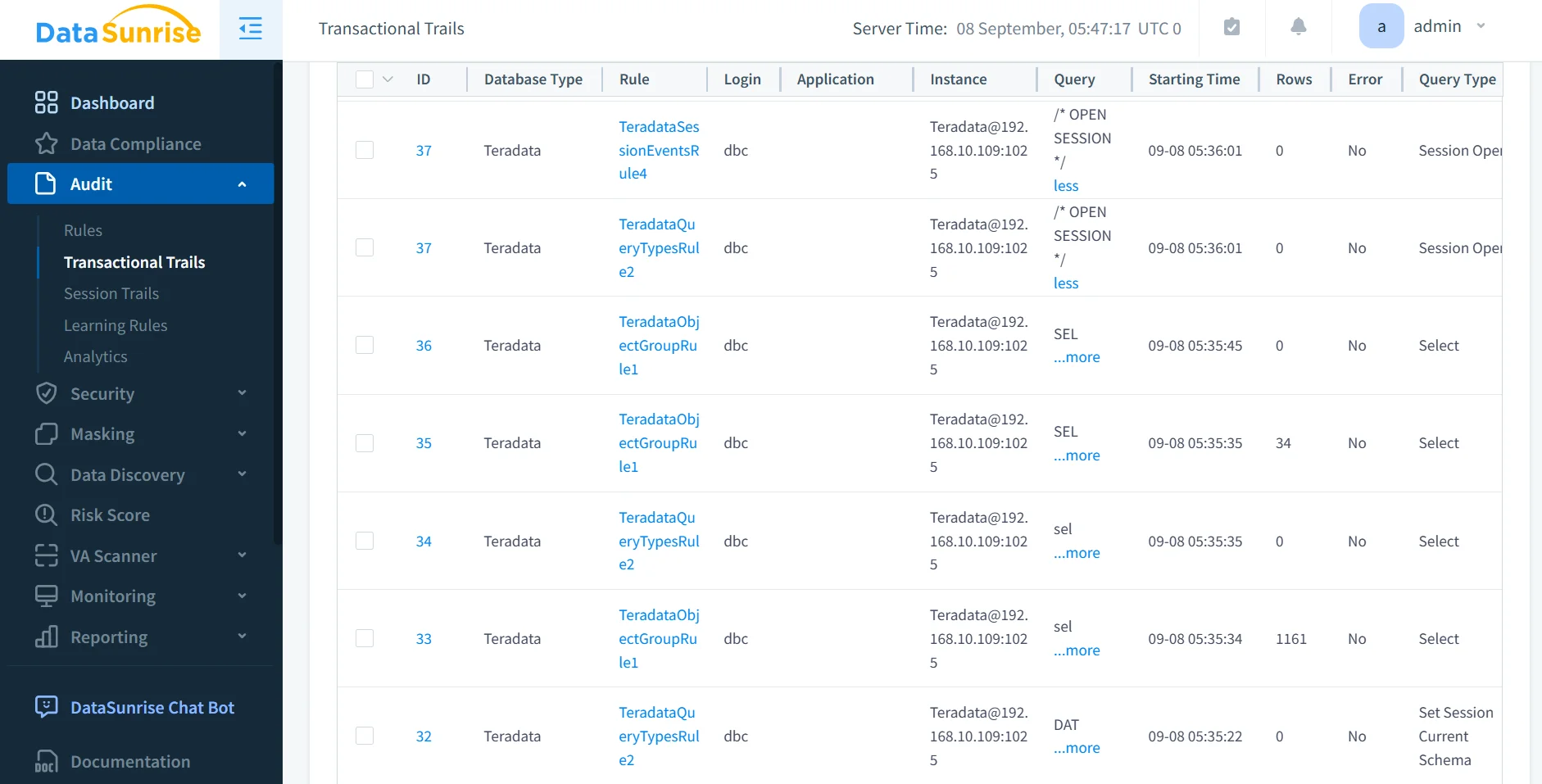

Granulare Audit-Regeln für Trails

Definieren Sie enge Regeln nach Benutzer, Rolle, Objekt, Operation, Zeitfenster oder Risikobedingung. Dies reduziert störende Nebengeräusche und hält Prüfer auf die wesentlichen Aktivitäten fokussiert. Weitere skalierbare Muster finden Sie im Audit-Guide.

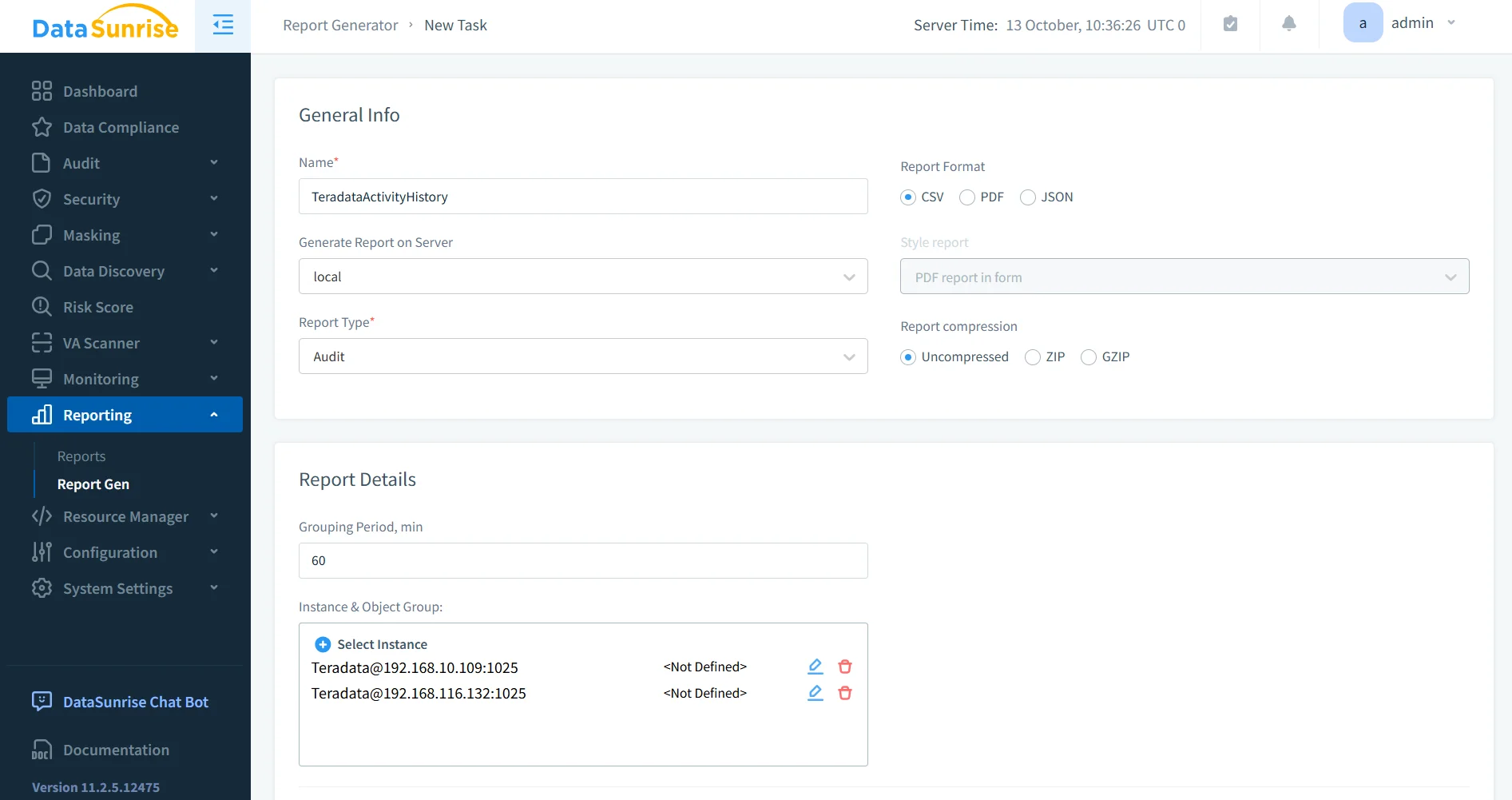

Zentralisierte Aktivitäts-Historie & Berichterstattung

Normalisieren Sie die Teradata-Aktivitäten in einer Ansicht über Systeme hinweg und exportieren Sie dann planmäßig prüfungsfertige Berichte. Beginnen Sie mit der Konzeptübersicht für Database Activity Monitoring.

Echtzeit-Kontrollen & Anomalieerkennung

Alarmieren Sie bei ungewöhnlichem Abfragevolumen, Lesezugriffen außerhalb der Geschäftszeiten oder atypischen Quell-IP-Adressen; leiten Sie die Daten an SIEM oder Chat weiter und wenden Sie bei Bedarf Richtlinienmaßnahmen an. (Database Activity Monitoring und verwandte Komponenten decken diese Workflows ab.)

DataSunrise

- Erkennen Sie plötzliche Anstiege in der Abfragetrate pro Benutzer, Rolle oder Anwendung und lösen Sie sofortige Alarme an SOC-Tools oder ChatOps aus.

- Markieren Sie Massenabfrage-Muster auf sensitiven Tabellen (z. B. plötzliche Volltabellenscans) und fordern Sie eine Eskalationsfreigabe an.

- Identifizieren Sie Anomalien bei Logins, wie neue Geolokationen, unbekannte Client-Apps oder Quell-IP-Verschiebungen bei einem bekannten Service-Konto.

- Automatisches Anwenden von Schutzmaßnahmen: temporäre Sperrung, dynamisches Maskieren, Drosselung oder Nur-Lese-Modus für die betreffende Sitzung.

- Streamen Sie normalisierte Ereignisse über Connectoren oder Webhooks an SIEM zur Korrelation mit Netzwerk- und Endpunktsignalen.

Compliance-Autopilot & Beweissicherung

Vorgefertigte Prüfungen für GDPR, HIPAA, PCI DSS, SOX; automatisierte Nachweiserstellung; und Export in unveränderlichen Speicher. Erfahren Sie mehr im Compliance Manager und in der Data Compliance-Übersicht.

DataSunrise

- Ordnen Sie Audit-Regeln regulatorischen Kontrollen zu (z. B. Zugriffsüberprüfung, Prinzip der geringsten Privilegien) und verfolgen Sie den Bestehen-/Nichtbestehen-Status über die Zeit.

- Planen Sie wiederkehrende Evidenzpakete (Protokolle, Zusammenfassungen, Ausnahmen) mit Prüferfreigabe und Zeitstempeln.

- Exportieren Sie Berichte in einen unveränderlichen Speicher (WORM/S3-Object Lock oder ähnlich) und erfassen Sie Hash/Prüfsumme zur Integritätsprüfung.

- Führen Sie eine versionierte Richtlinienhistorie, um zu belegen, welche Regeln zum Zeitpunkt eines Vorfalls aktiv waren.

- Stellen Sie Ausnahmen und kompensatorische Maßnahmen in Dashboards dar, um Prüfungsdurchläufe zu beschleunigen.

Vergleichstabelle

| Fähigkeit | Nativer Teradata Trail | Mit DataSunrise |

|---|---|---|

| Umfang & Korrelation | Access Logging + DBQL; benutzerdefinierte Joins | Einheitlicher Stream über Cluster und Datenbanken hinweg |

| Rauschreduzierung | Breite Regeln; manuelle Abstimmung | Regeln nach Benutzer/Rolle/Objekt/Zeit; weniger Rauschen |

| Alarme & Anomalien | Eingeschränkt von Haus aus | Echtzeitalarme + Verhaltensanalytik |

| Berichterstattung | Manuelle Exporte und Ad-hoc-SQL | Prüfungsfertige, geplante Berichte |

| Aufbewahrung & Integrität | Lokale Protokolle; DIY-Auslagerung/PDCR | Zentralisierter, unveränderlicher Evidenz-Workflow |

| Betriebsaufwand | DBA-gesteuert, pro System | Richtliniengesteuert, zentral verwaltet |

Fazit

Bei Teradata ist ein Audit Trail die zusammengeführte Erzählung von Zugriffen und Änderungen, nicht nur ein Haufen Protokolle. Verwenden Sie Access Logging für Autorisierungsereignisse und DBQL für Statement-Details, korrelieren Sie diese zu einem einheitlichen Evidenzstrom und härten Sie die Aufbewahrung ab. Wenn Sie zentrale Ansichten, präzise Regeln, Echtzeiterkennung und prüfungsfertige Berichte benötigen, setzen Sie DataSunrise ein, um Ihren Trail in kontinuierliche Compliance zu verwandeln. Für Grundlagen und angrenzende Themen, sehen Sie sich Audit-Trails und Audit-Logs an.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen