Wie man die Einhaltung für IBM Db2 sicherstellt

Einführung

Einhaltung (Compliance) ist der Prozess, bei dem Datenbankoperationen in Einklang mit Gesetzen, Vorschriften und Industriestandards gebracht werden, die sensible Daten regeln. Das Nichteinhalten dieser Anforderungen kann zu Strafen, Reputationsschäden und Sicherheitsvorfällen führen.

IBM Db2 ist eine relationale Datenbankplattform, die in den Bereichen Finanzen, Gesundheitswesen, Regierung und in vielen weiteren Industrien eingesetzt wird, in denen strenge Compliance-Vorgaben unerlässlich sind. Die Sicherstellung der Compliance für Db2 bedeutet, dass native Funktionen mit spezialisierten Tools kombiniert werden, um Daten zu sichern, Aktivitäten zu verfolgen und revisionssichere Nachweise zu erstellen.

Wichtige Compliance-Rahmenwerke

Für Teams, die Db2 verwalten, sind Vorschriften nicht nur abstrakte Regeln – sie prägen direkt, wie Datenbanken konfiguriert und überwacht werden müssen.

- DSGVO (GDPR) verlangt von Organisationen, personenbezogene Daten von EU-Bürgern zu finden und deren Nutzung zu minimieren. Für Db2 bedeutet dies oft, herauszufinden, wo PII gespeichert ist, und für Analysten Maskierung durchzusetzen.

- HIPAA verpflichtet Gesundheitsdienstleister, Patientendaten zu schützen. Db2-Bereitstellungen in Krankenhäusern benötigen eine Zugriffskontrolle auf Zeilenebene, damit Kliniker nur die Informationen ihrer eigenen Patienten sehen.

- PCI DSS definiert strenge Kontrollen rund um Kartendaten. Zahlungsdienstleister, die Db2 verwenden, müssen jeden Zugriff auf Kreditkartentabellen protokollieren sowie Verschlüsselung und Maskierung einsetzen, um Lecks zu verhindern.

- SOX erzwingt Verantwortlichkeit in der Finanzberichterstattung. In der Praxis müssen Db2-Administratoren Schemaänderungen erfassen und Audit-Trails pflegen, die Aktivitäten auf einzelne Personen zurückführen.

Indem diese Rahmenwerke in Datenbank-spezifische Anforderungen übertragen werden, können Organisationen abstrakte Compliance-Verpflichtungen in konkrete technische Maßnahmen innerhalb von Db2 umsetzen.

Natives Db2-Potenzial für die Einhaltung

Db2 bietet mehrere Funktionen, die dabei helfen, Compliance-Anforderungen zu erfüllen:

1. Aktivieren und Überprüfen des Auditing

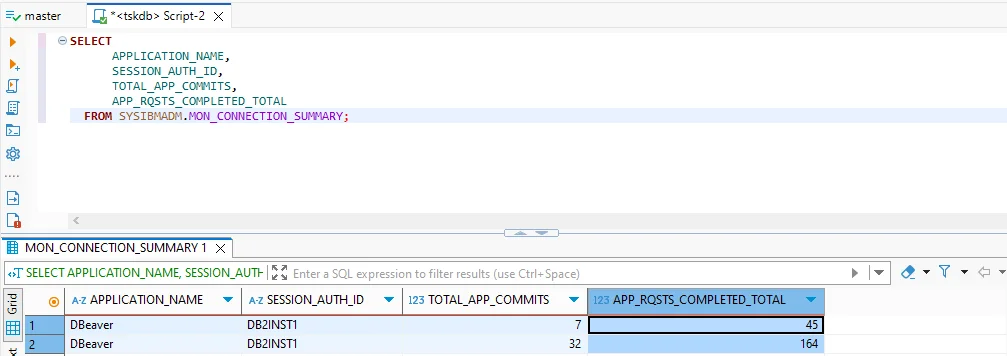

Db2 stellt integrierte Verwaltungsansichten bereit, die es Administratoren ermöglichen, Aktivitäten in Echtzeit zu überwachen. Eine nützliche Abfrage zeigt, wer verbunden ist und wie viel Arbeit jede Sitzung geleistet hat:

SELECT

APPLICATION_NAME,

SESSION_AUTH_ID,

TOTAL_APP_COMMITS,

APP_RQSTS_COMPLETED_TOTAL

FROM SYSIBMADM.MON_CONNECTION_SUMMARY;

Diese Ausgabe zeigt an, welche Anwendungen aktiv sind, welche Benutzer verbunden sind und wie viele Anfragen sie abgeschlossen haben.

2. Steuerung des Benutzerzugriffs

Db2 unterstützt Row and Column Access Control (RCAC) zur Durchsetzung von Least-Privilege-Zugriffen:

ALTER TABLE patients ACTIVATE ROW ACCESS CONTROL;

CREATE PERMISSION doctor_only

ON patients

FOR ROWS WHERE CURRENT USER = doctor_id

ENFORCED FOR ALL ACCESS

ENABLE;

Dies stellt sicher, dass Ärzte nur die Datensätze ihrer Patienten sehen – ein wesentlicher Schritt für die HIPAA-Compliance.

3. Überwachung von Berechtigungen und Sitzungen

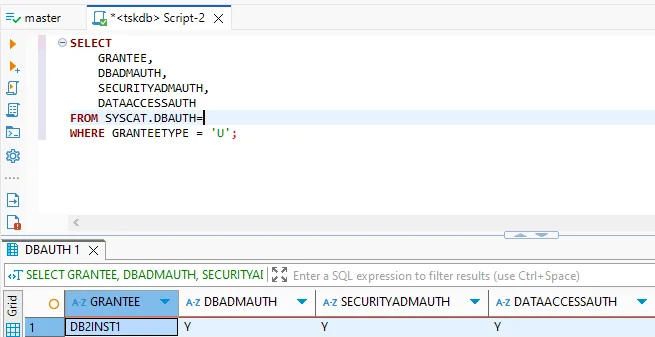

Integrierte Katalogansichten geben Aufschluss darüber, wer erhöhte Rollen innehat:

SELECT GRANTEE, DBADMAUTH, SECURITYADMAUTH, DATAACCESSAUTH

FROM SYSCAT.DBAUTH

WHERE GRANTEETYPE = 'U';

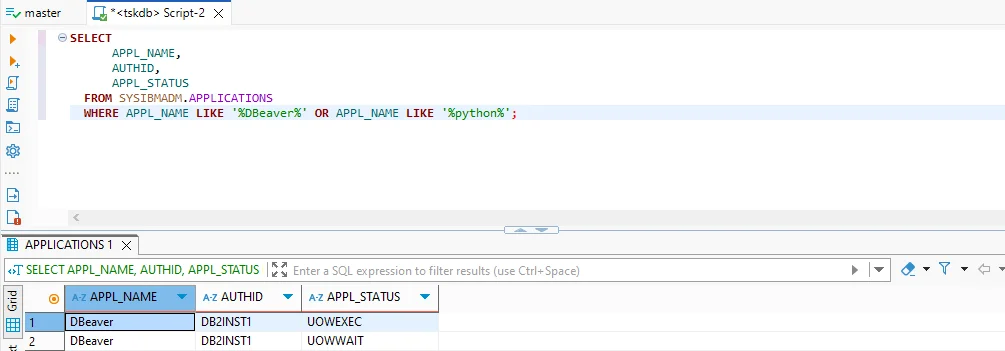

Die Überwachung aktiver Verbindungen ist ebenfalls von entscheidender Bedeutung:

SELECT APPLICATION_NAME, SESSION_AUTH_ID, TOTAL_APP_COMMITS

FROM SYSIBMADM.MON_CONNECTION_SUMMARY;

Schwachstellen der nativen Compliance

Db2 bietet eine solide Basis, jedoch bleiben mehrere Lücken bestehen:

| Lücke | Warum sie wichtig ist |

|---|---|

| Keine dynamische Datenmaskierung | Sensible Felder wie Kreditkartennummern oder medizinische Aufzeichnungen bleiben für jeden, der Abfragen durchführen darf, vollständig sichtbar, was das Risiko von Insider-Bedrohungen und Datenlecks erhöht. |

| Keine automatisierte Entdeckung von PII/PHI | Regulierte Daten können unentdeckt in verschiedenen Schemas und Tabellen liegen. Ohne Scanning können Administratoren Expositionen übersehen, was zu Prüfungsfehlern führt. |

| Komplexe db2audit-Protokolle | Roh-Audit-Ausgaben sind in großem Maßstab schwer zu verarbeiten. Teams haben Schwierigkeiten, schnell eindeutige Nachweise zu erbringen, was Prüfungen verlangsamt und die Compliance-Kosten erhöht. |

| Keine zentralisierte Compliance-Verwaltung | Jede Db2-Instanz muss separat konfiguriert werden. In großen oder hybriden Umgebungen führt dies zu inkonsistenten Richtlinien und blinden Flecken bei der Überwachung. |

Wie DataSunrise die Einhaltung für Db2 sicherstellt

DataSunrise ist eine Plattform für Datenbanksicherheit und Compliance, die sich in Db2 integrieren lässt, ohne dass Änderungen am Anwendungscode erforderlich sind. Sie erweitert die Compliance, indem sie Folgendes bereitstellt:

- Zentrale Audit-Trails: Db2-Aktivitäten können zusammen mit Protokollen anderer Plattformen in einem einzigen Dashboard konsolidiert werden, mit Alarmen und Nachweisen, die über die DataSunrise-Audit-Lösung verfügbar sind.

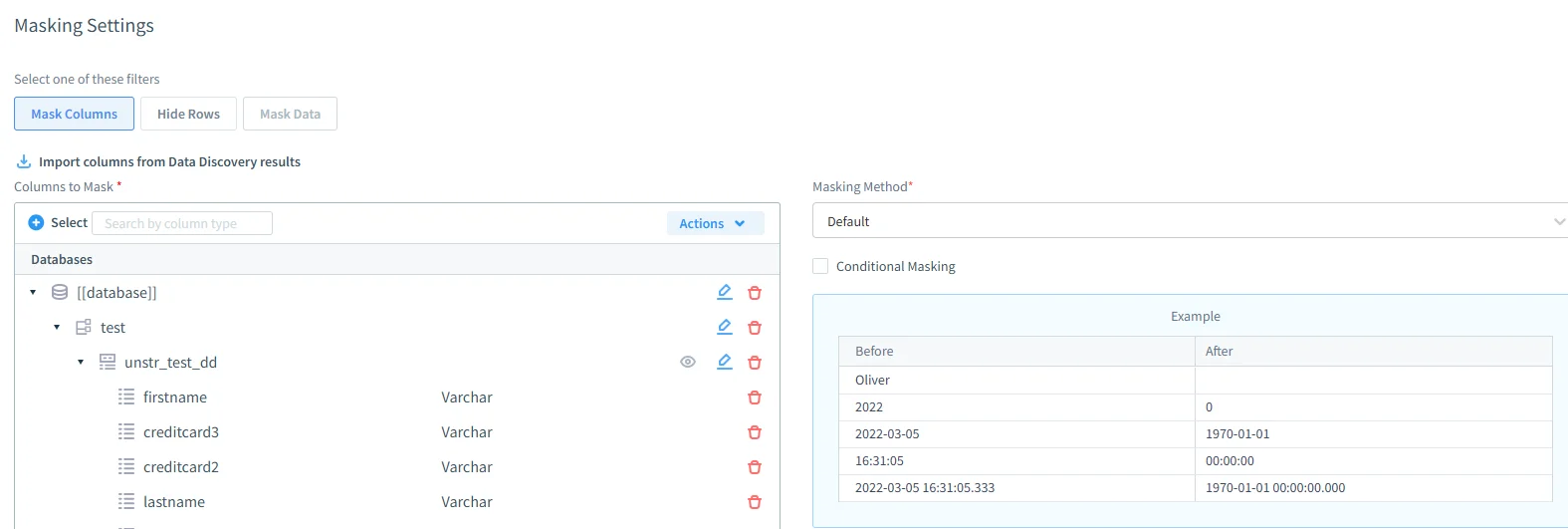

- Dynamische Datenmaskierung: Sensible Werte wie Kreditkartennummern oder Diagnosen werden in Echtzeit verborgen, durch rollenbasierte Regeln erzwungen, die im dynamischen Maskierungsmodul definiert sind.

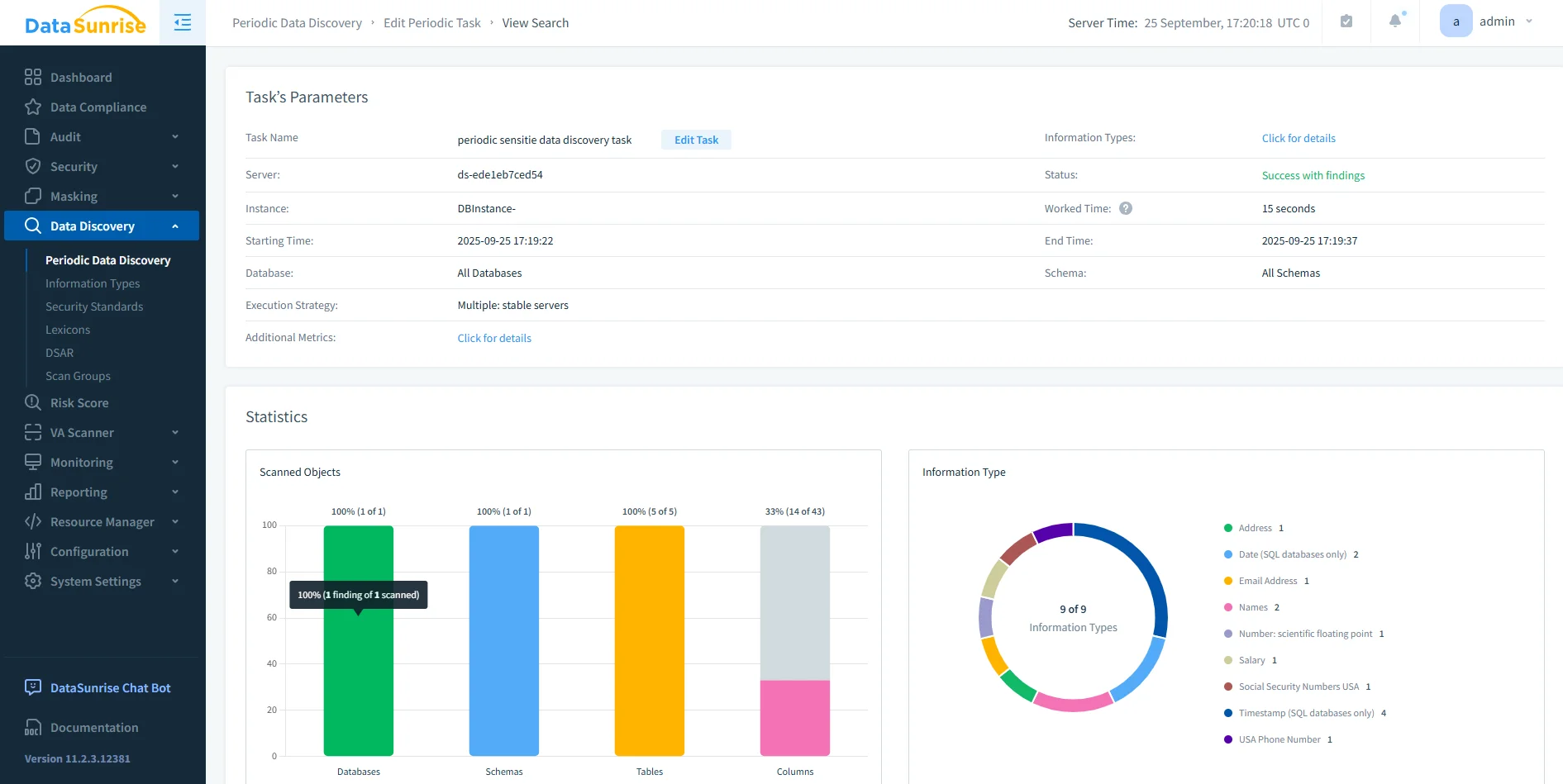

DataSunrise-Maskierungseinstellungen-Oberfläche zur Konfiguration der dynamischen Maskierung auf Spaltenebene mit Vorher-Nachher-Wert-Beispielen. - Entdeckung und Klassifizierung sensibler Daten: PII und PHI werden automatisch über Db2-Schemas hinweg lokalisiert, eine Fähigkeit, die in der DataSunrise-Discovery-Engine integriert ist.

DataSunrise-Datenentdeckungs-Dashboard, das Aufgabenparameter, Scan-Statistiken und erkannte sensible Datentypen über Schemas und Tabellen hinweg anzeigt. - Automatisierte Compliance-Berichterstattung: Revisionssichere PDF- oder HTML-Berichte werden mit einem Klick über das DataSunrise-Compliance-Berichterstattungstool erstellt.

Best Practices für die Db2-Compliance

Die Sicherstellung der Compliance für Db2 erfordert mehr als das Aktivieren von Funktionen. Organisationen sollten Prozesse einführen, die die Compliance nachhaltig und wirksam gestalten:

- Zentralisieren und Aufbewahren von Protokollen: Verschieben Sie Audit-Dateien in ein sicheres Repository mit Aufbewahrungsrichtlinien, die den Vorschriften entsprechen.

- Regelmäßige Überprüfung der Rollen: Planen Sie regelmäßige Zugriffsüberprüfungen, um sicherzustellen, dass das Prinzip des geringsten Privilegs eingehalten wird.

- Automatisierung der Berichterstattung: Nutzen Sie Tools wie DataSunrise, um geplante Compliance-Berichte zu erstellen.

- Testen der Compliance-Bereitschaft: Führen Sie interne Audits vor externen Prüfungen durch, um Probleme frühzeitig zu erkennen.

- Integration mit SIEM: Leiten Sie Db2-Audit-Daten in Sicherheitsüberwachungssysteme ein, um eine Echtzeit-Erkennung zu ermöglichen.

Vergleichstabelle

| Funktion | Db2 Native | Mit DataSunrise |

|---|---|---|

| Audit-Protokollierung | ✅ db2audit | ✅ Zentralisiert mit Dashboards und Alarmen |

| Zugriffskontrollen | ✅ RCAC, LBAC | ✅ Erweiterte, rollenbasierte Maskierung |

| Datenentdeckung | ❌ Manuelle Überprüfung | ✅ Automatischer Scan & Klassifizierung |

| Compliance-Berichterstattung | ❌ | ✅ Ein-Klick PDF/HTML-Berichte |

| Multi-DB-Unterstützung | ❌ Nur Db2 | ✅ Einheitlich über hybride Umgebungen |

Fazit

Die Sicherstellung der Compliance für Db2 erfordert sowohl technische Kontrollen als auch disziplinierte Prozesse. Native Funktionen wie Auditing, RCAC und LBAC bieten eine solide Basis, decken jedoch nicht alle Herausforderungen im Umgang mit sensiblen Daten in stark regulierten Branchen ab.

Wenn sich Organisationen ausschließlich auf integrierte Funktionen verlassen, laufen sie Gefahr, unvollständige Transparenz über sensible Daten zu erhalten, Schwierigkeiten bei der Erstellung revisionssicherer Nachweise zu haben und inkonsistente Richtliniendurchsetzungen in mehreren Umgebungen zu riskieren. Diese Mängel können die Wahrscheinlichkeit von Prüfungsfeststellungen, Datenlecks und kostspieligen Nachbesserungsmaßnahmen erhöhen.

DataSunrise schließt diese Lücken, indem in Echtzeit Datenmaskierung, automatische Entdeckung von PII und PHI, optimierte Berichterstattung und zentralisierte Compliance-Dashboards in hybriden und Multi-Datenbank-Umgebungen bereitgestellt werden. Dies reduziert nicht nur den administrativen Aufwand, sondern stärkt auch das Vertrauen während regulatorischer Prüfungen.

Letztendlich ist Compliance keine einmalige Konfiguration – sie ist eine fortlaufende Praxis. Durch die Kombination der integrierten Funktionen von Db2 mit den fortschrittlichen Compliance-Fähigkeiten von DataSunrise sowie der Einführung von Best Practices wie zentralisiertes Logging und regelmäßige Zugriffsüberprüfungen können Organisationen eine proaktive und robuste Compliance-Haltung aufrechterhalten.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladenNächste