Wie man Datengovernance für Teradata anwendet

Unternehmen, die Teradata einsetzen, stehen vor einzigartigen Herausforderungen beim Schutz sensibler Daten in großen, verteilten Analyseumgebungen. Mit regulatorischen Rahmenbedingungen wie GDPR, HIPAA, PCI DSS und SOX, die strenge Anforderungen an den Umgang mit Daten stellen, ist der Einsatz einer strukturierten Datengovernance nicht mehr optional.

Teradata spielt eine entscheidende Rolle in Analysen im Unternehmensmaßstab und treibt Branchen von Finanzen bis hin zur Gesundheitsversorgung an. Allerdings führt die Komplexität moderner Datenökosysteme oft zu Lücken in der Governance. Laut dem kürzlich veröffentlichten IBM Cost of a Data Breach Report erreichten die globalen Durchschnittskosten eines Datenverstoßes im Jahr 2024 4,88 Mio. USD, angetrieben durch zunehmend disruptive Vorfälle.

Dieser Artikel bietet einen praktischen Überblick darüber, wie Governance in Teradata mittels integrierter Funktionen implementiert wird, gefolgt von einer Untersuchung, wie DataSunrise diese Fähigkeiten durch Automatisierung, Erkennung sensibler Daten und Compliance-Orchestrierung verstärkt.

Was ist Datengovernance?

Datengovernance ist der strukturierte Ansatz, den Organisationen nutzen, um Daten effektiv zu verwalten, zu schützen und zu nutzen. Sie etabliert Richtlinien, Standards und Kontrollen, um sicherzustellen, dass Informationen genau, sicher und konform mit den Vorschriften sind.

Starke Governance-Rahmenwerke beinhalten:

- Datenbesitz & -verwaltung: Zuständigkeit für sensible Vermögenswerte zuweisen.

- Zugriffskontrollen: Sicherstellen, dass nur autorisierte Benutzer kritische Daten einsehen oder ändern können.

- Datenqualitätsmanagement: Sicherstellung der Genauigkeit, Vollständigkeit und Konsistenz.

- Compliance-Ausrichtung: Erfüllung der Anforderungen an die regulatorische Compliance, einschließlich GDPR, HIPAA, PCI DSS und SOX.

Im Kontext von Teradata sorgt die Governance dafür, dass groß angelegte Analyseoperationen vertrauenswürdig und sicher bleiben, während das Risiko durch interne Bedrohungen und behördliche Audits reduziert wird.

Native Governance-Fähigkeiten in Teradata

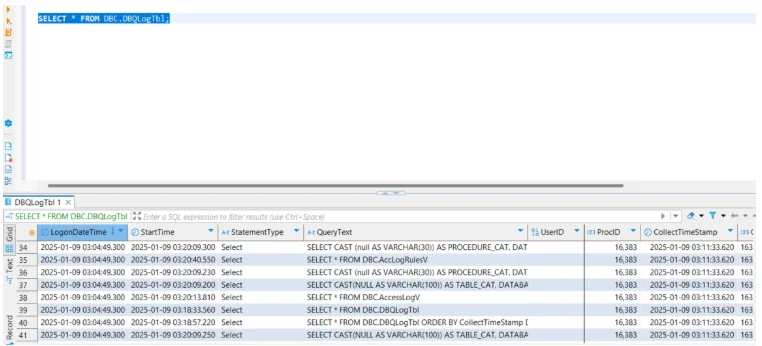

Protokollierung und Ereignis-Trigger

Obwohl nicht so umfassend wie dedizierte Auditsysteme, unterstützt Teradata die Abfrageprotokollierung über DBQL. Administratoren können den Abfrageverlauf, die Ausführungszeiten und die Benutzeraktivität verfolgen, um Governance-Berichte zu unterstützen.

-- Aktiviere das Query-Logging mit detaillierten Informationen

BEGIN QUERY LOGGING WITH SQL, OBJECTS, STEPINFO, ROWCOUNT

ON ALL;

-- Protokolliere Abfragen für einen spezifischen Benutzer

BEGIN QUERY LOGGING ON user_a;

-- Protokolliere Abfragen für einen spezifischen Account-String

BEGIN QUERY LOGGING ON ACCOUNT = 'FinanceDept';

-- Deaktiviere das Query-Logging, wenn es nicht mehr benötigt wird

END QUERY LOGGING ON user_a;

Dies ermöglicht die Überwachung von Arbeitslastmustern und hilft dabei, nicht konforme Nutzungen zu identifizieren.

Rollenbasierte Zugriffskontrollen (RBAC)

Teradata-Administratoren können Benutzern Rollen zuweisen und Aktionen basierend auf Berechtigungsgruppen einschränken. Zum Beispiel:

-- Erstelle eine Rolle für Compliance-Beauftragte

CREATE ROLE compliance_officer;

-- Gewähre Nur-Lese-Zugriff auf ein sensibles Schema

GRANT SELECT ON FinanceDB TO compliance_officer;

-- Schränke UPDATE und DELETE in den Finanztabellen ein

REVOKE UPDATE, DELETE ON FinanceDB.Transactions FROM compliance_officer;

-- Weise die Rolle mehreren Benutzern zu

GRANT compliance_officer TO user_a;

GRANT compliance_officer TO user_b;

-- Erstelle eine restriktivere Rolle für externe Prüfer

CREATE ROLE external_auditor;

GRANT SELECT ON FinanceDB.Reports TO external_auditor;

-- Weise die Rolle des externen Prüfers zu

GRANT external_auditor TO auditor_user;

RBAC sorgt für eine klare Trennung der Aufgaben, sodass Teams wie Entwickler, Analysten und Prüfer nur auf für ihre Rolle relevante Bereiche zugreifen.

Datenwörterbuch-Ansichten

Die Systemansichten von Teradata, wie DBC.TablesV und DBC.ColumnsV, bieten Einblick in Metadaten, welche Tabellen bestimmte Datentypen speichern. Administratoren können diese Kataloge abfragen, um manuelle Dateninventare zu erstellen und die Zuständigkeit für sensible Objekte zu überprüfen.

-- Suche nach Spalten, die sensible Informationen enthalten könnten

SELECT DatabaseName, TableName, ColumnName, ColumnType

FROM DBC.ColumnsV

WHERE ColumnName LIKE '%SSN%'

OR ColumnName LIKE '%CARD%'

OR ColumnName LIKE '%EMAIL%'

OR ColumnName LIKE '%PHONE%';

-- Liste alle Tabellen und Eigentümer in FinanceDB auf

SELECT DatabaseName, TableName, OwnerName

FROM DBC.TablesV

WHERE DatabaseName = 'FinanceDB';

-- Ermitteln der letzten Änderungszeitpunkte für wichtige Compliance-Objekte

SELECT DatabaseName, TableName, LastAlterTimeStamp

FROM DBC.TablesV

WHERE DatabaseName IN ('FinanceDB', 'HRDB');

Diese Ansichten sind entscheidend für den Aufbau eines internen Katalogs sensibler Daten, auch wenn der Prozess ohne Automatisierung manuell und zeitaufwändig ist.

Erweiterte Datengovernance für Teradata mit DataSunrise

Obwohl Teradata die Grundlage bildet, erweitert DataSunrise die Governance zu einer einheitlichen, automatisierten, compliance-orientierten Architektur.

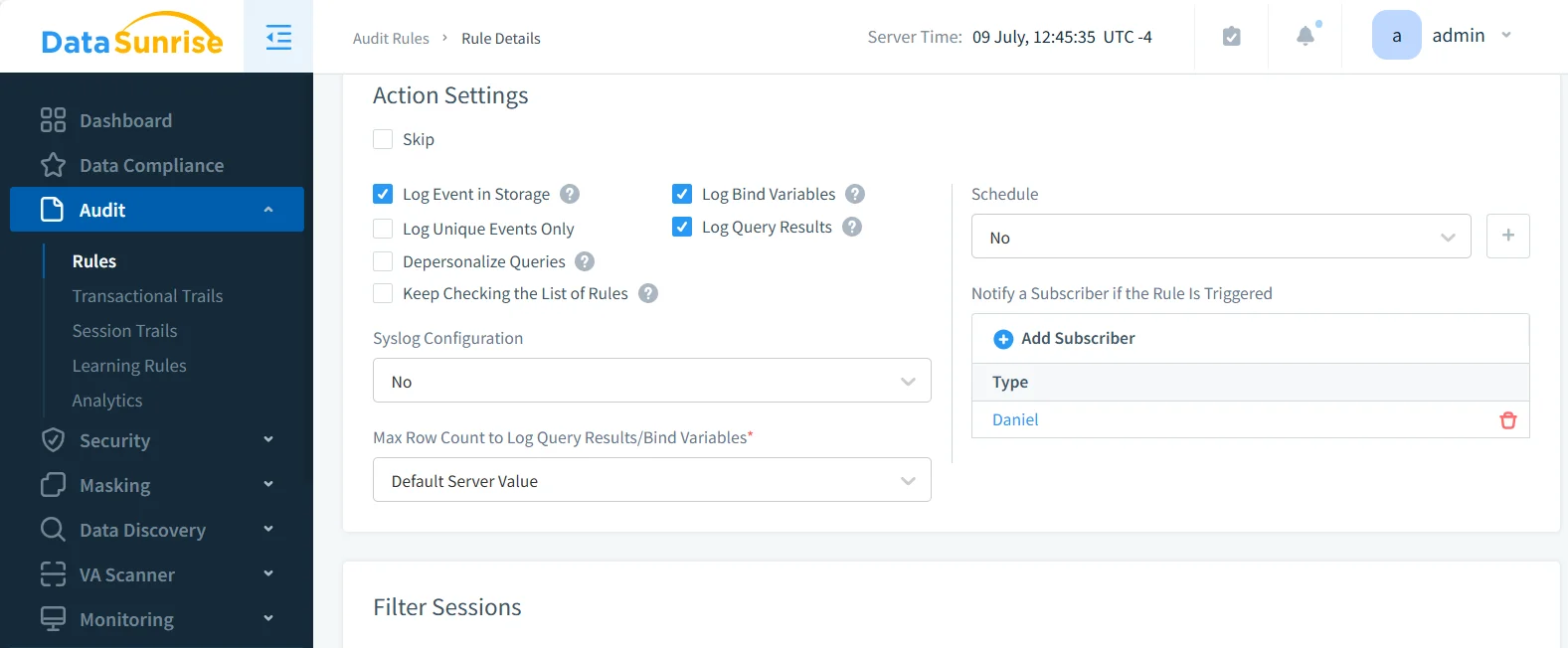

Echtzeit-Benachrichtigungen

DataSunrise liefert sofortige Benachrichtigungen über verdächtige Aktivitäten per E-Mail, Slack oder Microsoft Teams. Warnungen können konfiguriert werden für fehlgeschlagene Anmeldeversuche, massenhafte Datenexporte oder ungewöhnliche Abfragemuster. Durch die Integration mit SIEM-Tools erweitert sich die Governance von Teradata in unternehmensweite Workflows zur Erkennung von Bedrohungen, wodurch die Reaktionszeiten bei Vorfällen verkürzt werden. Erfahren Sie mehr über Echtzeit-Benachrichtigungen.

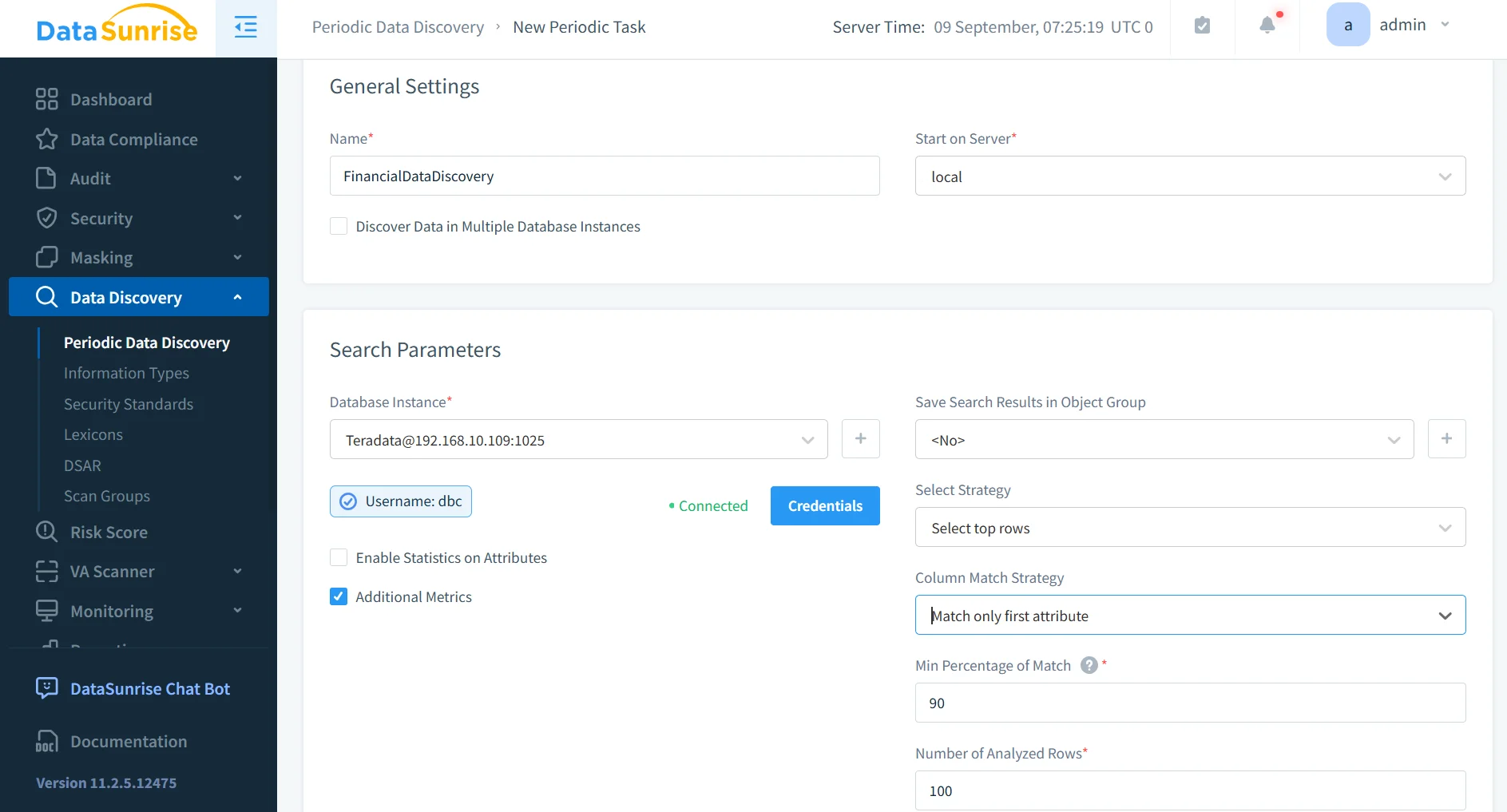

Erkennung sensibler Daten

DataSunrise durchsucht kontinuierlich Teradata-Datenbanken, um PII, PHI und Finanzdaten zu lokalisieren. Es nutzt Mustererkennung, Wörterbücher und kontextbezogene Analysen, kombiniert mit OCR, um sensible Informationen in unstrukturierten Quellen wie gescannten Rechnungen oder Verträgen zu erkennen. Die Erkennung kann geplant werden, sodass neue Objekte automatisch klassifiziert werden. Die Ergebnisse werden mit Maskierungs- und Audit-Regeln integriert, was Compliance-Workflows vereinfacht.

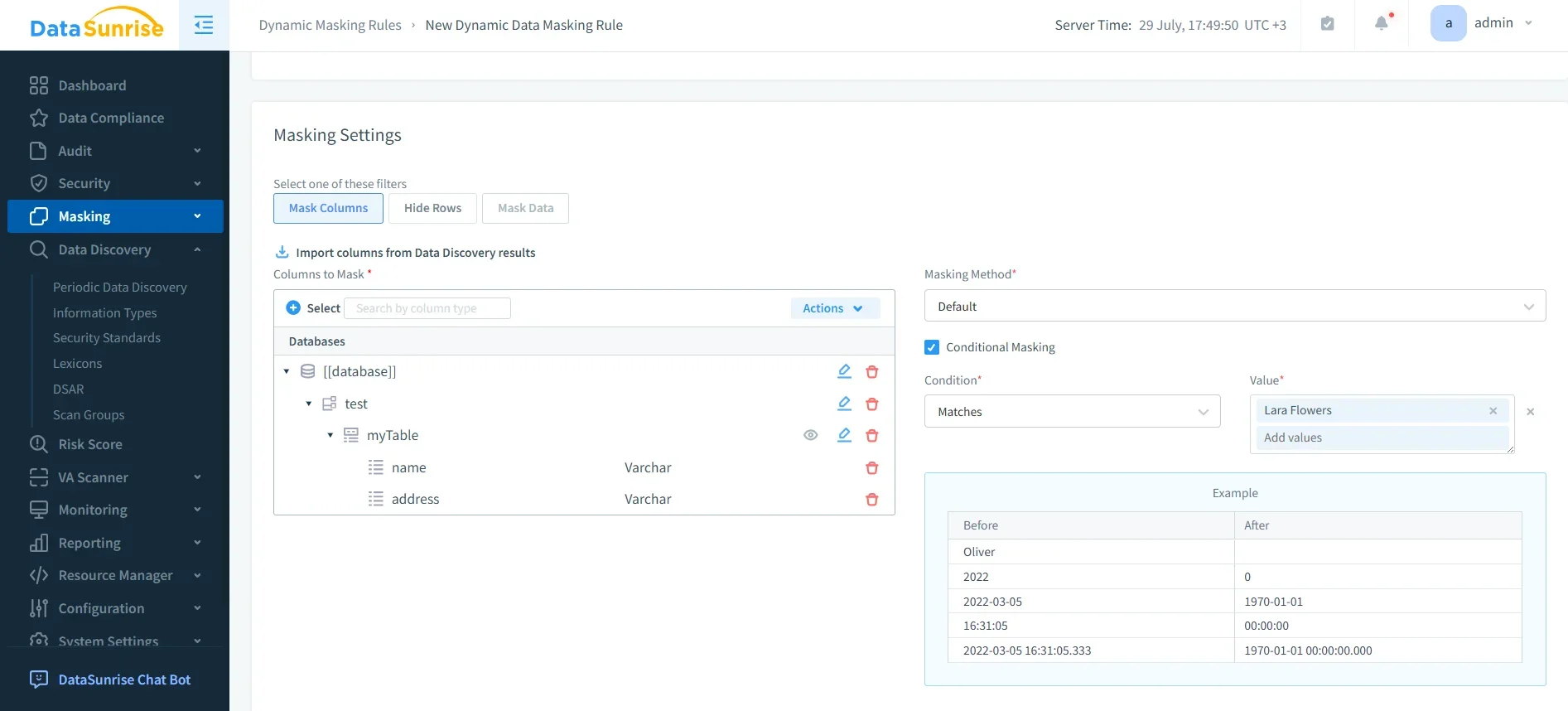

Dynamische Datenmaskierung

Die berührungslose dynamische Maskierung stellt sicher, dass unautorisierte Benutzer niemals die Rohwerte sensibler Daten wie Kreditkartennummern oder Patienten-IDs einsehen können. Im Gegensatz zu statischen Methoden passt sie sich in Echtzeit an Benutzerrollen und den Kontext der Abfrage an. So sieht beispielsweise ein Analyst nur die letzten vier Ziffern einer Kartennummer, während autorisiertes Finanzpersonal vollen Zugriff behält. Diese dynamische Datenmaskierung bietet eine präzise Maskierung, die Datenlecks verhindert und dennoch die Nutzbarkeit der Daten bewahrt.

Zentralisierte Überwachung

Anstatt isolierte Protokollierung zu betreiben, konsolidiert DataSunrise die Überwachung von Teradata mit über 40 unterstützten Plattformen in einem einzigen Dashboard. Diese Überwachung der Datenbankaktivitäten bietet eine einheitliche Sicht, die es Unternehmen ermöglicht, konsistente Richtlinien über hybride und Multi-Cloud-Infrastrukturen hinweg durchzusetzen. Administratoren können anwendungsübergreifende Anomalien erkennen, Benutzeraktivitäten in verschiedenen Systemen vergleichen und konsolidierte Compliance-Berichte erstellen.

- Bietet einheitliche Dashboards für die Sichtbarkeit mehrerer Datenbanken.

- Kombiniert Ereignisse aus unterschiedlichen Umgebungen für tiefere Einblicke.

- Ermöglicht eine schnellere Ursachenanalyse bei verdächtigen Aktivitäten.

- Reduziert den administrativen Aufwand durch Zentralisierung der Governance-Kontrollen.

Compliance-Autopilot

Durch kontinuierliche regulatorische Kalibrierung passt DataSunrise die Governance von Teradata an die Anforderungen von GDPR, HIPAA, PCI DSS und SOX an. Vorgefertigte Compliance-Vorlagen automatisieren die Erstellung von Richtlinien, während die Erfassung von Abweichungen Lücken aufzeigt, wenn sich Standards weiterentwickeln. Diese Compliance-Manager-Funktion beseitigt die Notwendigkeit ständiger manueller Überwachung und stellt mit einem Klick Audit-Bereitschaft für Aufsichtsbehörden sicher.

- Automatisiert die Zuordnung von Datenelementen zu Compliance-Anforderungen.

- Bietet vorgefertigte Vorlagen für die wichtigsten regulatorischen Rahmenwerke.

- Erkennt und meldet Compliance-Abweichungen in Echtzeit.

- Erstellt auditorenfertige Berichte mit minimalem Aufwand.

Vergleichstabelle

| Funktion | Native Teradata-Governance | DataSunrise für Teradata |

|---|---|---|

| Erkennung sensibler Daten | Manuelle Suche über Systemansichten | Automatisierte Erkennung mit Mustern, Wörterbüchern und OCR |

| Datenmaskierung | Begrenzt oder manuell | Echtzeitdynamische Maskierung mit rollenbasierten Regeln |

| Compliance-Ausrichtung | Erfordert manuelle Aktualisierung der Richtlinien | Compliance-Autopilot mit GDPR-, HIPAA-, PCI DSS-, SOX-Vorlagen |

| Überwachung | DBQL-basiert, isoliert | Zentralisierte Überwachung über 40+ Plattformen |

| Alarme | Minimal | Echtzeitwarnungen per E-Mail, Slack, Teams, SIEM |

| Berichterstattung | Grundlegende Protokolle und manuelle Exporte | Automatisierte, auditorenfertige Compliance-Berichte |

| Plattformübergreifende Governance | Begrenzt | Einheitlich, Multi-Cloud- und Hybrid-Abdeckung |

Fazit

Die Anwendung von Datengovernance für Teradata erfordert mehr als manuelle Katalogprüfungen oder rollenbasierte Berechtigungen. Native Funktionalitäten bieten eine Ausgangsbasis, doch moderne Unternehmen verlangen Automatisierung, dynamischen Schutz und einheitliche Compliance-Rahmenwerke.

DataSunrise liefert diese fortschrittlichen Governance-Funktionen, stellt den Schutz sensibler Daten sicher, beseitigt Compliance-Lücken und sorgt dafür, dass Organisationen stets auditbereit sind.

Schützen Sie Ihre Daten mit DataSunrise

Sichern Sie Ihre Daten auf jeder Ebene mit DataSunrise. Erkennen Sie Bedrohungen in Echtzeit mit Activity Monitoring, Data Masking und Database Firewall. Erzwingen Sie die Einhaltung von Datenstandards, entdecken Sie sensible Daten und schützen Sie Workloads über 50+ unterstützte Cloud-, On-Premise- und KI-System-Datenquellen-Integrationen.

Beginnen Sie noch heute, Ihre kritischen Daten zu schützen

Demo anfordern Jetzt herunterladen