Wie man Microsoft SQL Server auditiert

Die Auditierung ist ein wesentlicher Bestandteil der Datenbankverwaltung. Ob Sie Finanzdaten, Gesundheitsinformationen oder interne Protokolle schützen – SQL Server bietet native Funktionen, die mit Plattformen wie DataSunrise erweitert werden können. Dieser Leitfaden zeigt, wie Sie Microsoft SQL Server sowohl mit nativen Werkzeugen als auch mit externen Lösungen auditieren und dabei die Übersicht über sensible Daten und die Zugangskontrolle wahren.

Allgemeine Informationen mit nützlichen Links

Microsoft SQL Server bietet in seinen verschiedenen Editionen eine breite Palette an Sicherheits- und Auditoptionen. Die Auditierung beginnt damit, zu wissen, was protokolliert werden soll, wo es gespeichert wird und wie die Beteiligten benachrichtigt werden. Die offizielle SQL Server-Audit-Dokumentation legt die Grundlagen dar.

Wenn Sie Finanztransaktionen oder medizinische Aufzeichnungen verwalten, ist es unerlässlich, Ihre Audits mit Vorgaben wie GDPR oder HIPAA in Einklang zu bringen. Eine vollständige Checkliste finden Sie über das Microsoft Sicherheitszentrum.

Um herauszufinden, wo sich sensible Daten in Ihrer Umgebung befinden, nutzen Sie frühzeitig die Entdeckungsfunktionen von DataSunrise in Ihrem Prozess.

Wie man Microsoft SQL Server nativ auditiert

Die native Auditierung von SQL Server erfolgt mit den Objekten CREATE SERVER AUDIT und AUDIT SPECIFICATION. Diese Werkzeuge ermöglichen die präzise Überwachung von Anmeldungen, Datenzugriffen, Berechtigungsänderungen und Schema-Modifikationen – alles ohne den Einsatz von Drittanbietertools.

So starten Sie:

CREATE SERVER AUDIT Audit_SQL_Logs

TO FILE (FILEPATH = 'D:\AuditLogs\');

GO

CREATE SERVER AUDIT SPECIFICATION Audit_Logins

FOR SERVER AUDIT Audit_SQL_Logs

ADD (SUCCESSFUL_LOGIN_GROUP),

ADD (FAILED_LOGIN_GROUP);

GO

ALTER SERVER AUDIT Audit_SQL_Logs WITH (STATE = ON);

GO

Fügen Sie eine Datenbank-Audit-Spezifikation für den Zugriff auf sensible Tabellen hinzu:

CREATE DATABASE AUDIT SPECIFICATION AuditSensitiveData

FOR SERVER AUDIT Audit_SQL_Logs

ADD (SELECT ON OBJECT::dbo.Patients BY public)

WITH (STATE = ON);

GO

Die Ergebnisse können mit folgendem Befehl angezeigt werden:

SELECT * FROM sys.fn_get_audit_file('D:\AuditLogs\*', default, default);

Diese native Konfiguration erfasst, wer was und wann abgerufen hat, was für die Überwachung der Offenlegung sensibler Daten von entscheidender Bedeutung ist. SQL Server bietet zudem eine integrierte dynamische Datenmaskierung, um sensible Felder zur Laufzeit zu verschleiern.

Hauptmerkmale der nativen Auditierung

Keine externen Abhängigkeiten

Verfügbar in der Enterprise Edition und teilweise in der Standard Edition

Integriert in Windows-Sicherheitsereignisse

Allerdings fehlt der nativen Auditierung die Flexibilität für groß angelegte Compliance-Operationen. Hier bietet DataSunrise einen erheblichen Mehrwert.

Wie man Microsoft SQL Server mit DataSunrise auditiert

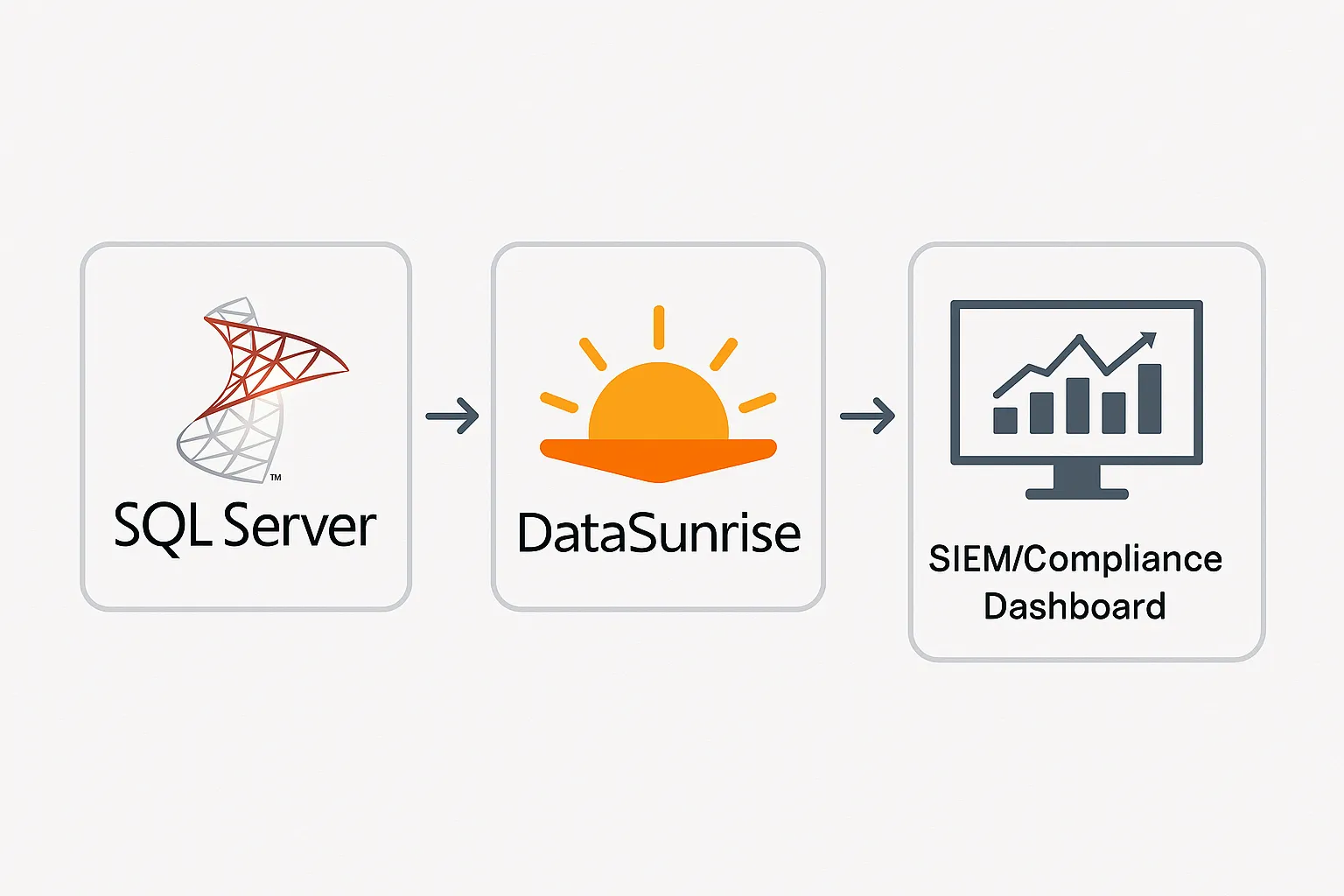

DataSunrise fungiert als transparenter Proxy für Microsoft SQL Server. Es protokolliert jede Abfrage, wendet Audit-Regeln an und leitet Ereignisse an externe Systeme weiter. So konfigurieren Sie es Schritt für Schritt:

Schritt 1: SQL Server zu DataSunrise hinzufügen

Melden Sie sich an der Management-Konsole an und navigieren Sie zu DB Instances. Wählen Sie Add New, wählen Sie Microsoft SQL Server aus und geben Sie Folgendes ein:

Verbindungsname

SQL Server IP oder Hostname

Port (Standard ist 1433)

Anmeldedaten (Nur-Lese-Zugriff ist für Audit-Zwecke ausreichend)

Schritt 2: Reverse Proxy-Modus aktivieren

Richten Sie einen Listener auf einem neuen Port (z. B. 15433) ein. Dies leitet den Client-Verkehr über DataSunrise um, sodass eine vollständige Sichtbarkeit gewährleistet ist, ohne den SQL Server selbst zu verändern. Weitere Informationen zum Reverse Proxy-Modus finden Sie hier.

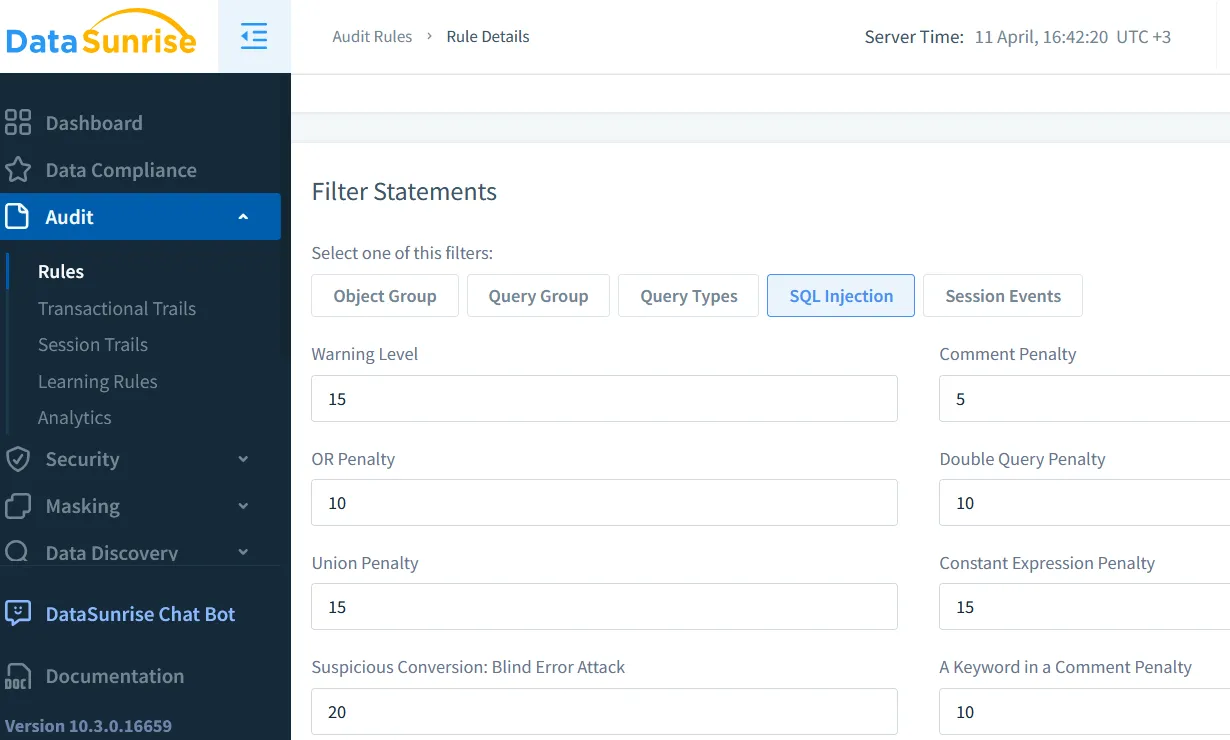

Schritt 3: Audit-Regeln konfigurieren

Gehen Sie zu Audit → Rules und klicken Sie auf Create Rule. Sie können:

Abfragetext, Schema und Zeitstempel protokollieren

Zielnutzer, -gruppen oder -rollen festlegen

Nach Tageszeit oder Abfragetyp eingrenzen

Wenden Sie Regelprioritäten an, um die Verarbeitung der Ereignisse präzise abzustimmen.

Schritt 4: Log-Management einrichten

Audit-Logs in DataSunrise können:

Lokal gespeichert werden mit Rotations-Einstellungen (Speicherleitfaden)

Über Syslog oder Webhooks an SIEM-Tools weitergeleitet werden

An Microsoft Teams gesendet werden mittels Integrationsanleitung

Jedes Log enthält Informationen zu Benutzer, Host, SQL-Text, Latenz und Ergebnis-Code. Verwenden Sie Report-Generatoren für regelmäßige Exporte.

Schritt 5: Compliance-Kontext hinzufügen

Gehen Sie zum Compliance Manager und verknüpfen Sie Ihre Audit-Richtlinien mit GDPR-, SOX- oder PCI DSS-Vorlagen. DataSunrise hebt mittels automatisierten Compliance-Berichten unüberwachte Bereiche oder eine schwache Audit-Abdeckung hervor.

Zum Beispiel können Sie fehlende Logs für SELECT-Abfragen in Tabellen, die personenbezogene Daten speichern, kennzeichnen – dies hilft, die Einhaltung der GDPR sicherzustellen.

Warum DataSunrise für die Auditierung von SQL Server wählen?

Funktioniert mit lokalen und cloudbasierten SQL Servern

Erfordert keine Änderungen an bestehenden Datenbanken

Bietet Echtzeit-Erkennung von Bedrohungen basierend auf Abfrageverhalten (Verhaltensanalysen)

Wenn Sie tiefer einsteigen möchten, führt Sie der DataSunrise Audit Guide durch fortgeschrittene Konfigurationen.

Zusammenfassung

Die Auditierung von Microsoft SQL Server muss nicht komplex sein. Sie können mit den integrierten SQL-Funktionen beginnen und auf DataSunrise hochskalieren, um eine vollständige Abdeckung sensibler Daten, der Benutzeraktivitäten und der Einhaltung gesetzlicher Vorgaben zu erreichen.

Von einfachen Audit-Logs bis hin zur vollständigen Automatisierung mit Compliance-Berichten – die Wahl der richtigen Werkzeuge macht den entscheidenden Unterschied.

Probieren Sie die DataSunrise-Demo aus, um live zu sehen, wie es funktioniert, oder informieren Sie sich im Bereich Deployment Modes näher, um Ihre Infrastruktur optimal anzupassen.