Implémentation de l’ABAC dans MySQL : une approche pas à pas pour la protection des données

Introduction

Dans le monde d’aujourd’hui, il est essentiel de maintenir en sécurité les informations sensibles contenues dans les bases de données. Le Contrôle d’Accès Basé sur les Attributs (ABAC) a émergé comme une méthode puissante pour renforcer la sécurité des données dans MySQL. Cet article expliquera les bases de l’ABAC dans MySQL, en détaillant les fonctionnalités de sécurité et en fournissant des exemples illustrant son fonctionnement.

Qu’est-ce que l’ABAC dans MySQL ?

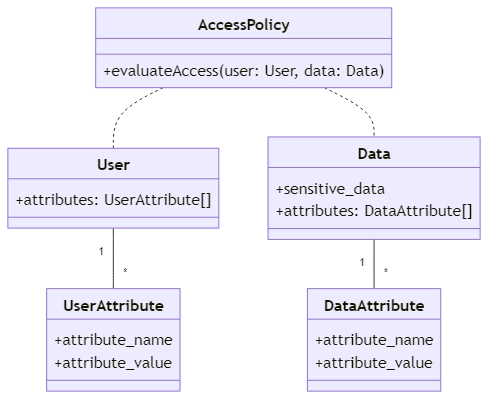

L’ABAC est un modèle qui contrôle l’accès aux ressources en se basant sur les attributs des utilisateurs, des données et de l’environnement. Dans MySQL, l’ABAC offre un contrôle détaillé sur l’accès à la base de données. Il prend en compte des facteurs tels que les rôles des utilisateurs, la sensibilité des données, le moment de l’accès et la localisation.

L’ABAC propose une approche flexible et dynamique de la sécurité des données, permettant aux organisations d’appliquer des politiques d’accès granulaires en se fondant sur des attributs spécifiques.

Aspects de sécurité de l’ABAC dans MySQL

L’ABAC dans MySQL aborde plusieurs aspects essentiels de la sécurité :

- Contrôle d’accès granulaire : L’ABAC permet aux administrateurs de déterminer qui peut accéder à certaines données et à quel moment, en se basant sur différentes caractéristiques. Cela offre un contrôle précis de l’accès aux données.

- Politiques basées sur les attributs : Les politiques ABAC utilisent des attributs pour décider qui peut accéder à l’information. Ces attributs comprennent le rôle de la personne, la sensibilité des données, les restrictions horaires et d’autres facteurs.

- Autorisations dynamiques : L’ABAC permet une évaluation instantanée des demandes d’accès en utilisant les valeurs actuelles des attributs, permettant ainsi des décisions de contrôle d’accès dynamiques et adaptées au contexte.

- Séparation des tâches : L’ABAC impose la séparation des tâches en créant des règles qui empêchent un accès conflictuel ou non autorisé en fonction des rôles et responsabilités des utilisateurs.

Mise en œuvre de l’ABAC dans MySQL

Pour mettre en œuvre l’ABAC dans MySQL :

Définir les attributs : Identifiez les attributs pertinents pour les sujets, les objets et l’environnement. Par exemple, des attributs d’utilisateur comme le rôle, le département et le niveau de sécurité, ainsi que des attributs des données tels que le niveau de sensibilité et le propriétaire des données.

Créer des tables d’attributs : Créez des tables dans MySQL pour stocker les valeurs d’attributs des sujets et des objets. Par exemple :

CREATE TABLE user_attributes ( user_id INT, attribute_name VARCHAR(50), attribute_value VARCHAR(100), PRIMARY KEY (user_id, attribute_name) ); CREATE TABLE data_attributes ( data_id INT, attribute_name VARCHAR(50), attribute_value VARCHAR(100), PRIMARY KEY (data_id, attribute_name) );

Définir des politiques d’accès : Créez des politiques d’accès basées sur les attributs. Par exemple, pour accorder l’accès aux données sensibles uniquement aux utilisateurs ayant un rôle spécifique et une autorisation de sécurité :

SELECT *

FROM sensitive_data

WHERE EXISTS (

SELECT 1

FROM user_attributes ua

WHERE ua.user_id = [current_user_id]

AND ua.attribute_name = 'role'

AND ua.attribute_value = 'manager'

) AND EXISTS (

SELECT 1

FROM user_attributes ua

WHERE ua.user_id = [current_user_id]

AND ua.attribute_name = 'security_clearance'

AND ua.attribute_value = 'top_secret'

);Appliquer le contrôle d’accès : Mettez en œuvre les politiques d’accès dans votre application ou dans la couche d’accès à la base de données pour appliquer l’ABAC. Vous pouvez le faire en utilisant des requêtes SQL, des procédures stockées ou du code au niveau de l’application.

Exemple d’ABAC dans MySQL

Prenons l’exemple d’une base de données contenant des informations sensibles sur les clients. Nous souhaitons nous assurer que seuls les utilisateurs autorisés, possédant les attributs appropriés, puissent accéder à certaines données.

Tout d’abord, créez les tables nécessaires :

CREATE TABLE customers ( customer_id INT PRIMARY KEY, name VARCHAR(100), email VARCHAR(100), sensitive_data VARCHAR(100) ); CREATE TABLE user_attributes ( user_id INT, attribute_name VARCHAR(50), attribute_value VARCHAR(100), PRIMARY KEY (user_id, attribute_name) );

Insérer des données d’exemple :

INSERT INTO customers (customer_id, name, email, sensitive_data) VALUES (1, 'John Doe', '[email protected]', 'Confidentiel'), (2, 'Jane Smith', '[email protected]', 'Restreint'); INSERT INTO user_attributes (user_id, attribute_name, attribute_value) VALUES (1, 'role', 'manager'), (1, 'security_clearance', 'top_secret'), (2, 'role', 'employee'), (2, 'security_clearance', 'confidential');

Pour récupérer les données sensibles des clients en fonction des attributs des utilisateurs :

SELECT c.customer_id, c.name, c.email, c.sensitive_data

FROM customers c

WHERE EXISTS (

SELECT 1

FROM user_attributes ua

WHERE ua.user_id = [current_user_id]

AND ua.attribute_name = 'role'

AND ua.attribute_value = 'manager'

) AND EXISTS (

SELECT 1

FROM user_attributes ua

WHERE ua.user_id = [current_user_id]

AND ua.attribute_name = 'security_clearance'

AND ua.attribute_value = 'top_secret'

);Dans cet exemple, seuls les managers disposant d’une autorisation top secrète peuvent accéder aux données sensibles des clients. La requête évalue dynamiquement les attributs de l’utilisateur afin de déterminer les droits d’accès.

Conclusion

La mise en œuvre de l’ABAC dans MySQL offre une approche robuste et flexible pour renforcer la sécurité des données. Les organisations peuvent protéger les informations sensibles en utilisant des attributs et en créant des règles d’accès spécifiques pour les utilisateurs autorisés. L’ABAC fournit un contrôle granulaire, une autorisation dynamique et la possibilité d’appliquer la séparation des tâches. Suivez les étapes présentées dans cet article et prenez en compte les aspects de sécurité pour utiliser avec succès l’ABAC dans votre base de données MySQL.

DataSunrise offre d’excellents outils pour la gestion des données, tels que la sécurité, les règles d’audit, le masquage et la conformité. Les solutions de DataSunrise peuvent grandement compléter et améliorer la mise en œuvre de l’ABAC dans MySQL. Pour plus d’informations, vous pouvez visiter la session de démonstration en ligne.

Suivant