Piste d’audit Amazon RDS

Alors que l’IA générative transforme notre manière de stocker, traiter et accéder aux données, le besoin d’une Piste d’audit Amazon RDS efficace n’a jamais été aussi important. RDS héberge des données sensibles d’applications pour d’innombrables entreprises, et avec la montée rapide des applications GenAI, les pistes d’audit sont essentielles pour garantir la conformité, une visibilité en temps réel et une protection contre les accès non autorisés.

Cet article explore comment construire une stratégie de piste d’audit complète pour Amazon RDS — de manière native et en utilisant DataSunrise. Nous examinons également comment le masquage dynamique, la découverte de données et l’audit en temps réel s’intègrent dans les cas d’utilisation de GenAI.

Pourquoi GenAI a besoin d’une piste d’audit solide

Les modèles GenAI reposent sur l’ingestion de données structurées et non structurées à grande échelle. Cela inclut l’entraînement et l’affinage avec des ensembles de données potentiellement sensibles. Par exemple, si un modèle interroge RDS pour obtenir un historique de chat ou des données de support client, même une exposition indirecte d’informations personnelles ou de détails financiers peut enfreindre des règles de conformité telles que HIPAA ou GDPR.

Une piste d’audit robuste permet d’identifier qui a accédé aux données, quand cela s’est produit et si des champs sensibles ont été exposés, masqués ou modifiés. Elle détecte également si une activité inhabituelle provient de composants d’IA tels que les grands modèles de langage émettant des requêtes qui s’écartent de l’utilisation typique. Ces informations facilitent la conformité aux réglementations et l’identification des anomalies de sécurité introduites par un comportement imprévisible de l’IA.

Mise en place de l’audit natif pour Amazon RDS

Amazon RDS prend en charge l’audit natif, notamment pour les moteurs MySQL et PostgreSQL. Pour plus de détails, consultez le Guide de l’utilisateur Amazon RDS.

Pour PostgreSQL, activez l’extension pgaudit :

-- Exécutez ceci dans votre instance PostgreSQL RDS

CREATE EXTENSION pgaudit;

ALTER SYSTEM SET pgaudit.log = 'all';

SELECT pg_reload_conf();

Cette configuration capture les opérations SQL standard et suit qui les a exécutées, en enregistrant l’activité pouvant être envoyée à CloudWatch pour une révision facilitée.

Pour MySQL, utilisez le plugin general_log ou audit_log :

-- Activez le journal général (audit de base)

CALL mysql.rds_set_configuration('general_log', 'ON');

Ces journaux peuvent être envoyés à CloudWatch ou stockés dans Amazon S3. Cependant, cette approche native manque souvent de la capacité de masquer dynamiquement les données ou d’appliquer un filtrage intelligent, c’est là que DataSunrise devient précieux.

Audit en temps réel, découverte et masquage dynamique avec DataSunrise

DataSunrise améliore l’audit d’Amazon RDS en ajoutant une surveillance en temps réel, une connaissance du contexte et des fonctionnalités de conformité spécifiquement conçues pour les environnements GenAI. Plutôt que de simplement enregistrer l’accès, il comprend le flux de données et les risques qui y sont associés.

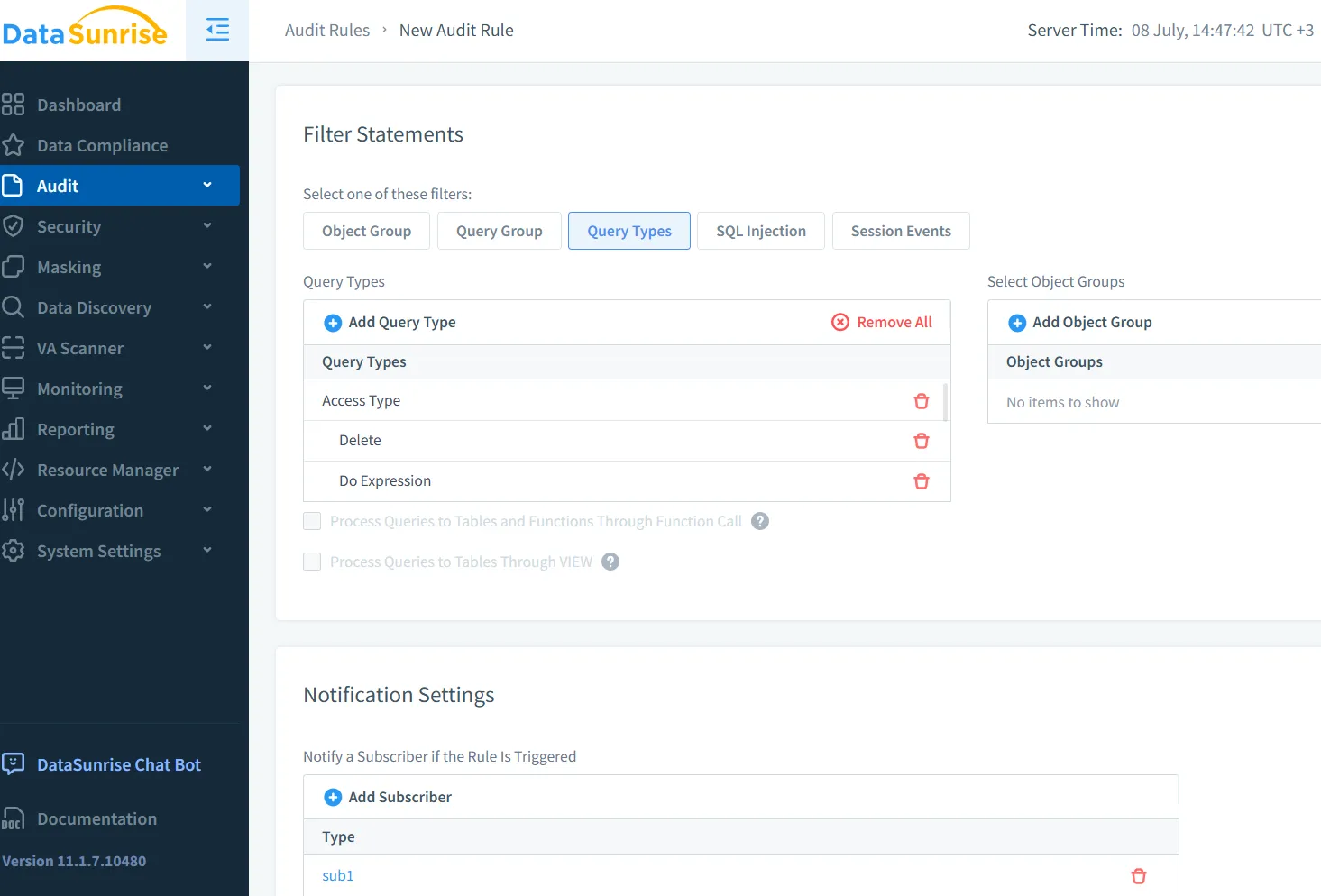

Audit en temps réel

Avec la surveillance de l’activité de la base de données, DataSunrise enregistre immédiatement toute activité suspecte, telle que les authentifications échouées, les accès en dehors des heures normales et les changements de rôle inattendus. Cette visibilité est essentielle lorsque de grands modèles interagissent avec votre base de données de manière imprévisible. Des alertes peuvent être envoyées via Slack, MS Teams ou email, et les tendances d’utilisation liées aux LLM peuvent être analysées au fil du temps.

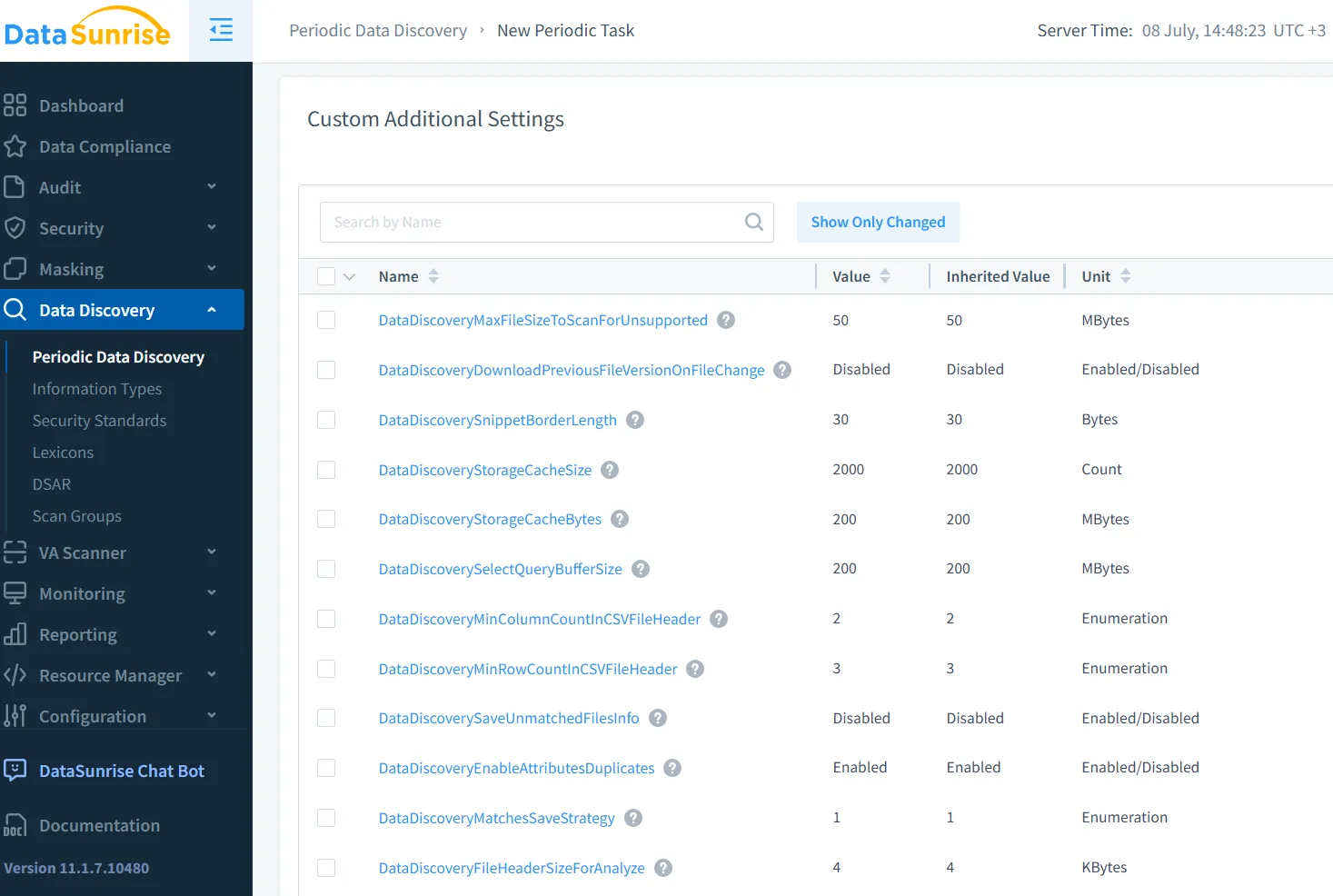

Découverte de données

Avant d’appliquer des restrictions, il est essentiel de savoir où se trouvent les données sensibles. La découverte de données de DataSunrise identifie automatiquement les champs contenant des informations personnelles ou financières. Une fois identifiés, ces champs peuvent être protégés contre les extractions basées sur les LLM.

Masquage dynamique des données

Les services GenAI accèdent souvent aux données de manière indirecte. DataSunrise applique en temps réel des règles de masquage dynamique, garantissant que les données sensibles sont occultées en fonction des rôles des utilisateurs ou de leur source. Les développeurs peuvent voir des valeurs obfusquées, tandis que les responsables de la conformité peuvent récupérer des enregistrements complets.

Voici un exemple de règle de masquage :

-- Masquer le champ credit_card pour les rôles non auditeurs

CREATE MASKING RULE mask_credit_card

ON rds.customer_data (credit_card)

USING FULL_MASK()

WHERE user_role != 'auditor';

Intégration de la sécurité pour les applications GenAI

Les applications GenAI introduisent souvent de la complexité, comme la génération dynamique de requêtes, les jointures entre bases de données et l’accès indirect par API. Grâce à des politiques de sécurité en place, DataSunrise aide à détecter et à répondre à ces risques. Il applique des règles de prévention des injections SQL adaptées aux requêtes générées de manière imprévisible par les LLM. Les contrôles basés sur les rôles restreignent les services pouvant accéder à des structures de données ou des tables système spécifiques. Combinées à la détection des violations, ces politiques offrent un filet de sécurité pour les déploiements GenAI.

Automatisation de la conformité avec DataSunrise

Lorsque tous les accès aux données — y compris ceux déclenchés par les outils GenAI — sont audités, la conformité réglementaire devient plus facile à gérer. Le Compliance Manager de DataSunrise simplifie la génération de rapports en alignant les journaux d’activité avec des normes telles que SOX, HIPAA, GDPR et PCI-DSS. Les modèles et les cartographies réduisent la charge manuelle, fournissant des résumés exportables que les régulateurs et les auditeurs peuvent interpréter immédiatement.

Ressources externes pour une compréhension approfondie

Pour connaître la vision d’Amazon sur les pistes d’audit, consultez Monitoring Amazon Aurora Audit Events ou leur documentation Amazon RDS. Des détails supplémentaires sur la journalisation se trouvent dans CloudTrail pour RDS.

Pour comprendre les stratégies de conformité GenAI, consultez le NIST AI RMF Framework et les pipelines sécurisés d’IA d’Azure.

Conclusion

La création d’une Piste d’audit Amazon RDS ne se limite pas à l’enregistrement des requêtes. Avec l’essor de GenAI, les stratégies d’audit doivent évoluer. Les outils RDS natifs constituent un point de départ, mais manquent de la profondeur nécessaire pour fournir des informations en temps réel, du masquage ou des alertes intelligentes.

DataSunrise comble ce manque, en offrant une couche de visibilité et de contrôle sensible à GenAI. Il établit un lien entre la conformité et l’innovation — garantissant que vos services d’IA soient puissants mais responsables. Combinez audit, sécurité et masquage avec des règles tenant compte du contexte pour protéger ce qui compte.

Pour en savoir plus sur la sécurisation de l’accès aux données GenAI sur RDS, consultez l’aperçu des outils LLM & ML de DataSunrise ou réservez une démonstration du produit.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant