Comment Appliquer le Masquage Dynamique dans MariaDB

À mesure que les déploiements MariaDB se développent, la même base de données sert de plus en plus simultanément plusieurs publics, notamment les services applicatifs, les développeurs, les analystes, les équipes de support et les pipelines d’automatisation. Par conséquent, les organisations gagnent en efficacité opérationnelle. Cependant, ce modèle d’accès partagé introduit également un risque persistant : l’exposition de données sensibles via les résultats des requêtes. La documentation officielle de MariaDB décrit ce défi dans les modèles d’accès réels aux bases de données.

Le masquage dynamique des données résout ce problème en transformant les valeurs sensibles au moment de la requête plutôt qu’en modifiant les données stockées ou les schémas de la base de données. Au lieu de bloquer complètement l’accès, il fait respecter une visibilité contrôlée. Par conséquent, les utilisateurs ne voient que les données qu’ils sont autorisés à consulter. Cette approche complète les pratiques plus larges telles que la sécurité des données et la sécurité des bases de données, où les équipes protègent les données lors de leur accès plutôt que seulement au repos.

Dans cet article, nous expliquons comment les équipes peuvent implémenter le masquage dynamique dans MariaDB en utilisant des techniques natives. Nous montrons également comment des plateformes centralisées telles que DataSunrise étendent le masquage à une couche de contrôle pilotée par des politiques, auditables et conformes. Par conséquent, la discussion est étroitement liée à des concepts comme le masquage dynamique des données et la visibilité unifiée des activités.

Qu’est-ce que le Masquage Dynamique des Données ?

Le masquage dynamique des données est une technique de protection à l’exécution qui modifie les résultats des requêtes à la volée selon des règles telles que l’identité de l’utilisateur, le rôle, la source de connexion ou le contexte d’accès. Contrairement au chiffrement ou au masquage statique, cette technique ne modifie pas la manière dont la base de données stocke les données. Au lieu de cela, elle protège les valeurs sensibles précisément au moment de l’accès, ce qui en fait un composant essentiel des stratégies modernes de masquage dynamique des données.

Avec le masquage dynamique, la même requête SQL peut renvoyer des résultats différents selon la personne qui l’exécute. Par exemple, les utilisateurs autorisés reçoivent les valeurs complètes, tandis que les utilisateurs restreints voient des représentations masquées des mêmes champs. Ainsi, les équipes permettent un accès aux données en toute sécurité sans dupliquer les jeux de données ni modifier la logique applicative.

En pratique, les organisations utilisent couramment le masquage dynamique pour protéger :

- Les informations personnelles identifiables (PII)

- Les coordonnées telles que les adresses email et les numéros de téléphone

- Les données financières, y compris les numéros de carte et les soldes

- Les identifiants internes et attributs opérationnels

Approches Natives du Masquage dans MariaDB

MariaDB n’inclut pas de contrôles de masquage dynamique intégrés. Cependant, les administrateurs tentent souvent d’approcher le comportement du masquage en utilisant des constructions SQL.

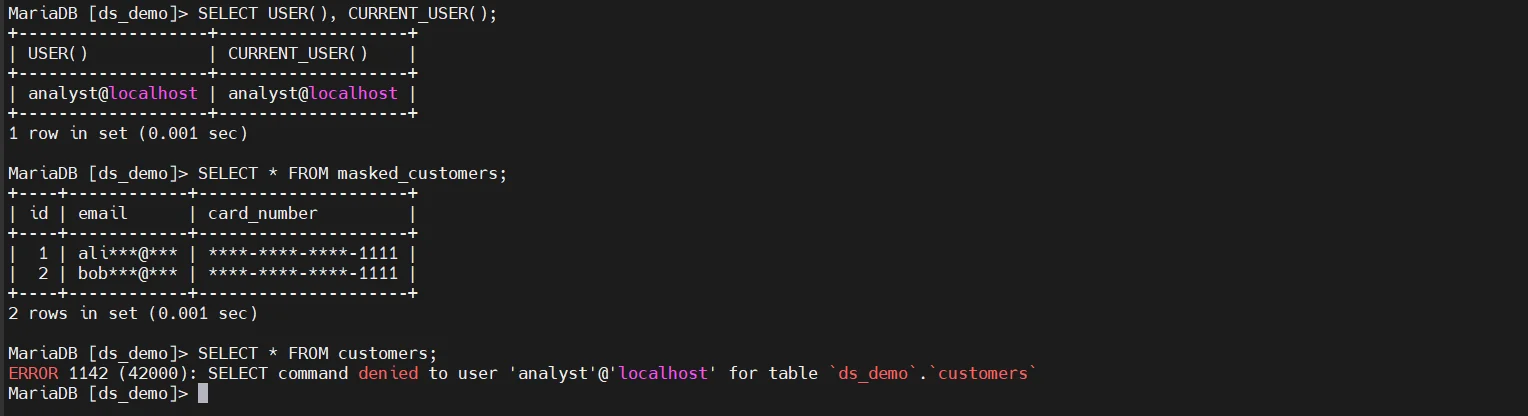

Vues avec Colonnes Transformées

L’approche la plus courante consiste à exposer les données sensibles via des vues qui retournent des valeurs transformées au lieu des valeurs réelles.

Cette approche repose entièrement sur l’application de la restriction d’accès via la vue. Si les utilisateurs peuvent interroger directement la table de base, le masquage est contourné.

Fonctions Stockées avec Logique Conditionnelle

Une autre technique consiste à encapsuler la logique de masquage dans des fonctions stockées qui évaluent les attributs de session.

/*CREATE FUNCTION mask_email(email VARCHAR(255))

RETURNS VARCHAR(255)

RETURN

IF(USER() = 'admin@%', email, CONCAT(SUBSTRING(email,1,3),'***@***'));*/

Les fonctions permettent un masquage conditionnel mais doivent être utilisées explicitement dans chaque requête ou définition de vue.

Copies Masquées Séparées des Données

Certains environnements conservent des copies masquées permanentes des tables ou schémas pour l’accès hors production.

Cette approche duplique les données et ne fournit pas de protection en temps réel. Le masquage est appliqué une fois et reste statique jusqu’à ce que les données soient actualisées.

/*-- Créer une copie masquée de la table originale

CREATE TABLE customers_masked AS

SELECT

id,

CONCAT(SUBSTRING(email, 1, 3), '***@***') AS email,

'****-****-****' AS card_number,

created_at

FROM customers;

-- Accorder l’accès uniquement à la table masquée

GRANT SELECT ON customers_masked TO analyst_user;*/

Dans ce modèle, le masquage est effectué lors de la copie des données. Toute mise à jour de la table originale nécessite que la copie masquée soit régénérée manuellement ou via des tâches planifiées, ce qui rend cette approche inadaptée aux environnements nécessitant une visibilité à jour des données ou un contrôle d’accès adaptatif.

Approches du Masquage avec DataSunrise

DataSunrise applique le masquage en tant que contrôle au niveau de l’accès plutôt qu’une transformation côté base de données. Plutôt que d’intégrer la logique de masquage dans des objets SQL, il évalue les requêtes en temps réel et applique les règles de masquage de manière transparente avant que les résultats ne soient retournés au client. Cela découple la protection des données des schémas de la base et de la logique applicative.

Les décisions de masquage sont prises dynamiquement pour chaque requête en utilisant le contexte d’exécution, garantissant une protection cohérente à travers les applications, outils BI, sessions administratives et processus automatisés. Différentes approches de masquage sont disponibles selon les exigences de sécurité, opérationnelles et de conformité.

Règles de Masquage

Le masquage dans DataSunrise est appliqué via des règles centralisées qui définissent quand et comment les données sensibles sont masquées. Ces règles fonctionnent indépendamment des schémas de bases et de la logique applicative, et sont évaluées en temps réel pour chaque requête en tenant compte du contexte d’exécution. Lorsque les conditions d’une règle sont remplies, le masquage est appliqué avant le retour des résultats au client. Cette approche est conforme aux pratiques plus larges de sécurité des données et sécurité des bases de données, où la protection est appliquée au moment de l’accès.

Plusieurs règles de masquage peuvent coexister et être hiérarchisées. Cela permet des modèles de protection en couches, où des restrictions par défaut s’appliquent globalement tandis que des règles plus spécifiques relaxent sélectivement le masquage pour des utilisateurs, rôles ou services de confiance. Les règles de masquage s’intègrent naturellement avec le masquage dynamique centralisé et les contrôles d’accès pilotés par politique.

- Gestion centralisée des règles sur toutes les bases protégées

- Évaluation en temps réel pour chaque requête sans réécriture SQL

- Exécution des règles par priorité pour un contrôle d’accès en couches

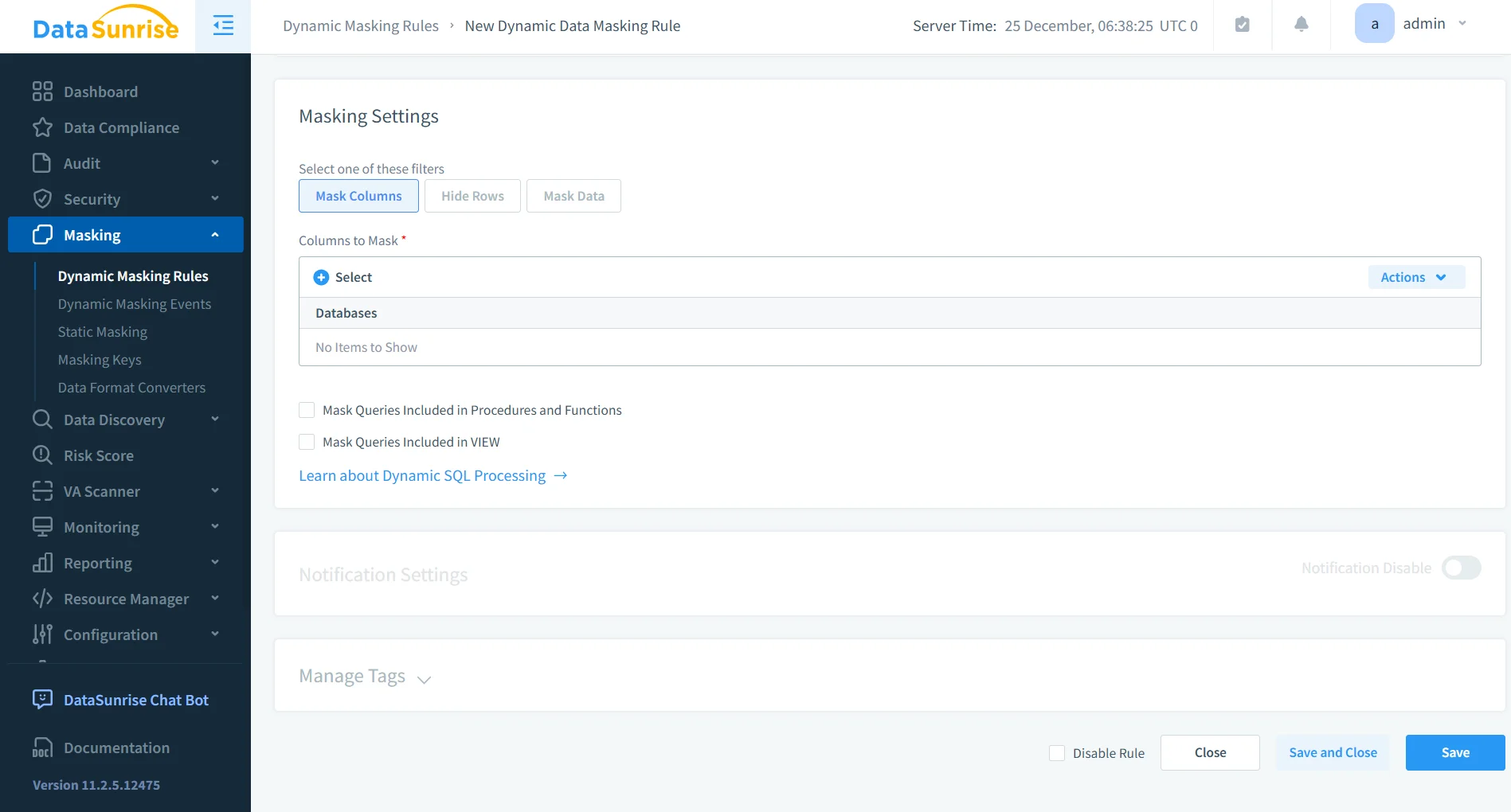

Masquage Dynamique au Niveau des Colonnes

Le masquage au niveau des colonnes applique les règles de transformation directement aux colonnes sélectionnées lorsque les conditions d’accès sont remplies. Cette approche convient bien aux champs sensibles clairement identifiés et est couramment utilisée avec les processus structurés de découverte des données.

Les cas d’usage courants incluent le masquage partiel des emails, le masquage complet des numéros de carte et la suppression des identifiants. Les règles peuvent être limitées à des tables individuelles, des schémas ou des bases entières, offrant un contrôle précis et prévisible de l’exposition des données.

- Contrôle précis des colonnes sensibles individuelles

- Comportement de masquage cohérent à travers requêtes et outils

- Support de multiples formats de masquage par colonne

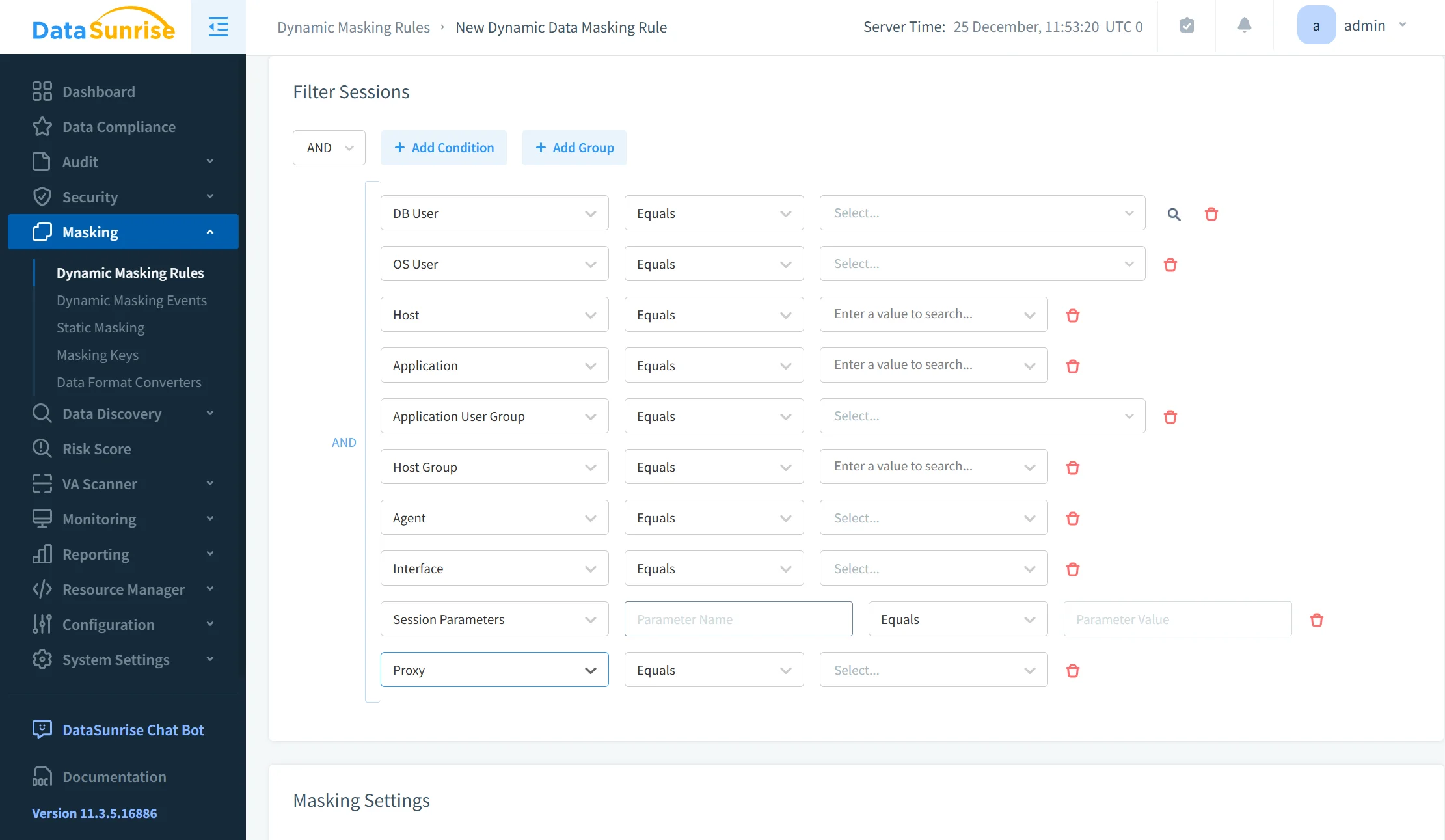

Masquage Adaptatif selon Rôle et Contexte

Le masquage adapté au rôle et au contexte étend le masquage au niveau des colonnes en évaluant le contexte d’exécution plutôt que de se baser uniquement sur les permissions statiques. Ce modèle complète le contrôle d’accès basé sur les rôles (RBAC) en ajoutant des contrôles de visibilité à l’exécution.

Les conditions peuvent inclure l’utilisateur ou rôle base de données, l’adresse IP client, le nom de l’application ou la source d’authentification. Ainsi, une même colonne peut être masquée ou non pour différents utilisateurs exécutant des requêtes identiques.

- Visibilité adaptative des données selon l’utilisateur et le contexte de connexion

- Pas besoin de dupliquer les rôles ou objets de base de données

- Supporte les environnements d’accès mixte avec schémas partagés

Masquage par Politique Basé sur le Type de Données

Le masquage piloté par politique se concentre sur des catégories de données sensibles plutôt que sur des colonnes individuelles. Une fois les données classifiées, les politiques de masquage sont automatiquement appliquées à tous les champs correspondants dans les schémas et tables, réduisant ainsi le travail manuel et supportant les flux de travail orientés conformité tels que la conformité des données.

- Protection automatique des colonnes sensibles nouvellement ajoutées

- Réduction de la charge opérationnelle pour les grands schémas

- Masquage cohérent aligné avec les résultats de classification

Application en Temps Réel Sans Modification des Requêtes

Toutes les approches de masquage fonctionnent sans modifier les requêtes SQL, vues, procédures stockées ou la logique applicative. Les applications continuent d’émettre des requêtes standard tandis que le masquage est appliqué de manière transparente à l’exécution, s’intégrant parfaitement avec la surveillance unifiée des activités de base de données.

Puisque le masquage est appliqué en dehors du moteur de base de données, les politiques peuvent être mises à jour sans redéployer les applications ni modifier les objets de base.

- Aucun changement nécessaire dans le code applicatif ou la logique SQL

- Mises à jour des politiques immédiates sans interruption de service

- Application uniforme à travers applications, outils BI et accès administrateur

Principaux Avantages du Masquage avec DataSunrise

| Capacité | Description |

|---|---|

| Politiques de masquage centralisées | Les équipes définissent les règles une fois et les appliquent de manière cohérente à tous les chemins d’accès |

| Application en temps réel | La plateforme protège les données sensibles directement au moment de l’exécution des requêtes |

| Masquage contextuel | La visibilité des données s’adapte dynamiquement à l’identité de l’utilisateur et au contexte de connexion |

| Surveillance unifiée | Le système enregistre les événements d’accès masqué et les rend pleinement traçables |

| Conformité réglementaire | La solution supporte les workflows réglementaires et d’audit nativement |

Conclusion

Les environnements MariaDB nécessitent souvent un accès flexible à des données partagées tout en protégeant les valeurs sensibles. Bien que les techniques basées sur SQL puissent simuler le comportement du masquage, elles reposent sur une application manuelle et une discipline opérationnelle stricte.

En revanche, DataSunrise applique le masquage au niveau de l’accès et assure la protection en temps réel. Ainsi, les équipes sécurisent les données sensibles MariaDB grâce à des contrôles pilotés par des politiques qui restent transparents, auditables et conformes aux exigences de sécurité, de conformité et d’utilisabilité.