Comment Appliquer le Masquage Statique dans MariaDB

À mesure que les bases de données prennent en charge de plus en plus les charges de travail analytiques, de tests, de reporting et de développement, les données de production sortent souvent des environnements strictement contrôlés. Par conséquent, les équipes doivent protéger les informations sensibles telles que les identifiants personnels, les dossiers financiers ou les coordonnées tout en préservant l’intégrité du schéma et la logique applicative.

Pour relever ce défi, le masquage statique des données transforme de manière permanente les valeurs sensibles avant que les équipes ne partagent, exportent ou répliquent les données. Contrairement aux contrôles à l’exécution, le masquage statique modifie les données elles-mêmes et garantit ainsi que les ensembles de données exposés restent sûrs par conception.

Cet article explique comment les équipes peuvent appliquer le masquage statique dans MariaDB. De plus, il décrit les techniques natives courantes et montre comment des plateformes centralisées telles que DataSunrise étendent le masquage statique en un processus piloté par des politiques, auditable et conforme.

Qu’est-ce que le Masquage Statique des Données ?

Le masquage statique des données transforme de façon irréversible les valeurs sensibles et stocke les résultats masqués soit sur place, soit dans un ensemble de données séparé. Après masquage, les équipes ne peuvent pas reconstruire les valeurs originales à partir des données transformées. Par conséquent, les organisations utilisent cette approche comme technique principale dans des stratégies plus larges de masquage des données pour protéger les informations sensibles en dehors des systèmes de production.

Les cas d’utilisation classiques du masquage statique comprennent :

- Préparer des ensembles de données similaires à la production pour le développement et l’assurance qualité dans le cadre de flux de travail structurés de gestion des données de test

- Partager des données avec des tiers ou des équipes offshore sans exposer les champs réglementés

- Créer des sauvegardes ou archives conformes pour répondre aux exigences réglementaires

- Supporter l’analytique tout en évitant l’exposition des informations réglementées telles que les informations personnellement identifiables

Parce que le masquage est appliqué avant l’accès aux données, le masquage statique supprime la dépendance aux contrôles à l’exécution. Par conséquent, il réduit significativement le risque de divulgation accidentelle causée par des permissions ou contrôles d’accès mal configurés.

Options Natives de Masquage Statique dans MariaDB

MariaDB ne propose pas de moteur de masquage statique dédié. Cependant, les administrateurs s’appuient souvent sur des techniques au niveau SQL pour approximer le comportement du masquage statique.

Vues avec Colonnes Transformées

Une approche courante est d’exposer les valeurs masquées via des vues :

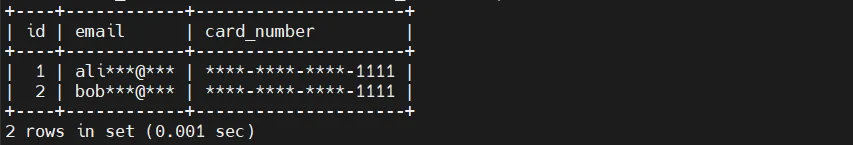

/*CREATE VIEW clients_masques AS

SELECT

id,

CONCAT(SUBSTRING(email, 1, 3), '***@***') AS email,

'****-****-****' AS numero_carte

FROM clients;*/

Cette méthode permet aux applications ou utilisateurs de requêter des représentations masquées des données sans modifier les tables de base.

Masquage en Place Basé sur des Mises à Jour

Une autre méthode consiste à écraser directement les valeurs sensibles à l’aide d’instructions UPDATE :

/*UPDATE clients

SET email = CONCAT(SUBSTRING(email, 1, 3), '***@masque.local');*/

Cette technique remplace de manière permanente les valeurs originales et est souvent utilisée lors de la préparation de copies hors production des données.

Copies Masquées pour Usage Hors Production

Les équipes peuvent aussi créer des tables ou schémas masqués séparés lors de la réplication des données :

/*INSERT INTO clients_masques

SELECT

id,

SHA2(email, 256),

NULL

FROM clients;*/

Cette approche maintient les données de production intactes tout en fournissant des ensembles de données masqués pour les tests ou l’analyse.

Masquage Statique dans MariaDB avec DataSunrise

DataSunrise permet un masquage statique centralisé et basé sur des règles pour MariaDB, éliminant la dépendance à la logique applicative ou aux scripts SQL manuels. Les politiques de masquage sont définies une fois et réutilisées à travers les environnements, transformant le masquage statique en un processus contrôlé et reproductible, aligné avec des pratiques plus larges de masquage des données.

Parce que le masquage s’opère en dehors du moteur de base de données, les schémas et applications de production restent inchangés tandis que des ensembles de données conformes à la réglementation sont générés pour des usages secondaires, soutenant des flux de travail sécurisés de gestion des données de test.

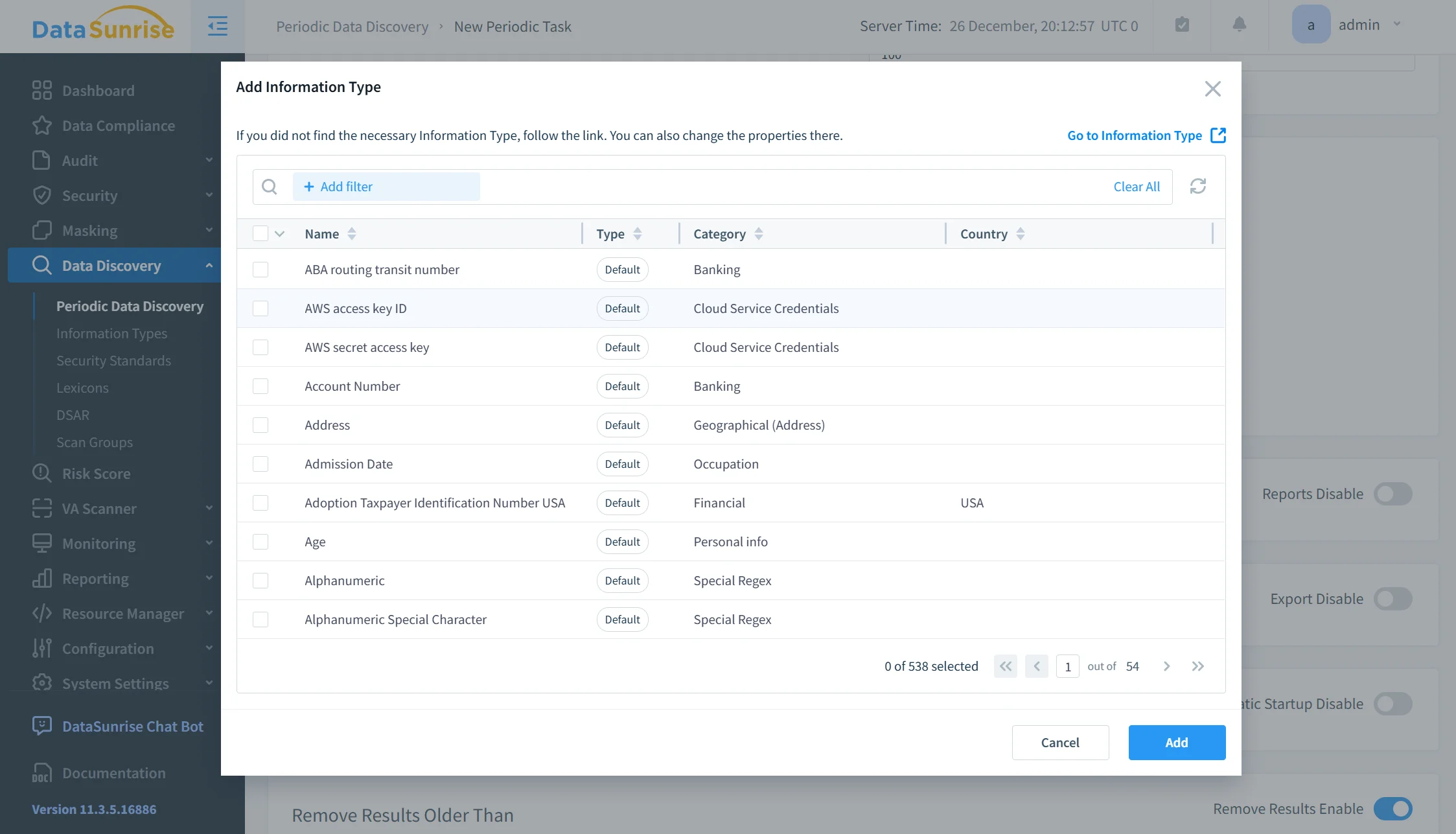

Découverte Automatisée des Données Sensibles

Avant l’application du masquage, DataSunrise scanne automatiquement les schémas MariaDB pour détecter les données sensibles basées sur les métadonnées des colonnes, les motifs de dénomination et l’analyse de contenu. Ce processus de découverte fait partie d’une capacité plus large de découverte des données qui assure l’identification des champs sensibles même lorsque les schémas évoluent ou que de nouvelles tables apparaissent.

Les données détectées sont classifiées en catégories telles que personnelles, financières ou liées à la santé, incluant les informations personnellement identifiables, fournissant ainsi une base cohérente pour les politiques de masquage.

Masquage Statique Basé sur des Règles par Type de Donnée

Au lieu de configurer des règles de masquage pour chaque colonne individuellement, DataSunrise applique les politiques au niveau des catégories de données. Une fois définies, les règles couvrent automatiquement tous les champs correspondants à travers les bases de données et schémas.

- Règles de masquage centralisées définies une fois et réutilisées à travers les environnements

- Couverture automatique des nouvelles tables et colonnes à mesure que les schémas évoluent

- Comportement de masquage cohérent sur plusieurs bases de données et schémas

- Effort manuel réduit par rapport à la configuration SQL au niveau des colonnes

Les transformations typiques incluent la substitution synthétique d’adresses email, la tokenisation des numéros de téléphone, le hachage irréversible des identifiants et le masquage préservant le format des valeurs financières. Le masquage suit les données elles-mêmes et non les définitions statiques du schéma, ce qui simplifie la maintenance des politiques à long terme.

Flux de Travail Contrôlés pour le Masquage

Le masquage statique est appliqué lors de flux de travail définis tels que le clonage de bases de données, la restauration de sauvegardes, l’exportation de données ou la fourniture de données de test. Cette approche garantit que les valeurs sensibles sont transformées avant que les données ne quittent les environnements protégés et complète les contrôles plus larges de sécurité des données.

- Masquage appliqué uniquement lors d’opérations approuvées de déplacement de données

- Séparation claire entre les ensembles de données de production et hors production

- Exécution du masquage prévisible et reproductible

- Réduction du risque d’exposition accidentelle lors du partage de données

Opérations de Masquage Auditées

Toutes les opérations de masquage sont journalisées et traçables. Les enregistrements d’audit montrent quels ensembles de données ont été masqués, quelles règles ont été appliquées, quand le masquage a eu lieu et qui a initié l’opération. Cette visibilité intègre le masquage statique dans un processus unifié de surveillance de l’activité en base de données et de gouvernance.

- Visibilité complète de l’historique d’exécution du masquage

- Traçabilité des règles de masquage et des ensembles de données concernés

- Responsabilité claire pour les opérations manuelles et automatisées

- Preuves prêtes pour les audits internes et les contrôles de conformité

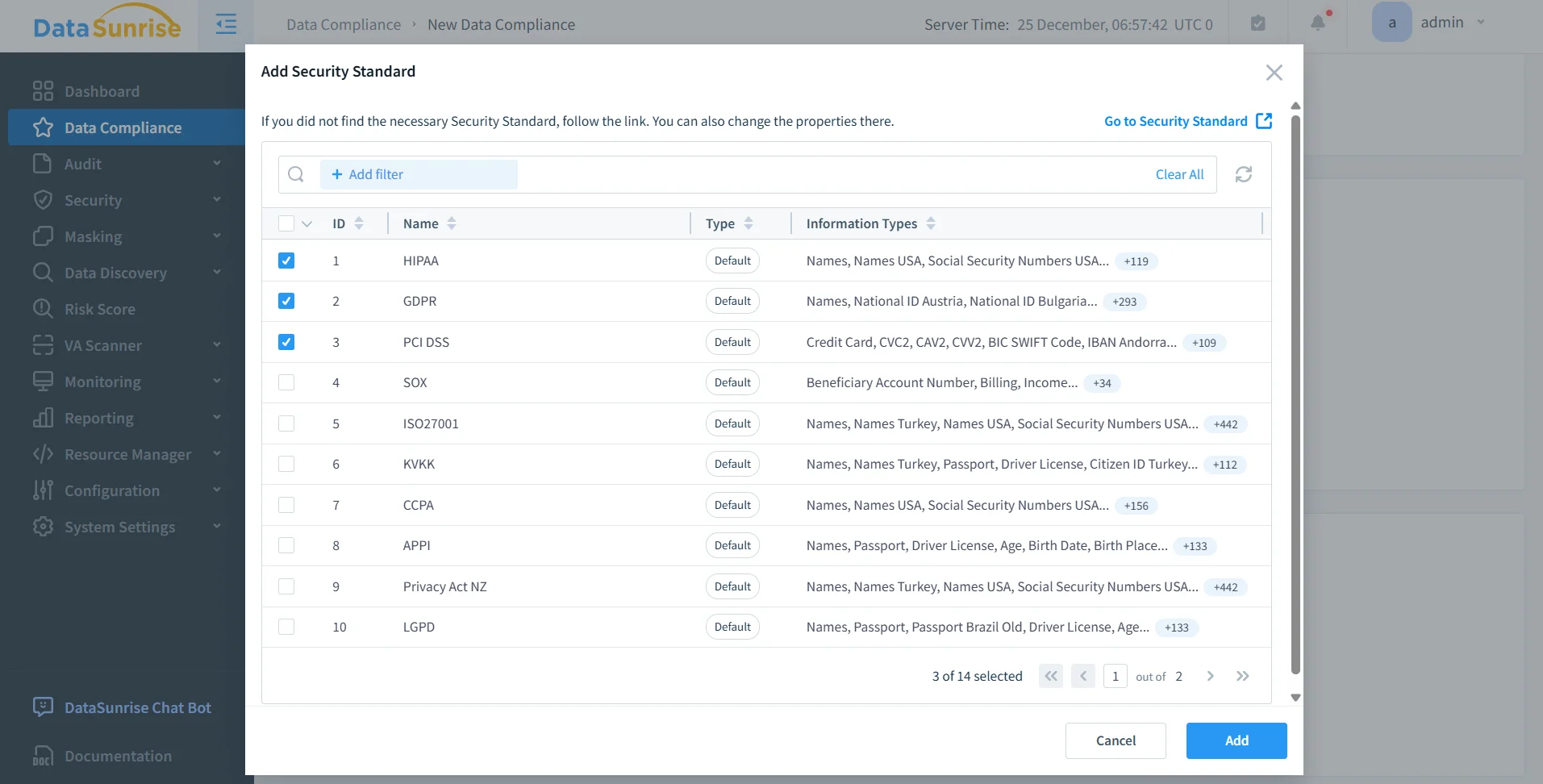

Conformité et Réduction des Risques

Le masquage statique soutient des réglementations telles que le RGPD, HIPAA, PCI DSS et SOX en supprimant de façon permanente les valeurs sensibles des ensembles de données hors production. Combiné à la classification centralisée et au reporting dans DataSunrise, le masquage statique devient un contrôle de conformité vérifiable plutôt qu’une pratique informelle.

Impact Métier de DataSunrise

| Domaine Métier | Impact |

|---|---|

| Risque d’exposition des données | Risque significativement réduit de fuite de données sensibles hors des environnements protégés |

| Développement & tests | Livraison plus rapide d’ensembles de données conformes et similaires à la production pour les usages hors production |

| Préparation aux audits | Preuve claire et auditable des contrôles de masquage lors des audits réglementaires et internes |

| Efficacité opérationnelle | Réduction des charges opérationnelles comparé aux approches manuelles basées sur des scripts |

| Assurance sécurité | Confiance renforcée que les données sensibles restent protégées durant tout leur cycle de vie |

Conclusion

MariaDB offre des capacités SQL flexibles permettant aux équipes de mettre en œuvre des techniques de masquage statique basiques. Cependant, à mesure que les environnements de données se développent, les exigences de masquage dépassent rapidement les scripts isolés et les flux de travail manuels, notamment lorsque les bases de données font partie de programmes plus larges de sécurité des données et de conformité.

En introduisant la découverte automatisée, le masquage basé sur des règles et l’exécution auditable, DataSunrise transforme le masquage statique en un processus centralisé et reproductible aligné avec les attentes modernes en matière de sécurité et de conformité, y compris les flux de travail structurés de conformité des données.

Pour les organisations qui considèrent les données hors production comme une partie de leur surface réglementée, le masquage statique n’est pas une amélioration optionnelle — c’est un contrôle fondamental.