Audit des données dans YugabyteDB

Introduction

Dans le paysage actuel axé sur les données, la mise en place de mécanismes d’audit des données robustes est essentielle pour maintenir l’intégrité des données et satisfaire aux exigences de conformité. YugabyteDB offre des capacités natives pour suivre les modèles d’accès aux données et les modifications. De plus, des solutions tierces telles que DataSunrise renforcent ces fonctionnalités pour répondre aux besoins des entreprises.

Avec un accent réglementaire croissant sur la protection des données (RGPD, HIPAA, CCPA) et une recrudescence des menaces de sécurité, les organisations doivent mettre en œuvre des pistes d’audit granulaires qui enregistrent qui a accédé à quelles données et quand. Ce guide explore à la fois les approches d’audit des données natives et améliorées pour les environnements YugabyteDB.

Fonctionnalités natives pour l’audit des données dans YugabyteDB

YugabyteDB, construit sur une base PostgreSQL, fournit un audit des données robuste grâce à l’extension pgaudit. Cette extension permet de suivre de manière complète les modifications des données, les changements de schéma et les mises à jour des autorisations. En exploitant pgaudit, les organisations peuvent générer des journaux détaillés pour la conformité et l’analyse médico-légale.

1. Suivi des modifications de données

Pour capturer toutes les opérations INSERT, UPDATE et DELETE, activez l’audit DML :

-- Active l'audit DML pour suivre les modifications de données

SET pgaudit.log='DML';Exemple : Capture des modifications de données

Après activation de l’audit, la modification d’une table génère un journal d’audit.

Table : customer_data

| customer_id | name | balance | |

|---|---|---|---|

| 101 | Alice | [email protected] | 1500.00 |

| 102 | Bob | [email protected] | 2300.50 |

L’utilisateur effectue une opération de mise à jour :

UPDATE customer_data SET balance = balance - 500 WHERE customer_id = 101;Sortie du journal d’audit généré :

| log_time | user_name | database | command | relation | statement |

|---|---|---|---|---|---|

| 2025-02-11 10:15 | admin | yugabyte | UPDATE | customer_data | UPDATE customer_data SET balance = balance – 500 WHERE customer_id = 101; |

2. Surveillance des modifications de schéma

Pour suivre les modifications de schéma de table, activez la journalisation DDL :

-- Active l'audit DDL pour suivre les modifications structurelles

SET pgaudit.log='DDL';Exemple : Capture des modifications de schéma

Un développeur modifie la table customer_data en ajoutant une nouvelle colonne :

ALTER TABLE customer_data ADD COLUMN last_login TIMESTAMP;Sortie du journal d’audit généré :

| log_time | user_name | database | command | relation | statement |

|---|---|---|---|---|---|

| 2025-02-11 11:00 | dev_user | yugabyte | ALTER | customer_data | ALTER TABLE customer_data ADD COLUMN last_login TIMESTAMP; |

3. Suivi des modifications des autorisations

Pour suivre les opérations GRANT/REVOKE :

SET pgaudit.log='ROLE';Exemple : Suivi des modifications des autorisations

Un administrateur accorde l’autorisation SELECT à un nouveau rôle d’analyste :

GRANT SELECT ON customer_data TO analyst;Sortie du journal d’audit généré :

| log_time | user_name | database | command | relation | statement |

|---|---|---|---|---|---|

| 2025-02-11 12:30 | dba_admin | yugabyte | GRANT | customer_data | GRANT SELECT ON customer_data TO analyst; |

4. Activation d’une journalisation d’audit complète

Pour activer une piste d’audit complète pour les modifications DML, DDL et des autorisations, configurez pgaudit globalement :

CREATE EXTENSION IF NOT EXISTS pgaudit;

ALTER DATABASE yugabyte SET pgaudit.log='WRITE, DDL, ROLE';Cela garantit que toutes les opérations critiques – modifications de données, altérations du schéma et changements des autorisations des utilisateurs – sont enregistrées pour des raisons de conformité et de sécurité.

Audit des données amélioré avec DataSunrise

DataSunrise étend les capacités natives de YugabyteDB avec des fonctionnalités d’audit des données spécialement conçues. Ces améliorations se concentrent sur trois aspects critiques :

1. Suivi de l’accès aux données sensibles

- Audit au niveau des colonnes pour les champs PII/PHI

- Analyse des modèles de récupération des données

- Intégration de la masquage dynamique des données

2. Audit des modifications des données

- Comparaisons des valeurs avant/après

- Analyse des annulations de transaction

- Suivi des modifications massives de données

3. Reporting centré sur la conformité

- Rapports préconçus pour la norme PCI DSS Exigence 10

- Chronologies d’accès aux données pour le droit à l’effacement selon le RGPD

- Protection de l’intégrité des journaux d’audit avec hachage cryptographique (Audit log integrity protection)

Flux de travail d’implémentation :

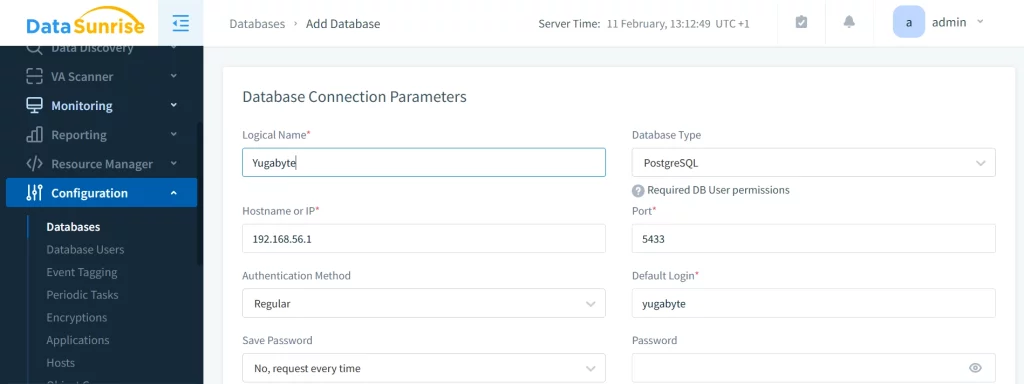

- Ajoutez votre instance YugabyteDB à DataSunrise :

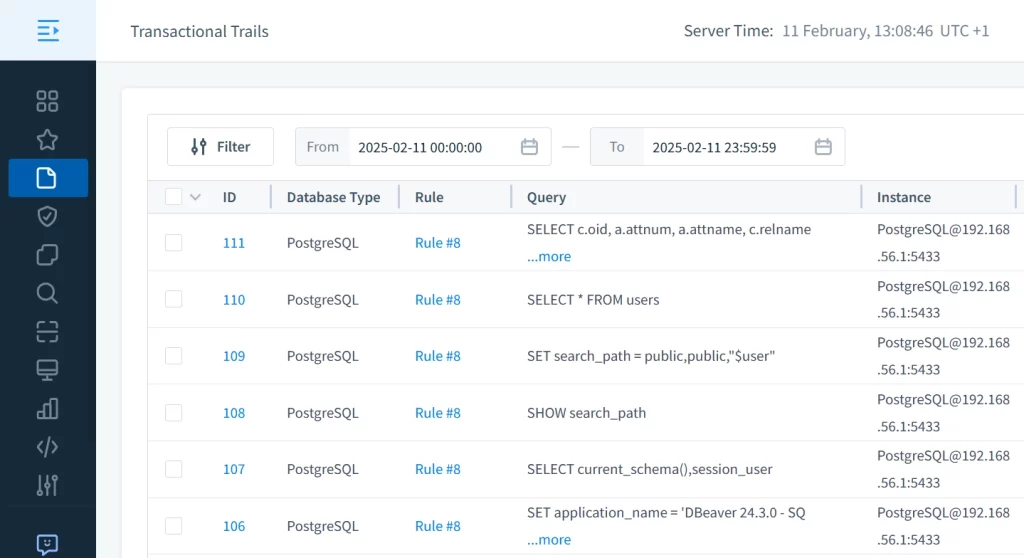

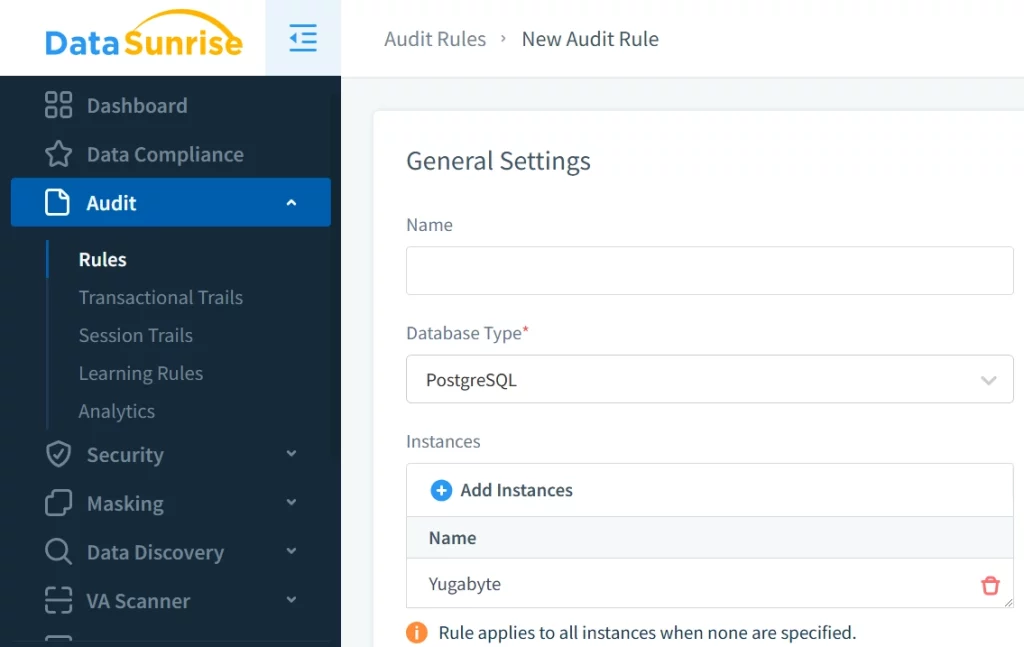

- Ensuite, créez une règle d’audit pour voir les journaux d’audit en temps réel :

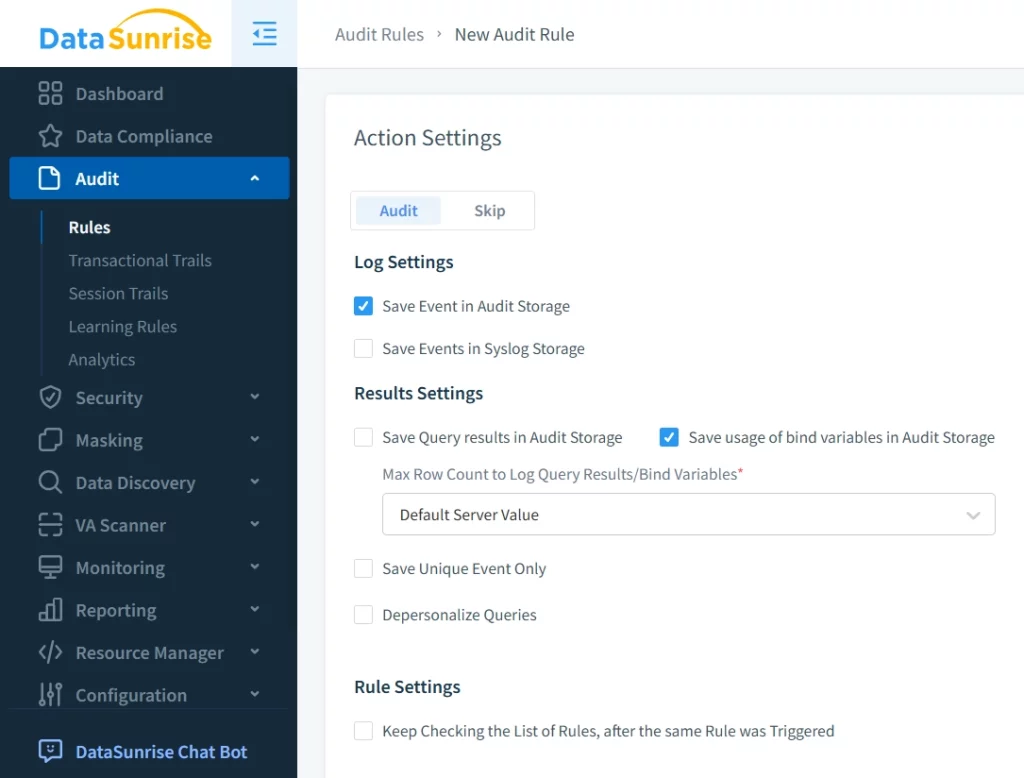

- Enfin, établissez des paramètres d’action avancés pour affiner les alertes en temps réel :

Bonnes pratiques

1. Configuration d’audit centrée sur les données

- Associer les règles d’audit aux classifications des données sensibles

- Activer la journalisation des paramètres pour les transactions financières

- Implémenter un double contrôle pour les modifications de la politique d’audit

2. Mesures de sécurité et d’intégrité

- Chiffrer les journaux d’audit contenant l’accès à des champs sensibles

- Implémenter une validation HMAC pour les fichiers journaux

- Restreindre l’accès aux journaux d’audit au personnel de sécurité

3. Optimisation des performances

- Utiliser des taux d’échantillonnage pour les tables de données à fort volume

- Séparer le stockage des audits des bases de données opérationnelles

- Compresser les données d’audit historiques

4. Alignement avec la conformité

- Maintenir un journal d’audit sur 90 jours pour la norme PCI DSS

- Implémenter un stockage d’audit immuable pour les exigences légales

- Valider régulièrement l’exhaustivité de l’audit via des tests d’intrusion

Conclusion

Mettre en œuvre une stratégie d’audit des données efficace dans YugabyteDB nécessite une analyse minutieuse à la fois des capacités natives et des solutions améliorées. Alors que les fonctionnalités d’audit intégrées de YugabyteDB offrent des capacités essentielles de suivi via pgaudit, les organisations aux exigences de conformité complexes peuvent bénéficier de solutions avancées telles que DataSunrise.

La clé d’une mise en œuvre réussie de l’audit réside dans l’équilibre entre une surveillance complète et les performances du système, tout en garantissant le respect de toutes les exigences réglementaires. Qu’il s’agisse d’outils natifs ou de solutions améliorées, les organisations doivent se concentrer sur la création d’un cadre d’audit robuste qui capture les interactions de données critiques sans compromettre l’efficacité du système.

Que vous utilisiez les capacités natives de YugabyteDB ou que vous complétiez avec la solution de DataSunrise, une stratégie d’audit des données bien structurée doit se concentrer sur le suivi des interactions de données critiques tout en maintenant les performances du système. Le choix entre solutions natives et améliorées dépend de la sensibilité des données de l’organisation, des exigences de conformité et des contraintes de ressources.

Si vous souhaitez en savoir plus sur un audit des données complet dans YugabyteDB avec DataSunrise, nous vous recommandons vivement de planifier notre démo en ligne ou de télécharger l’outil afin de l’explorer par vous-même.