Comment auditer Apache Cassandra

L’audit d’Apache Cassandra est essentiel pour garantir la sécurité, la conformité et la visibilité opérationnelle. En tant que base de données NoSQL distribuée, Cassandra gère d’énormes volumes de données sur plusieurs nœuds, ce qui rend indispensable le suivi de qui a accédé à quelles données et quand. Ce guide explore l’audit natif et l’audit avancé avec DataSunrise, ainsi que l’audit en temps réel, le masquage dynamique, la découverte des données et l’alignement sur la conformité. En comprenant l’ensemble des fonctionnalités, les organisations peuvent construire une infrastructure d’audit robuste et conforme.

Pourquoi l’audit compte dans Cassandra

L’audit dans Apache Cassandra ne se limite pas à la simple journalisation des requêtes — il crée un enregistrement vérifiable de l’activité de la base de données pour satisfaire des normes telles que GDPR, HIPAA, et PCI DSS. Une piste d’audit complète peut révéler un accès non autorisé aux données, aider dans les enquêtes forensiques et fournir des preuves pour les audits de conformité. Dans des environnements distribués, cette cohérence est essentielle pour éviter les angles morts.

Dans des déploiements réels, Cassandra alimente souvent des charges de travail critiques dans les secteurs de la finance, de la santé et des télécommunications. Sans audit approprié, une requête malveillante pourrait passer inaperçue jusqu’à ce que les dégâts soient irréversibles. Un cadre d’audit solide transforme les journaux en informations exploitables.

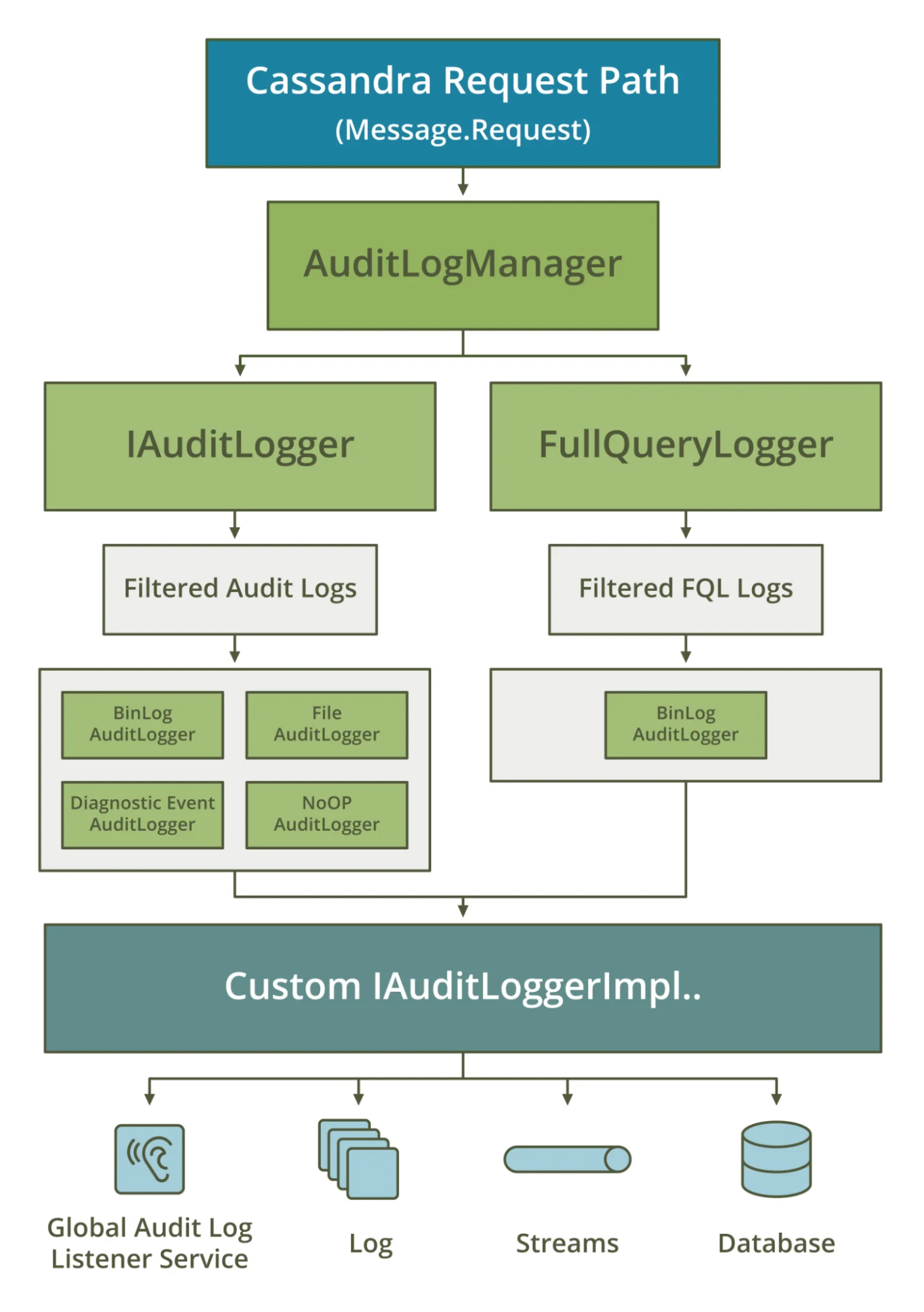

Audit natif d’Apache Cassandra

À partir de la version 4.0, Cassandra intègre un cadre de journalisation d’audit natif. Il enregistre les tentatives d’authentification, les instructions DML et DDL, aidant ainsi les administrateurs à maintenir la responsabilité.

Activer la journalisation d’audit native :

audit_logging_options:

enabled: true

logger: BinAuditLogger

audit_logs_dir: /var/log/cassandra/audit/

roll_cycle: HOURLY

block: true

Redémarrez Cassandra pour appliquer les modifications :

sudo systemctl restart cassandra

Activer l’audit pour des keyspaces spécifiques :

ALTER ROLE cassandra WITH OPTIONS = {

'audit' : '{"keyspaces": ["customer_data"]}'

};

Toute requête, par exemple :

SELECT * FROM customer_data.orders WHERE order_id='ORD123';

sera enregistrée dans les journaux d’audit. Ces journaux peuvent être transférés vers ELK Stack ou Splunk pour analyse et alerte.

La journalisation d’audit native est simple mais manque d’analyses approfondies, de masquage et de correspondance avec la conformité.

Audit en temps réel avec DataSunrise

Le moteur d’audit de DataSunrise s’appuie sur les capacités natives de Cassandra en fournissant des métadonnées enrichies, telles que les adresses IP des clients, la classification des requêtes et les niveaux de sensibilité. Les événements peuvent être diffusés vers les SIEM en temps réel, assurant ainsi une détection immédiate des anomalies.

Par exemple, si une requête d’exportation en masse inattendue est exécutée par un rôle non privilégié, DataSunrise peut déclencher des notifications en temps réel via Slack ou par email, et bloquer la requête si nécessaire. Cette approche proactive réduit le temps de réponse aux incidents et diminue le risque d’exfiltration de données.

Masquage dynamique des données dans Cassandra

Avec le masquage dynamique, les données sensibles sont protégées au niveau des requêtes sans modifier les valeurs stockées. Par exemple :

MASKING POLICY mask_card_number ON customer_data.payments

USING FUNCTION partial_mask(card_number, 0, 4, '****-****-****-')

FOR ROLE 'support_team';

Cette politique permet au personnel de support de travailler avec des données pertinentes tandis que le numéro complet de la carte de crédit reste masqué, garantissant ainsi la conformité avec PCI DSS.

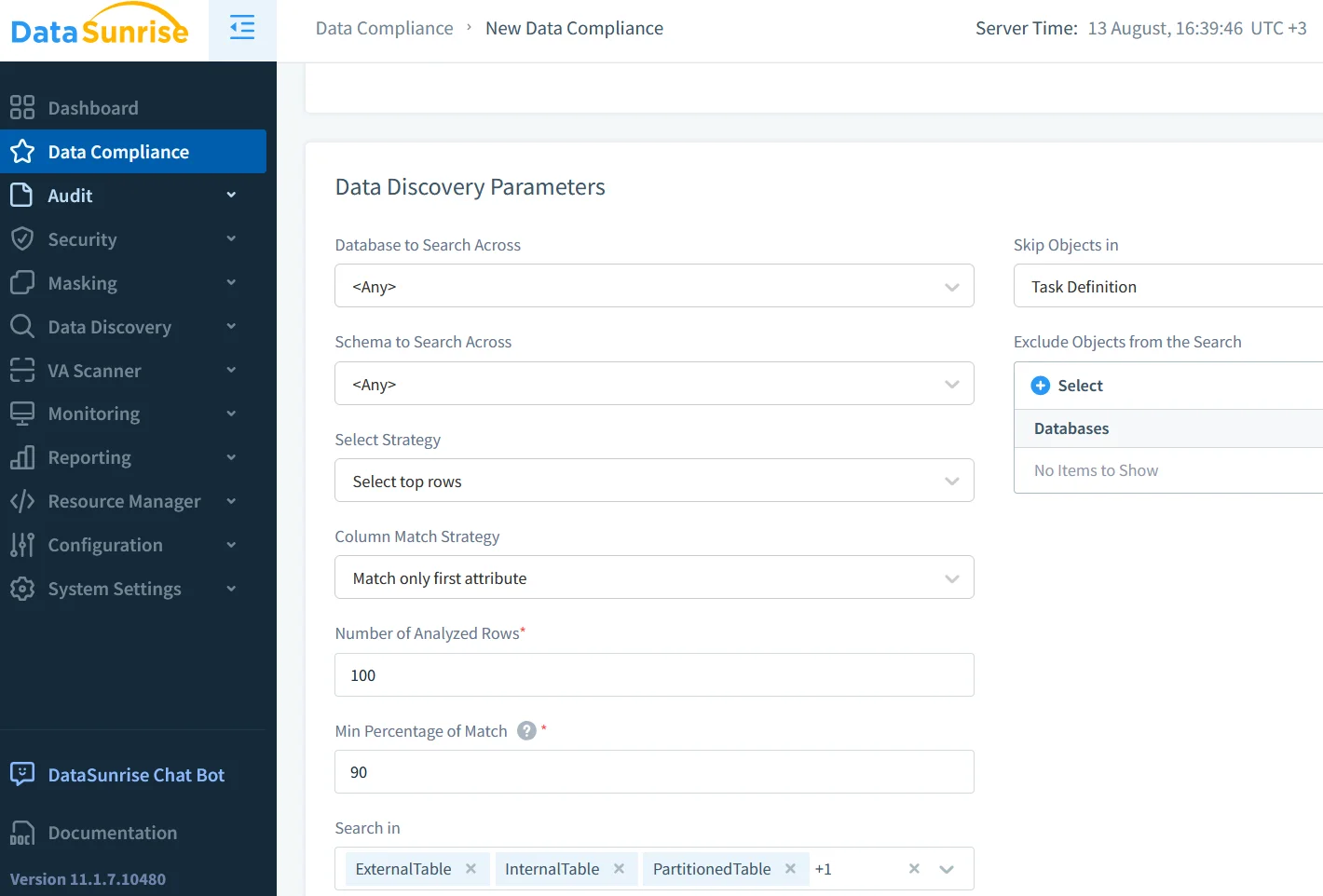

Découverte et classification des données

La découverte des données aide les organisations à localiser les données sensibles dans les keyspaces de Cassandra, automatisant ainsi le processus de constitution d’un inventaire de données sensibles. Cela est crucial pour :

- Cibler les données à risque élevé avec des politiques d’audit.

- Mapper les actifs sensibles aux exigences réglementaires.

- Réduire la portée des audits de conformité.

La classification automatisée peut distinguer entre les informations personnelles identifiables (PII), les informations de santé (PHI) et les données financières, permettant ainsi des contrôles de sécurité adaptés.

Intégration de la sécurité et de la conformité

Un audit solide renforce la sécurité de la base de données en appliquant un contrôle d’accès basé sur les rôles et en soutenant la conformité avec SOX, GDPR, HIPAA et PCI DSS. Avec DataSunrise, les données d’audit peuvent être corrélées avec des règles de sécurité, permettant ainsi de bloquer en temps réel les requêtes suspectes.

De plus, l’intégration des journaux d’audit avec les évaluations de vulnérabilités et les procédures de réponse aux incidents crée un processus de sécurité en boucle fermée.

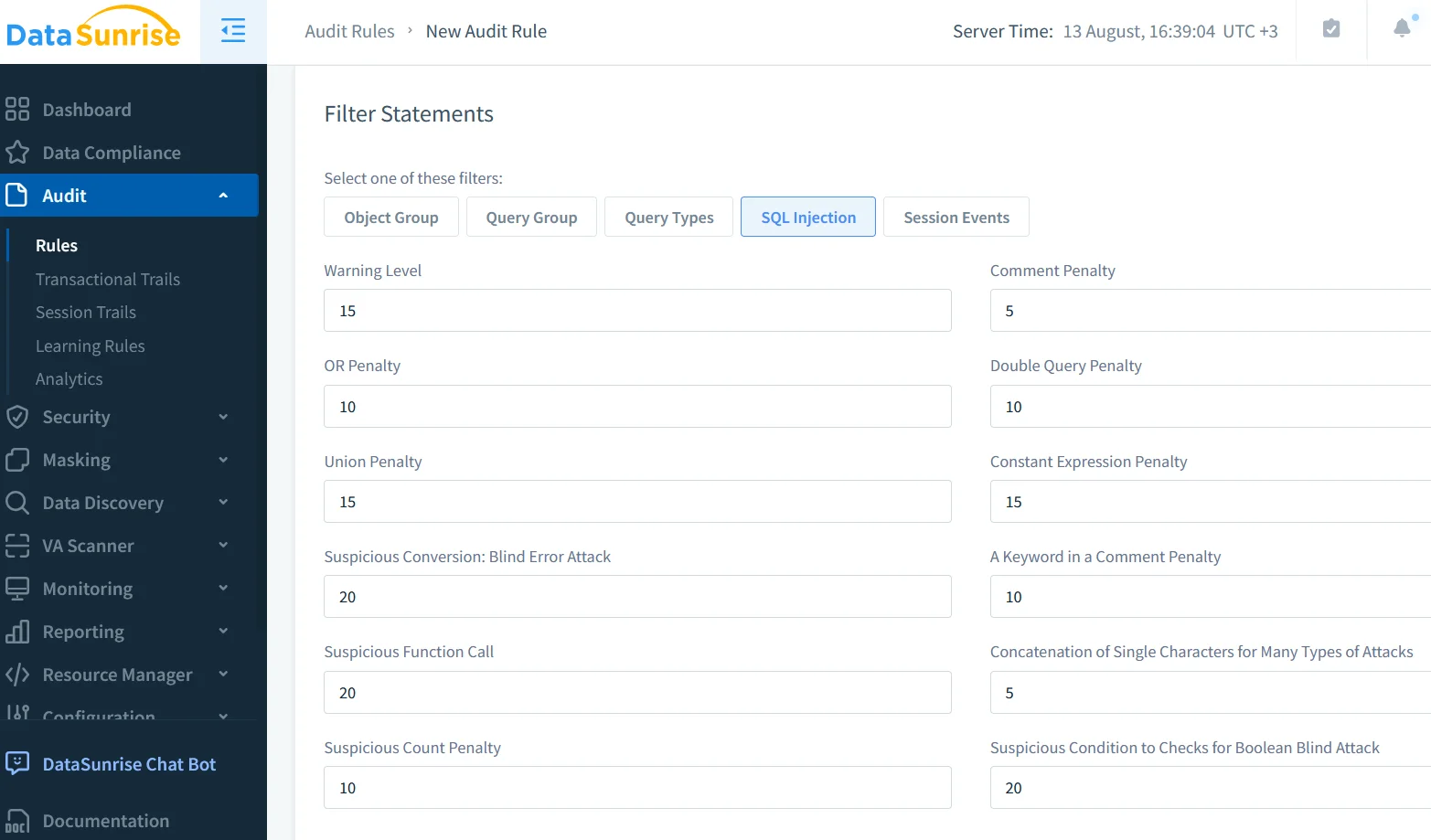

Configuration de l’audit DataSunrise pour Cassandra

Pour mettre en place un audit complet avec DataSunrise :

- Connecter Cassandra à DataSunrise en tant que source surveillée.

- Définir des règles d’audit selon le keyspace, la table, le type de requête et le rôle de l’utilisateur.

- Activer le masquage dynamique pour les champs contenant des informations sensibles.

- Intégrer les alertes dans les SIEM et outils de surveillance.

- Examiner les tableaux de bord de conformité pour suivre l’alignement avec les normes réglementaires.

La combinaison d’un audit ciblé, d’alertes en temps réel et du masquage garantit à la fois une visibilité opérationnelle et une protection des données.

Conclusion

Maîtriser la manière d’auditer Apache Cassandra nécessite de combiner la capture native des événements avec les capacités avancées d’analyse, de masquage et de conformité de DataSunrise. L’audit natif fournit une base, mais DataSunrise transforme les journaux en informations exploitables, garantissant un environnement Cassandra sécurisé, conforme et résilient.

Pour aller plus loin, consultez la Documentation Apache Cassandra – Audit, les Journaux d’audit, les Réglementations sur la conformité des données, ainsi que des ressources externes telles que Les meilleures pratiques de journalisation d’audit de Cassandra pour des informations sur le déploiement.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant