Comment auditer MySQL

L’audit de MySQL de nos jours implique bien plus que la simple journalisation des requêtes. Il s’est transformé en un processus complet qui inclut la surveillance en temps réel, la découverte de données sensibles, le masquage dynamique, la génération de rapports avancés et une intégration approfondie de la conformité. En combinant les capacités natives de MySQL avec des outils avancés tels que DataSunrise, les organisations peuvent créer un cadre d’audit qui répond aux exigences réglementaires, renforce la sécurité et fournit des informations exploitables.

Pourquoi l’audit de MySQL est important

Dans le paysage actuel des données, chaque requête, modification ou tentative d’accès peut avoir des implications significatives en matière de sécurité et de conformité. Des réglementations telles que le RGPD, HIPAA et PCI DSS exigent des enregistrements audités indiquant qui a accédé aux données, quand et pourquoi. Un processus d’audit solide aide à identifier les activités non autorisées, à enquêter sur les incidents et à prévenir des violations futures. Au-delà de la conformité, un audit efficace peut également révéler des schémas d’utilisation, mettre en évidence les goulets d’étranglement en termes de performance et fournir une vue historique des opérations de la base de données.

Audit natif de MySQL

Le Plugin d’Audit Log de MySQL offre la possibilité de capturer les actions des utilisateurs, les instructions SQL et les détails de connexion. Il peut enregistrer chaque requête, filtrer les événements par compte et stocker les données au format XML ou JSON pour faciliter l’analyse.

Pour l’activer :

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

SET GLOBAL audit_log_policy = 'ALL';

SET GLOBAL audit_log_format = 'JSON';

SET GLOBAL audit_log_file = 'mysql_audit.log';

SET GLOBAL audit_log_include_accounts = 'admin@%, auditor@%';

SET GLOBAL audit_log_exclude_accounts = 'replication@%';

Vous pouvez surveiller l’activité en temps réel avec :

tail -f /var/lib/mysql/mysql_audit.log

Bien que le plugin natif soit utile pour un suivi de base, il ne propose pas la rotation automatique des logs, les alertes en temps réel ni des capacités intégrées de masquage. Cela signifie que des informations sensibles peuvent encore être exposées dans les logs bruts, nécessitant des outils supplémentaires pour renforcer la sécurité et assurer la conformité.

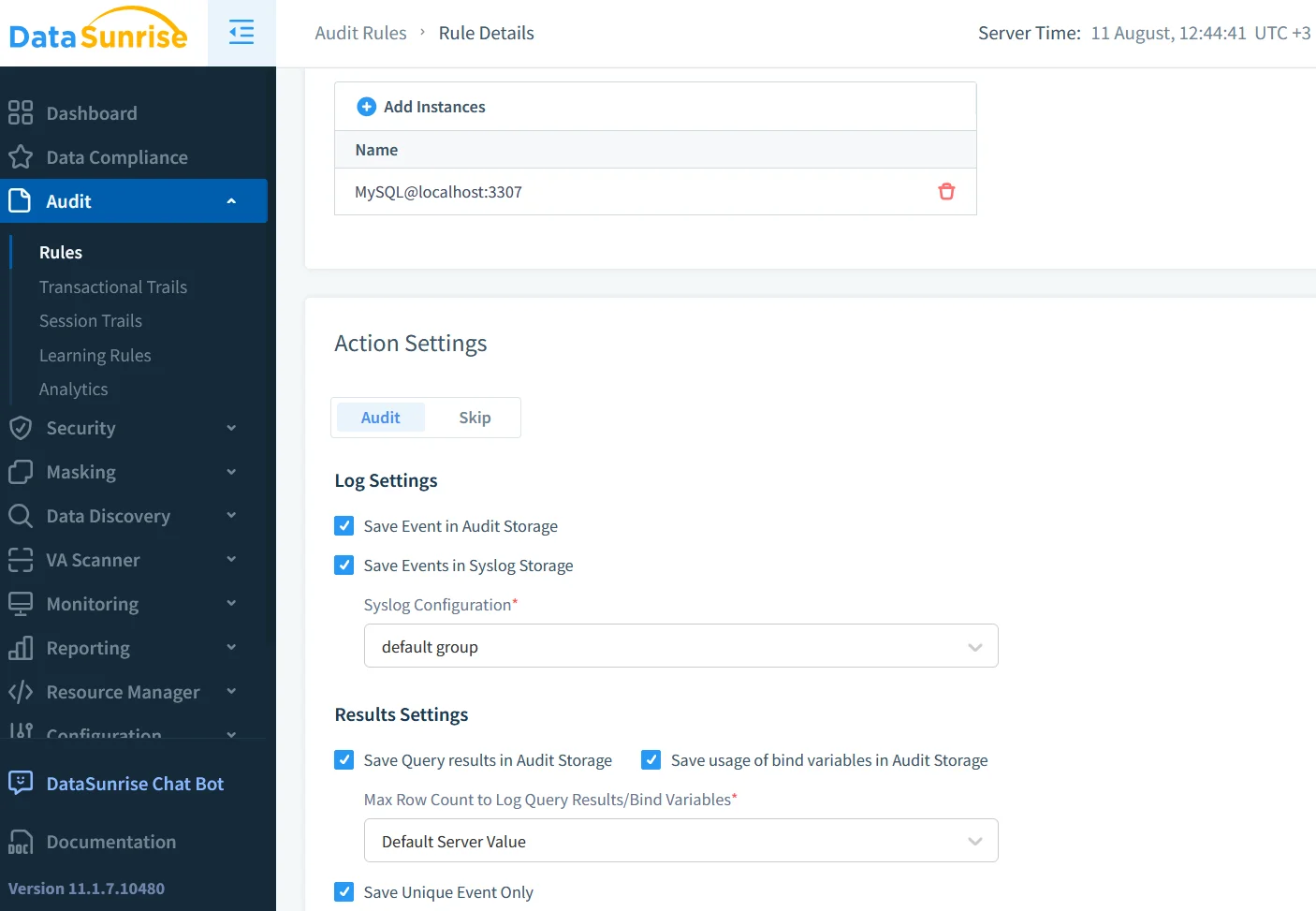

Audit en temps réel avec DataSunrise

DataSunrise renforce l’audit natif en inspectant le trafic SQL au fur et à mesure qu’il passe par un reverse proxy. Cette approche permet une détection immédiate des anomalies, l’application d’un contrôle d’accès basé sur les rôles, et une intégration avec des plateformes SIEM ou SOAR pour des alertes en moins d’une seconde. Le système peut appliquer des règles granulaires — par exemple, détecter des requêtes SELECT * FROM customers contenant des champs sensibles — et soit enregistrer, bloquer ou masquer les résultats tout en consignant la tentative.

Masquage dynamique des données

Parce que MySQL n’offre pas de masquage dynamique natif, les données sensibles peuvent apparaître en clair dans les logs d’audit. DataSunrise comble cette lacune grâce à un masquage en temps réel, piloté par des politiques, qui tient compte du rôle de l’utilisateur, de son adresse IP ou du contexte de la requête. Par exemple, un ingénieur support pourrait ne voir que des adresses e-mail masquées, tandis qu’un administrateur verrait les valeurs complètes. Ce masquage est appliqué sans altérer les données sous-jacentes, garantissant ainsi la continuité des processus opérationnels. Pour plus de détails, reportez-vous au masquage dynamique des données.

Découverte automatisée des données

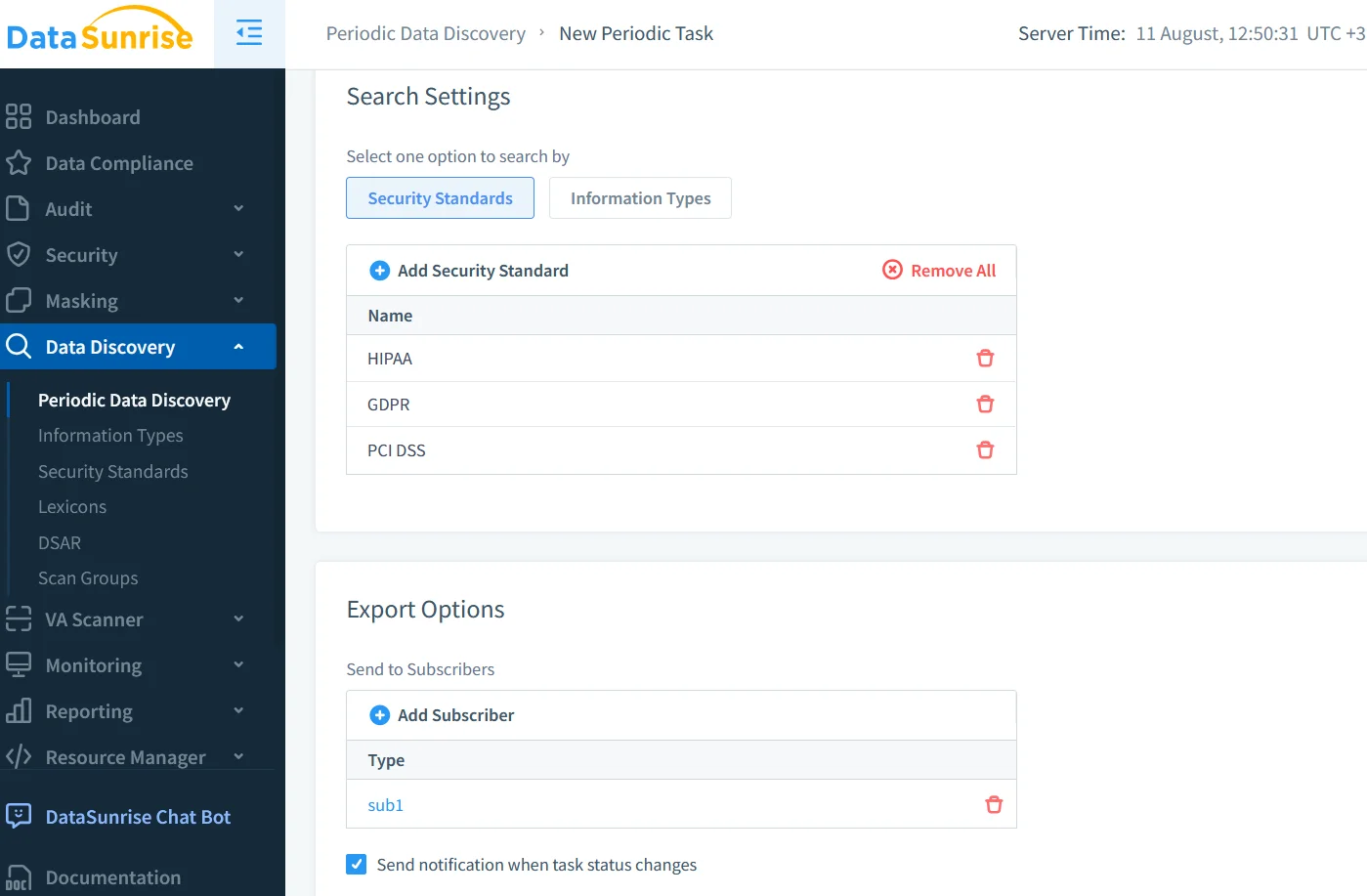

L’audit est le plus efficace lorsque l’on sait précisément où se trouvent les données sensibles. Avec Data Discovery, DataSunrise explore les bases de données à la recherche de motifs correspondant à des identifiants personnels, des détails financiers ou des informations de santé protégées. Il met automatiquement à jour son inventaire au fur et à mesure que les schémas évoluent, garantissant qu’aucune nouvelle table ou colonne ne reste sans protection. Ce processus continu aide les organisations à maintenir une posture de conformité actuelle sans avoir recours à des ré-audits manuels.

Intégration de la sécurité et de la conformité

Lorsqu’on combine la journalisation native de MySQL avec DataSunrise, le résultat est une défense en couches. Les logs natifs fournissent des preuves fondamentales pour les audits, tandis que DataSunrise ajoute une détection des anomalies en temps réel, un masquage dynamique et une cartographie automatique aux différents cadres de conformité. Avec le Compliance Manager, il est possible de générer des rapports illustrant l’alignement avec les contrôles du RGPD, de la HIPAA et du PCI DSS, réduisant ainsi la charge de travail manuelle lors des audits externes.

Flux de travail d’audit pratique

Une architecture d’audit complète pourrait débuter par MySQL écrivant des logs au format JSON, lesquels sont ensuite expédiés vers un stockage centralisé tel qu’Elasticsearch via Filebeat. DataSunrise, déployé en tant que reverse proxy, analyse tout le trafic en direct, applique un masquage aux champs sensibles et déclenche des alertes en cas de comportement suspect. Les tableaux de bord de conformité fusionnent ensuite les logs historiques avec des informations en temps réel, permettant aux analystes d’enquêter à la fois sur des incidents passés et de répondre aux menaces émergentes en quelques secondes.

Meilleures pratiques pour l’audit de MySQL

Pour en maximiser l’efficacité :

- Conservez les journaux d’audit sur un espace de stockage séparé et sécurisé afin de prévenir toute manipulation.

- Examinez régulièrement les règles de filtrage pour vous assurer que tous les événements critiques sont enregistrés.

- Intégrez les logs aux solutions SIEM pour une corrélation efficace entre les systèmes.

- Utilisez le masquage pour les champs sensibles dans les requêtes en direct ainsi que dans les logs stockés.

- Planifiez des analyses de découverte automatisées pour identifier de nouveaux actifs contenant des données sensibles.

Ressources externes

Pour des informations plus approfondies sur l’audit et la sécurité de MySQL, consultez :

- Documentation du Plugin d’Audit MySQL

- Plugin d’Audit MariaDB pour les dérivés de MySQL

- Publication spéciale NIST 800-53

Réflexions finales

Comprendre Comment auditer MySQL signifie aller au-delà d’une simple journalisation. Une approche d’audit moderne associe les capacités natives de MySQL à des outils avancés d’inspection, de masquage et d’automatisation de la conformité tels que DataSunrise. Cette combinaison fournit des enregistrements inviolables, des alertes exploitables et la capacité de produire à la demande des rapports conformes aux exigences des régulateurs. Dans un monde où les lois sur la confidentialité des données évoluent sans cesse et où les menaces cybernétiques persistent, un système d’audit bien conçu ne constitue pas seulement une protection technique — c’est un élément central d’une gestion responsable des données.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant