Comment auditer Amazon RDS

Amazon RDS est un service de base de données géré puissant, mais sans un audit approprié, il peut devenir un point faible dans votre stratégie de sécurité des données. Cet article explique comment auditer efficacement Amazon RDS, en utilisant à la fois des fonctionnalités natives et des outils avancés tels que DataSunrise. Il montre également comment l’audit s’intègre à la sécurité basée sur l’IA générative, aidant les entreprises à rester conformes et protégées en temps réel.

Pourquoi l’audit est important pour Amazon RDS

L’audit permet de suivre qui a accédé à votre instance RDS, quand et ce qu’ils ont fait. Cela est essentiel pour la conformité, la détection d’anomalies et la réponse aux incidents. Sans pistes d’audit adéquates, vous risquez de passer à côté d’accès non autorisés ou de modifications accidentelles.

En savoir plus sur l’historique d’activité des données et sur les pistes d’audit pour comprendre pourquoi un audit complet est crucial.

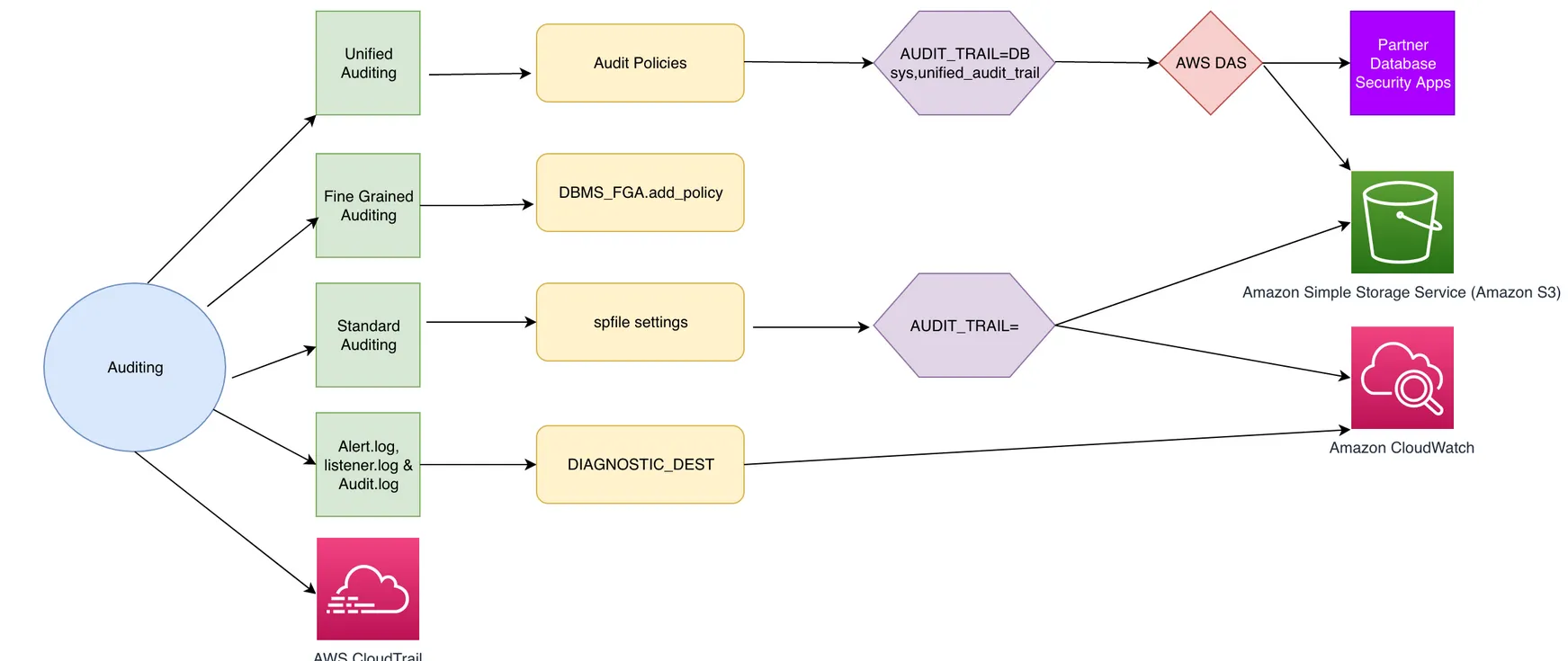

Configuration native de l’audit d’Amazon RDS

Amazon RDS offre plusieurs méthodes pour activer l’audit en fonction du moteur :

- PostgreSQL et MySQL : Activez le

general_log, leslow_query_logou lelog_statement(pour PostgreSQL) afin de suivre l’activité des utilisateurs. - Oracle : Utilisez l’audit granulaire (FGA) et l’audit unifié.

- SQL Server : Exploitez les objets Audit de SQL Server ou les Extended Events.

Pour PostgreSQL :

ALTER SYSTEM SET log_statement = 'all';

SELECT pg_reload_conf();

Pour MySQL :

SET GLOBAL general_log = 'ON';

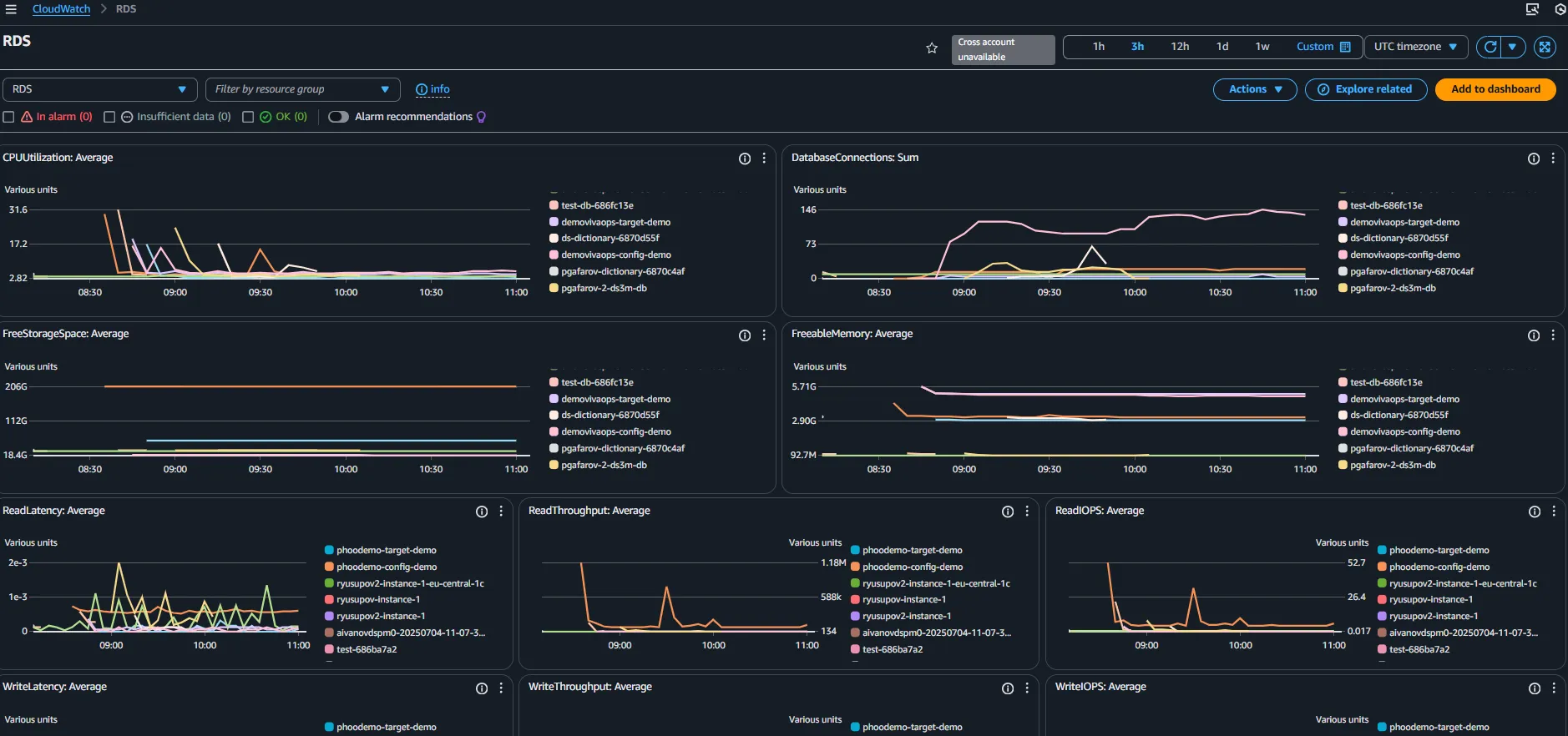

Pour centraliser les logs, activez l’exportation des logs d’Amazon RDS vers CloudWatch pour la visualisation et les alertes.

Audit en temps réel et alertes

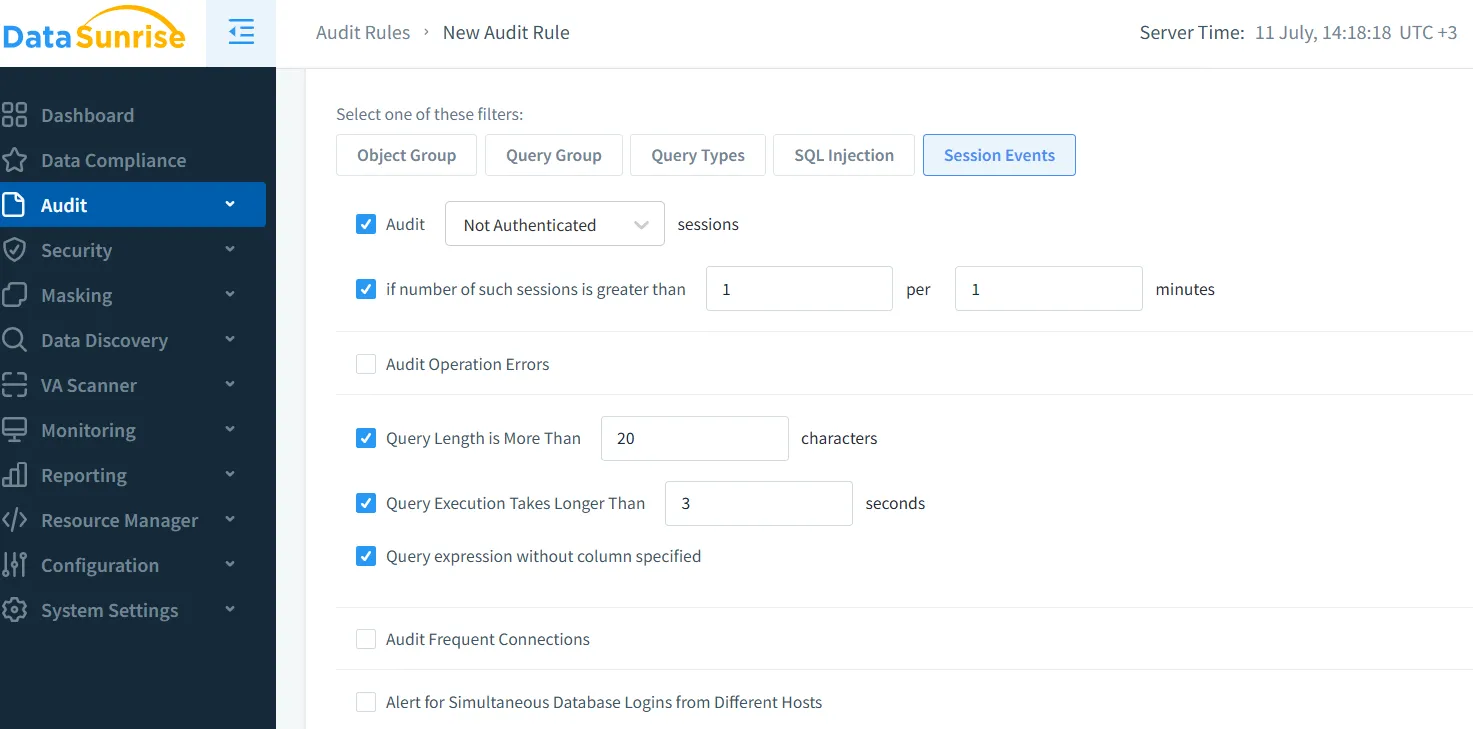

Les logs RDS peuvent être transmis à CloudWatch, mais ils ne sont souvent pas en temps réel. Pour une détection plus rapide, utilisez les notifications en temps réel de DataSunrise via des intégrations avec Slack, Teams ou par e-mail.

DataSunrise peut analyser les requêtes au moment même où elles s’exécutent, les comparer aux règles d’audit et déclencher des alertes en cas de comportements suspects, tels que des exportations de données excessives ou des tentatives d’injection SQL.

Découvrez comment la surveillance de l’activité de la base de données vous offre une visibilité sur le comportement des utilisateurs en production.

Intégration de l’IA générative dans votre infrastructure de sécurité

Les modèles d’IA générative peuvent améliorer la posture de sécurité lorsqu’ils sont intégrés aux systèmes d’audit. Par exemple, un LLM ajusté peut examiner les logs SQL et détecter des anomalies dans les comportements.

Voici un exemple conceptuel utilisant une table d’audit PostgreSQL :

SELECT * FROM audit_log

WHERE query_text LIKE '%SELECT%'

AND user_name = 'ai_user'

AND timestamp >= now() - interval '1 hour';

Vous pourriez transmettre ces données à un modèle d’IA générative pour une évaluation contextuelle et déclencher des alertes si le comportement s’écarte des normes établies.

DataSunrise propose des analyses comportementales qui soutiennent cette approche et peuvent être étendues avec une prise de décision basée sur les LLM.

Découverte des données et cartographie de la conformité

Avant de procéder à l’audit, il est important de savoir ce qu’il faut auditer. L’outil de découverte des données de DataSunrise aide à identifier les champs sensibles (par exemple, numéros de sécurité sociale, adresses e-mail) afin que vous puissiez créer des règles ciblées.

À partir de là, appliquez des politiques basées sur les rôles pour répondre aux exigences du RGPD ou du HIPAA. Le gestionnaire de conformité automatise la cartographie des données sensibles aux règles de sécurité et d’audit.

Masquage dynamique des données pour les environnements en production

L’audit seul ne suffit pas toujours. Vous devez également limiter ce que les utilisateurs peuvent voir lors de l’exécution des requêtes. Le masquage dynamique remplace les valeurs sensibles à l’exécution sans modifier les données en stockage.

Utilisez-le pour protéger les informations personnelles (PII) des testeurs, analystes ou outils tiers :

SELECT credit_card_number FROM customers;

-- renvoie XXXX-XXXX-XXXX-1234 pour les utilisateurs masqués

Cela peut être appliqué via les politiques de masquage de DataSunrise, qui s’intègrent à votre configuration de proxy RDS.

Audit avancé avec DataSunrise

DataSunrise se situe entre vos utilisateurs et Amazon RDS, enregistrant, filtrant et transformant le trafic en temps réel. Contrairement aux logs natifs, il offre :

- Des logs d’audit granulaires

- une protection contre les injections SQL

- un masquage en temps réel

- La corrélation d’identité des utilisateurs

- des rapports de conformité automatisés

L’outil prend également en charge plus de 40 plateformes et est déployé via un proxy inversé ou en mode en ligne.

Conclusion

Savoir comment auditer Amazon RDS ne se résume pas à enregistrer l’activité — il s’agit de créer une couche de sécurité intelligente, en temps réel et conforme autour de vos données. Les outils natifs constituent un bon point de départ, mais des plateformes comme DataSunrise vous propulsent vers le niveau supérieur grâce à l’analyse en temps réel, au masquage et à l’automatisation de la conformité.

Découvrez comment la sécurité inspirée des données fait évoluer votre stratégie d’audit dans les environnements cloud modernes.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant