Comment auditer MariaDB

La vérification n’est plus une liste de contrôle périodique ; c’est un processus vivant qui évolue au rythme de vos données. Comment auditer MariaDB efficacement en 2025 signifie combiner la collecte de journaux à faible niveau, l’analyse en temps réel et des contrôles basés sur des politiques satisfaisant à la fois les régulateurs et les ingénieurs. Cet article distille les éléments essentiels — audit en temps réel, masquage dynamique, découverte des données, sécurité et conformité — tout en expliquant la configuration native de l’audit de MariaDB, l’intégration de DataSunrise, et un exemple de chasse aux menaces propulsé par GenAI.

Pourquoi l’audit continu est important

Chaque instruction SQL laisse une trace. Lorsque des attaquants se déplacent latéralement ou que des initiés exfiltrent des lignes, cette trace doit être capturée instantanément et corrélée avec le contexte. L’audit en temps réel transforme les événements bruts en un récit de sécurité : qui, quoi, quand, où et pourquoi. Selon le Guide de sécurité de DataSunrise, les organisations qui ingèrent les journaux dans les cinq secondes suivant leur génération réduisent le temps moyen de détection de 61 %. Une visibilité continue est donc le socle de la détection d’anomalies, de la réponse aux incidents et de la preuve de conformité.

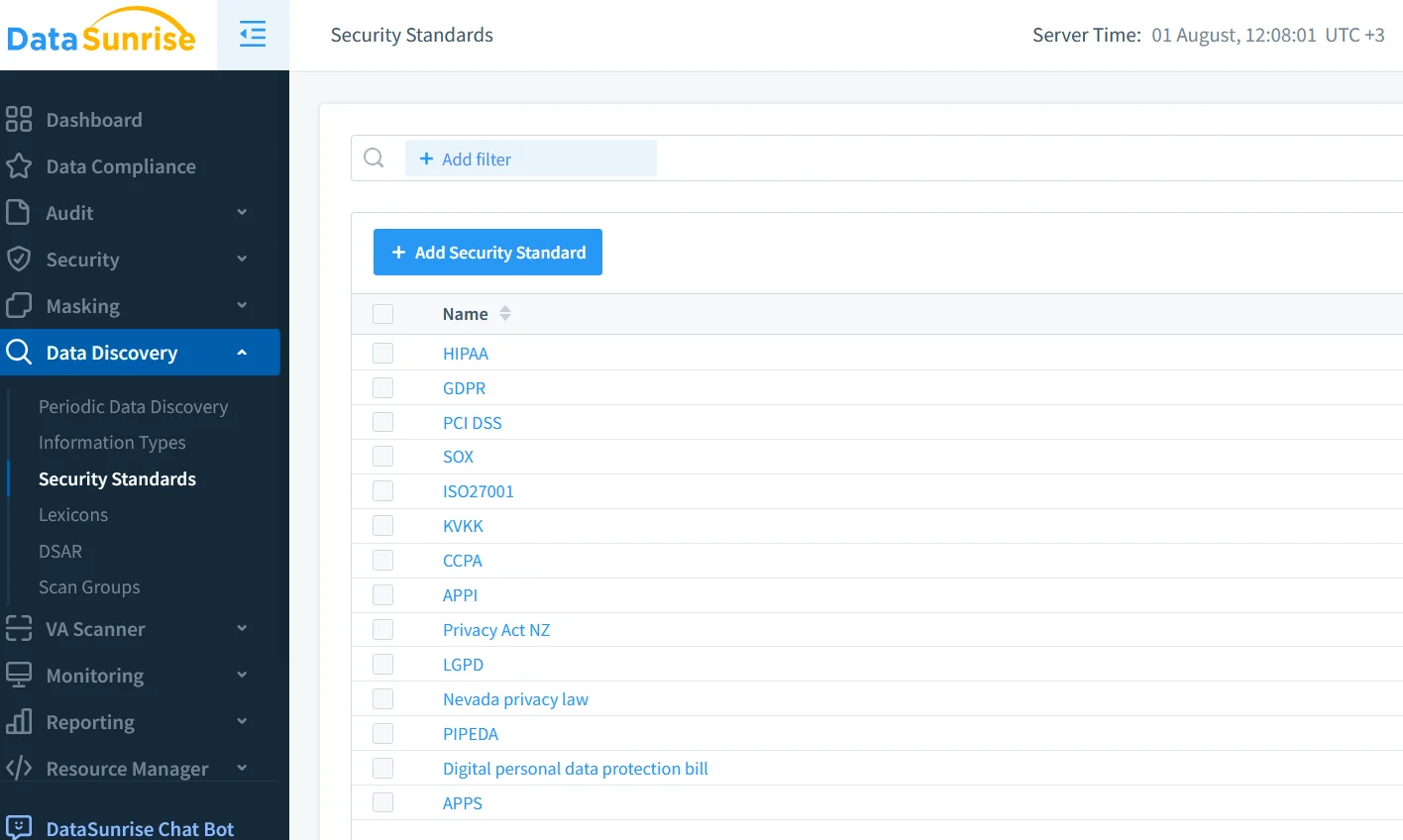

Commencer par la découverte des données

Avant d’activer les commutateurs d’audit, cartographiez le terrain. Le module de découverte des données de DataSunrise analyse automatiquement les schémas de MariaDB à la recherche de données personnelles (PII), de données de santé (PHI) et de données de paiement, en étiquetant les colonnes afin que les politiques ultérieures sachent exactement quoi protéger. Associez cela aux requêtes INFORMATION_SCHEMA telles que :

SELECT table_schema, table_name, column_name

FROM information_schema.columns

WHERE data_type IN ('char','varchar','text')

AND column_name REGEXP '(email|ssn|phone|card)';

La requête vous fournit une référence de base rapidement, tandis que le moteur de découverte met à jour les étiquettes au fur et à mesure que les schémas évoluent — aucune colonne n’est oubliée, aucun glissement silencieux.

Activation du plugin d’audit natif de MariaDB

L’audit natif est une méthode légère pour capturer les événements de connexion, DDL et DML sans agents externes. À partir de MariaDB 10.5, le plugin server_audit est intégré dans la distribution standard. Le Guide de démarrage rapide du plugin d’audit communautaire détaille les prérequis ; l’extrait suivant montre une configuration minimale :

-- charger le plugin (une seule fois)

INSTALL SONAME 'server_audit';

-- l'activer et écrire dans un fichier

SET GLOBAL server_audit_logging = ON;

SET GLOBAL server_audit_output_type = 'FILE';

SET GLOBAL server_audit_file_path = '/var/log/mariadb/audit.log';

-- choisir les événements à journaliser

SET GLOBAL server_audit_events = 'CONNECT,QUERY,TABLE';

-- limiter aux schémas critiques (optionnel)

SET GLOBAL server_audit_excl_users = '';

SET GLOBAL server_audit_incl_users = 'finance_app,reporting_ro';

Ajoutez les mêmes variables server_audit_* dans le fichier my.cnf afin qu’elles persistent après un redémarrage. Les entrées de journal ressemblent à :

2025-08-01 10:10:07,finance_app[192.168.0.10],user@host,QUERY,employees,SELECT * FROM salaries;

Pour une référence plus approfondie des paramètres, consultez les Paramètres de journalisation du plugin d’audit. Si vous préférez une journalisation centralisée, suivez le guide Audit to Syslog pour transmettre directement les événements à un collecteur distant.

Ajustements fins et conseils de performance

- Rotation agressive : maintenez les fichiers d’audit courts (par exemple, 100 MB) pour éviter des pics d’I/O disque.

- Filtrer les comptes de service : excluez les utilisateurs de surveillance internes afin de réduire le bruit.

- Désactiver les événements inutiles : souvent, seuls les événements

CONNECTetTABLEsuffisent pour la conformité. - Tester en environnement de préproduction : évaluez la charge avant de déployer en production.

Masquage dynamique des données avec MaxScale et au-delà

L’audit en temps réel n’est qu’une partie de l’équation ; empêcher la fuite de données sensibles lors de l’exécution des requêtes est tout aussi crucial. MariaDB MaxScale 23‑02 a introduit le filtre de masquage, vous permettant de masquer des colonnes à la volée sans copier les données. Le Guide du filtre de masquage de MaxScale présente la configuration ; une règle minimale ressemble à :

[Masking]

type=filter

module=masking

rules=/etc/maxscale/ccn_mask.json

où le fichier ccn_mask.json contient { "column": "credit_card", "type": "full" }.

Si le déploiement en mode proxy n’est pas une option, DataSunrise propose un masquage dynamique des données basé sur des politiques qui fonctionne sans agent, intercepte le trafic de manière transparente. Comme les règles de masquage figurent dans la même interface que l’audit, les équipes évitent la dispersion des politiques.

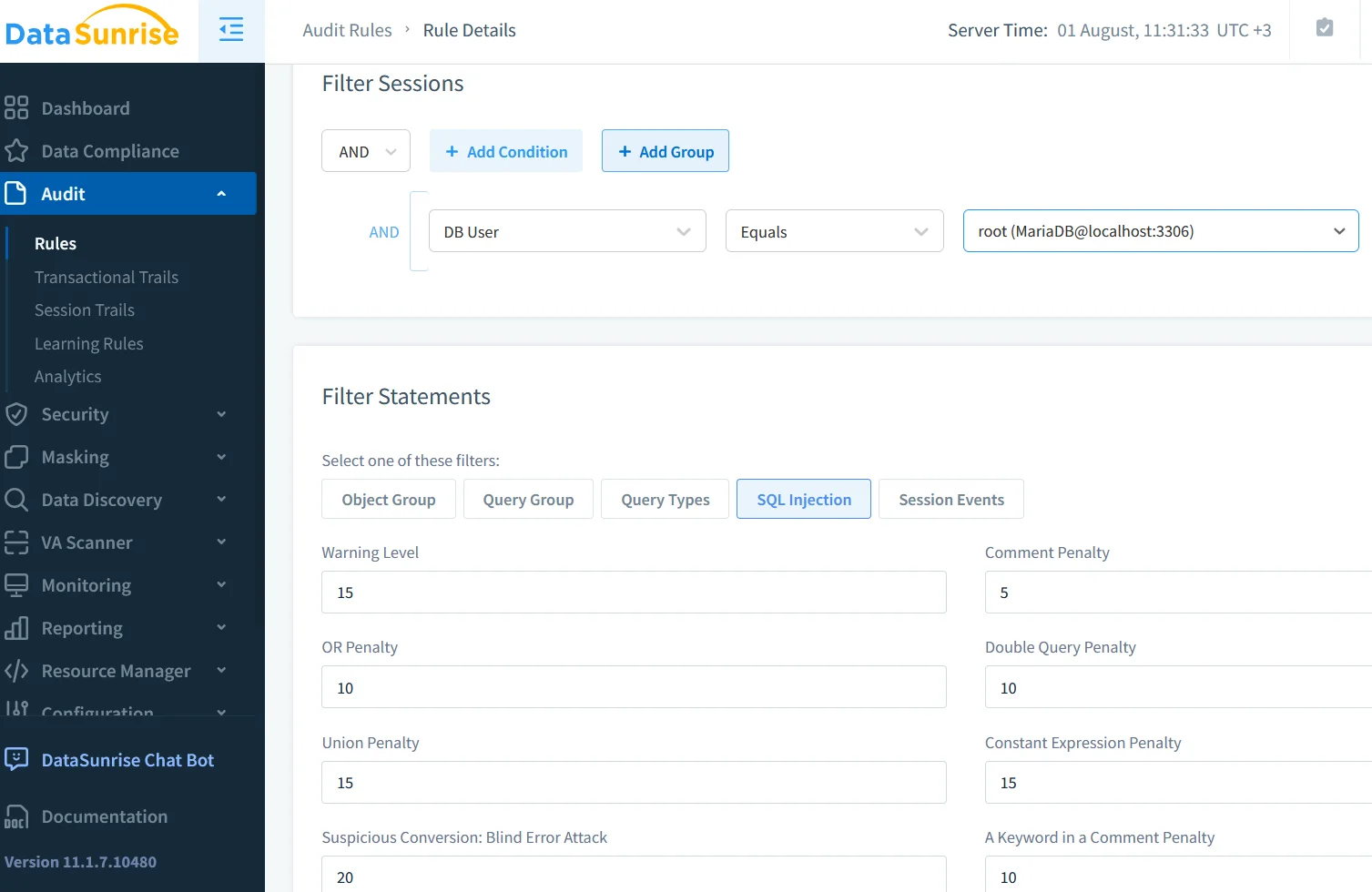

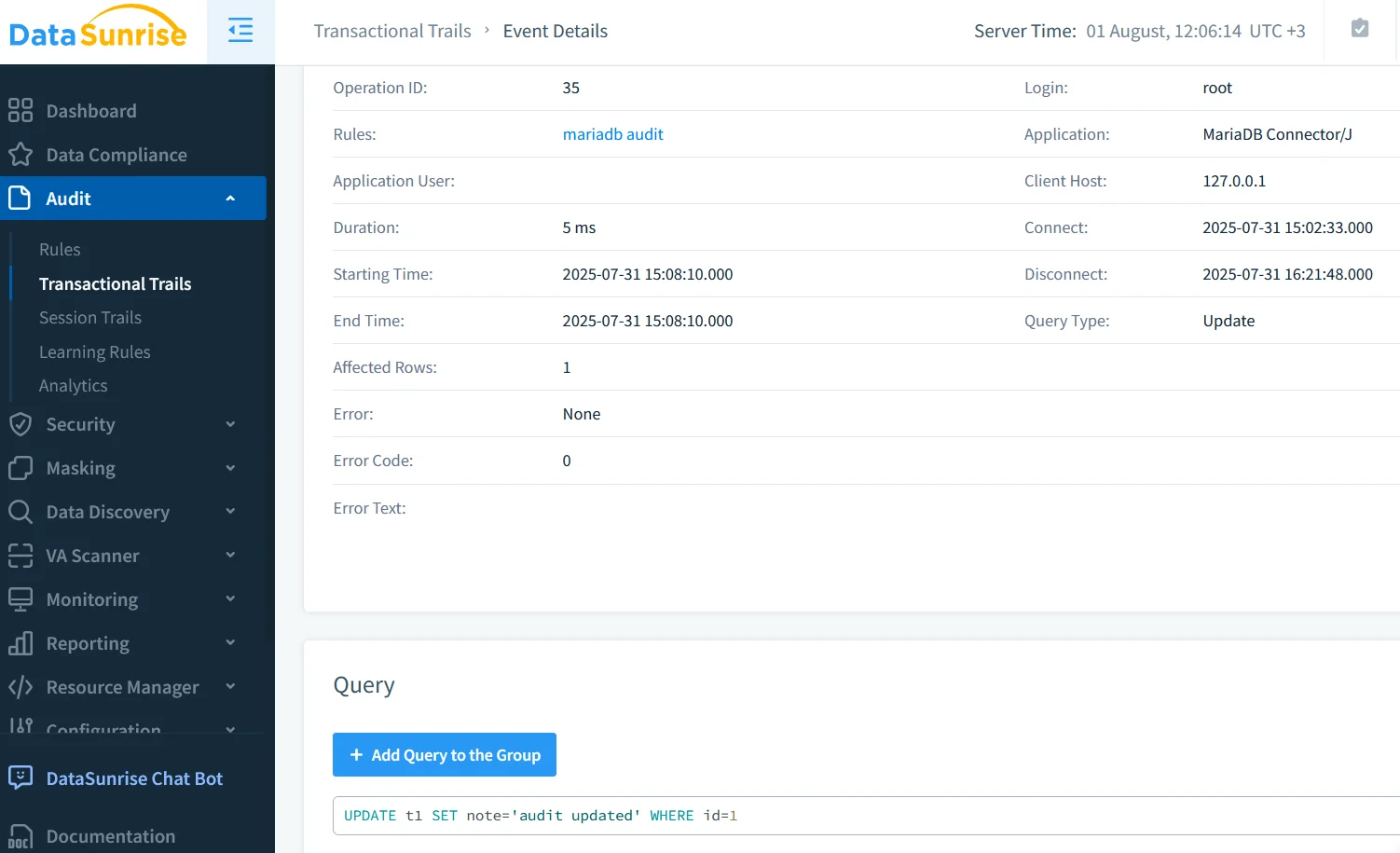

Audit approfondi avec DataSunrise

Les journaux natifs excellent par leur couverture mais s’arrêtent à la transmission brute. Le moteur d’audit de données de DataSunrise les complète en offrant :

- Assemblage de sessions contextuelles à travers des clusters multi-nœuds.

- Métadonnées enrichies : géolocalisation, empreinte OS et identifiants d’applications.

- Alerte en temps réel : notifications via Slack, Teams ou SIEM grâce au service de notifications intégré.

- Analyse comportementale propulsée par le machine learning, présentée dans leur article sur l’analyse du comportement utilisateur.

Un flux de travail hybride typique se présente ainsi :

- Activer le plugin natif pour obtenir des journaux immuables et détaillés.

- Déployer DataSunrise en mode reverse-proxy pour intercepter, masquer et classifier le trafic.

- Transférer les deux flux vers un lac de données, où des modèles GenAI réalisent un enrichissement.

Comme DataSunrise prend en charge plus de 40 magasins de données, le même tableau de bord peut auditer MariaDB aux côtés de PostgreSQL, MongoDB et Snowflake, réduisant ainsi la fatigue liée aux outils multiples.

GenAI pour la chasse aux menaces en temps réel

Les grands modèles de langage sont étonnamment aptes à extraire des signaux des traces d’audit. Un court exemple en Python montre comment vous pouvez diffuser les lignes d’audit de MariaDB dans un LLM pour une classification de l’intention :

import openai, json, os

openai.api_key = os.getenv("OPENAI_API_KEY")

with open('/var/log/mariadb/audit.log') as f:

for line in f:

event = json.loads(transform(line)) # conversion en JSON

prompt = (

"Un utilisateur a exécuté l'instruction suivante : "

f"{event['sql_text']}. Classez l'intention "

"en tant que READ, WRITE, PRIV_ESC ou ADMIN."

)

resp = openai.ChatCompletion.create(

model="gpt-4o",

messages=[{"role": "user", "content": prompt}]

)

intent = resp.choices[0].message.content.strip()

if intent in {"PRIV_ESC", "ADMIN"}:

alert(event, intent)

En quelques millisecondes, la couche GenAI signale les tentatives d’escalade de privilèges que les systèmes basés sur des règles pourraient manquer. Renvoyez ces alertes dans DataSunrise ou votre SIEM afin que les enquêteurs disposent d’un récit unique.

Aperçu de la conformité

Que vous soyez soumis au RGPD, à la HIPAA ou à la norme PCI‑DSS, vous devez démontrer des contrôles pour la collecte, la protection et la conservation des données d’audit. DataSunrise propose des modèles prêts à l’emploi alignés sur les principales réglementations dans son hub des réglementations de conformité. En utilisant les journaux natifs de MariaDB comme source officielle, et DataSunrise pour l’agrégation, vous pouvez :

- Prouver la responsabilité d’accès aux données (Article 30 RGPD).

- Appliquer le principe du moindre privilège grâce au masquage dynamique.

- Conserver les artefacts d’audit pendant sept ans via un stockage d’objets économique.

Pour aller plus loin

- Présentation du plugin d’audit de MariaDB — contexte historique et objectifs de conception.

Conclusion

L’audit de MariaDB n’est pas un simple interrupteur, mais un écosystème de découverte, journalisation, masquage et analyse assistée par l’IA. Commencez modestement — activez le plugin server_audit — puis ajoutez DataSunrise pour obtenir un contexte plus riche et une cartographie automatique de la conformité. Enfin, libérez le potentiel de GenAI pour transformer des gigaoctets de bruit d’audit en informations compréhensibles par l’homme. Maîtriser Comment auditer MariaDB aujourd’hui signifie embrasser à la fois les techniques SQL éprouvées et le potentiel créatif de l’intelligence générative.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant