Découvrez les décodeurs JWT

Introduction

Dans le paysage numérique actuel, l’authentification et l’autorisation sécurisées sont primordiales. Les JWT constituent une méthode sécurisée pour partager des informations entre des parties de manière compacte et autonome. Cependant, pour exploiter pleinement le potentiel des JWT, il est nécessaire de comprendre comment les décoder et les vérifier. Les décodeurs JWT remplissent ce rôle.

Cet article se penchera en profondeur sur le monde des décodeurs JWT, explorant leur fonctionnement, leur importance et leurs applications pratiques. Nous aborderons tout, des bases des JWT aux techniques de décodage avancées. Cela vous aidera à comprendre comment créer des systèmes d’authentification robustes.

Qu’est-ce qu’un JWT ?

Faisons un bref rappel de ce qu’est un JWT et pourquoi il est si largement utilisé avant de plonger dans les décodeurs JWT.

Un JSON Web Token (JWT) est une méthode standard pour transmettre des informations en toute sécurité entre des parties sous forme d’un objet JSON. Les développeurs utilisent couramment les JWT pour l’authentification et l’échange d’informations dans le développement web.

Un JWT se compose de trois parties :

- En-tête

- Charge utile

- Signature

Ces parties sont séparées par des points et ressemblent généralement à ceci :

xxxxx.yyyyy.zzzzz

Encodez l’en-tête et la charge utile sous forme d’objets JSON en Base64Url. Le système génère la signature en utilisant une clé secrète et les informations provenant de l’en-tête et de la charge utile.

Comprendre les décodeurs JWT

Qu’est-ce qu’un décodeur JWT ?

Un décodeur JWT est un outil ou une bibliothèque qui vous permet d’analyser et de lire le contenu d’un JWT. Il inverse le processus de codage, révélant les informations stockées dans l’en-tête et la charge utile du jeton.

Pourquoi utiliser des décodeurs JWT ?

Les décodeurs JWT remplissent plusieurs fonctions cruciales :

- Vérification : ils aident à vérifier l’intégrité et l’authenticité du jeton.

- Débogage : les développeurs les utilisent pour inspecter le contenu du jeton lors du développement.

- Gestion des utilisateurs : ils permettent aux systèmes d’extraire des informations sur les utilisateurs à partir des jetons.

- Audit de sécurité : ils aident à vérifier d’éventuelles vulnérabilités dans l’utilisation des jetons.

Comment fonctionnent les décodeurs JWT

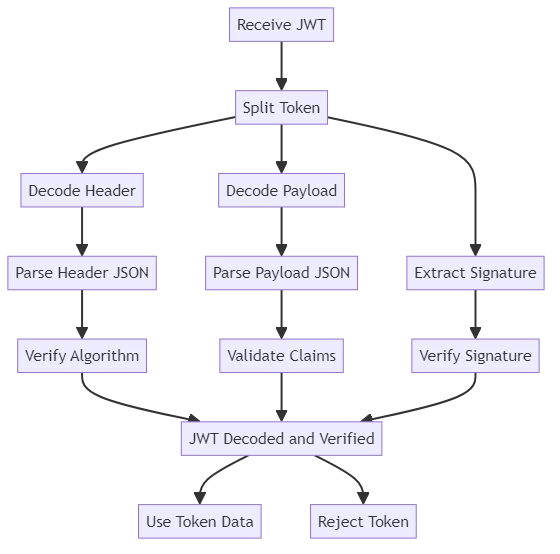

Les décodeurs JWT effectuent plusieurs étapes pour extraire et vérifier les informations contenues dans un jeton :

- Séparation du jeton : le décodeur sépare les trois parties du JWT.

- Décodage : il décode en Base64Url l’en-tête et la charge utile.

- Analyse syntaxique : le JSON décodé est transformé en un format exploitable.

- Vérification de la signature : facultativement, le décodeur peut vérifier la signature du jeton.

Voyons un exemple de fonctionnement d’un décodeur JWT basique :

import base64

import json

def decode_jwt(token):

# Séparer le jeton en ses trois parties

header, payload, signature = token.split('.')

# Décoder l'en-tête et la charge utile

decoded_header = base64.urlsafe_b64decode(header + '==').decode('utf-8')

decoded_payload = base64.urlsafe_b64decode(payload + '==').decode('utf-8')

# Analyser le JSON

header_data = json.loads(decoded_header)

payload_data = json.loads(decoded_payload)

return {

'header': header_data,

'payload': payload_data,

'signature': signature

}

# Exemple d'utilisation

jwt = "eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiaWF0IjoxNTE2MjM5MDIyfQ.SflKxwRJSMeKKF2QT4fwpMeJf36POk6yJV_adQssw5c"

decoded = decode_jwt(jwt)

print(json.dumps(decoded, indent=2))Ce décodeur simple sépare le jeton, décode l’en-tête et la charge utile, puis renvoie les données analysées. Dans un scénario réel, vous voudriez également vérifier la signature, ce que nous aborderons plus tard.

Techniques avancées de décodage JWT

Alors que le décodage de base est simple, le décodage avancé des JWT implique plusieurs considérations importantes :

Validation du jeton

Un aspect crucial du décodage des JWT est la validation du jeton. Cela inclut :

- Vérifier la date d’expiration (la revendication exp)

- Vérifier l’émetteur (la revendication iss)

- Confirmer le public (la revendication aud)

- Valider toute revendication personnalisée

Voici un exemple de validation de quelques-unes de ces revendications :

import time

def validate_jwt_claims(payload):

current_time = int(time.time())

if 'exp' in payload and current_time > payload['exp']:

raise ValueError("Le jeton a expiré")

if 'iss' in payload and payload['iss'] != 'https://yourtrustedissuer.com':

raise ValueError("Émetteur du jeton invalide")

if 'aud' in payload and 'your-app-id' not in payload['aud']:

raise ValueError("Public du jeton invalide")

# Utilisez cette fonction après avoir décodé le JWT

validate_jwt_claims(decoded['payload'])Vérification de la signature

Vérifier la signature est crucial pour s’assurer que le jeton n’a pas été altéré. Ce processus implique :

- Recréer la signature en utilisant l’en-tête, la charge utile et la clé secrète

- Comparer la signature recréée avec celle du jeton

Voici un exemple de base de vérification de signature :

import hmac

import hashlib

def verify_signature(token, secret):

header, payload, signature = token.split('.')

message = f"{header}.{payload}"

# Créer une nouvelle signature

new_signature = base64.urlsafe_b64encode(

hmac.new(secret.encode(), message.encode(), hashlib.sha256).digest()

).decode('utf-8').rstrip('=')

return hmac.compare_digest(new_signature, signature)

# Utilisez cette fonction pour vérifier la signature du jeton

is_valid = verify_signature(jwt, "your-secret-key")

print(f"La signature est valide : {is_valid}")Mise en œuvre des décodeurs JWT

Nous savons maintenant comment décoder un JWT. Ensuite, nous apprendrons à créer un décodeur JWT plus avancé :

import base64

import json

import hmac

import hashlib

import time

class JWTDecoder:

def __init__(self, secret):

self.secret = secret

def decode(self, token):

try:

header, payload, signature = token.split('.')

decoded_header = self._decode_base64(header)

decoded_payload = self._decode_base64(payload)

if not self._verify_signature(f"{header}.{payload}", signature):

raise ValueError("Signature invalide")

self._validate_claims(json.loads(decoded_payload))

return {

'header': json.loads(decoded_header),

'payload': json.loads(decoded_payload)

}

except Exception as e:

raise ValueError(f"Jeton invalide : {str(e)}")

def _decode_base64(self, data):

padding = '=' * (4 - (len(data) % 4))

return base64.urlsafe_b64decode(data + padding).decode('utf-8')

def _verify_signature(self, message, signature):

new_signature = base64.urlsafe_b64encode(

hmac.new(self.secret.encode(), message.encode(), hashlib.sha256).digest()

).decode('utf-8').rstrip('=')

return hmac.compare_digest(new_signature, signature)

def _validate_claims(self, payload):

current_time = int(time.time())

if 'exp' in payload and current_time > payload['exp']:

raise ValueError("Le jeton a expiré")

if 'iss' in payload and payload['iss'] != 'https://yourtrustedissuer.com':

raise ValueError("Émetteur du jeton invalide")

if 'aud' in payload and 'your-app-id' not in payload['aud']:

raise ValueError("Public du jeton invalide")

# Exemple d'utilisation

decoder = JWTDecoder("your-secret-key")

jwt = "eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiaWF0IjoxNTE2MjM5MDIyfQ.SflKxwRJSMeKKF2QT4fwpMeJf36POk6yJV_adQssw5c"

try:

decoded_token = decoder.decode(jwt)

print(json.dumps(decoded_token, indent=2))

except ValueError as e:

print(f"Erreur : {str(e)}")Cette implémentation inclut la vérification de la signature et la validation des revendications, offrant ainsi une solution de décodage JWT plus sécurisée et complète.

Bonnes pratiques pour l’utilisation des décodeurs JWT

Lorsque vous travaillez avec des décodeurs JWT, considérez ces bonnes pratiques :

- Vérifiez toujours la signature avant de faire confiance au contenu du jeton.

- Validez toutes les revendications pertinentes, en particulier les dates d’expiration.

- Utilisez des clés secrètes fortes pour la vérification de la signature.

- Implémentez une gestion appropriée des erreurs pour gérer les jetons invalides de manière élégante.

- Mettez régulièrement à jour votre bibliothèque JWT pour corriger toute vulnérabilité de sécurité.

- Ne stockez pas d’informations sensibles dans la charge utile d’un JWT car les attaquants peuvent facilement la décoder.

Pièges courants et comment les éviter

Bien que les décodeurs JWT soient des outils puissants, il existe quelques erreurs courantes à éviter :

- Faire confiance aux jetons non vérifiés : vérifiez toujours la signature avant d’utiliser l’information contenue dans le jeton.

- Ignorer les dates d’expiration : vérifiez systématiquement la revendication “exp” pour vous assurer que le jeton est toujours valide.

- Utiliser des clés secrètes faibles : utilisez des clés fortes et générées aléatoirement pour signer et vérifier les jetons.

- Stocker des données sensibles dans les JWT : rappelez-vous que la charge utile peut être facilement décodée, évitez donc de stocker des informations sensibles.

- Ne pas gérer les erreurs de décodage : implémentez une gestion correcte des erreurs pour traiter les jetons invalides ou altérés.

Conclusion

Les décodeurs JWT sont des outils essentiels dans le développement web moderne, permettant des systèmes d’authentification et d’autorisation sécurisés. En comprenant leur fonctionnement et en les implémentant correctement, vous pouvez améliorer la sécurité et la fonctionnalité de vos applications.

Rappelez-vous, bien que les JWT offrent de nombreux avantages, ils ne constituent pas une solution miracle pour tous les scénarios d’authentification. Prenez toujours en compte vos exigences de sécurité spécifiques et choisissez la solution la plus adaptée à vos besoins.

Alors que vous continuez à travailler avec les JWT et les décodeurs, restez informé des bonnes pratiques et des vulnérabilités potentielles. Le paysage de la sécurité Internet évolue constamment. Rester à jour est crucial pour maintenir des systèmes robustes et sécurisés.