Qu’est-ce que le MariaDB Audit Trail

Le terme « Qu’est-ce que le MariaDB Audit Trail » évoque souvent l’image de fichiers de journalisation statiques que personne ne consulte jusqu’à ce qu’un problème survienne. Dans les environnements cloud‑natif modernes, cependant, une piste d’audit doit être vivante — en flux continu, consultable et suffisamment intelligente pour repérer les menaces en temps réel. Dans cet article, nous explorons comment une piste d’audit MariaDB peut évoluer, passant d’une simple case à cocher de conformité à un pilier dynamique de la sécurité de l’information. Nous aborderons le traitement des audits en temps réel, le masquage dynamique, la découverte de données, l’alignement sur la sécurité et la réglementation, ainsi que la configuration pratique à la fois du plugin d’audit natif de MariaDB et de la plateforme DataSunrise, tout en intégrant le rôle émergent de l’IA générative.

L’Essence d’une Piste d’Audit MariaDB

Fundamentalement, une piste d’audit est un enregistrement chronologique qui répond à quatre questions : qui a fait quoi, quand et d’où. Pour les bases de données, le « quoi » est généralement une instruction SQL ou un appel à une fonction privilégiée. Collecter ces informations permet d’effectuer des analyses de cause racine, de détecter les fraudes et de générer des rapports de conformité répondant aux exigences probantes. Associée à des moteurs de politique et des pipelines d’alerte, elle devient le système nerveux de votre défense des données.

Point clé : La qualité des décisions que vous pouvez prendre lors d’un incident est limitée par la granularité et l’intégrité de votre piste d’audit.

L’Audit en Temps Réel Rencontre l’IA Générative

Les pipelines d’audit traditionnels écrivent sur disque et sont traités par lots plusieurs heures plus tard. Or, les menaces modernes se déplacent en quelques secondes. En diffusant les événements d’audit vers un bus de messages (par exemple, Apache Kafka), vous pouvez les traiter dans un modèle de langage léger (LLM) dont le rôle est d’étiqueter chaque événement comme inoffensif, soupçonneux ou critique. Le LLM reçoit quelques exemples (few‑shot prompt) d’activités normales et malveillantes et est continuellement mis à jour avec le retour des analystes.

# exemple simplifié : classifier les événements d'audit avec la fonction d'appel d'OpenAI

import openai, json, os

openai.api_key = os.getenv('OPENAI_API_KEY')

def classify_audit(event_json):

messages = [

{'role': 'system', 'content': 'Vous êtes un LLM de sécurité classifiant les entrées d\'audit MariaDB.'},

{'role': 'user', 'content': f"Événement:\n{json.dumps(event_json, indent=2)}"}

]

response = openai.ChatCompletion.create(

model='gpt-4o-mini',

messages=messages,

functions=[{

'name': 'label_event',

'parameters': {

'type': 'object',

'properties': {

'label': {'enum': ['inoffensif', 'soupçonneux', 'critique']}

}

}

}],

function_call={'name': 'label_event'}

)

return json.loads(response.choices[0].message.function_call.arguments)['label']

En pratique, vous ingéreriez en flux continu le journal d’audit MariaDB, appelleriez classify_audit et pousseriez les événements critiques dans PagerDuty ou Slack. Le résultat est une réduction de la fatigue des analystes — les humains n’examinent qu’une fraction des événements, tout en s’assurant qu’aucun n’est ignoré.

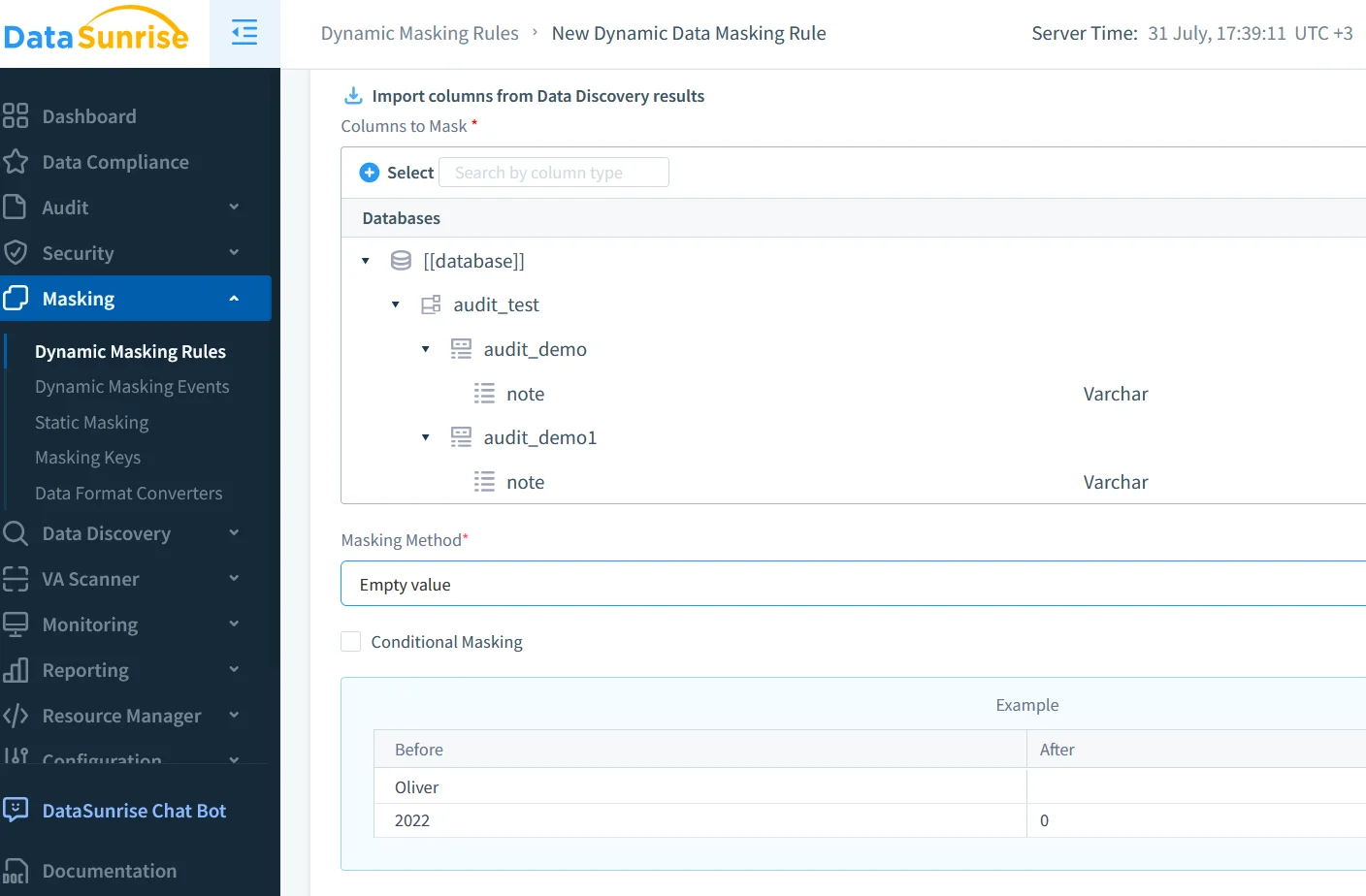

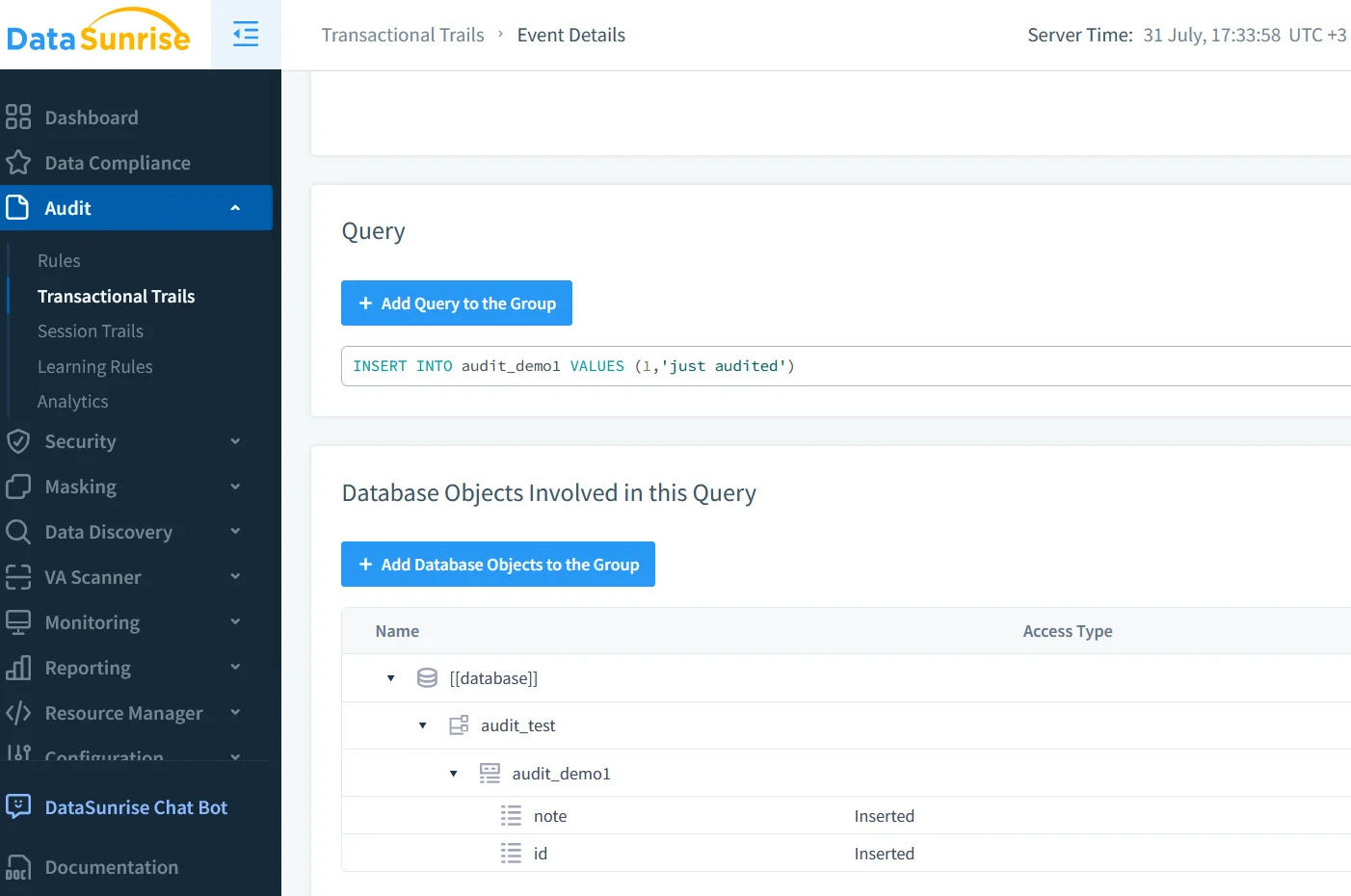

Découverte et Masquage Dynamique des Données Sensibles en Temps Réel

Une piste d’audit n’est utile qu’en fonction du contexte qui l’entoure. Intégrer la découverte de données — qui permet de trouver automatiquement les informations personnelles identifiables (PII) et les secrets commerciaux — vous aide à comprendre l’étendue d’une requête divulguée. Une fois les colonnes sensibles identifiées, le masquage dynamique peut cacher leurs vraies valeurs dans les résultats des requêtes tout en enregistrant l’accès. Des outils tels que DataSunrise supportent le masquage basé sur des règles qui s’activent lorsqu’une règle d’audit et une règle de classification des données correspondent. Voir Découverte de Données et Masquage Dynamique des Données pour des explications plus détaillées.

Un pipeline en temps réel pourrait ressembler à ceci :

- Événement de journalisation → 2. Étiquetage par LLM → 3. Masquer la réponse si nécessaire → 4. Stocker et alerter

Parce que le masquage est appliqué après que la requête a été analysée mais avant que les résultats ne quittent le serveur, les travaux analytiques légitimes se poursuivent sans interruption tandis que les régulateurs restent satisfaits.

Convergence de la Sécurité et de la Conformité

Que vous soyez soumis au RGPD, au PCI‑DSS ou à la HIPAA, une piste d’audit doit prouver que les contrôles sont efficaces. Des cadres tels que le NIST 800‑92 recommandent :

- Un stockage immuable avec une durée de rétention égale (ou supérieure) à la période légale ;

- Des contrôles d’intégrité cryptographiques ;

- Un accès aux données d’audit basé sur les rôles ;

- La génération automatisée de rapports.

Des plateformes comme DataSunrise proposent des tableaux de bord de conformité pré-construits inspirés par le RGPD et le PCI DSS, permettant aux auditeurs d’accéder aux preuves sans attendre le soutien d’un administrateur de base de données. Du côté de MariaDB, les journaux natifs peuvent être envoyés vers Syslog ou AWS CloudWatch, puis archivés sur S3 Glacier avec verrouillage d’objet afin de satisfaire aux exigences d’immuabilité.

Configuration de la Piste d’Audit Natif de MariaDB

MariaDB fournit un plugin d’audit sous licence GPL qui capture les événements de connexion, de requête et d’accès aux tables. Le moyen le plus rapide de l’activer est d’utiliser la bibliothèque de plugins correspondant à la version de votre serveur.

-- 1. Charger le plugin

INSTALL SONAME 'server_audit';

-- 2. Choisir ce qu'il faut enregistrer

SET GLOBAL server_audit_events = 'CONNECT,QUERY,TABLE';

-- 3. Déterminer où vont les journaux (FILE,SYSLOG,JSON)

SET GLOBAL server_audit_output_type = 'JSON';

-- 4. Protéger la configuration

GRANT SELECT ON mysql.server_audit_log TO 'auditor'@'%';

-- 5. Persister entre les redémarrages

SET PERSIST server_audit = ON;

Le plugin écrit des lignes JSON telles que :

{ 'ts': '2025-07-30 12:41:07', 'id': 2, 'user': 'app', 'host': '10.0.0.12',

'query': 'SELECT card_no FROM payments WHERE id=42;' }

À partir de là, vous pouvez utiliser tail -F /var/lib/mysql/server_audit.log | jq ou transférer le fichier vers votre SIEM. La documentation complète se trouve dans la Référence du Plugin d’Audit MariaDB. Pour un aperçu global des capacités d’audit, consultez la Vue d’ensemble du Serveur d’Audit MariaDB. Pour affiner le comportement, consultez la Référence des Variables Système server_audit et les recommandations de MariaDB sur le Transfert des Événements d’Audit vers Syslog pour un envoi sécurisé hors hôte.

Astuce : Séparez les logs administratifs (CONNECT) des logs opérationnels (QUERY,TABLE) en les envoyant vers des destinations différentes — cela permet d’éviter de noyer les intervenants en incident dans un excès d’informations.

Augmentation des Journaux Natifs avec DataSunrise

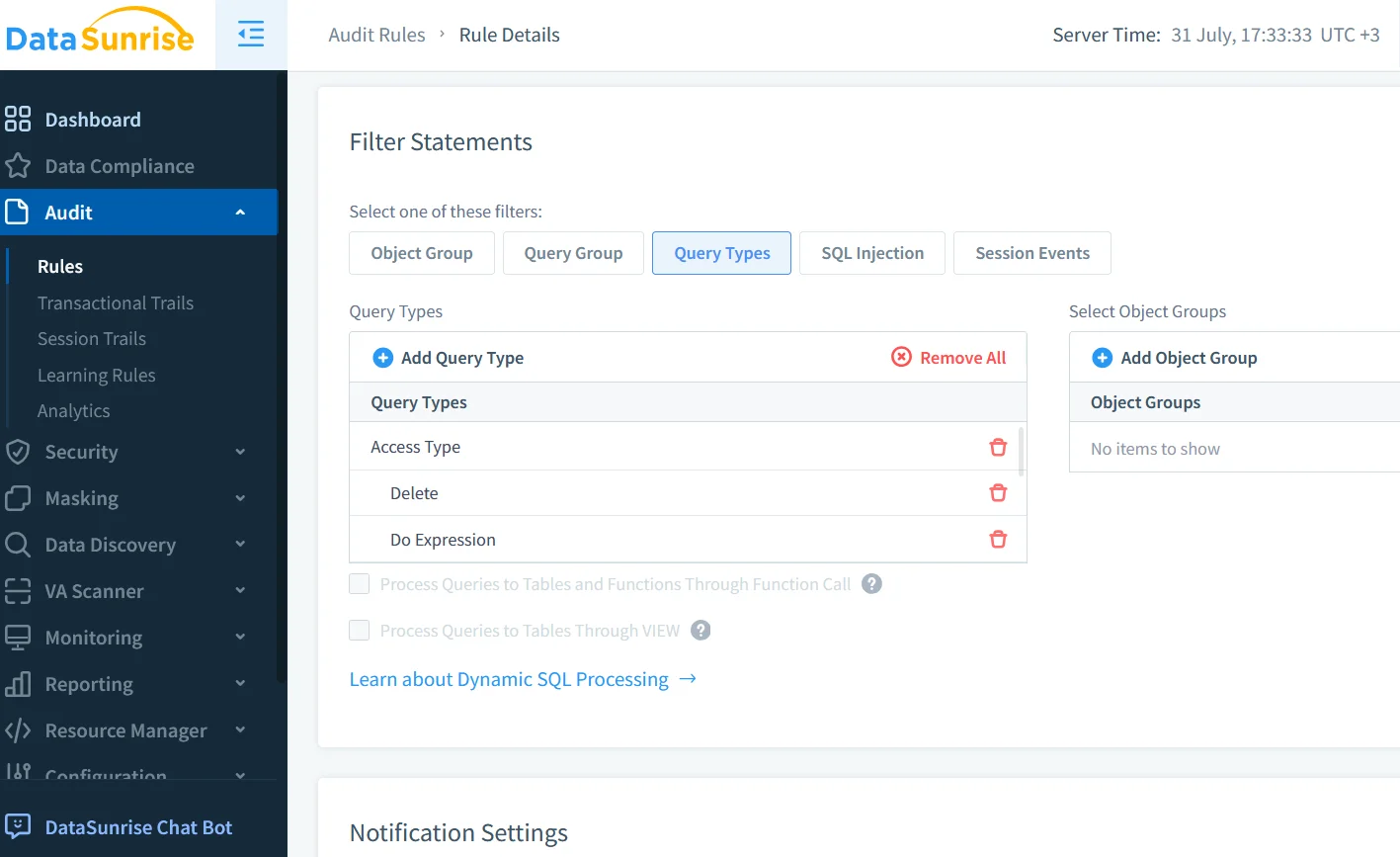

Tandis que le plugin natif fournit des événements bruts, le DataSunrise Audit ajoute des couches de politique, des tableaux de bord en libre-service et des bases de référence pilotées par l’apprentissage automatique. Une configuration minimale implique :

- Déployer DataSunrise en mode proxy entre les applications et MariaDB.

- Ajouter une nouvelle Instance de Base de Données → MariaDB et importer les identifiants.

- Créer une Règle d’Audit qui journalise toute instruction

UPDATEouDELETEsur les tablesfinance.*.

- Associer une politique de Masquage Dynamique qui masque

card_nosauf si le rôle de l’utilisateur estops_analyst. - Activer les Notifications en Temps Réel grâce à l’intégration Slack intégrée afin que les événements critiques soient transmis instantanément.

Des tutoriels détaillés se trouvent dans le Guide d’Audit et les ressources Journaux d’Audit. DataSunrise écrit son propre log structuré mais peut également consommer le plugin natif de MariaDB via un collecteur intégré, vous offrant ainsi une vue unifiée.

Matrice de Fonctionnalités en Un Coup d’Œil

| Fonctionnalité | Plugin d’Audit Natif de MariaDB | DataSunrise Audit | Pipeline Augmenté par l’IA Générative |

|---|---|---|---|

| Diffusion en Temps Réel | Fichier/Syslog ; transmetteurs externes | Proxy de diffusion intégré | Kafka → Classification LLM en quelques secondes |

| Masquage Dynamique | — | Niveau de colonne, sensible aux rôles | Via des politiques DataSunrise ou des wrappers SQL |

| Découverte de Données Sensibles | — | Découverte automatisée & bibliothèques regex | Enrichissement d’étiquettes basé sur LLM |

| Tableaux de Bord de Conformité | Scripts manuels | Pré-configurés PCI, RGPD, HIPAA | Rapports personnalisés générés par LLM |

| ML/Détection d’Anomalies | Règles de corrélation SIEM | Étalonnage basé sur le comportement | Étiquetage au niveau du token et alerte par LLM |

Démo Miniature : Laissez l’IA Générative Repérer les Schémas Suspects

Imaginez que DataSunrise transmette l’événement JSON ci-dessous à votre pipeline LLM :

{ 'user': 'app_readonly', 'ip': '192.168.3.77', 'object': 'payroll.employee_salary',

'statement': 'SELECT * FROM payroll.employee_salary', 'rows': 50000 }

La fonction classify_audit évoquée précédemment peut qualifier cet événement de critique car app_readonly ne devrait jamais interroger les données de la paie. Un message Slack tel que « Critique : tentative d’exfiltration de données de la paie par app_readonly (50 000 lignes) » est posté en quelques secondes, donnant ainsi une avance aux équipes d’intervention.

Parce que les événements provenant à la fois du plugin natif et de DataSunrise partagent un schéma JSON commun, votre IA peut apprendre une seule fois et protéger de nombreux pipelines.

Conclusions

- Qu’est-ce que le MariaDB Audit Trail aujourd’hui ? C’est une fusion de la télémétrie du plugin natif, de l’intelligence DataSunrise et de l’IA générative qui transforme des logs bruts en informations exploitables.

- La diffusion en temps réel, la découverte de données sensibles et le masquage dynamique réduisent la fenêtre d’exposition sans ralentir les ingénieurs.

- Le reporting de conformité devient un sous-produit de données d’audit bien structurées — fini les marathons de tableurs à minuit.

- Quelques commandes SQL permettent d’activer le plugin natif, tandis que DataSunrise ajoute un contrôle avancé par politique et des tableaux de bord prêts pour le cloud.

- L’IA générative boucle la boucle en contextualisant les événements plus rapidement que ne pourraient le faire des équipes humaines seules.

En traitant votre piste d’audit comme un service de sécurité vivant plutôt qu’une archive statique, vous répondez non seulement à « Qu’est-ce que le MariaDB Audit Trail » mais démontrez également comment elle pérennise votre stratégie de données face aux menaces et régulations en constante évolution.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant