Qu’est-ce que la piste d’audit SAP HANA

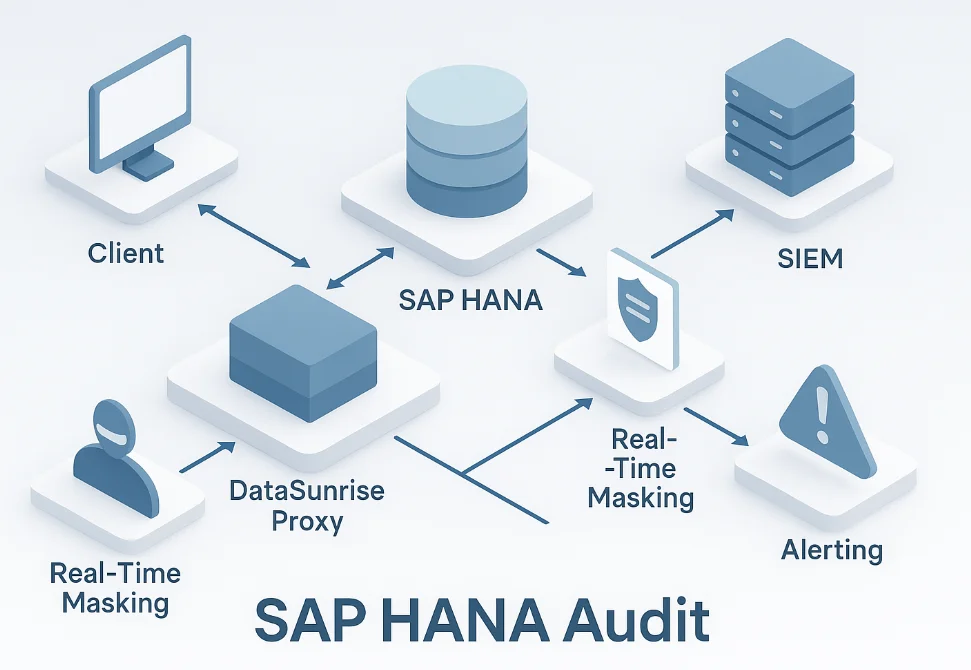

Les applications d’intelligence artificielle générative (GenAI) modernes s’appuient sur SAP HANA pour diffuser des vecteurs, des profils clients et des faits transactionnels avec une latence inférieure à la seconde. Chaque requête, cependant, peut divulguer des colonnes sensibles ou fausser un modèle si quelqu’un interroge la mauvaise table. Qu’est-ce que la piste d’audit SAP HANA ? Il s’agit de l’enregistrement qui montre — requête par requête — qui a accédé à quelles données, quand et pourquoi. Une piste fiable constitue la base de l’audit en temps réel, du masquage dynamique, de la découverte des données et des contrôles de sécurité requis pour des pipelines GenAI efficaces et des régimes stricts de conformité des données.

Pourquoi le GenAI augmente les enjeux

Les grands modèles de langage s’alimentent de vastes ensembles de données. Dans un environnement SAP HANA, les chatbots interrogent des vues de calcul, des agents de synthèse exécutent SELECT TOP 1000, et les tâches d’affinage extraient des journaux remontant sur plusieurs années. Sans audit continu, il est impossible de prouver que les dossiers de santé privés sont restés masqués ou que seules les fonctions autorisées ont interrogé les segments d’entraînement. Une piste complète réunit ainsi la sécurité (détecter instantanément les requêtes suspectes), la conformité des données (prouver le respect du GDPR ou du SOX) et l’intégrité du modèle (retracer chaque donnée qui influence une réponse).

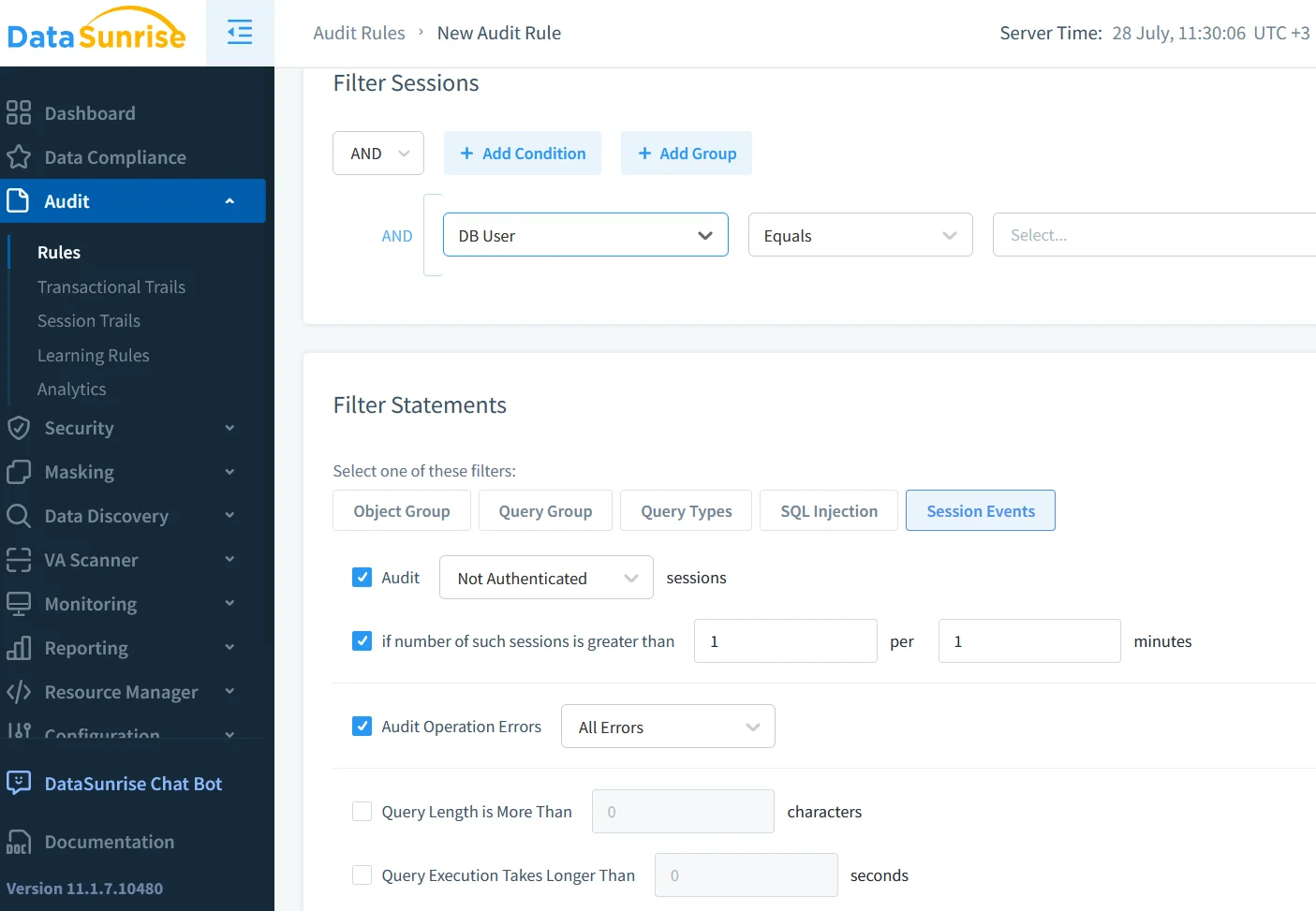

Audit et aperçu en temps réel

SAP HANA enregistre les événements dans des tables internes, mais les interroger chaque heure laisse des angles morts — le Guide de sécurité SAP HANA recommande d’exporter les journaux vers un système externe pour une analyse opportune. Lorsque la piste alimente un collecteur de flux tel que le module Audit Logs de DataSunrise, les événements arrivent dans un SIEM en quelques secondes, comportent l’intégralité du contexte SQL et déclenchent des alertes sur Slack ou Teams via le hook Real‑Time Notifications dès qu’une requête GenAI touche une vue sensible.

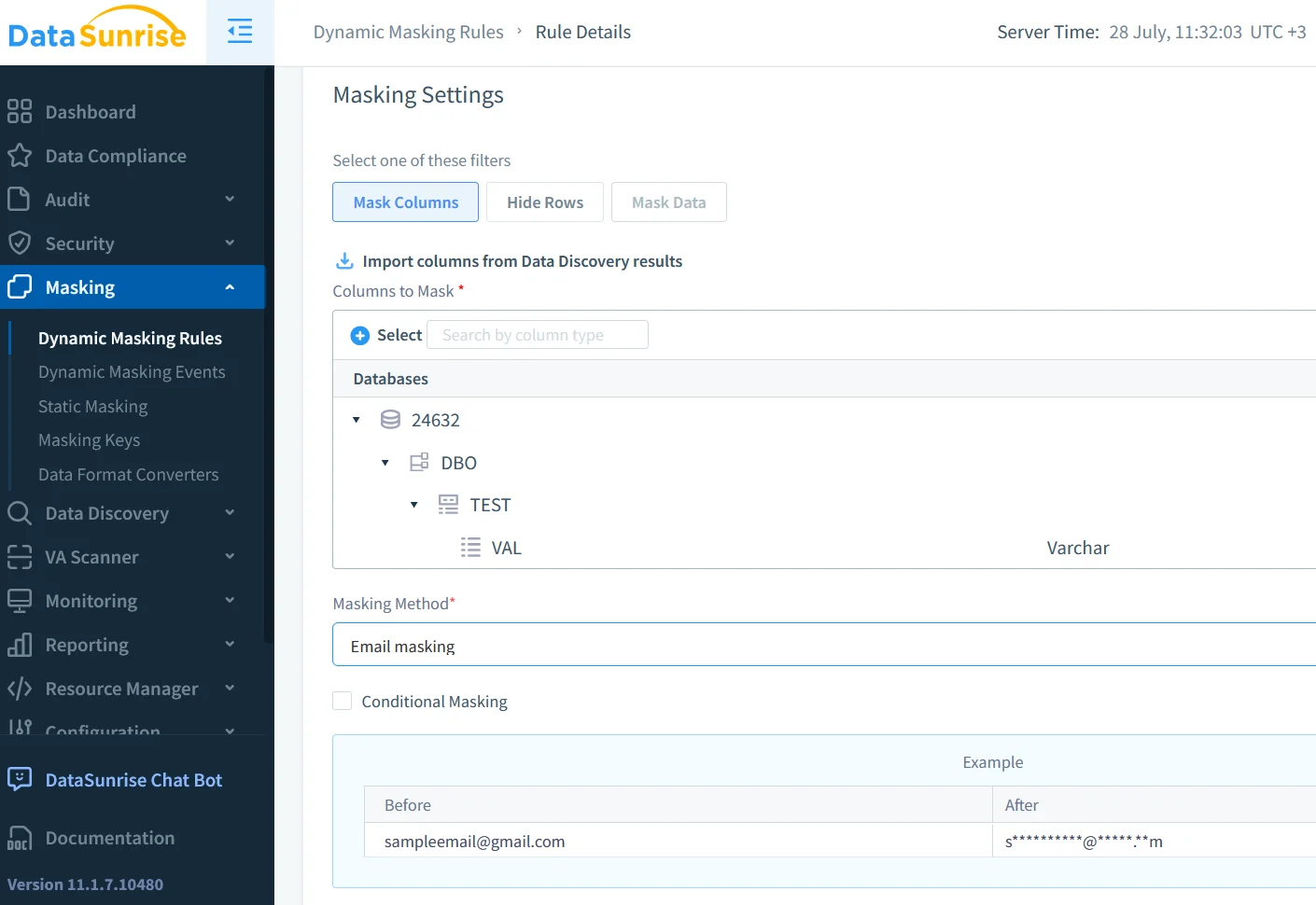

Masquage dynamique s’adaptant aux requêtes

Même une piste parfaite ne peut pas censurer les données déjà affichées dans une conversation. Le Masquage dynamique des données intercepte les résultats et cache les informations personnelles identifiables (PII) selon le rôle, l’adresse IP ou — dans les workflows GenAI — l’intention de la requête. Par exemple, un bot financier peut récupérer les totaux de revenus tandis que les adresses e-mail apparaissent masquées, et pourtant l’audit affiche les deux requêtes côte à côte pour comparaison.

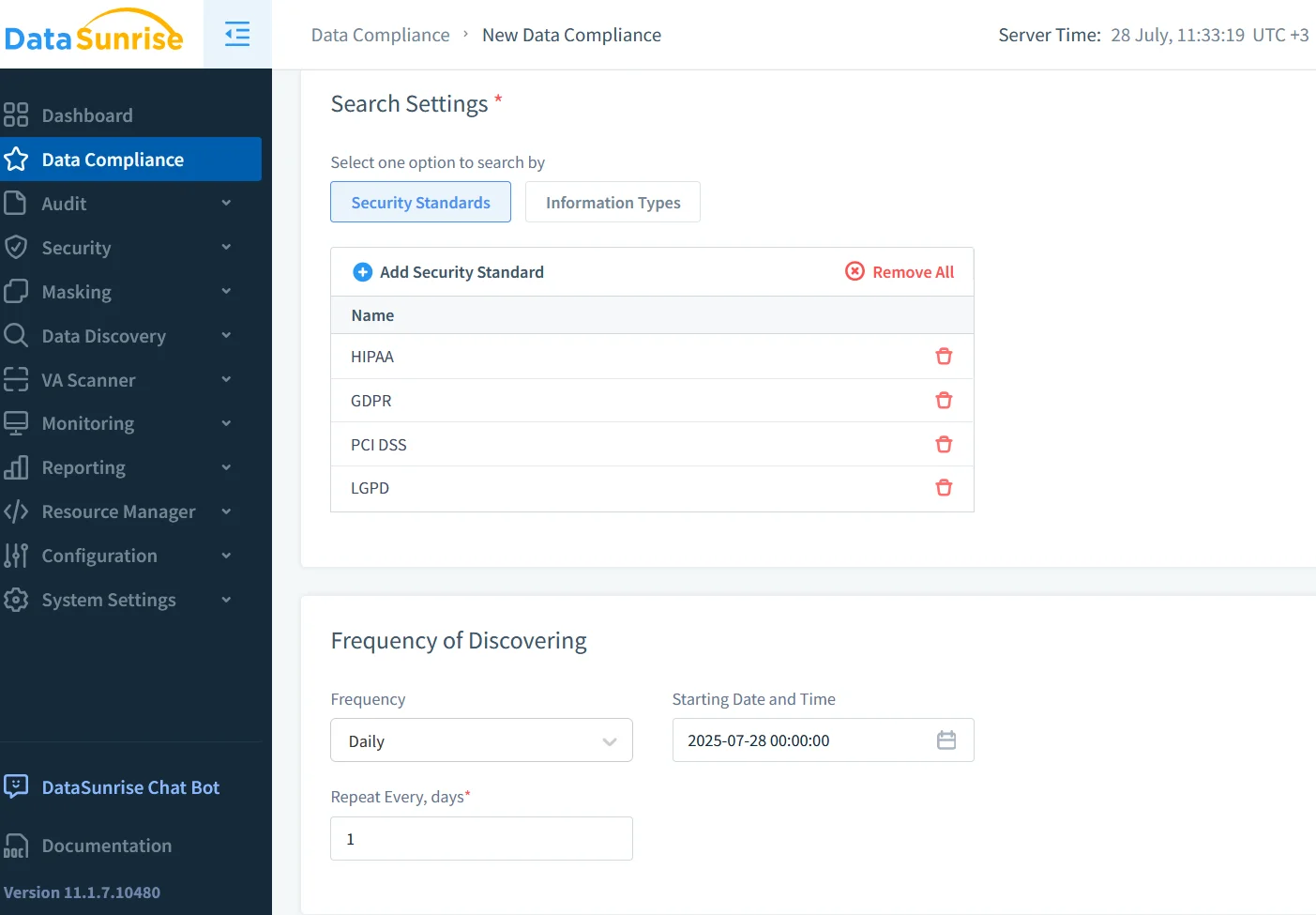

La découverte des données alimente le moteur de politiques

Les schémas évoluent quotidiennement, si bien que les règles manuelles peinent à suivre le changement. La Découverte automatisée des données scanne les nouvelles tables, identifie les colonnes sensibles et attribue des étiquettes aux politiques de masquage et d’audit. Associée à l’Historique d’activité des données, elle permet d’archiver aisément les champs sensibles inutilisés — réduisant ainsi la surface d’attaque du GenAI.

Configuration de l’audit natif SAP HANA

SAP HANA est livré avec un sous-système d’audit flexible documenté dans le Guide d’audit SAP HANA. Un workflow typique ressemble à ceci :

-- 1. Activer l'audit

ALTER SYSTEM ALTER CONFIGURATION ('audit','system')

SET ('global_audit_active') = 'true' WITH RECONFIGURE;

-- 2. Capturer tous les SELECT sur une table sensible sauf pour l'utilisateur bot

CREATE AUDIT POLICY pii_selects

ACTION SELECT

ON TABLE "SALES"."CUSTOMERS"

WHEN USER != 'REPORTING_BOT';

ENABLE AUDIT POLICY pii_selects;

-- 3. Inspecter les derniers événements

SELECT EVENT_TIME, USER_NAME, OBJECT_NAME, STATEMENT_STRING

FROM _SYS_AUDIT.AUDIT_LOG

WHERE POLICY_NAME = 'PII_SELECTS'

ORDER BY EVENT_TIME DESC

LIMIT 5;

Les administrateurs disposent désormais d’une preuve vérifiable de chaque accès. Pour les détails de mise en œuvre, consultez le guide de la communauté sur les Meilleures pratiques d’audit HANA. Des réserves demeurent : les journaux sont locaux au locataire jusqu’à leur exportation, le masquage est absent et les alertes en temps réel nécessitent des scripts complémentaires.

Comparaison des fonctionnalités : Audit natif SAP HANA vs Proxy DataSunrise

| Fonctionnalité | Audit natif SAP HANA | Proxy DataSunrise |

|---|---|---|

| Effort de configuration | Politiques SQL créées par locataire | Moteur de règles central via interface web ou CLI |

| Diffusion en temps réel | Nécessite des tâches XS ou des scripts personnalisés | Transfert intégré en moins d’une seconde vers SIEM/SOAR |

| Masquage dynamique | Non disponible | Masquage tenant compte du rôle, de l’IP et de l’intention de la requête |

| Capture des variables liées | Limité au texte de la requête | Capture complète pour une relecture et un débogage précis |

| Modèles de conformité | Mappage manuel pour le GDPR, PCI DSS, etc. | Packs prêts à l’emploi dans Compliance Manager |

| Visibilité inter-clusters | Uniquement local au locataire | Vue unifiée sur tous les hôtes HANA |

Valoriser la piste d’audit avec DataSunrise

DataSunrise place un proxy inverse devant HANA, enregistre chaque requête — succès ou erreur — et stocke les événements enrichis de manière centralisée. Une seule règle peut couvrir des dizaines d’hôtes HANA, capturer les valeurs liées et invoquer des politiques contextuelles adaptées.

Parce que le masquage, la découverte et les packs de Compliance Manager fonctionnent dans le même moteur, les requêtes bloquées ou masquées apparaissent aux côtés des événements natifs, offrant aux auditeurs une chronologie unique enrichie de verdicts et de métadonnées LLM.

Sécurité et conformité en une seule boucle

Lorsque DataSunrise détecte une requête non autorisée, il masque ou bloque la réponse, consigne le résultat et notifie les parties prenantes — le tout avant que le LLM ne génère une réponse. Ce circuit fermé favorise un accès aux données en zéro confiance sans ralentir le développement.

Parcours de la requête chatbot

Un utilisateur demande : « Montrez-moi les factures du mois dernier pour [email protected]. » Le proxy évalue le contexte, masque la colonne e-mail en la transformant en a****@example.com, inscrit une entrée d’audit marquée MASK_APPLIED et renvoie des agrégats anonymisés au modèle. Chaque étape reste traçable, permettant une analyse rapide des causes en cas d’enquête ultérieure sur une violation.

Rassembler le tout

Qu’est-ce que la piste d’audit SAP HANA ? C’est l’épine dorsale de la sécurité et de la conformité GenAI. Référence supplémentaire : le Wiki de l’audit logging SAP HANA. L’audit natif SAP HANA initie le premier signal; DataSunrise l’enrichit avec la découverte, le masquage dynamique et un aperçu en temps réel. Ensemble, ils protègent la propriété intellectuelle, satisfont les régulateurs et garantissent l’intégrité des modèles de langage. Prêt à le voir en action ? La page Data Audit renvoie à une démo interactive DataSunrise qui retrace les requêtes, de leur saisie jusqu’au journal d’audit, en quelques secondes.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant