Fichiers PEM

Introduction

Lorsque vous travaillez avec la cryptographie, les certificats et les clés, vous rencontrerez fréquemment le format de fichier PEM. PEM signifie Privacy Enhanced Mail, et il offre une méthode largement adoptée pour stocker et partager des clés cryptographiques, des certificats et d’autres données sensibles. Cet article détaille les fichiers PEM : ce qu’ils sont, comment ils fonctionnent et comment ils contribuent à une communication sécurisée.

Qu’est-ce qu’un fichier PEM ?

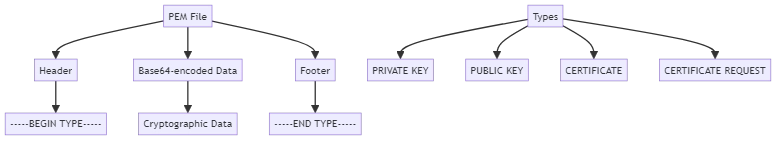

Les fichiers PEM sont des fichiers basés sur du texte qui suivent un format spécifique pour stocker des informations cryptographiques. Ces fichiers contiennent des données encodées en base64 entourées d’en-têtes et de pieds de page lisibles. Ces marqueurs précisent le type de contenu — tel que les clés privées, les clés publiques, les certificats ou les demandes de certificats.

Voici un exemple d’une clé privée RSA formatée en PEM :

-----BEGIN RSA PRIVATE KEY----- MIIEogIBAAKCAQEAqhAx9UqRW/rP/3uw5UDHENVOzlq2ljPbe0TqA8+KKS7dABYJ ... K5xGP+LPgzCc7Dkp2+jE8SJOuTrFLRWhlkBvZKRwfQ== -----END RSA PRIVATE KEY-----

Ces données se trouvent entre les marqueurs -----BEGIN RSA PRIVATE KEY----- et -----END RSA PRIVATE KEY-----. Ceux-ci définissent clairement le type de contenu.

Le format PEM

Les fichiers PEM visent à être à la fois lisibles pour l’humain et facilement transmissibles. L’encodage en base64 permet aux données binaires de passer à travers des systèmes conçus pour du texte brut. Par conséquent, vous pouvez utiliser des fichiers PEM avec des emails ou des scripts de configuration sans complications.

Vous pouvez stocker plusieurs types de données cryptographiques dans des fichiers PEM, notamment :

- Clés privées (RSA, DSA, EC)

- Clés publiques

- Certificats (X.509)

- Demandes de signature de certificats (CSRs)

- Listes de révocation de certificats (CRLs)

Chaque section utilise des marqueurs d’en-tête et de pied de page uniques. Par exemple :

- Clé privée :

-----BEGIN PRIVATE KEY----- - Clé publique :

-----BEGIN PUBLIC KEY----- - Certificat :

-----BEGIN CERTIFICATE-----

Certificats PEM

L’une des utilisations les plus courantes de ces fichiers concerne le stockage des certificats X.509. Ces documents numériques lient les clés publiques aux identités vérifiées telles que les noms de domaine ou les organisations. Les autorités de certification (AC) délivrent ces certificats afin de soutenir le chiffrement SSL/TLS.

Voici un exemple de certificat formaté en PEM :

-----BEGIN CERTIFICATE----- MIIFSzCCBDOgAwIBAgIQV5Kwra1VwjZdYbSqBlp1DDANBgkqhkiG9w0BAQsFADBG ... Rti0xS/YCrQMsDJD2A8FnhyofiZdkZovFDG4NmSWxRU4AXrWTg== -----END CERTIFICATE-----

Chaque certificat contient des détails sur l’émetteur, les clés publiques, les périodes de validité et d’autres métadonnées. Lors d’une négociation SSL/TLS, un serveur présente ce certificat pour prouver son authenticité, permettant ainsi au client de poursuivre avec une communication chiffrée.

Manipuler les fichiers PEM

Vous chargerez, analyserez ou manipulerez fréquemment des fichiers PEM lors de la mise en place de systèmes chiffrés. Heureusement, la plupart des langages de programmation offrent des bibliothèques pour simplifier ce processus. Par exemple, en Python, vous pouvez utiliser la bibliothèque cryptography :

from cryptography import x509

from cryptography.hazmat.backends import default_backend

with open("certificate.pem", "rb") as cert_file:

cert_data = cert_file.read()

cert = x509.load_pem_x509_certificate(cert_data, default_backend())

print(cert.subject)

Ce fragment de code charge le certificat et affiche les détails de son sujet. Dans d’autres écosystèmes, des outils comme OpenSSL, java.security de Java, ou le module crypto de Node.js offrent des capacités similaires.

Fichiers PEM dans l’infrastructure Cloud Moderne

Les fichiers PEM sont essentiels pour l’automatisation sécurisée et les déploiements natifs dans le cloud. Les cas d’utilisation courants incluent :

- Accès SSH : Stocker des clés privées pour se connecter à des serveurs cloud comme AWS EC2

- Kubernetes : Utiliser des secrets formatés en PEM pour sécuriser les pods et les ingress

- Let’s Encrypt : Automatiser les certificats TLS avec une sortie en PEM

- Infrastructure as Code : Intégrer les clés PEM dans Terraform, Ansible et les scripts CI/CD

À mesure que l’infrastructure devient plus dynamique, la gestion sécurisée des fichiers PEM est cruciale pour maintenir une communication de confiance à grande échelle.

Conversion des fichiers PEM vers d’autres formats

Bien que le format PEM soit largement supporté, certains outils et plateformes peuvent nécessiter des formats de certificats différents tels que DER, PFX (PKCS#12) ou JKS (Java KeyStore). Heureusement, vous pouvez convertir facilement des fichiers PEM en utilisant OpenSSL.

Voici quelques conversions courantes :

- PEM vers DER : Utilisé par certains systèmes Windows et basés sur Java

openssl x509 -outform der -in certificate.pem -out certificate.der

- PEM vers PFX (.p12) : Utile pour l’importation sous Windows ou IIS

openssl pkcs12 -export -out certificate.pfx -inkey privatekey.pem -in certificate.pem

- PEM vers JKS (via intermédiaire .p12) : Nécessaire pour les applications Java

# Convertir PEM en PKCS12 openssl pkcs12 -export -out keystore.p12 -inkey key.pem -in cert.pem # Importer le .p12 dans le Java KeyStore keytool -importkeystore -srckeystore keystore.p12 -srcstoretype PKCS12 \ -destkeystore keystore.jks -deststoretype JKS

Avant de convertir, vérifiez toujours les exigences de votre système cible. Un format incorrect ou des chaînes de certificats manquantes peuvent entraîner une authentification défaillante ou des connexions interrompues.

Meilleures pratiques pour la sécurité des fichiers PEM

- Chiffrer les clés privées au repos en utilisant des coffres-forts à clés ou des HSM

- Définir des permissions strictes sur les fichiers (

chmod 600pour les clés privées) - Renouveler régulièrement les certificats et les clés

- Vérifier systématiquement la chaîne de certificats avant de faire confiance à un fichier

- Utiliser des protocoles de transfert sécurisés (comme SFTP ou TLS) lors du déplacement des fichiers

Conclusion

Comprendre les fichiers PEM est crucial pour les communications sécurisées et les processus de chiffrement. Ces fichiers stockent des matériaux cryptographiques sensibles dans un format lisible et portable. Pour cette raison, ils restent essentiels pour les systèmes basés sur SSL, TLS et PKI.

Pour maintenir la sécurité, renouvelez régulièrement vos certificats, validez les sources et protégez vos clés privées avec soin. Maîtriser les fichiers PEM vous fournit la base nécessaire pour travailler avec des outils de sécurité modernes, automatiser des déploiements sûrs et maintenir des systèmes de confiance.

Suivant