Comment gérer la conformité pour TiDB

TiDB est une base de données SQL distribuée conçue pour les charges de travail en temps réel avec une forte compatibilité MySQL. Son moteur hybride de traitement transactionnel et analytique (HTAP) le rend attractif pour la fintech, le commerce électronique et les environnements SaaS à grande échelle. Cependant, les obligations de conformité en vertu du RGPD, de la HIPAA, de la SOX et de la PCI DSS exigent plus que de la simple évolutivité — elles requièrent visibilité, contrôle et traçabilité.

Ce guide explique comment gérer la conformité dans les environnements TiDB en utilisant les fonctionnalités natives et comment DataSunrise renforce ces capacités grâce à l’automatisation des politiques, la protection en temps réel et des rapports de niveau entreprise.

Pourquoi la gestion de la conformité est essentielle

Les entreprises qui ne respectent pas leurs obligations de conformité se sont vues infliger des amendes considérables :

En août 2024, Uber a été condamné à une amende de 290 millions d’euros (~324 millions de dollars) par l’Autorité néerlandaise de protection des données pour avoir transféré illégalement des données de conducteurs vers les États-Unis sans les garanties requises, selon CBS News.

En décembre 2024, Meta (Facebook) a reçu une amende de 251 millions d’euros (~263 millions de dollars) de la Commission de protection des données d’Irlande à la suite d’une violation de données utilisateur ayant affecté environ 29 millions de comptes, comme rapporté par The Record.

D’après le rapport sur les amendes RGPD 2025 de DLA Piper, le montant total des sanctions a atteint 1,2 milliard d’euros en 2024 seulement, avec des pénalités cumulées depuis 2018 avoisinant les 6 milliards d’euros.

Ces cas très médiatisés démontrent que le non-respect des normes de conformité n’est pas qu’une notion théorique — il peut coûter aux organisations des centaines de millions en sanctions, sans compter les dommages réputationnels et la perte de confiance des clients.

Capacités de conformité natives dans TiDB

TiDB inclut plusieurs outils pour la consignation des audits, le contrôle d’accès et la récupération. Certaines fonctionnalités nécessitent des déploiements Enterprise ou Cloud.

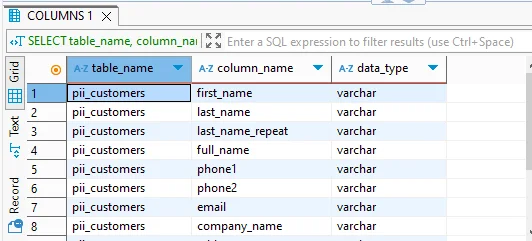

Découverte manuelle de données sensibles — Toutes éditions

Vous pouvez identifier manuellement les colonnes susceptibles de contenir des données sensibles (comme les emails, numéros de téléphone, numéros de sécurité sociale, etc.) en utilisant une simple requête REGEXP sur la table information_schema.columns :

SELECT table_name, column_name

FROM information_schema.columns

WHERE table_schema = 'your_db'

AND column_name REGEXP 'email|phone|ssn|card|name';

Cela aide à repérer les champs potentiels de PII/PHI qui pourraient nécessiter un masquage ou des contrôles d’accès renforcés.

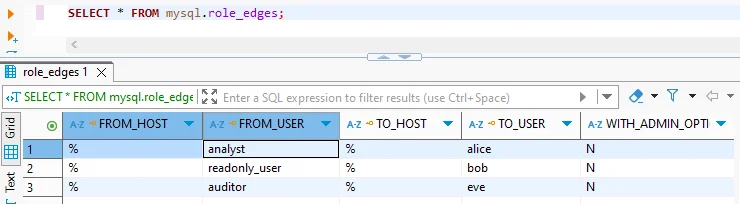

Contrôle d’accès basé sur les rôles — Toutes éditions

TiDB supporte les rôles standards SQL pour simplifier la gestion des privilèges. Voici comment créer un rôle en lecture seule et l’assigner à un utilisateur :

CREATE ROLE read_only;

GRANT SELECT ON your_db.* TO read_only;

CREATE USER 'auditor'@'%' IDENTIFIED BY 'StrongPass!';

GRANT read_only TO 'auditor'@'%';

Ce fragment définit un rôle réutilisable en lecture seule, lui accorde un accès minimal et l’applique à l’utilisateur auditor — permettant ainsi un contrôle strict des privilèges basé sur les rôles dans TiDB.

Audit Logging — Enterprise/Cloud v7.1+ uniquement

TiDB Enterprise intègre une fonctionnalité d’audit logging qui permet de suivre l’activité des utilisateurs, y compris les tentatives de connexion échouées, les modifications DDL et d’autres opérations sensibles. L’exemple ci-dessous montre comment activer l’audit logging, filtrer les tentatives de connexion échouées et activer la sortie en JSON avec anonymisation :

SET GLOBAL tidb_audit_enabled = 1;

SET @f = '{

"filter": [

{ "class": ["CONNECT"], "status_code": [0] }

]

}';

SELECT audit_log_create_filter('fail_logins', @f);

SELECT audit_log_create_rule('fail_logins', 'user@%', true);

SET GLOBAL tidb_audit_log_format = 'json';

SET GLOBAL tidb_audit_log_redacted = ON;

Cette configuration capture les tentatives de connexion échouées et les stocke au format JSON avec des valeurs sensibles anonymisées — idéal pour répondre aux exigences de conformité sans exposer les identifiants ou les données personnelles dans les journaux.

Récupération à un point précis dans le temps (PITR) — Communautaire (v6.3+) et Enterprise

TiDB supporte la récupération à un point précis dans le temps en utilisant les logs et les sauvegardes complètes — essentiel pour récupérer suite à une perte de données accidentelle ou des modifications malveillantes. L’exemple ci-dessous démarre une sauvegarde des logs en arrière-plan et restaure la base de données à un horaire précis :

tiup br log start --task-name=finance --pd="${PD_IP}:2379" \

--storage='s3://backup/finance'

tiup br restore point --pd="${PD_IP}:2379" \

--storage='s3://backup/finance' \

--full-backup-storage='s3://backup/full' \

--restored-ts '2025-07-15 00:00:00+0000'

Cette approche combine des sauvegardes continues des logs et des instantanés complets, permettant une récupération précise à n’importe quel moment — crucial pour la conformité, la reprise après sinistre et l’intégrité des pistes d’audit.

Comment DataSunrise améliore la conformité de TiDB

DataSunrise est une plateforme de sécurité des données basée sur un proxy qui étend les fonctionnalités natives de TiDB avec une automatisation et une visibilité spécifiques à la conformité.

Alors que TiDB offre une base solide pour la consignation des logs et la récupération, DataSunrise vient compléter cela avec une couche de sécurité complète et basée sur un proxy. Il ajoute une protection en temps réel, de l’automatisation et une visibilité sur les flux de données sensibles — sans nécessiter de modifications de vos applications ou de vos bases de données.

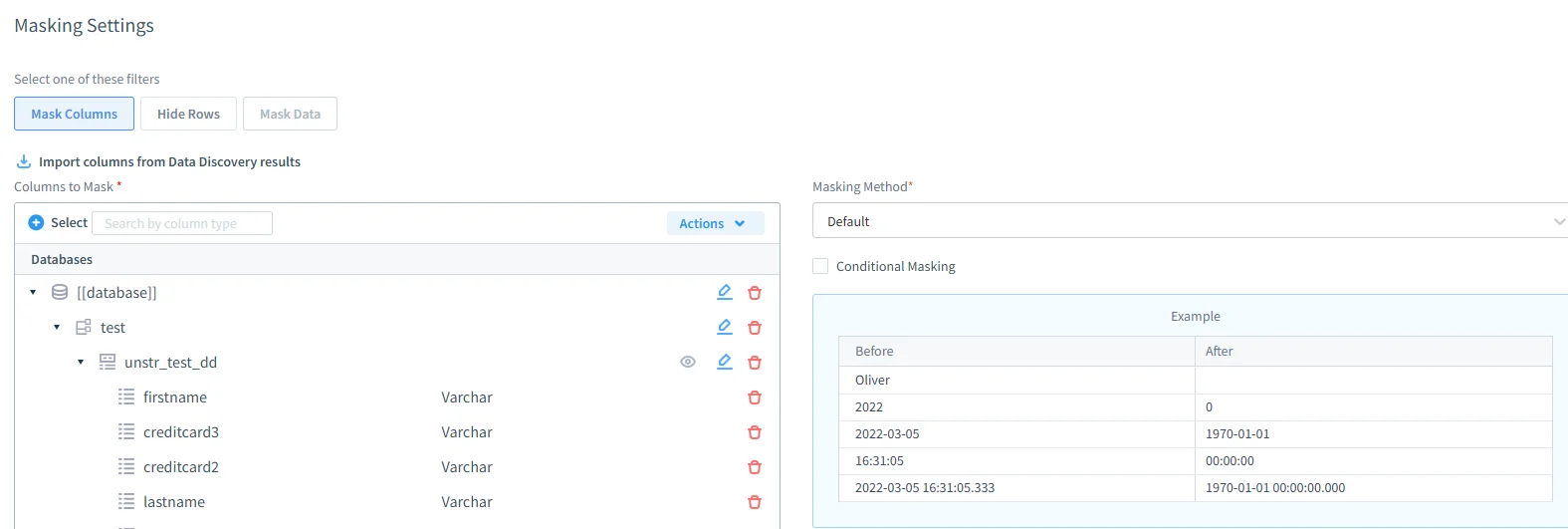

Masquage dynamique des données

Prend en charge le masquage complet, partiel, par expressions régulières, par mise à NULL et par substitution, comme décrit dans la vue d’ensemble du masquage dynamique des données de DataSunrise.

Les règles de masquage peuvent être appliquées par utilisateur, adresse IP, schéma ou contexte de requête — et ce, sans modifier l’application ou la base de données elle-même.

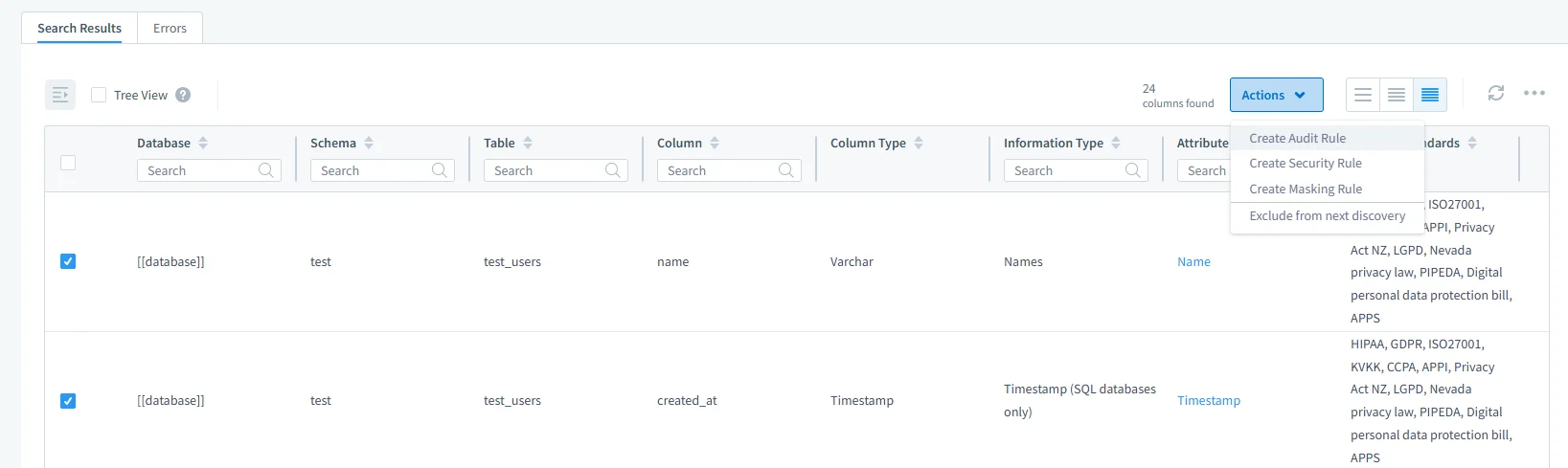

Découverte de données sensibles

Utilise à la fois la reconnaissance de motifs et des techniques basées sur un dictionnaire pour la détection de PII et PHI.

Les colonnes sensibles peuvent être étiquetées, classifiées et exportées dans des rapports prêts pour l’audit.

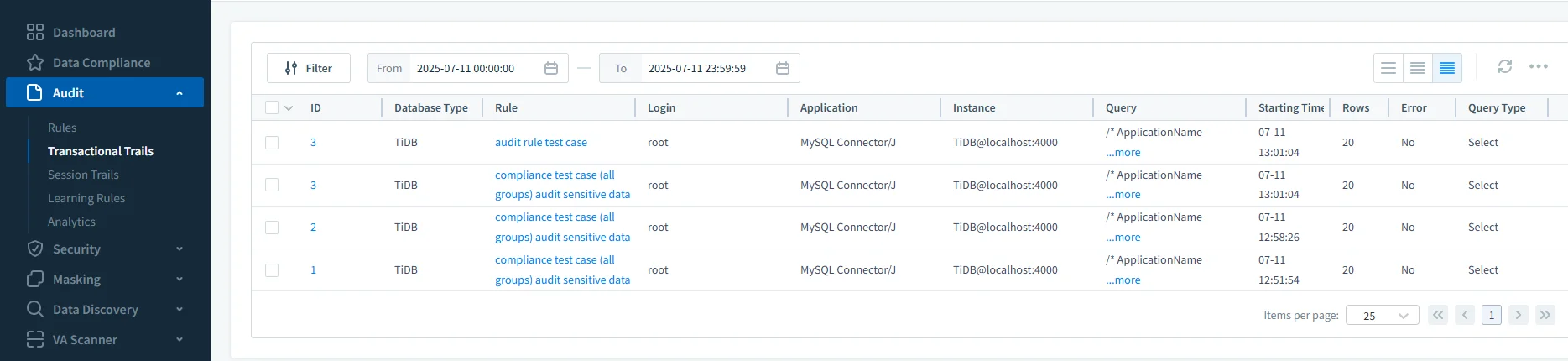

Alerte en temps réel et pistes d’audit

Capture les requêtes avec les valeurs des variables liées pour un contexte complet.

Prend en charge les alertes en temps réel via Slack, Microsoft Teams, Webhook et Email.

Fournit une consignation et un filtrage des audits unifiés pour TiDB et d’autres sources de données.

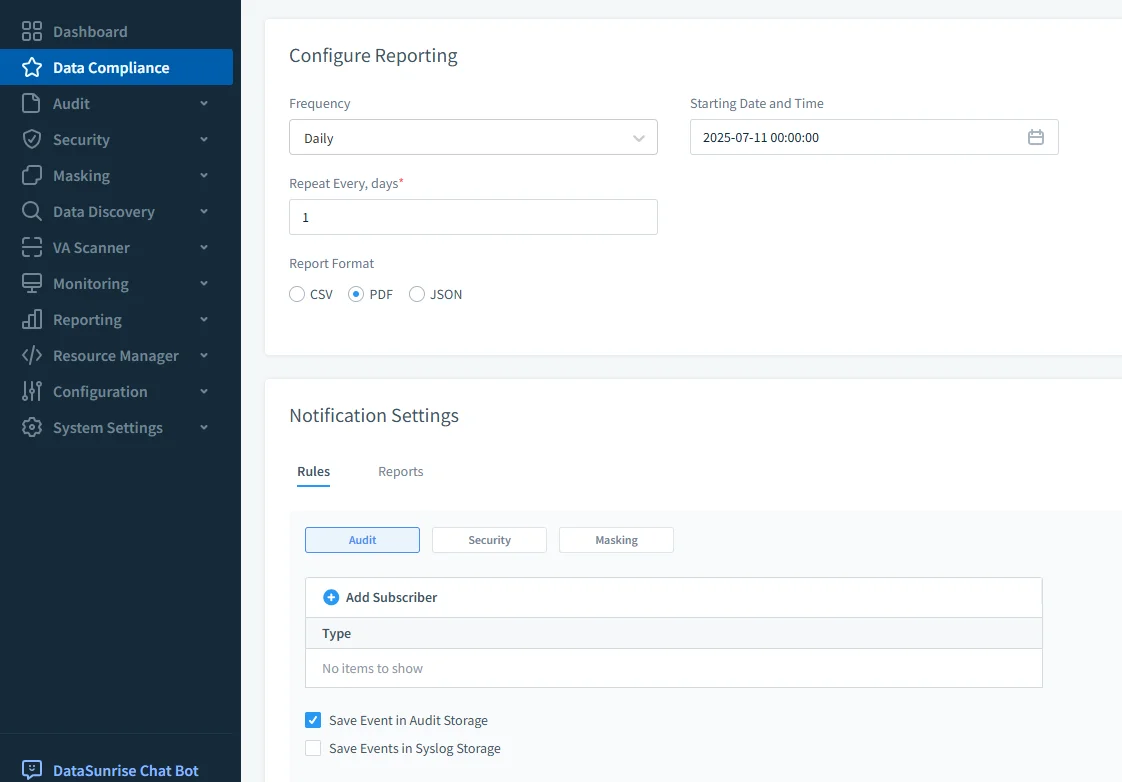

Rapports de conformité

Vous permet de planifier des analyses régulières de conformité et de générer des rapports exportables (PDF, CSV, JSON).

Les rapports peuvent être filtrés par plage horaire, utilisateur, rôle ou mode d’accès — idéal pour générer une documentation de conformité.

Étapes pour gérer la conformité dans TiDB

| Étape | Description |

|---|---|

| 1. Classifier les données sensibles | Utilisez des requêtes SQL sur INFORMATION_SCHEMA ou la découverte DataSunrise pour localiser les champs PII/PHI. |

| 2. Définir les politiques d’accès | Configurez les utilisateurs, les rôles et les déclarations GRANT pour appliquer le principe du moindre privilège. |

| 3. Activer la consignation des logs | Activez l’audit logging natif dans l’édition Enterprise ou les logs généraux/slow query dans l’édition Communautaire. |

| 4. Surveiller l’activité | Utilisez le Dashboard TiDB ou les alertes en temps réel de DataSunrise pour suivre les comportements et détecter les anomalies. |

| 5. Appliquer le masquage des données | Employez le masquage dynamique de DataSunrise pour protéger la sortie des données sensibles selon les rôles ou conditions. |

| 6. Générer des pistes d’audit | Configurez des filtres d’audit (TiDB) ou une consignation basée sur des règles (DataSunrise) pour enregistrer les événements clés. |

| 7. Planifier des rapports | Produisez périodiquement des rapports d’audit et de conformité en accord avec le RGPD, HIPAA, SOX ou PCI DSS. |

| 8. Sauvegarder et préparer le retour arrière | Utilisez le PITR de TiDB pour restaurer les données à un état spécifique en cas de violation ou d’incident. |

Conclusion

TiDB offre une fondation robuste pour la conformité grâce au contrôle d’accès, aux logs d’audit et au PITR. Cependant, répondre aux exigences réglementaires modernes nécessite des contrôles dynamiques, une surveillance proactive et une gestion centralisée des politiques.

DataSunrise comble ces lacunes. Il transforme TiDB en une plateforme entièrement conforme — prenant en charge le masquage des données, la découverte, les alertes et les rapports à partir d’une unique interface intuitive.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant