Gouvernance des données Sybase

Sybase Adaptive Server Enterprise (ASE) reste une plateforme de base de données de confiance dans des secteurs tels que la finance, le gouvernement et les télécommunications, où les charges de travail critiques nécessitent stabilité et performance. Cependant, la gestion d’informations sensibles dans ces environnements demande bien plus que de simples opérations de base de données fiables. La gouvernance des données dans Sybase consiste à s’assurer que les données sont exactes, sécurisées, accessibles aux utilisateurs autorisés et conformes aux réglementations en vigueur.

Des pratiques de gouvernance efficaces intègrent des politiques, des procédures et des technologies pour superviser l’utilisation des données, maintenir leur intégrité et faire respecter la conformité vis-à-vis de cadres réglementaires tels que le RGPD, la HIPAA et la SOX.

Qu’est-ce que la gouvernance des données et pourquoi est-elle importante

La gouvernance des données est la pratique consistant à gérer la disponibilité, l’utilisabilité, l’intégrité et la sécurité des données tout au long de leur cycle de vie. Elle définit le cadre dans lequel les données sont stockées, accessibles, partagées et protégées au sein d’une organisation. Cela inclut la définition de politiques sur la qualité des données, l’attribution de rôles et de responsabilités et la garantie que les exigences réglementaires sont satisfaites.

Dans le contexte de Sybase ASE, une gouvernance robuste des données permet de s’assurer que les informations sensibles de l’entreprise ne sont pas seulement protégées contre les accès non autorisés, mais sont également exactes et fiables pour la prise de décision. Une mauvaise gouvernance peut entraîner des violations de données, des non-conformités, des sanctions financières et des dommages à la réputation. En revanche, une gouvernance bien mise en œuvre améliore l’efficacité opérationnelle, renforce la confiance des clients et permet aux organisations d’exploiter leurs données en tant qu’atout stratégique précieux.

Fonctionnalités natives de gouvernance des données de Sybase

Sybase ASE offre plusieurs fonctionnalités intégrées qui peuvent être adaptées à un cadre de gouvernance. Bien qu’elles ne soient pas strictement étiquetées comme des outils de « gouvernance des données », elles constituent la base du contrôle et de la conformité.

1. Contrôle d’accès basé sur les rôles (RBAC)

Les administrateurs peuvent définir des rôles granulaires et les attribuer aux utilisateurs en fonction des fonctions professionnelles, limitant ainsi l’exposition aux données sensibles.

-- Créer un rôle en lecture seule pour les analystes financiers

create role finance_readonly;

-- Accorder la permission SELECT sur une table sensible

grant select on dbo.transactions to finance_readonly;

-- Attribuer le rôle à un utilisateur

sp_addrolemember 'finance_readonly', 'analyst_user';

Cela garantit que seules les personnes autorisées peuvent consulter des ensembles de données spécifiques, ce qui est essentiel pour la gouvernance et la conformité.

2. Audit avec sp_audit

La fonctionnalité d’audit native de Sybase peut suivre les accès aux données, les modifications et les changements administratifs.

-- Activer l’audit pour les opérations SELECT et UPDATE sur la table customers

sp_audit 'select', 'dbo', 'customers', 'on'

sp_audit 'update', 'dbo', 'customers', 'on'

-- Afficher la configuration de l’audit

sp_displayaudit;

Les enregistrements d’audit peuvent ensuite être extraits pour des rapports de conformité ou intégrés à un SIEM pour une analyse approfondie.

3. Application de l’intégrité des données

Les contraintes et triggers garantissent que les données saisies dans la base de données respectent les règles métier.

-- Assurer la validation du format de l'email

alter table customers

add constraint chk_email_format

check (email like '%_@__%.__%');

Ces contraintes contribuent à maintenir des données de haute qualité et fiables — un principe fondamental de la gouvernance.

4. Chiffrement et protection des données sensibles

Sybase prend en charge le chiffrement au niveau des colonnes pour sécuriser les valeurs sensibles telles que les identifiants personnels.

-- Créer une clé de chiffrement

create encryption key ssn_key

with algorithm = aes_256

encrypted with password 'StrongKeyPass!';

-- Chiffrer la colonne SSN

alter table customers

modify ssn encrypt with ssn_key;

Le chiffrement natif améliore la confidentialité mais nécessite souvent d’être associé à des techniques de masquage et des politiques d’accès pour une couverture complète de la gouvernance.

Étendre la gouvernance avec DataSunrise

Alors que les fonctionnalités intégrées de Sybase ASE offrent une base de gouvernance, DataSunrise élève ces capacités en un cadre de gouvernance et de conformité entièrement intégré.

Gestion centralisée des politiques : Définissez et appliquez des politiques de sécurité, de masquage et d’audit sur plusieurs instances Sybase à partir d’une seule interface. Cela élimine la nécessité de modifications de configuration répétitives sur chaque base de données, garantissant une gouvernance uniforme dans l’ensemble de l’organisation. Les politiques peuvent être mises à jour en temps réel et appliquées instantanément, réduisant le risque de dérive des politiques et assurant une protection cohérente.

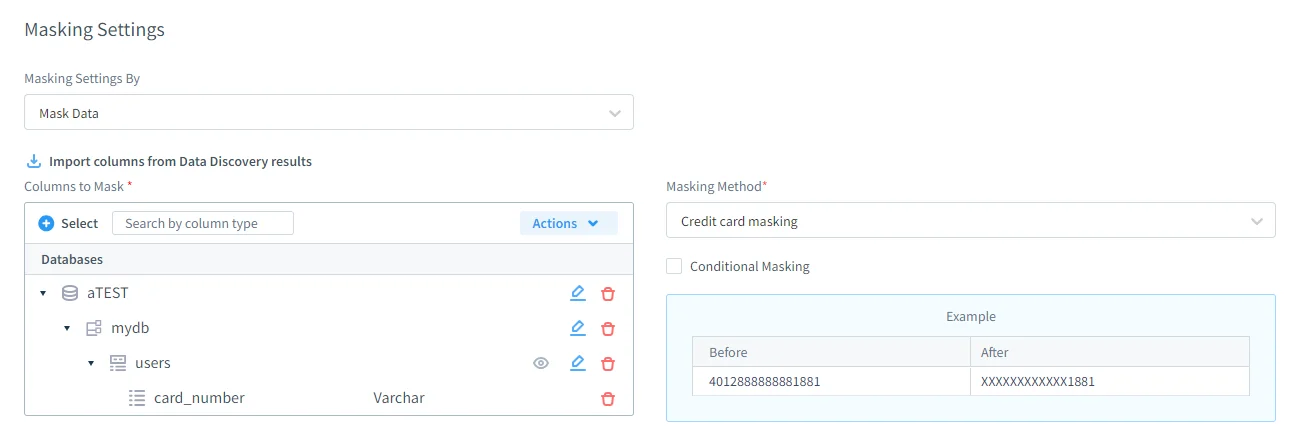

Masquage dynamique des données : Masquer automatiquement les champs sensibles lors de l’exécution des requêtes en fonction des rôles des utilisateurs, sans altérer les données sous-jacentes. Cela garantit que même les utilisateurs privilégiés ne peuvent voir que les informations auxquelles ils sont autorisés. Les règles de masquage sont appliquées de manière transparente aux applications, évitant ainsi tout impact sur les flux de travail métier ou sur la logique applicative.

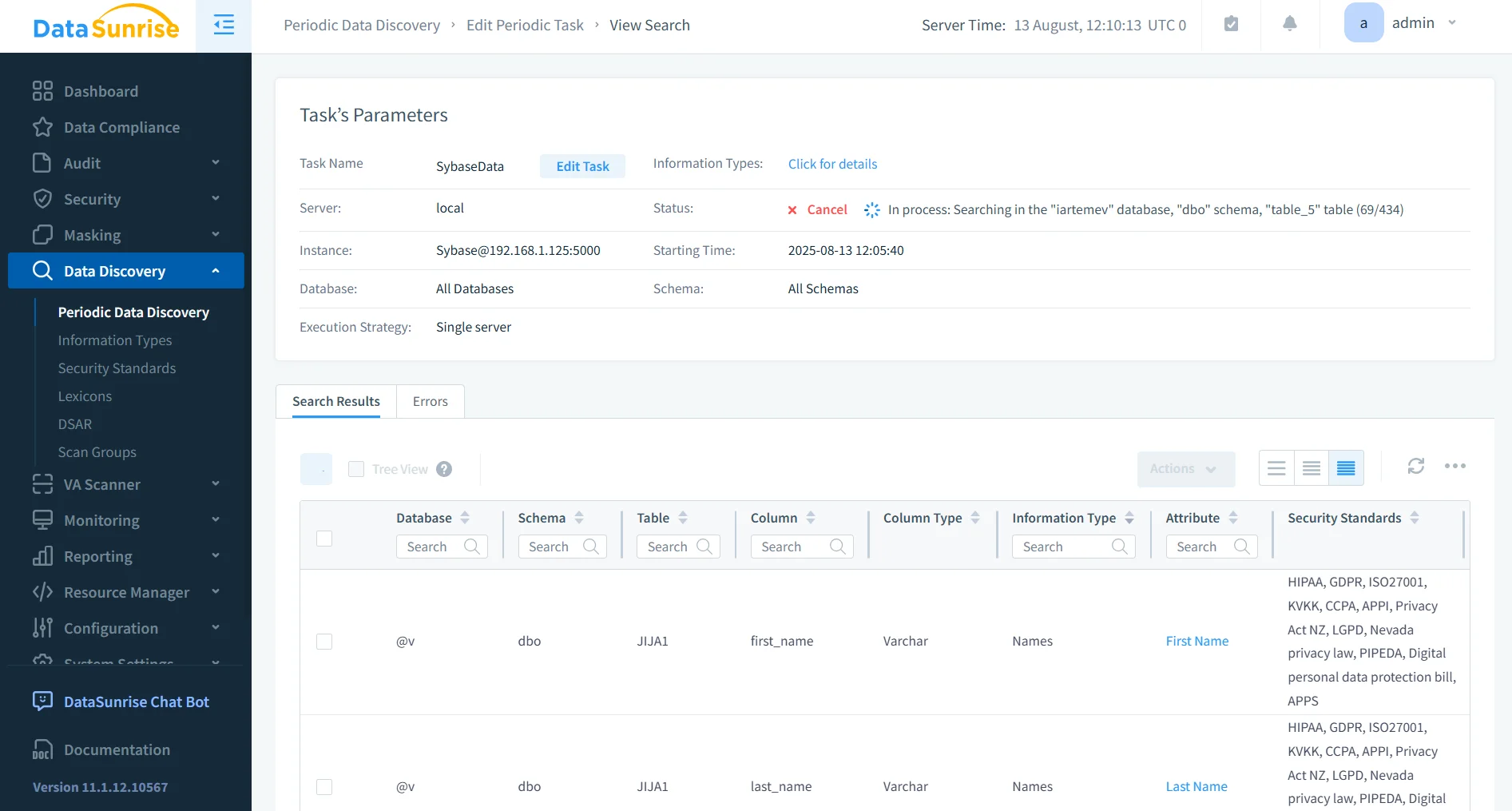

- Découverte avancée des données : Analyser en continu les environnements Sybase pour identifier les informations personnelles identifiables (PII), les données de santé (PHI) et les données financières afin de déceler les écarts de conformité. Le processus de découverte utilise la reconnaissance de motifs intelligente et la classification pour détecter le contenu sensible même dans des formats non structurés ou semi-structurés. Des analyses régulières aident les organisations à anticiper les changements réglementaires et l’évolution des exigences internes en matière de sécurité.

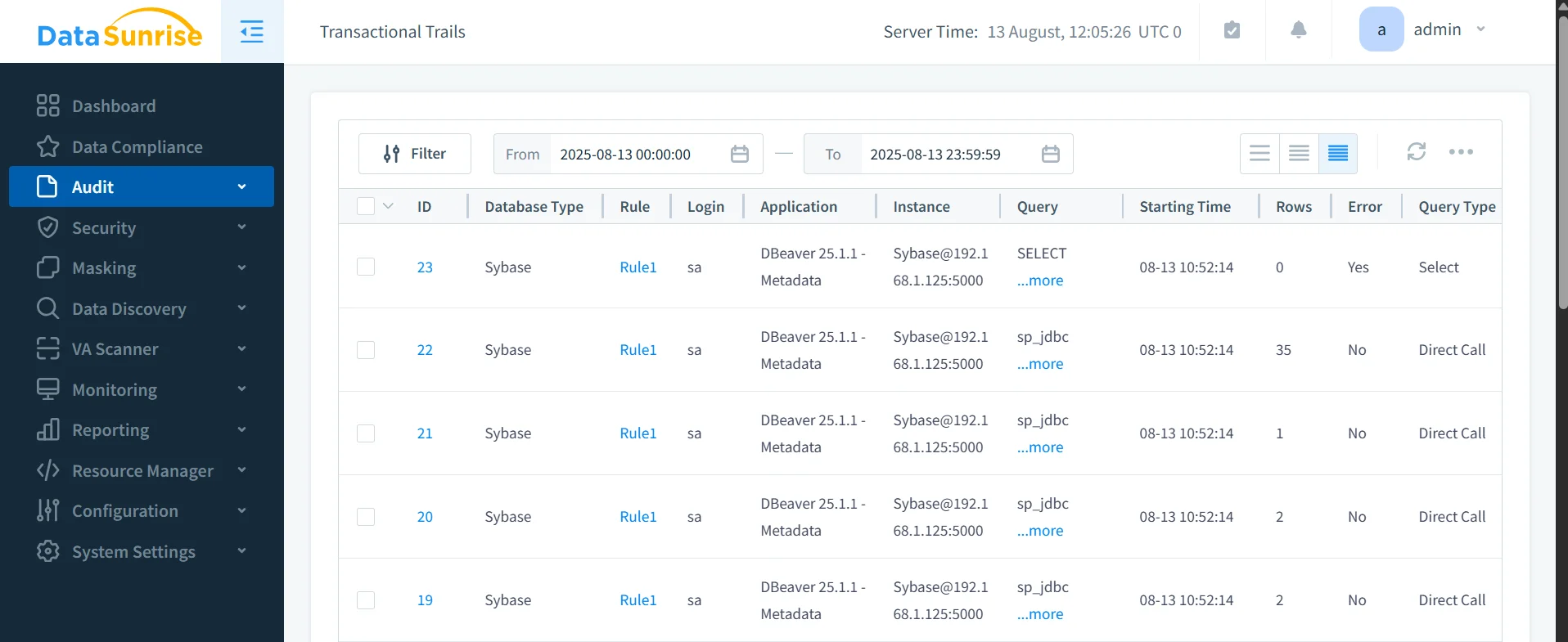

- Alertes en temps réel : Détecter instantanément des schémas d’accès suspects et envoyer des notifications aux équipes de sécurité. Les alertes peuvent être configurées pour se déclencher en fonction d’actions utilisateur spécifiques, d’anomalies dans les requêtes ou d’horaires d’accès inhabituels aux données. L’intégration avec les plateformes SIEM et de messagerie assure l’escalade rapide des incidents pour une investigation rapide.

Rapports de conformité automatisés : Générer des preuves prêtes pour les auditeurs pour le RGPD, la HIPAA, la SOX et la norme PCI DSS avec un minimum d’effort manuel. Les rapports peuvent être personnalisés pour mettre en avant des contrôles ou des incidents spécifiques à chaque réglementation. Des fonctionnalités de planification permettent de générer automatiquement des rapports à des intervalles prédéfinis, garantissant que la documentation de conformité est toujours à jour.

Analyse du comportement des utilisateurs : Identifier des anomalies dans les schémas de requêtes pour anticiper les menaces internes. En apprenant l’activité habituelle des utilisateurs sur une période, le système peut détecter des écarts pouvant indiquer une intention malveillante ou des comptes compromis. Ces informations permettent des investigations plus rapides et ciblées et peuvent être utilisées pour affiner en continu les politiques de sécurité.

Impact sur l’entreprise

| Objectif de gouvernance | Sybase ASE natif | Avec DataSunrise |

|---|---|---|

| Contrôle d’accès | RBAC avec configuration manuelle et mise en place par instance | Politiques centralisées et sensibles aux rôles, appliquées instantanément sur plusieurs environnements |

| Journalisation (Audit) | Audit au niveau de la table/de l’objet avec revue manuelle des journaux | Audit granulaire basé sur des règles avec alertes en temps réel et suivi visuel de l’historique |

| Protection des données sensibles | Chiffrement au niveau des colonnes uniquement | Masquage dynamique + chiffrement + découverte automatisée des champs sensibles |

| Rapports de conformité | Extraction manuelle des journaux et mise en forme pour les audits | Rapports automatisés, prêts à l’export, adaptés au RGPD, HIPAA, SOX, PCI DSS |

| Détection des menaces | Limitée à des vérifications manuelles périodiques | Analyse comportementale, détection d’anomalies et notifications instantanées pour les événements à haut risque |

| Scalabilité et cohérence | Les politiques doivent être recréées pour chaque serveur | Interface unique pour gérer toutes les instances Sybase et appliquer efficacement des politiques de gouvernance évolutives |

Conclusion

Sybase ASE fournit des outils fondamentaux solides pour la gouvernance des données — y compris le contrôle d’accès basé sur les rôles, l’audit, les contraintes d’intégrité et le chiffrement. Toutefois, pour atteindre une gouvernance de niveau entreprise avec des processus de conformité rationalisés, il est nécessaire d’étendre ces fonctionnalités natives.

DataSunrise transforme la gouvernance de Sybase d’une collection de processus manuels en un cadre automatisé, centralisé et intelligent. En combinant la surveillance en temps réel, le masquage dynamique et les rapports avancés, les organisations peuvent minimiser les risques de non-conformité, améliorer l’efficacité opérationnelle et protéger plus efficacement les données sensibles.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant